漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0109351

漏洞标题:p2p金融安全之爱投资内网漫游(任意用户密码修改等)

相关厂商:爱投资

漏洞作者: 北京方便面

提交时间:2015-04-24 11:38

修复时间:2015-06-09 11:40

公开时间:2015-06-09 11:40

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-24: 细节已通知厂商并且等待厂商处理中

2015-04-25: 厂商已经确认,细节仅向厂商公开

2015-05-05: 细节向核心白帽子及相关领域专家公开

2015-05-15: 细节向普通白帽子公开

2015-05-25: 细节向实习白帽子公开

2015-06-09: 细节向公众公开

简要描述:

p2p金融安全之爱投资内网漫游

有神器

详细说明:

mail.itouzi.com

腾讯企业邮箱

利用smtp接口及常见用户名爆破得一弱口令邮箱

邮箱内获得VPN账号密码

VPN地址:vpn.itouzi.com

成功进入内网

利用邮箱通讯录爆破获得一批账号

另外admin.itouzi.com之类的系统修改密码处是根据ItzUser[id]修改的

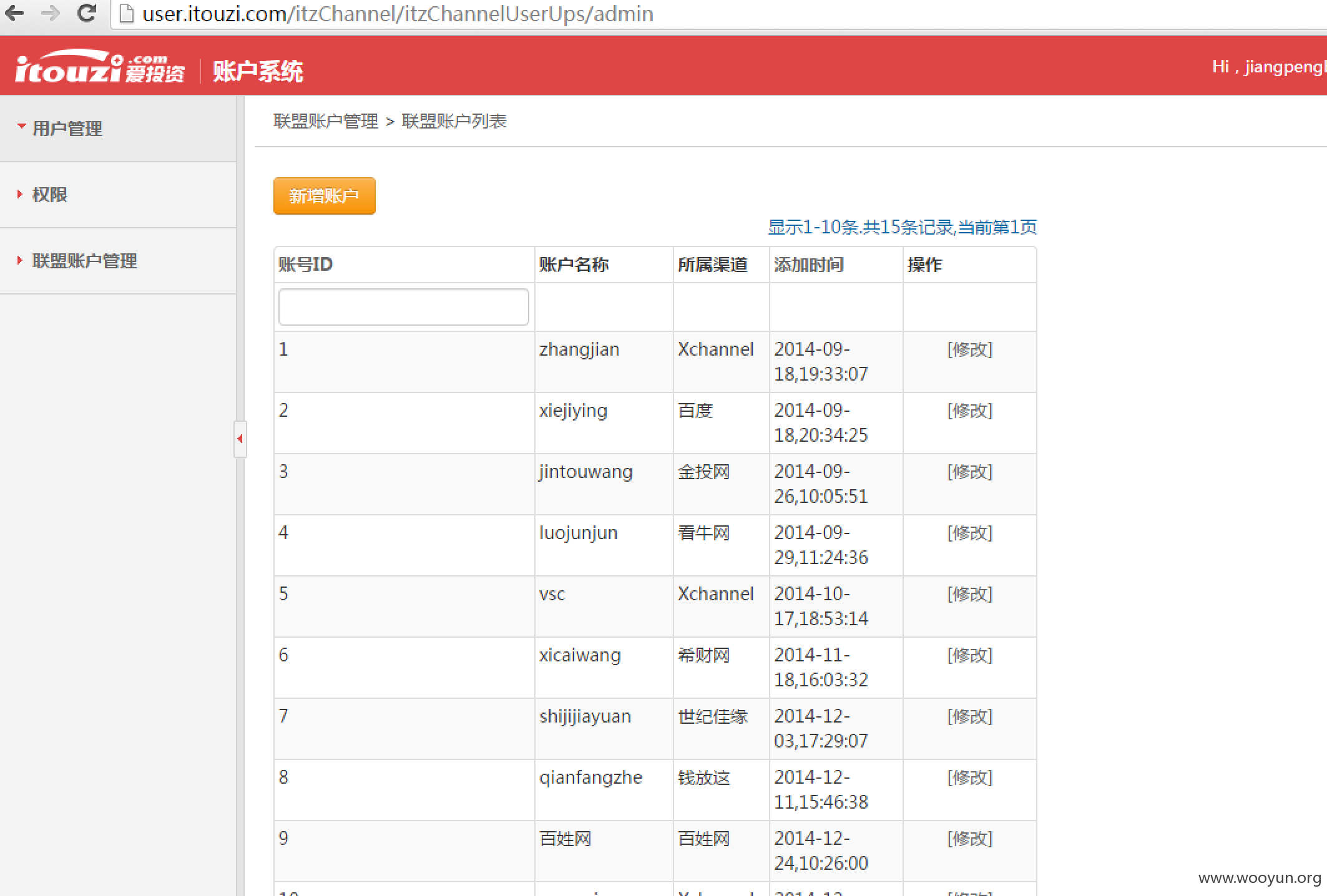

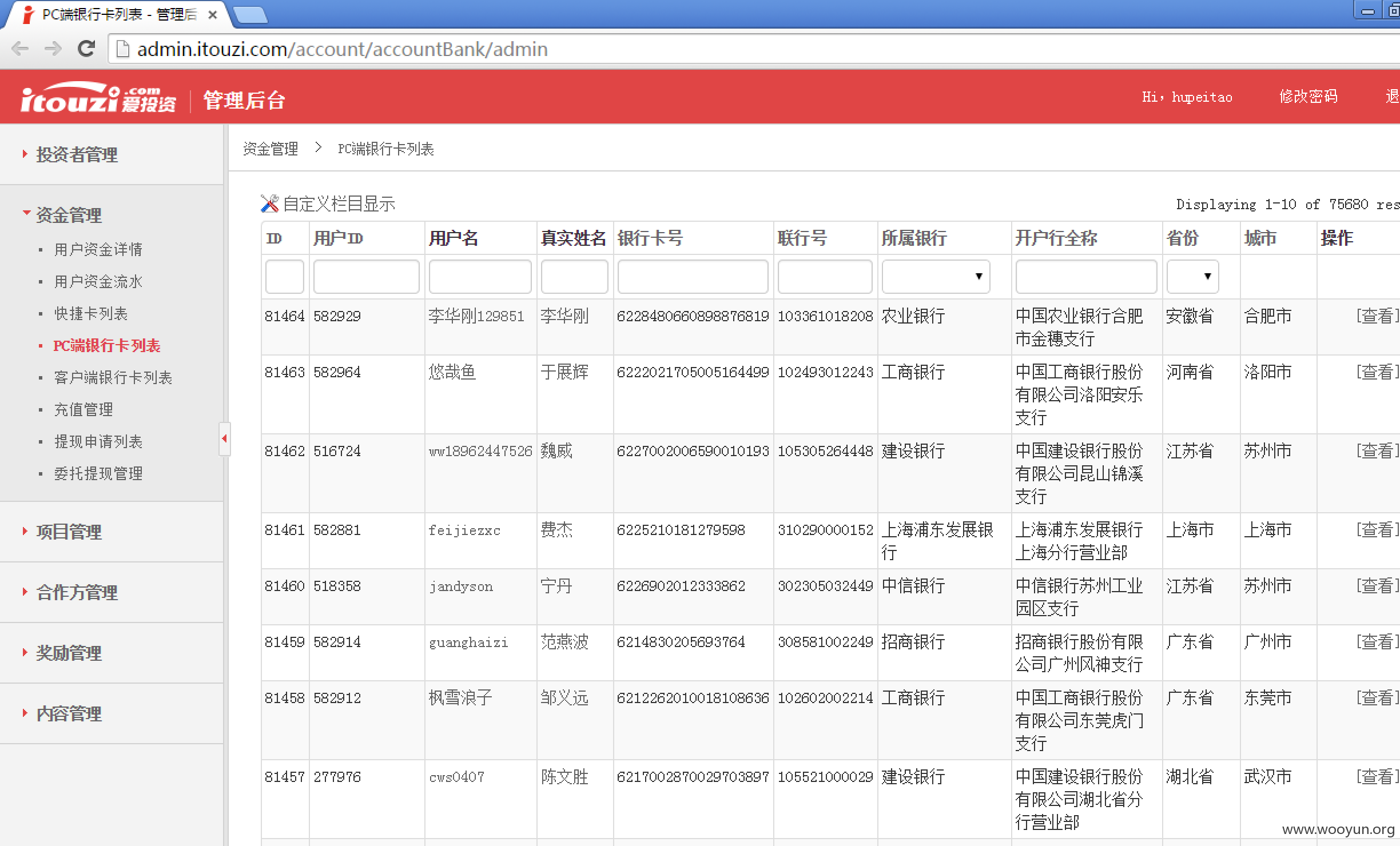

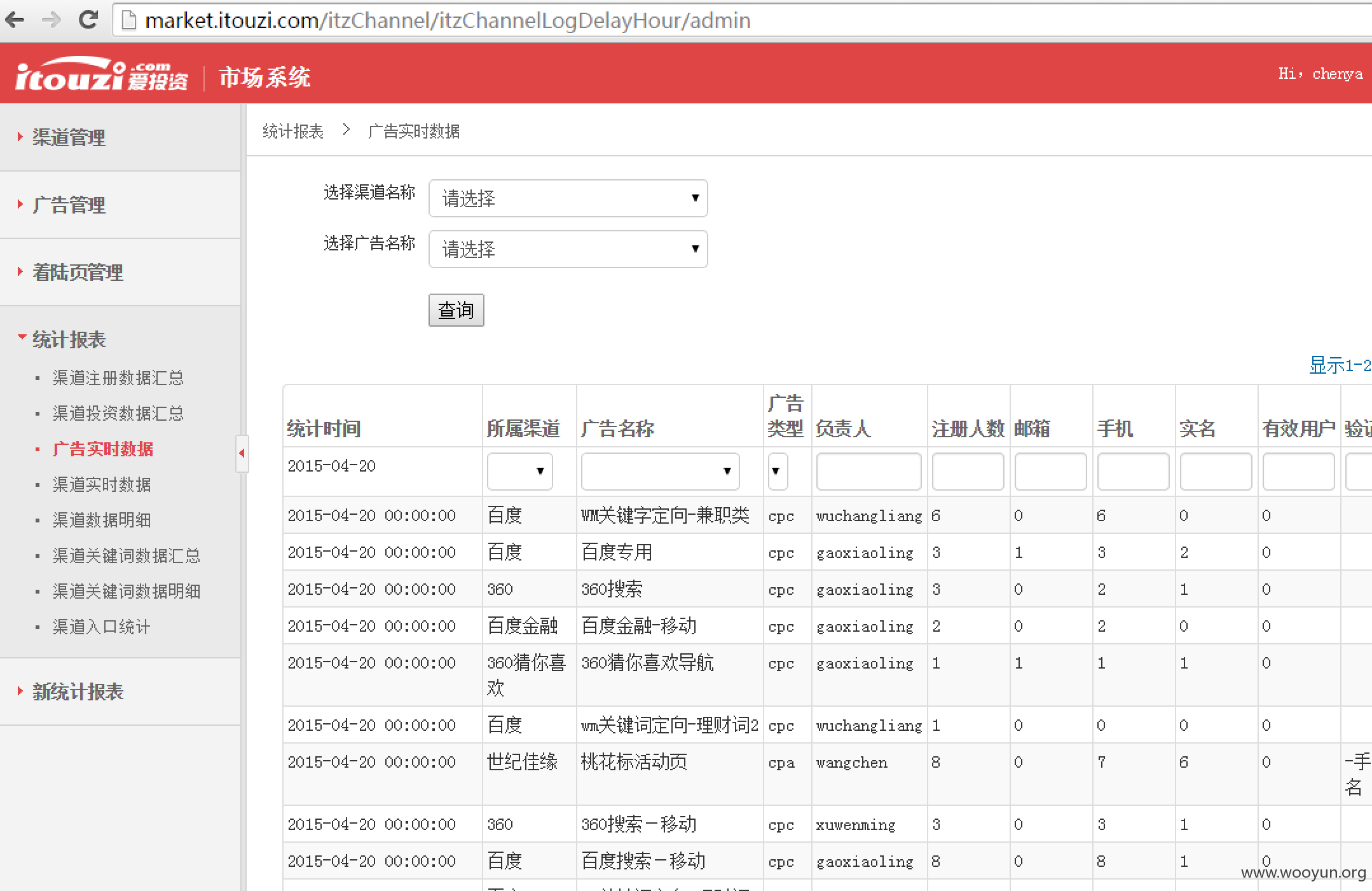

拿到admin.itouzi.com和user.itouzi.com 超级权限的用户也不是问题

http://admin.itouzi.com/index/verifyUsername?username=wulina 这位权限应该很高,遍历ItzUser[id肯定能修改的

为了不影响业务 没有去修改未知ItzUser[id的用户

漏洞证明:

如何修改任意用户密码呢?

因为内网有消息系统 可以查看短信日志、邮件日志

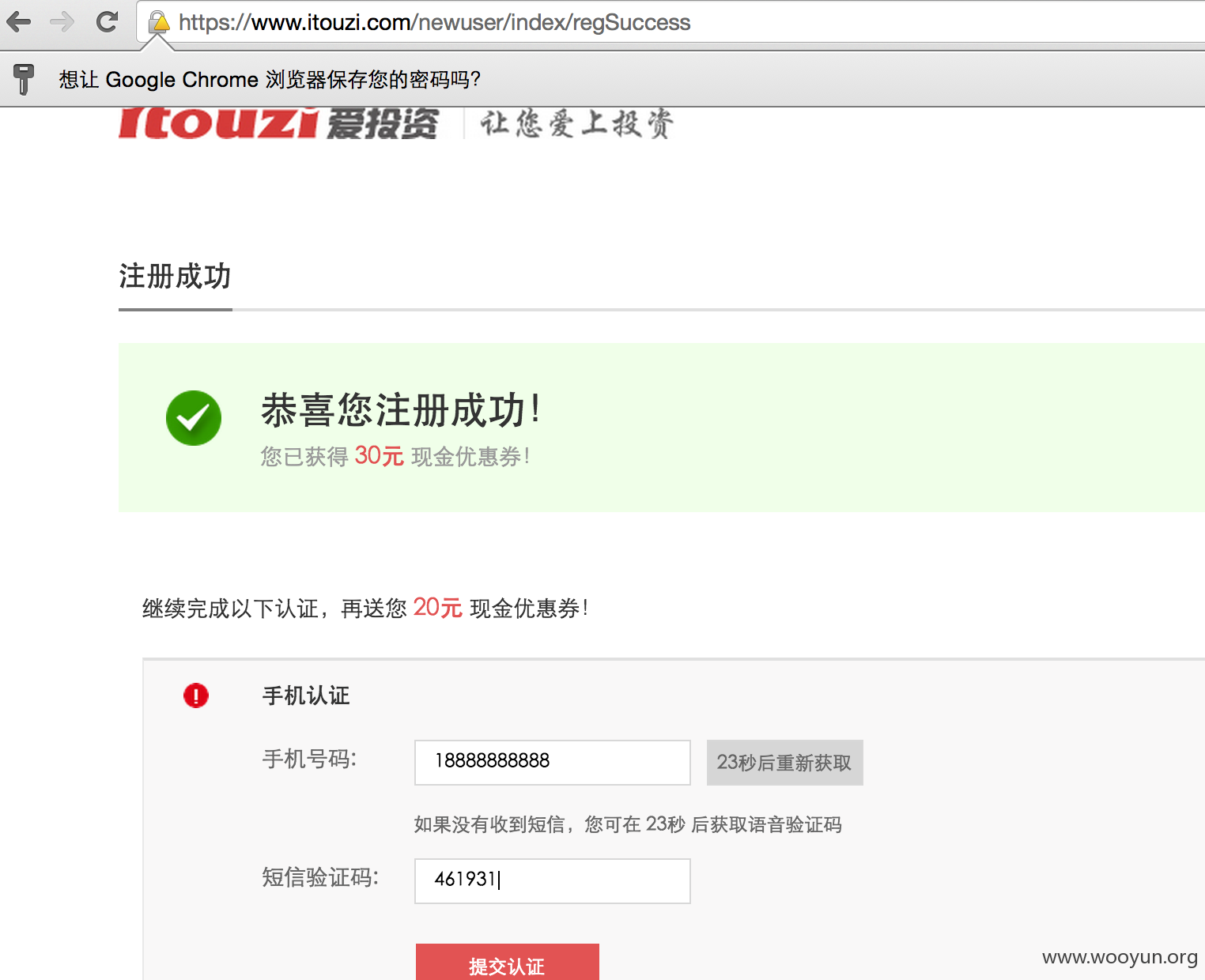

我们随便注册个账号测试一下(避免影响用户):

手机验证 有了短信日志 验证码随时知晓 有了邮件日志 注册验证链接神马的也无所谓了

看一下我们注册的账号

绑定手机:18888888888

绑定邮箱:[email protected]

这手机邮箱我都没有所有权,试试找回密码

找回密码的验证短信:

修复方案:

版权声明:转载请注明来源 北京方便面@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-04-25 11:39

厂商回复:

感谢您的反馈!我们会尽快修复并加强内网安全机制!

最新状态:

暂无