漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0130606

漏洞标题:一次对中通速递的渗透测试(进入超过10个内部系统/可查任意运单详细信息/邮箱泄露/内部员工详细信息/财务报表/数据库密码等)

相关厂商:中通速递

漏洞作者: answer

提交时间:2015-07-31 09:17

修复时间:2015-09-14 09:52

公开时间:2015-09-14 09:52

漏洞类型:网络设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-31: 细节已通知厂商并且等待厂商处理中

2015-07-31: 厂商已经确认,细节仅向厂商公开

2015-08-10: 细节向核心白帽子及相关领域专家公开

2015-08-20: 细节向普通白帽子公开

2015-08-30: 细节向实习白帽子公开

2015-09-14: 细节向公众公开

简要描述:

一切源于一个一shell

详细说明:

1.入口:http://zop.zto.cn/ 注册了用户之后,上传的地方没做任何限制。上传任意文件。

shell地址 http://zop.zto.cn//UploadFile/20150209/huohuo123_6c334cce8dff4569aa4ae4e13ea01807_20150510212511.ASP 密码 g

这是很久以前拿的shell,中途有事情就没有哦管了,最近想起了。

2.先看信息

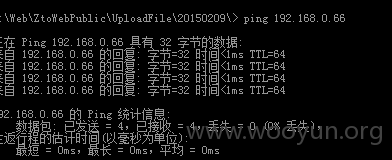

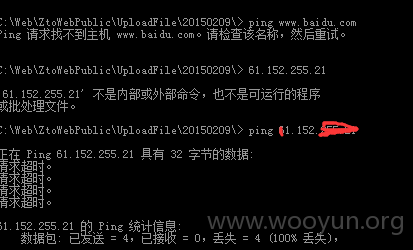

刚开始看到内网好高兴,觉得上msf反弹回来就可以开扫开干了,然是这个地方只进不出啊。。。只ping同内网的机器,反弹不出来

中间想了很多办法都不行,(此处略过,相信有大牛绝对是有办法的)。

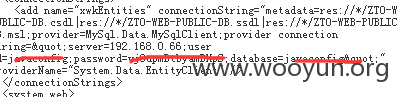

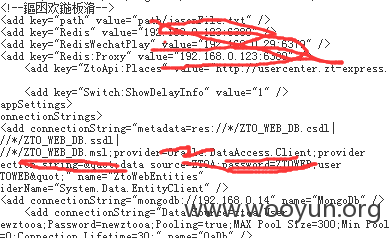

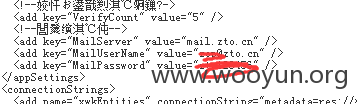

3.然后开始在shell里面翻,果然反到了干货

这里我刚开始想的通过shell去连内网另外数据库,收集更多的信息,但是连不上(不知道是不是改了密码了),又断了思路。直到翻到下面的东西,成了这次渗透的关键。

4.

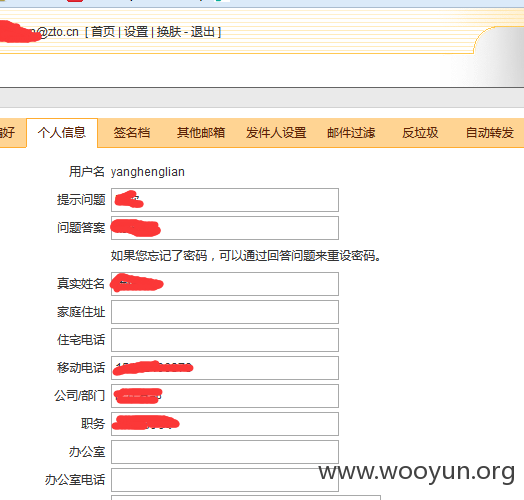

我翻到一个邮箱

呵呵,那个密码怎么看看怎么像默认密码呢,此时我想法是先登录邮箱,然后收集内部邮箱,然后爆破,然后从邮箱里面收集信息。开干

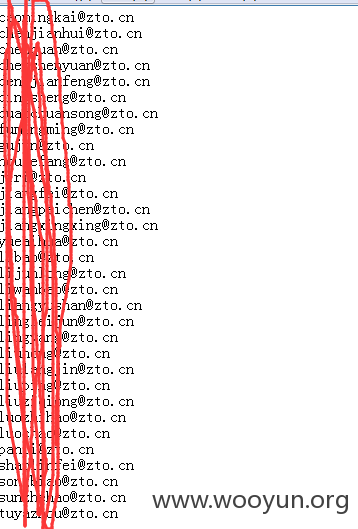

登进这个邮箱,先收集了一部分员工邮箱

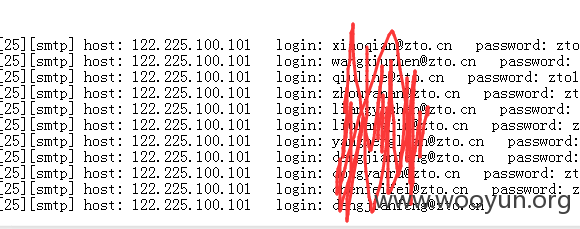

用这些邮箱和刚刚那个疑似默认密码的组合,然后开始爆破。

果然有收获。

5.开始登陆邮箱,搜集信息。(邮箱泄露了很多运单的敏感信息,但这不是我们的目的)。

这里就不展示邮箱里的内容了,太多了。

中通其实已经开始有安全意识了,把大部分内部系统都放进了内网。必须经过https://sso.zt-express.com这个统一认证中心才能访问。所以我的目标就是登进这个这个统一认证中心。

6.有了这些邮箱看来登陆统一认证中心有望了,我的想法是分两步(统一认证这个地方有点小问题,就是密码找回的时候如果不存在用户会提示用户不存在)

1).在邮箱里面找关于这个认证中心的用户名和密码的信息,然后根本没有。

2)。利用这些邮箱去找回密码,

用户名就用邮箱的用户名,果然还是存在邮箱用户名和这个用户名一样 但是有毒的是,填好一切信息之后。点击获取新密码,整个页面是没反应的。然后我抓包,发现其实是有返回信息,然后我一个一个试,我把爆破出的邮箱一个一个的试完。。最后都没有成功。我分析是因为这里有密保手机所以大部分人不会绑定邮箱。。怎么办怎么办,然后看到了密保护问题

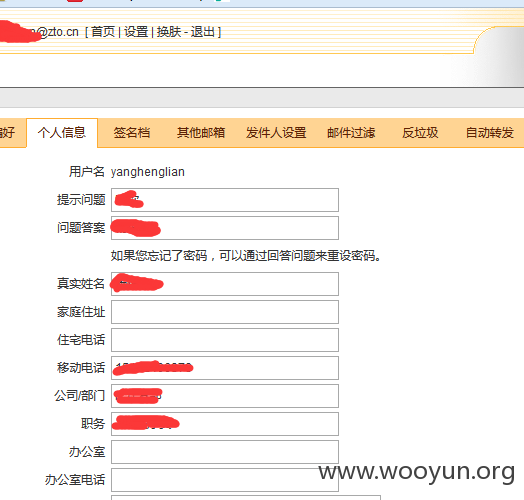

正好邮箱里面也有密码保问题,万一遇见xx队友两个都一样呢,

这是邮箱的密保。然而我试完还是不成功。这时候静静的停下来吸了一口烟

看着手上收集了这么多账号这么多密码,但是就差一步啊。真不甘心于是我随手一敲

y*******an ya*****an123

呵呵 ,。。。这尼玛进去了

好吧下面证明

漏洞证明:

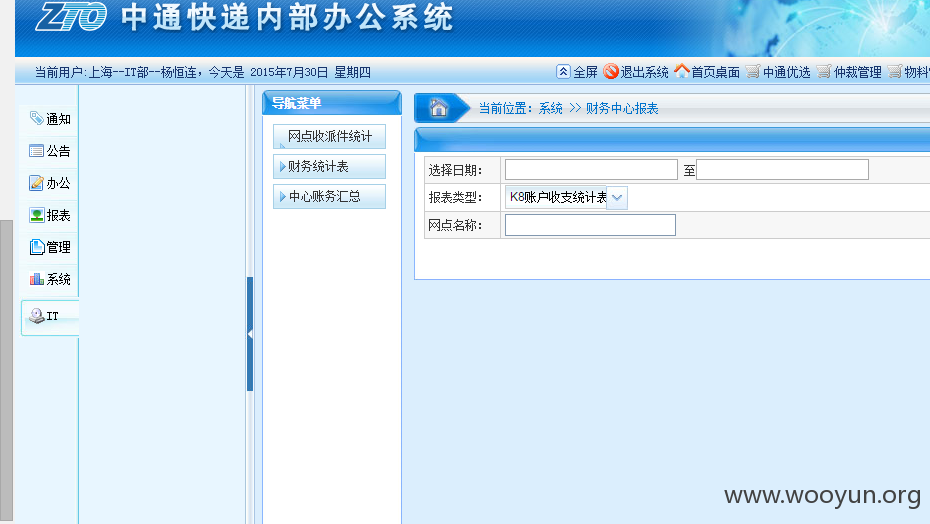

内部办公

it管理系统

各种路由啊交换啊 我就不细列出来

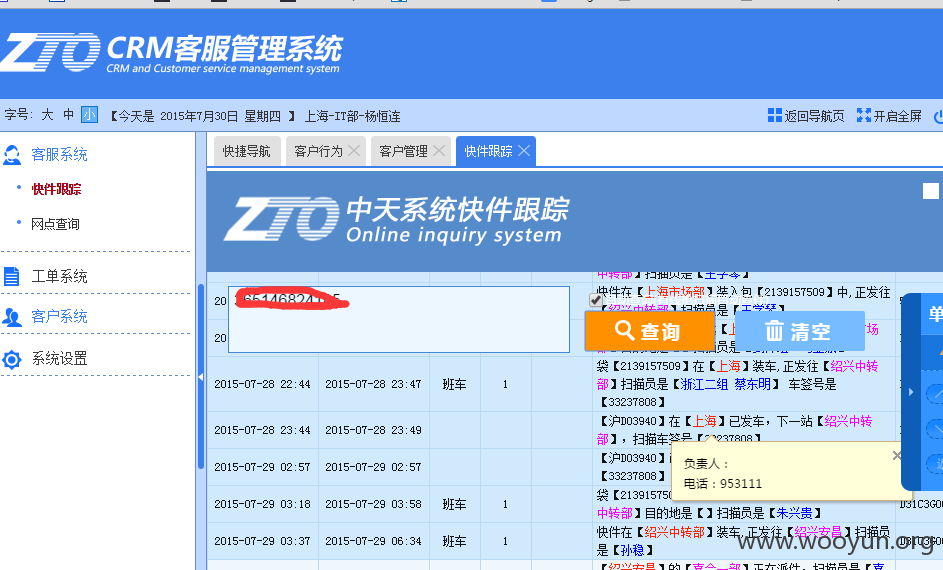

客服管理系统

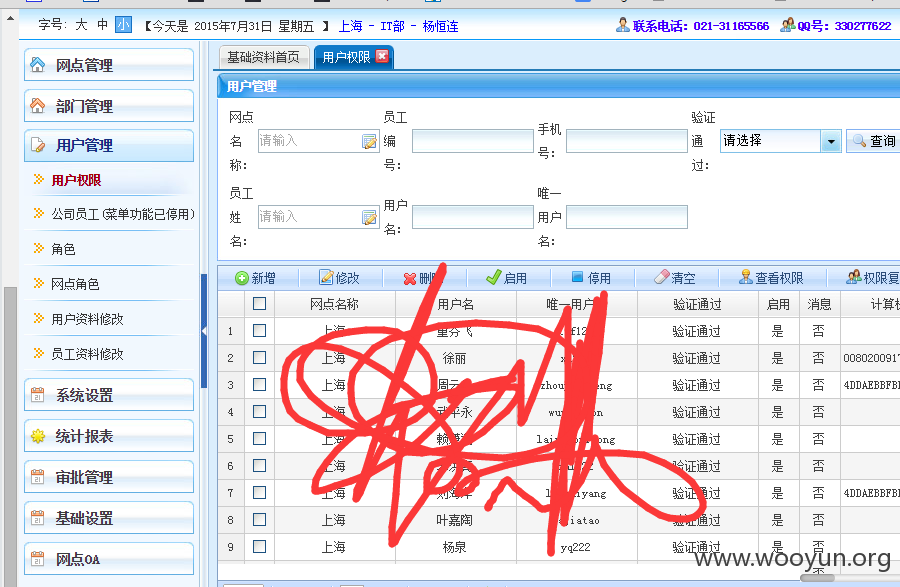

员工系统

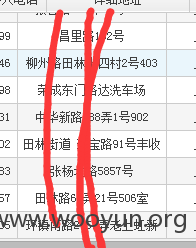

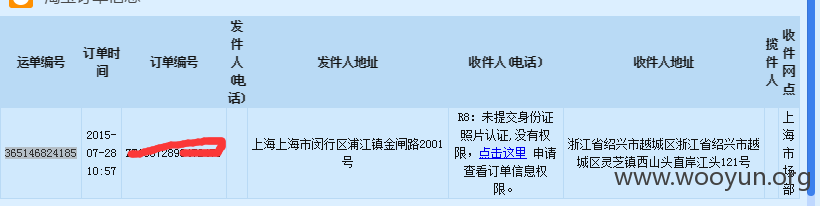

订单管理系统 (这里面可以看所有订单。。尼玛 包裹寄件人和收件人详细信息)

短信平台

仲裁系统

。。。。。不一一列出了。。只是证明危害性了(不仅是对企业,还有对消费者)

另说一句这个账号权利好大啊,还可以改员工密码奇怪。

总结一下,体现了企业很多问题。当然也是峰会路转,挺有意思的,岁说有些的运气成分。。但是如果不是这一个个漏洞又怎么会进的去呢

还望企业重视,这次测试数据绝对没有动,所以不要查水表咯

这都敲了1个多小时了,,能否雷一下以示鼓励

修复方案:

1.删shell

2.补掉上传的问题

3.排查邮箱弱口令

4.统一认证中心出现这种弱口令真是不应该啊

5,就算内部员工的权限也不要放的这么大吧,我登陆的那个员工所在部门和订单业务其实完全没关系,也可以看订单?

版权声明:转载请注明来源 answer@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-07-31 09:51

厂商回复:

很牛B的白帽子,考虑加入中通不?

最新状态:

暂无