漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0129141

漏洞标题:517旅行网某服务器弱口令导致内网信息泄露

相关厂商:517na.com

漏洞作者: 大物期末不能挂

提交时间:2015-07-26 09:59

修复时间:2015-09-09 19:12

公开时间:2015-09-09 19:12

漏洞类型:基础设施弱口令

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-26: 细节已通知厂商并且等待厂商处理中

2015-07-26: 厂商已经确认,细节仅向厂商公开

2015-08-05: 细节向核心白帽子及相关领域专家公开

2015-08-15: 细节向普通白帽子公开

2015-08-25: 细节向实习白帽子公开

2015-09-09: 细节向公众公开

简要描述:

私聊找厂商终于确定这台服务器是他们的了(⊙﹏⊙)

详细说明:

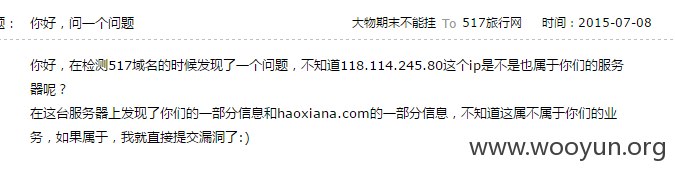

0x00 随便说说:找厂商确认这台服务器是他们的

厂商的反射弧有点长呦,不过好歹知道这台服务器是他们的了。

0x01 漏洞点:

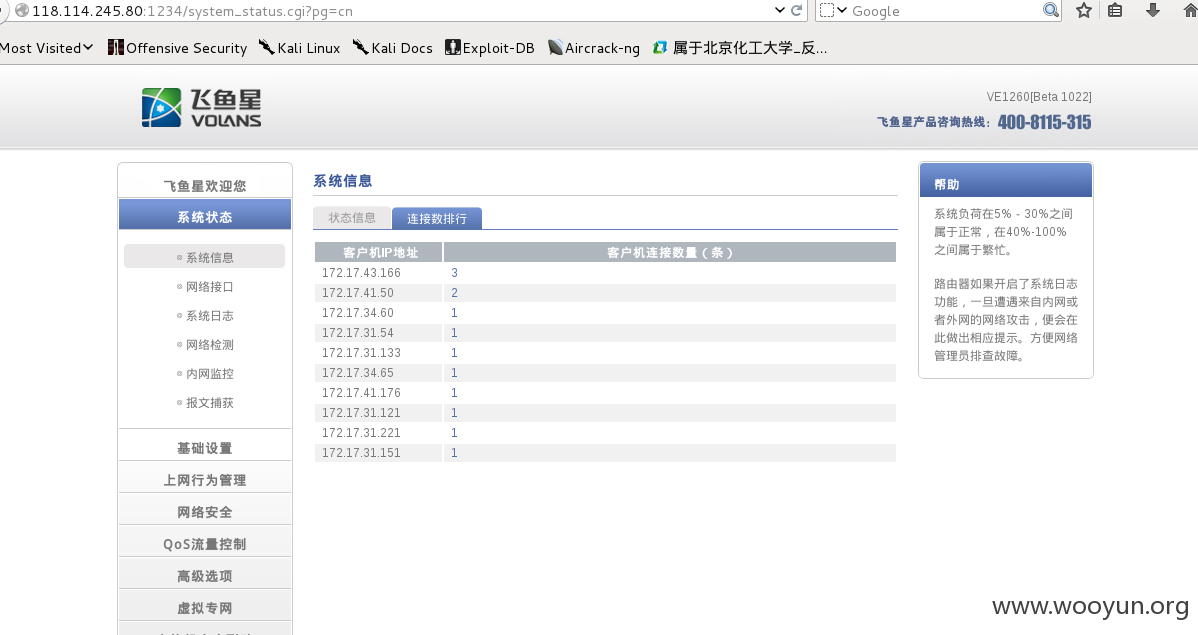

之前在找517na C段的时候发现一台服务器118.114.245.80,扫描的时候1234端口无法识别,根据观察,像是一个web的端口,于是浏览器连接。

http://118.114.245.80:1234/

需要登陆,尝试弱口令 admin/admin ,直接进入,发现是路由器管理界面。

由于当时不确定这台机器是否是517na的,所以就暂时搁置了,先记录下来,然后找别的网站了。

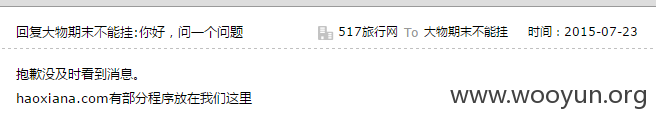

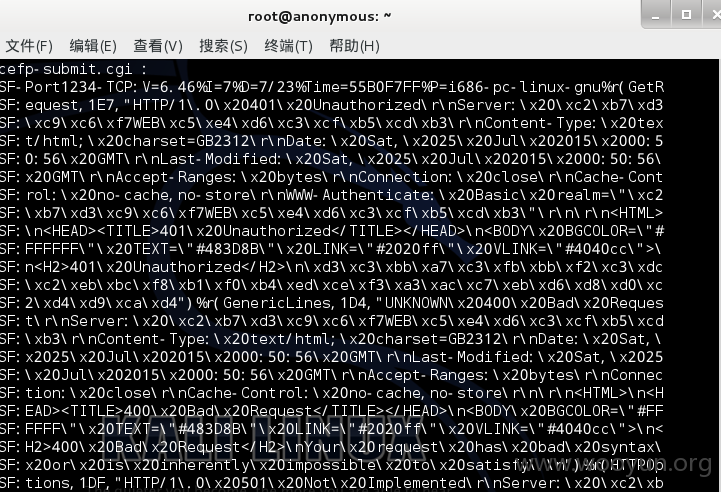

0x02 路由器命令执行

当第二天有空之后登陆上了路由器,报着试一试的心态,去ping和tracert那里试了试命令执行,burpsuite截断发包成功。

当时很高兴,还以为我发现了一个通用型的命令执行漏洞,结果提交之前wooyun搜索了一下 WooYun: 飞鱼星上网行为管理路由器命令执行漏洞 ,心里瞬间就QAQ了。

0x03 确认是517na的服务器

确认的过程有点漫长,所以至今才发这个漏洞。

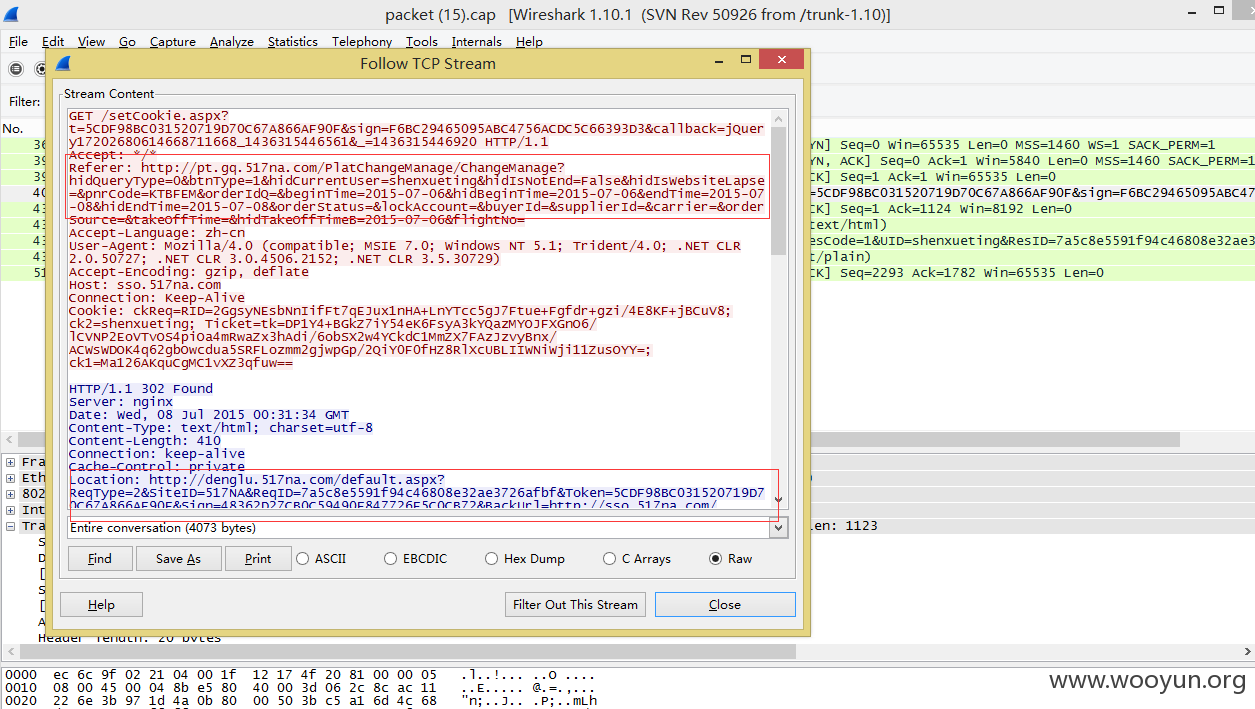

在观光完路由器的web配置页面之后,发现了报文捕获这个功能。

利用这个功能,不停地抓经过路由器的数据包。发现了大量的haoxiana.com的包(这里的包的内容大多都是查询保险之类的包)。就在我快要放弃的时候,我发现了:

然而pt.gq.517na.com应该是内网环境,所以无法访问。

之后就是0x00里面提到的我给厂商发私信问是否是他们的服务器,得到了肯定的答复。

0x04 信息泄露

最后是信息泄露,这部分是路由器的配置界面的泄露数据

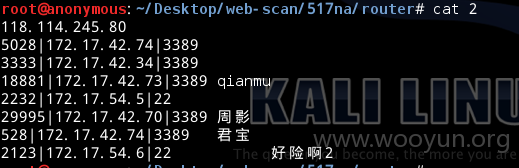

内部人员QQ

端口映射

涉及到不少业务的端口,有支付的,有京东的,也有远程连接的。

记录下可远程连接的端口,但是hydra爆破总是出错,于是就放弃了。并没有大规模爆破账号密码。

其它

这里发现绑定了两个wan口,于是尝试登陆119.6.84.74:1234同样成功。

打开内网监控就可以看到,内网活跃主机感觉还不少

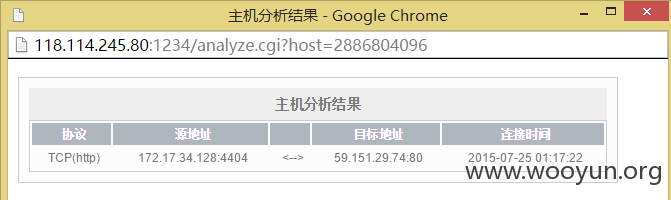

对于活跃主机,还可以看连接情况。

0x05 失败的一些事

1.这个应该是一个阉割过的linux系统,当我第一次命令执行的时候,居然没有ifconfig.

2.我发现该系统上运行着ssh,找到ssh配置文件,发现打开端口10089,然而这个阉割版的系统成功阻止了我一句命令直接添加用户,

之后又想通过改ssh配置文件,空密码登陆,然而该系统不支持">>"再一次阻止了我。

最后通过sed终于将内容添加进去,然而最后我还是登陆不上去(还没有找到原因),我放弃了。。。。。

3.该路由器会在每天晚上四点准时重启,并且每次重启,都跟重新安装系统一样,什么东西都变成最初始的。

4.不得不跟厂商说一声抱歉,23号晚上你回复了我之后我就又上这台路由器看了看,凌晨之后然后在上文提到的报文分析处burpsuite出直接抓取100000个包,结果还剩49000个的时候路由器就直接跪了。24号上午再去看的时候才回复过来。

漏洞证明:

修复方案:

1.更新路由器系统,据说厂商在新版本系统中已修复命令执行的问题。

2.更改弱口令。敢不敢有一个强密码。

版权声明:转载请注明来源 大物期末不能挂@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-07-26 19:10

厂商回复:

感谢你对517的关注

最新状态:

暂无