漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-086176

漏洞标题:四川我要去哪517旅行网另一处SQL注入导致数百万客户信息泄露(姓名、身份证号、航班等)

相关厂商:517na.com

漏洞作者: Jim叔叔

提交时间:2014-12-06 21:18

修复时间:2015-01-20 21:20

公开时间:2015-01-20 21:20

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-06: 细节已通知厂商并且等待厂商处理中

2014-12-08: 厂商已经确认,细节仅向厂商公开

2014-12-18: 细节向核心白帽子及相关领域专家公开

2014-12-28: 细节向普通白帽子公开

2015-01-07: 细节向实习白帽子公开

2015-01-20: 细节向公众公开

简要描述:

[抠鼻] 听说前台MM在挑选的礼物,,可是迟迟没有来,,决定再注射一下。。。。

详细说明:

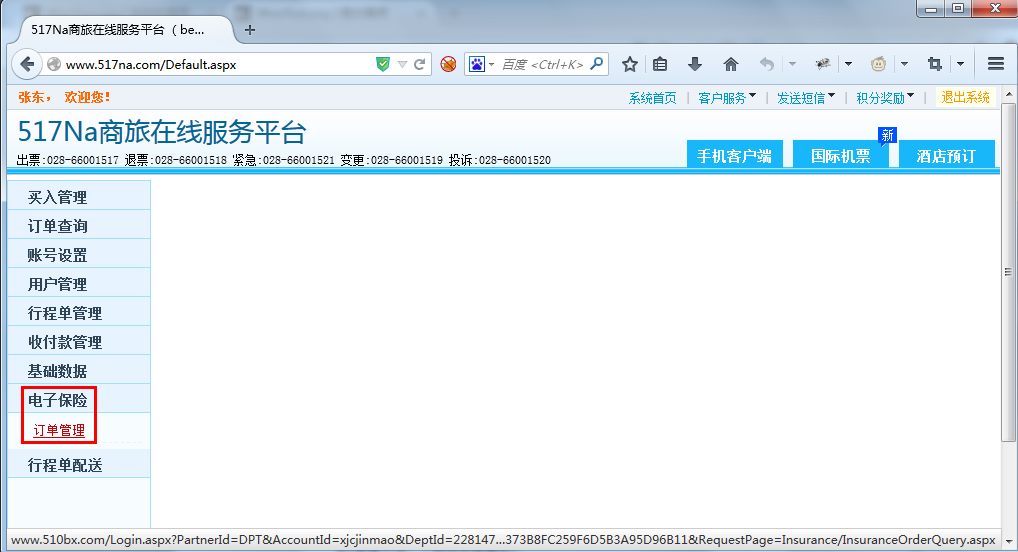

问题存在于电子保险页面:

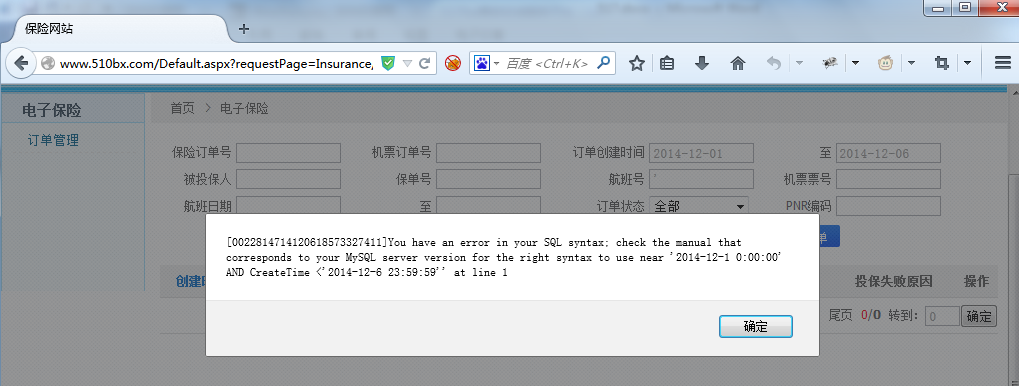

在航班号的地方输入了一个单引号,弹出如下sql错误,有戏!

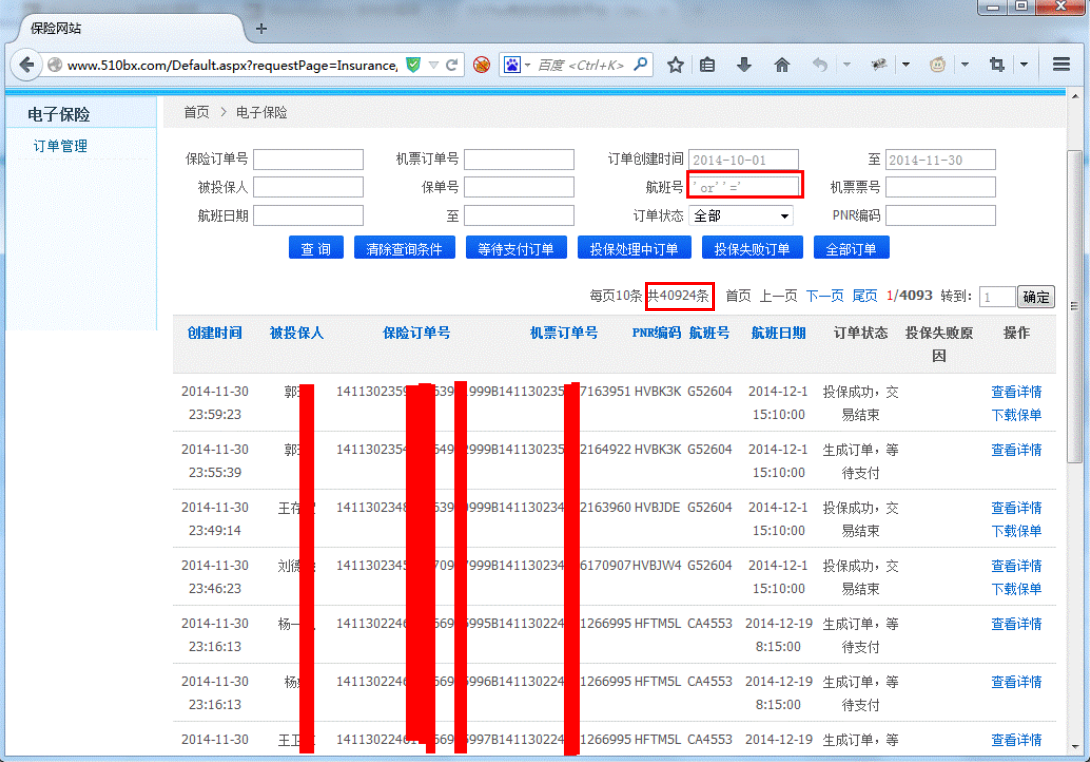

于是输入’or’’=’,点查询,吓一跳,从2014-10-1到2014-11-30就有4万多条记录,可以执行查看详情、下载保单等操作:

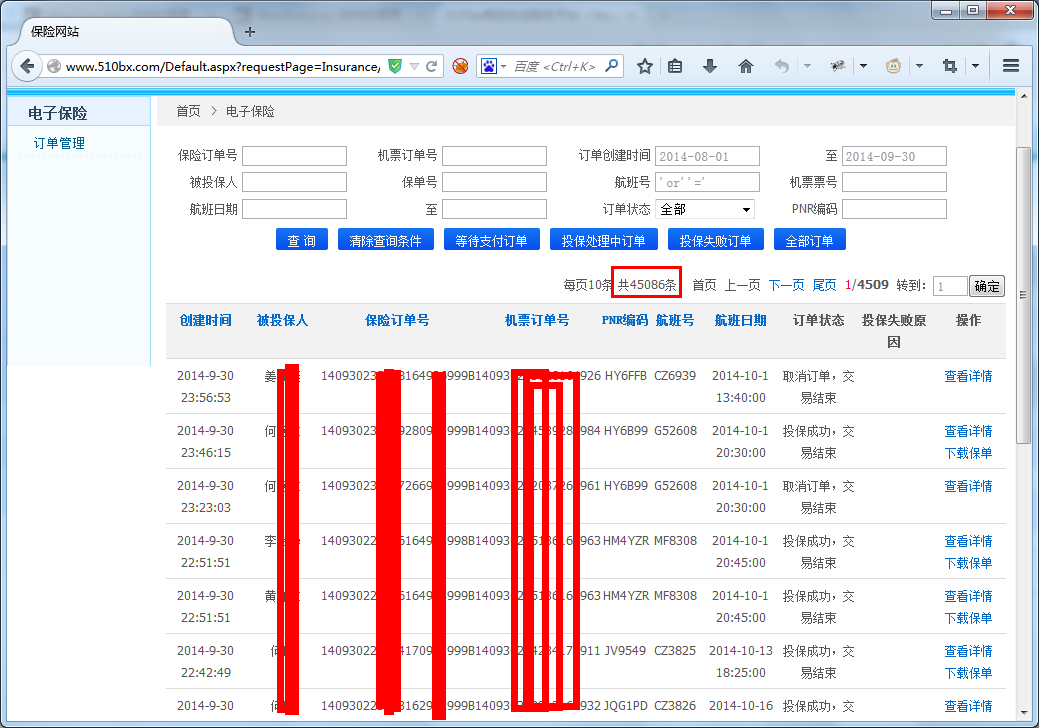

由于有限制一次只能查两个月内的,换个日期2014-08-01到2014-09-30又是4万多条记录。。

查看详情,里面有姓名、身份证号、保单号、机票订单号、航班号等各种信息:

信息量太大,没有保存任何一条记录,拒绝喝茶。。。。。。。。。

漏洞证明:

修复方案:

过滤、、

版权声明:转载请注明来源 Jim叔叔@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2014-12-08 08:56

厂商回复:

谢谢你对517的关注。

最新状态:

暂无