漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0127518

漏洞标题:邢台新闻门户网站某分站站任意文件上传可Shell

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-07-20 14:19

修复时间:2015-09-07 14:44

公开时间:2015-09-07 14:44

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-20: 细节已通知厂商并且等待厂商处理中

2015-07-24: 厂商已经确认,细节仅向厂商公开

2015-08-03: 细节向核心白帽子及相关领域专家公开

2015-08-13: 细节向普通白帽子公开

2015-08-23: 细节向实习白帽子公开

2015-09-07: 细节向公众公开

简要描述:

邢台新闻门户网站子站getshell导致内网渗透

详细说明:

邢台新闻门户网站子站getshell导致内网渗透

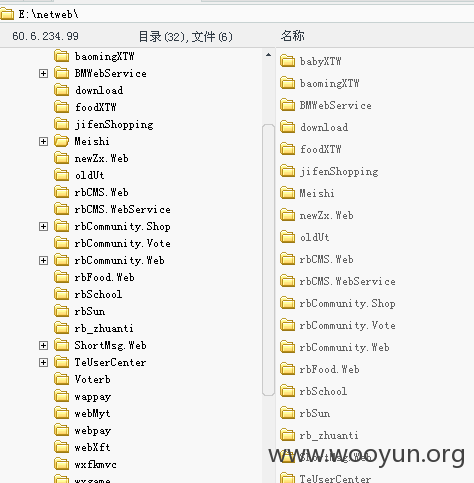

邢台新闻门户网站的外网ip

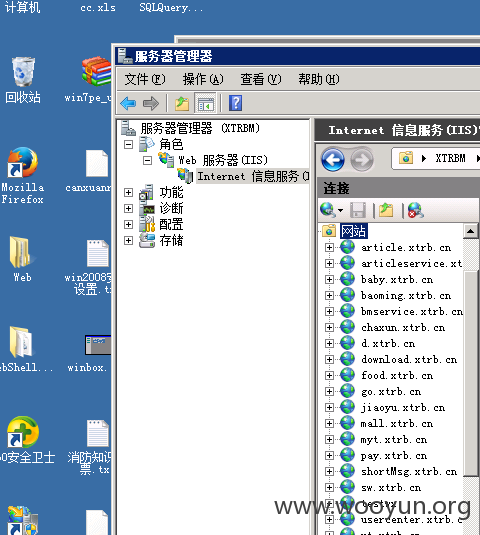

60.6.234.77 主站http://www.xtrb.cn/

邢台市人力资源和社会保障局网上报名系统

http://60.6.234.84/WebRegister/index.aspx 用的是旗帜软件。百度了下,好像国内好多省市的报名系统是旗帜的。

60.6.237.99 上传一些子域名

我是通过整个站点进去的

myt.xtrb.cn

account\upload.aspx

account\userifram.aspx 可以任意文件上传

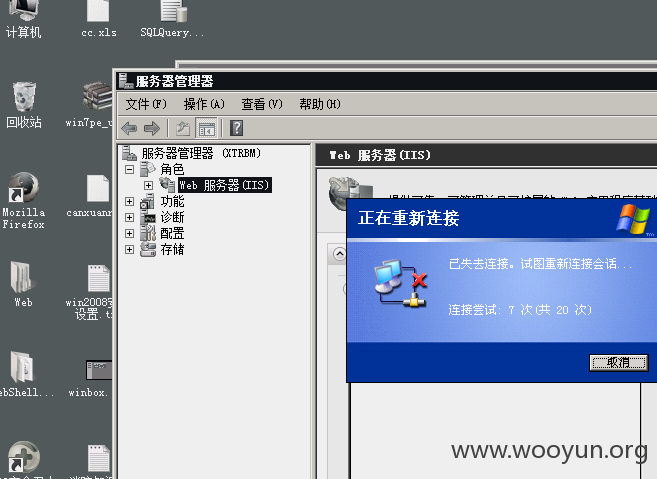

机器都在是内网,所以每次连接需要转发。2008系统每次转发连接的话会很卡,本来想导出管理hash继续深入下,但是实在是太卡了!

如果深入的话一定会拿下来主站还有邢台人力资源和社会保障局网上报名系统

后果会跟严重的!我就点到为止,没在继续深入。

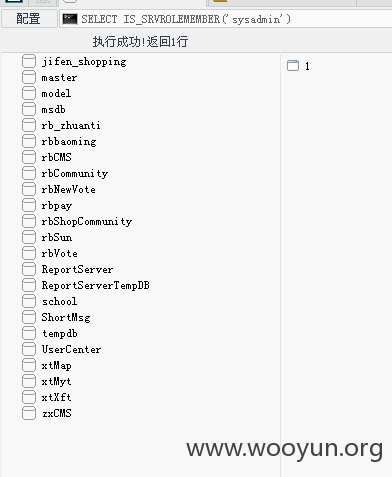

应该程序是.net 我就找啊找 功夫不负有心人,找到了sa密码

漏洞证明:

修复方案:

开发是怎么开发的,好好检查下吧

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-07-24 14:42

厂商回复:

CNVD未直接复现所述情况,按照漏洞报送者所述情况整理通报,转由CNCERT下发给河北分中心,由河北分中心后续协调网站管理单位处置。

最新状态:

暂无