漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0127098

漏洞标题:邳州新闻网sql注射可getshell

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-07-18 11:46

修复时间:2015-09-06 00:00

公开时间:2015-09-06 00:00

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-18: 细节已通知厂商并且等待厂商处理中

2015-07-22: 厂商已经确认,细节仅向厂商公开

2015-08-01: 细节向核心白帽子及相关领域专家公开

2015-08-11: 细节向普通白帽子公开

2015-08-21: 细节向实习白帽子公开

2015-09-06: 细节向公众公开

简要描述:

一点寒光万丈芒 屠尽天下又何妨 深埋不改凌锐志 一聚风云便是皇

详细说明:

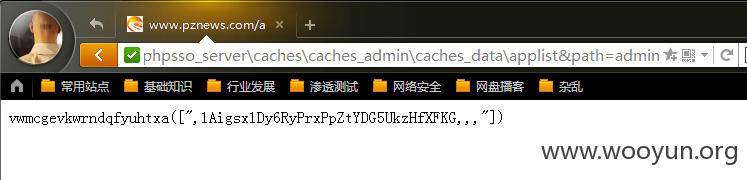

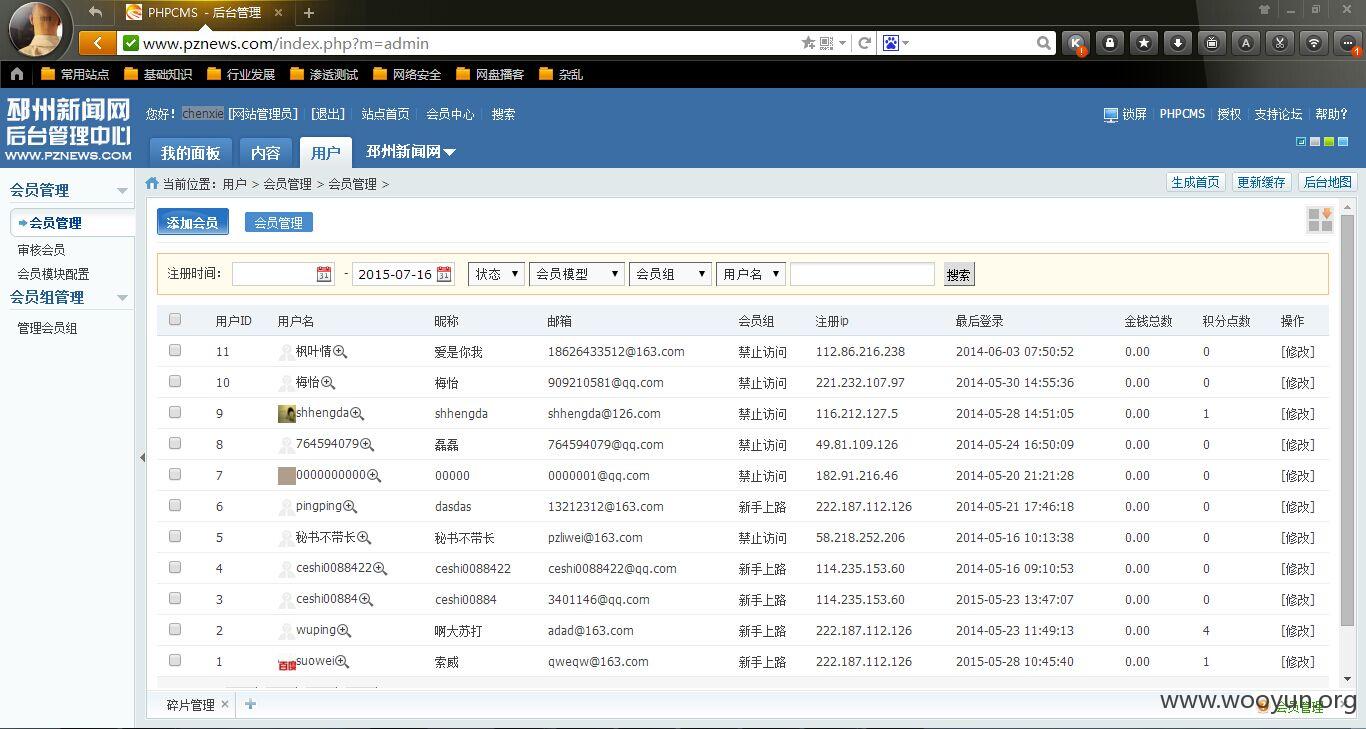

站为PHPCMSv9.存在authkey泄露,可获取管理员密码,可getshell

参照: WooYun: PHPCMS最新版本authkey泄露可注射拿shell

网址:http://www.pznews.com

漏洞证明:

修复方案:

立即修复!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-07-22 08:40

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给江苏分中心,由其后续协调网站管理单位处置。

最新状态:

暂无