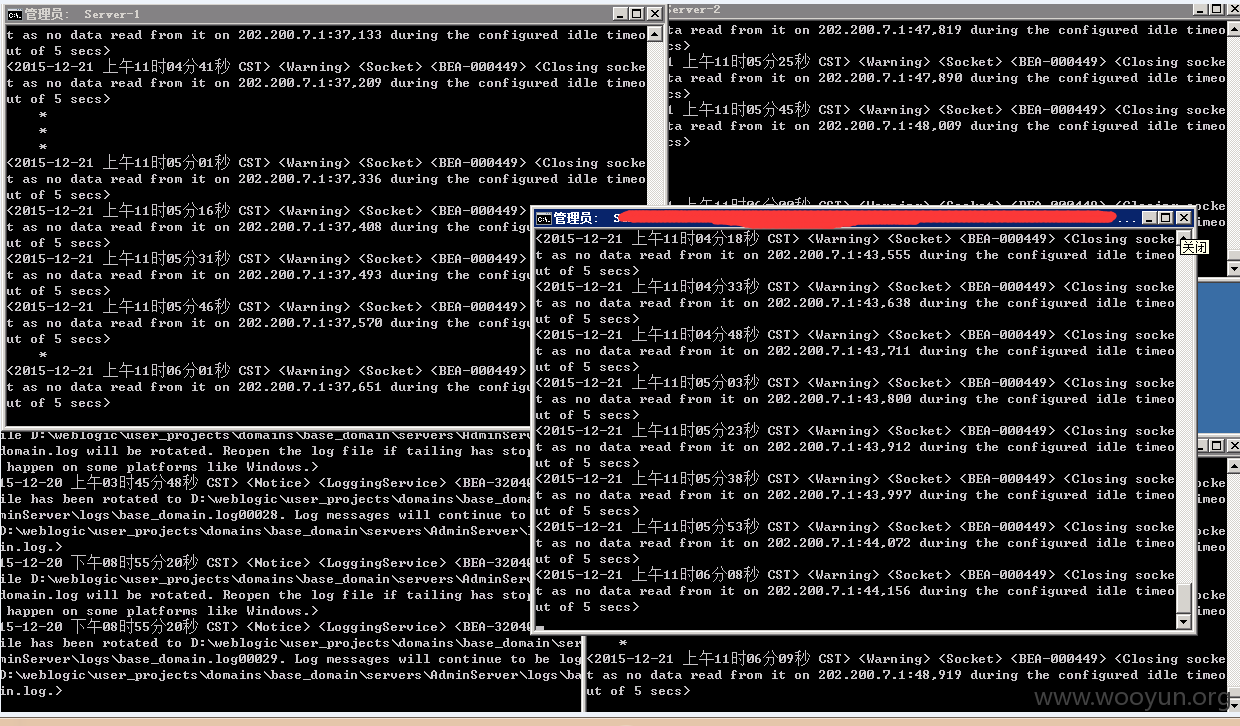

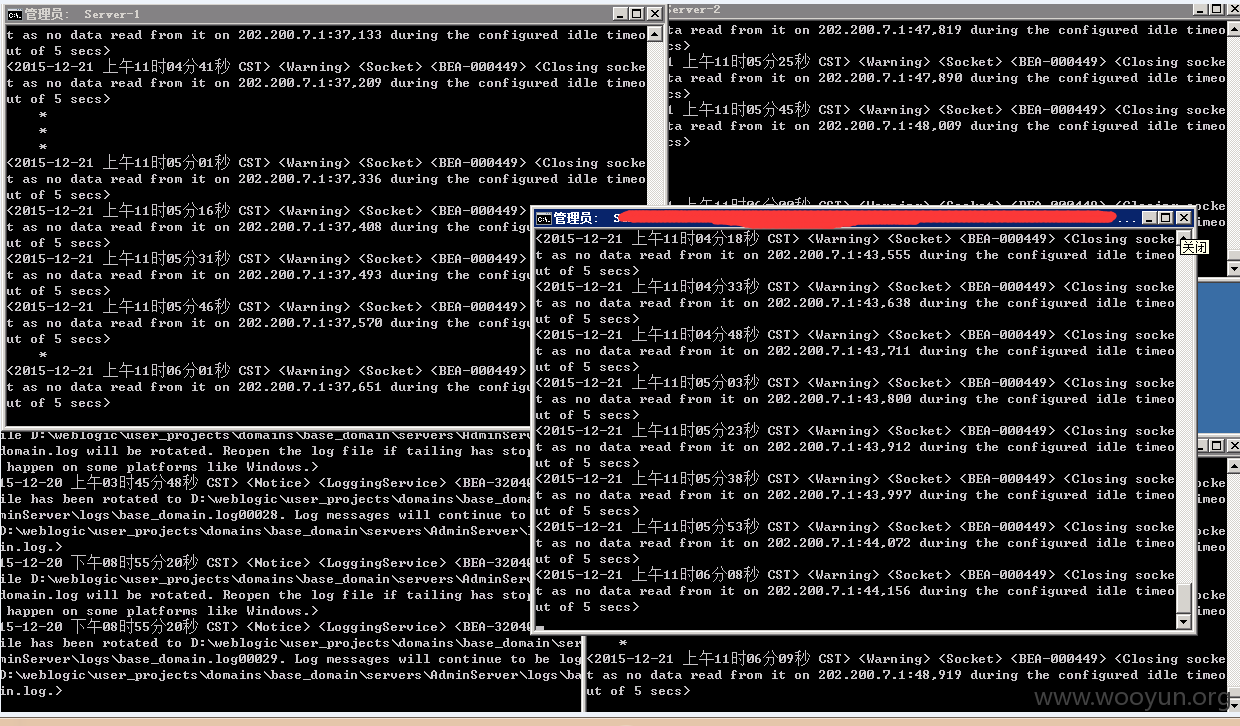

陕西招生考试信息管理与服务平台 **.**.**.**:80 问题是一个weblogic 的rce

网站在war里没有上shell,反弹cmd直接poweshell 下载lcx,和mimikatz

先抓密码

然后看本地3389开了,就不用自己开了

lcx转发3389到vps上,本地连接vps

lcx中转到vps,连接vps

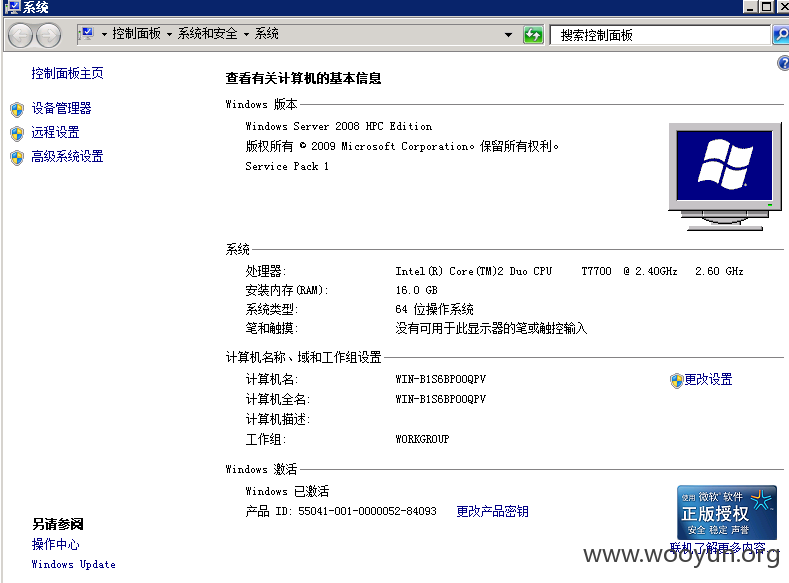

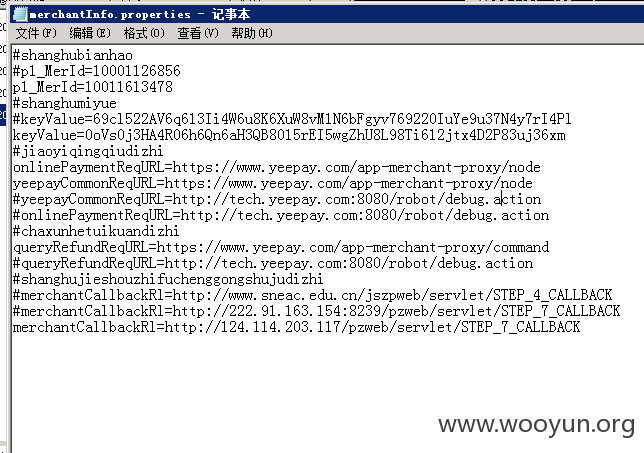

这个服务器除了5个weblogci server 网站源码 数据库连接密码暂时不想找。

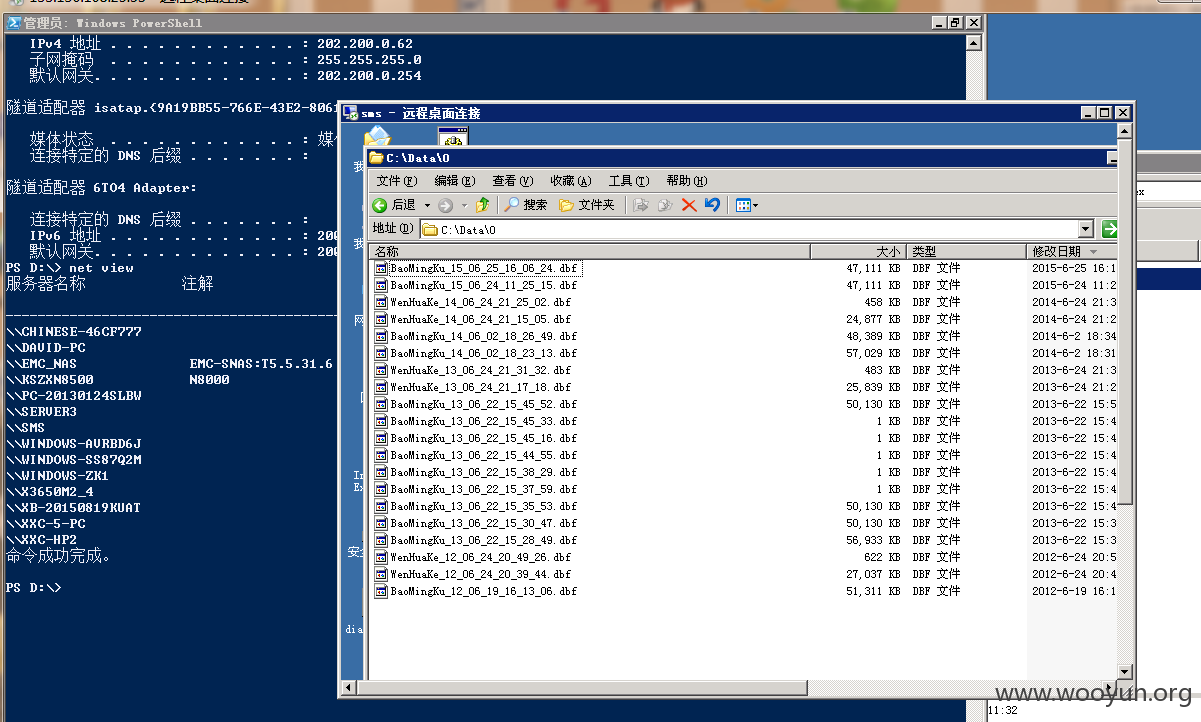

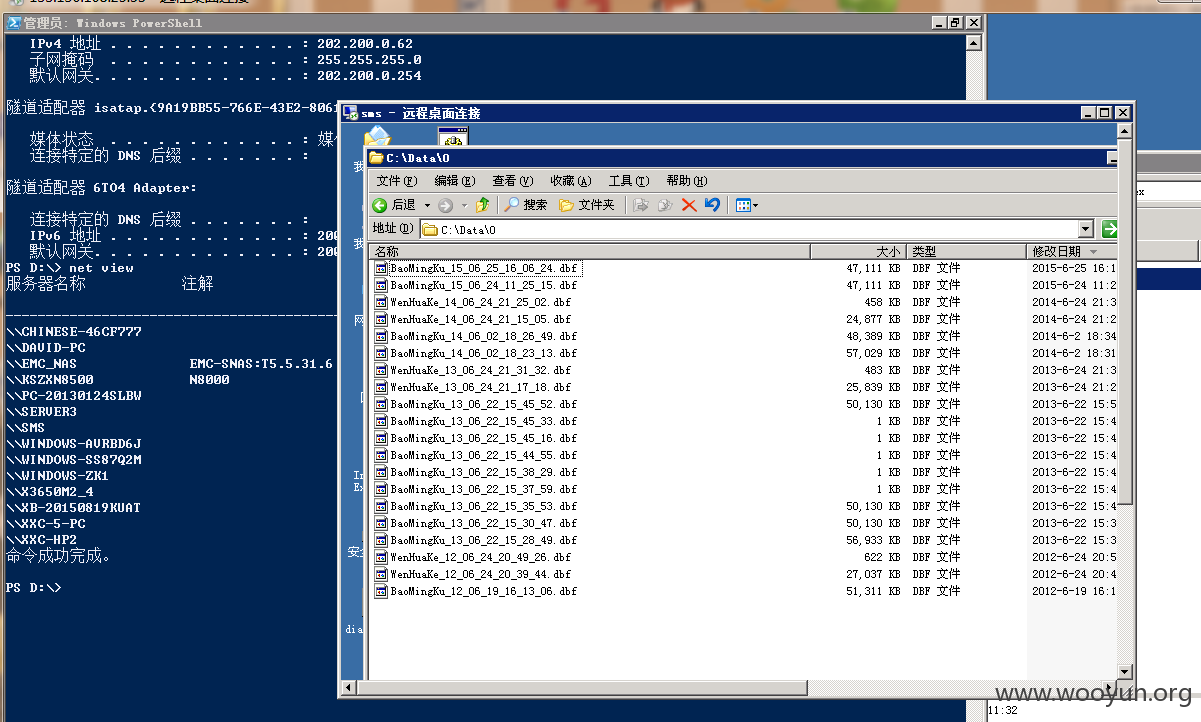

看内网机器

SMS 和SERVER3 显然是服务器嘛

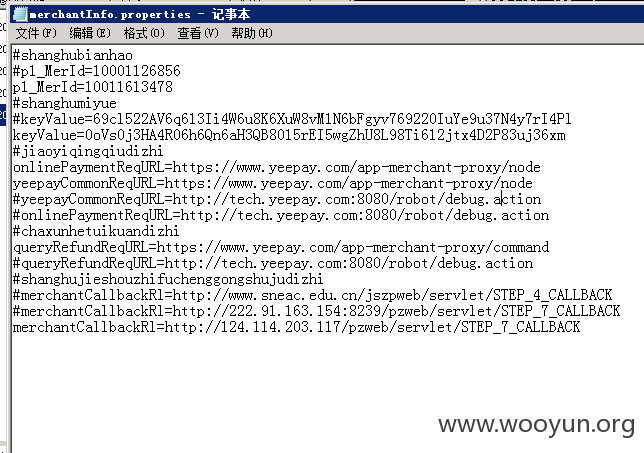

远程桌面SMS,尝试几个弱口令不成功,然后尝试前边抓出来的密码,administer登录成功

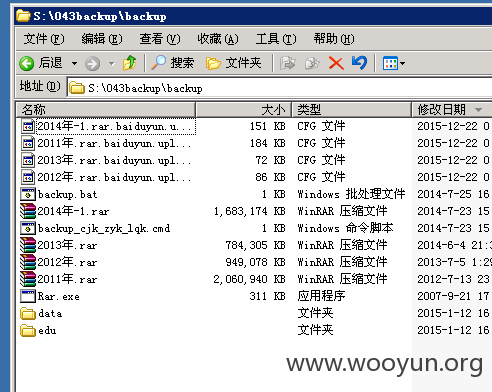

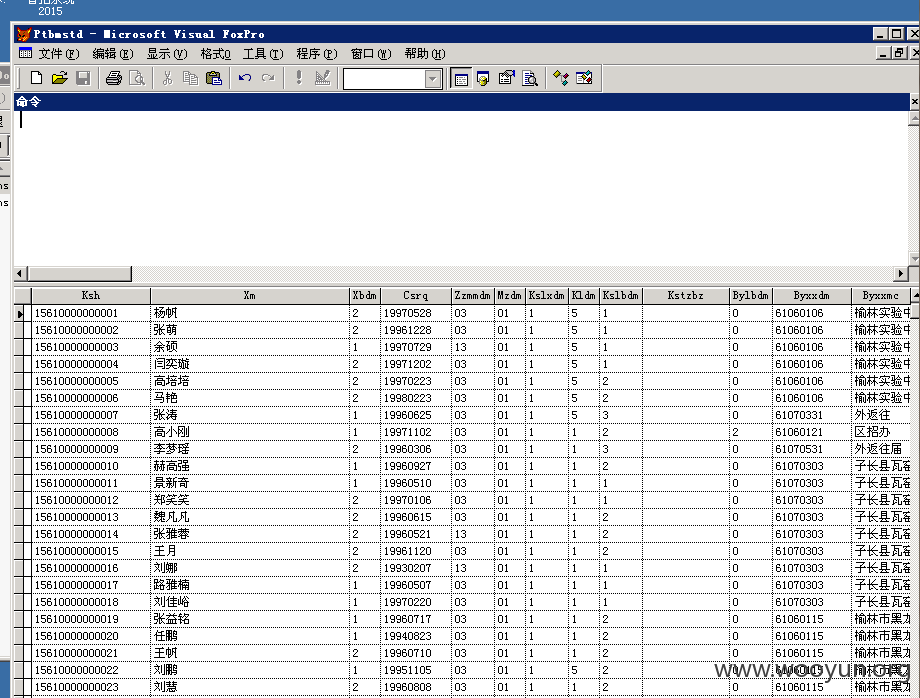

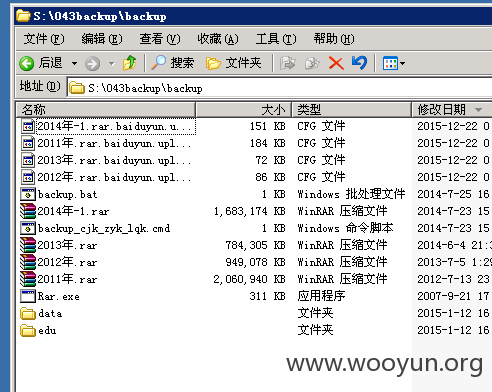

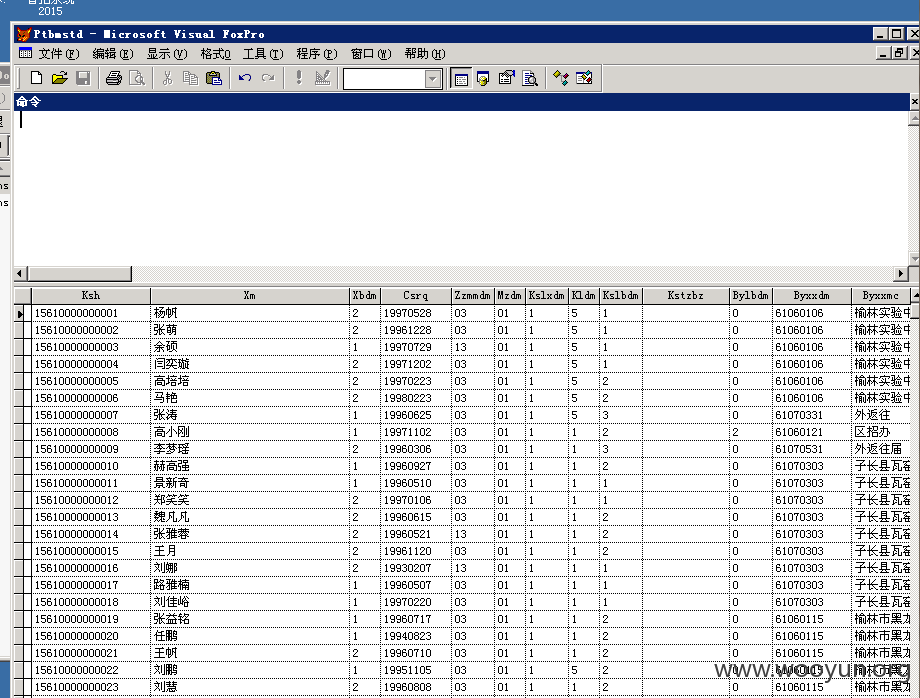

发现SMS是个短信网关系统,里边有近几年的高考数据库文件

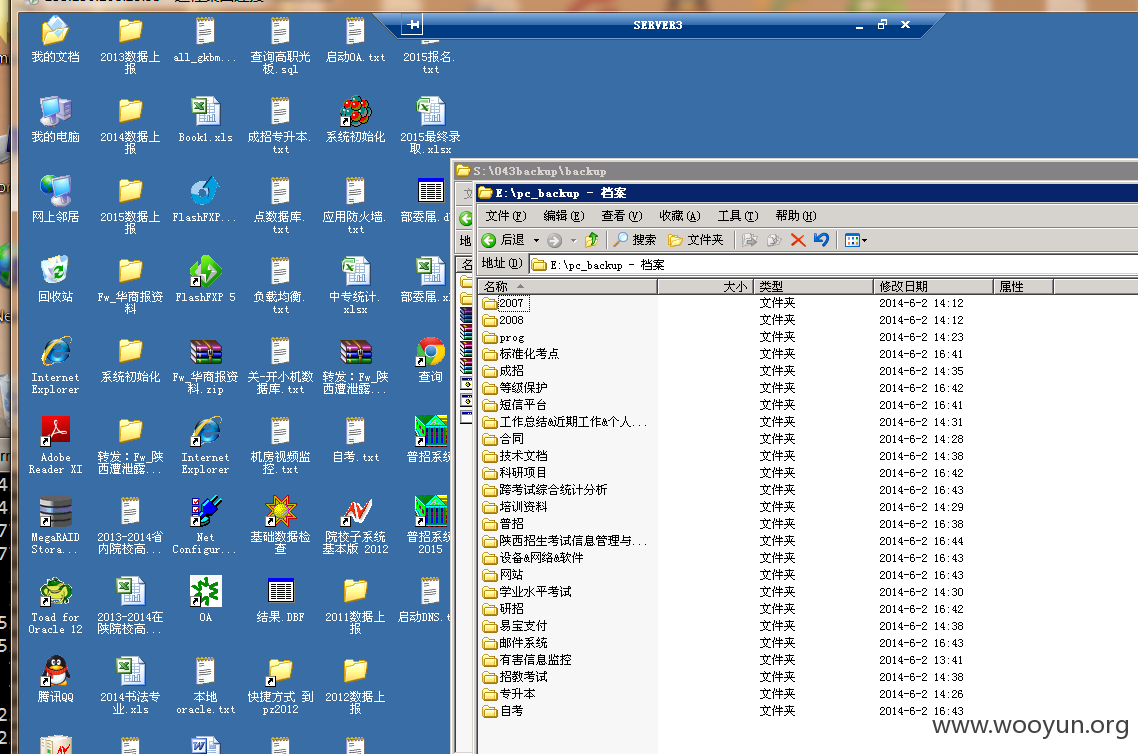

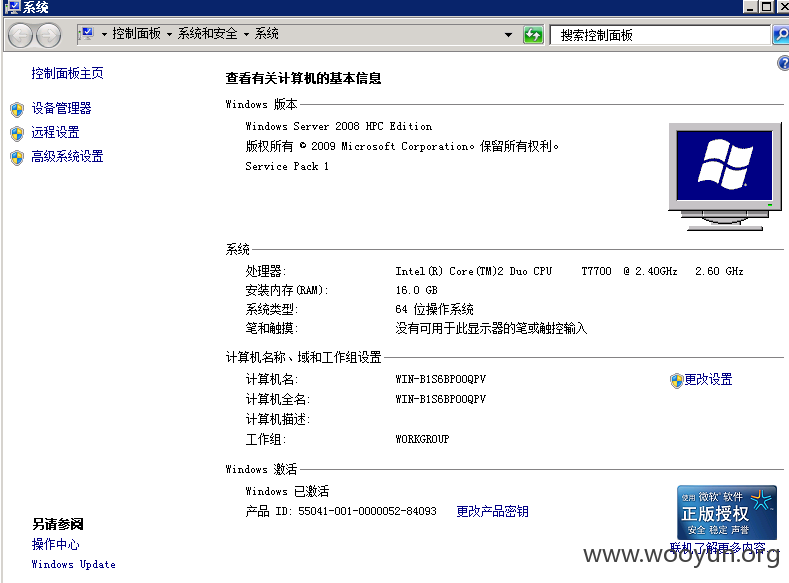

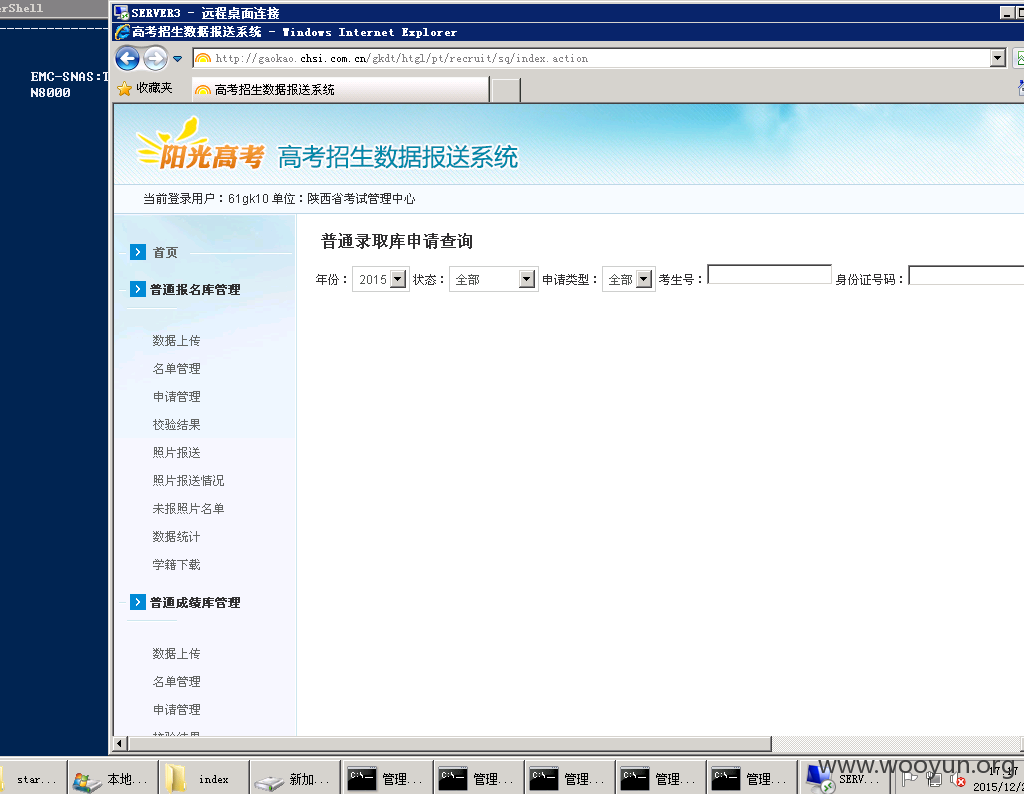

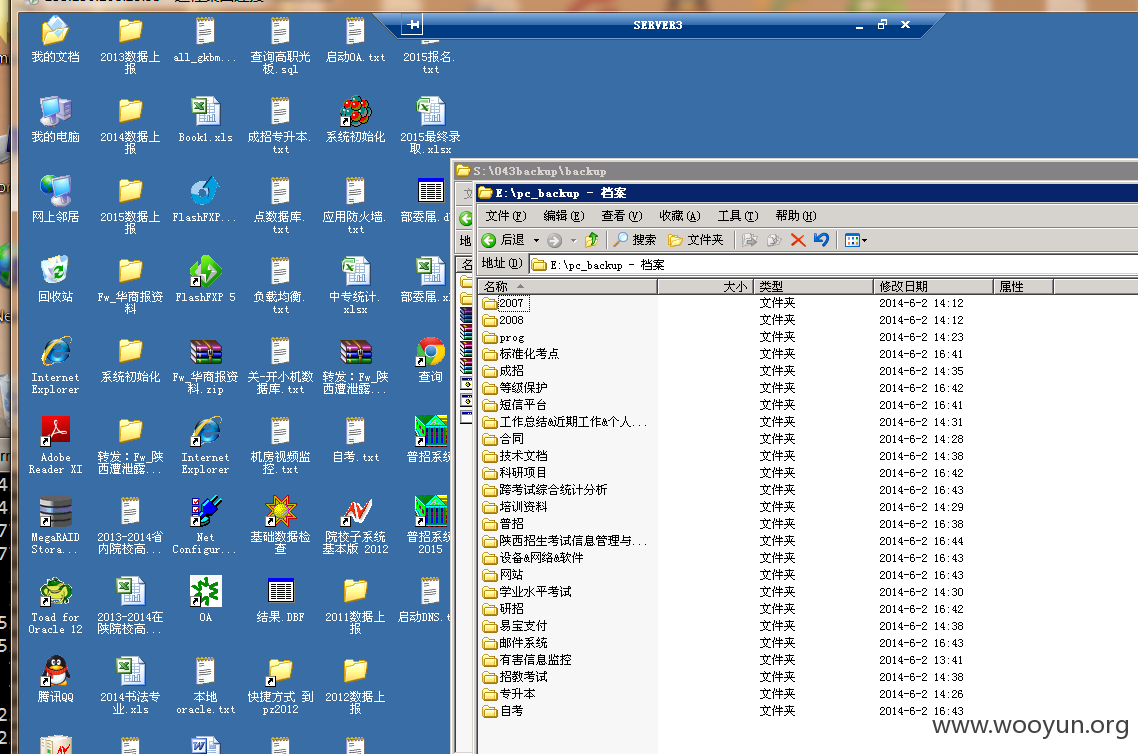

顺便登录一下SERVER3 用那个密码

登入的时候ie开着,估计开发者刚离开

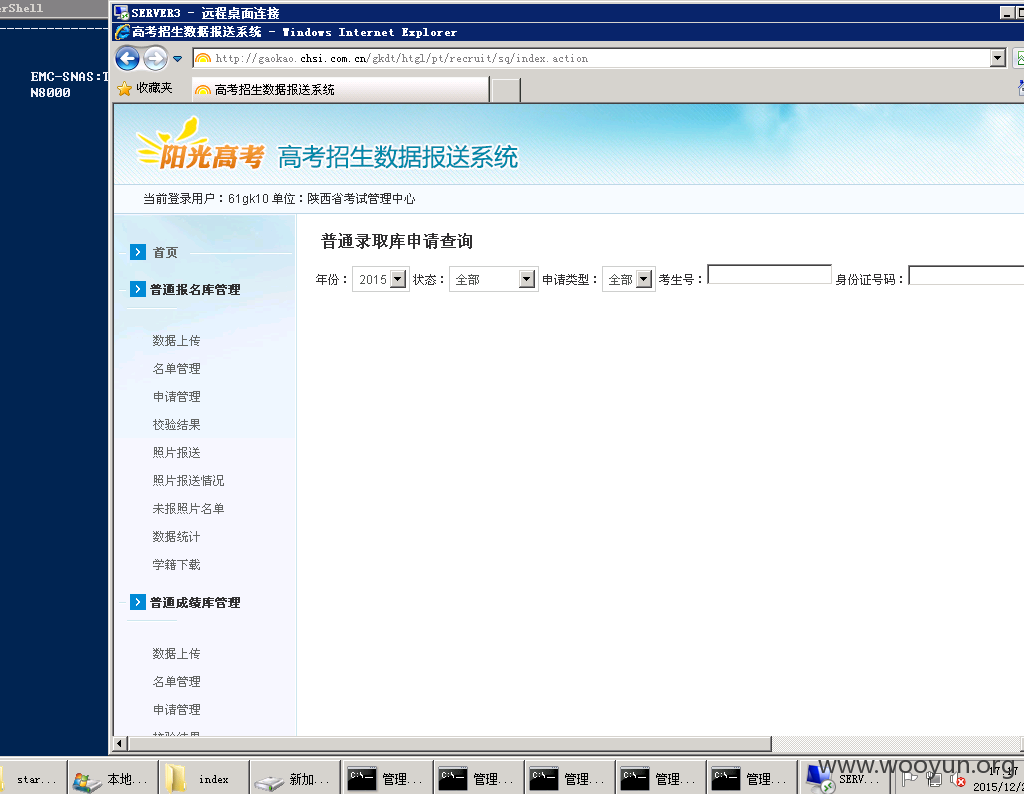

开了一个学信网管理系统已经登录的窗口,这里可以查全国的高考数据

而且还有一个各省和学信网数据对接的文档

陕西省的高考数据就是从这里录入和统计筛选的,

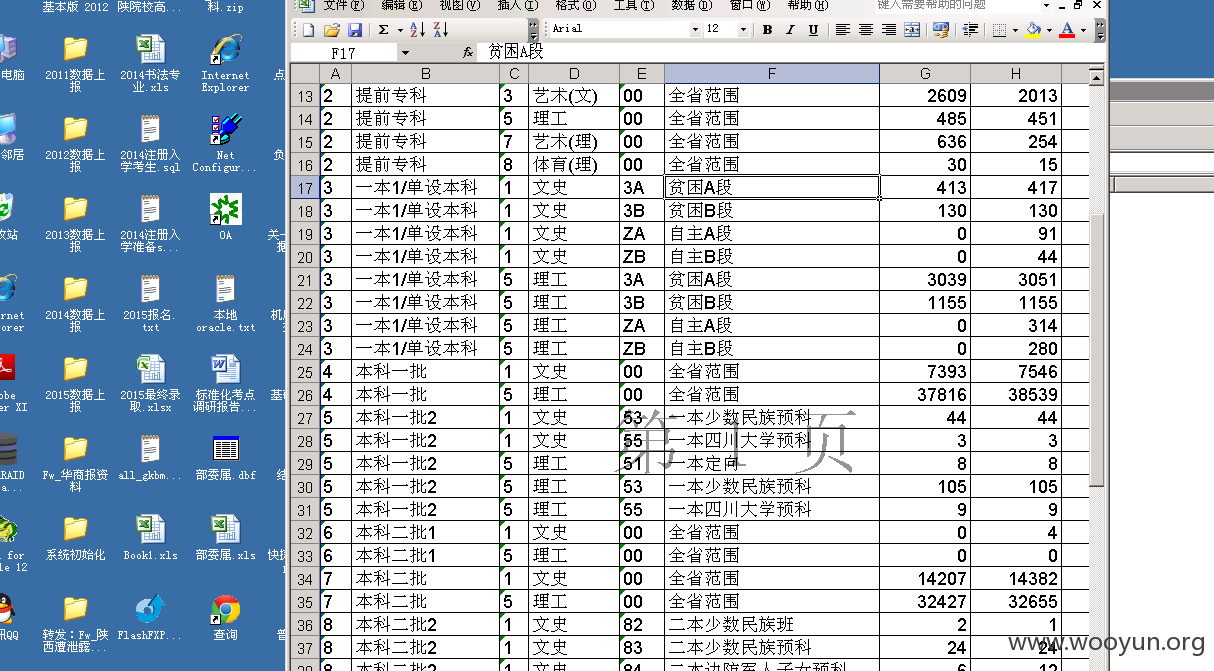

我们看15年的统计上报

看到ip地址 **.**.**.**的共享 尝试user1 a12345 成功认证,找到过去4年的高考数据

这个服务器上的oracle是存放考试数据的核心系统,装了2个oracle服务。

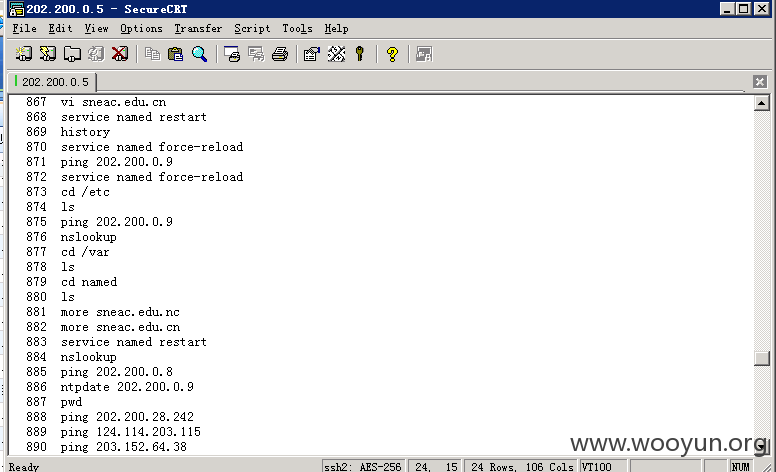

找到一个账号文件,列表文件上边有20多个服务器账号(这里不贴了,都是共网的,求不查水表,什么都没碰),我随便登录几个

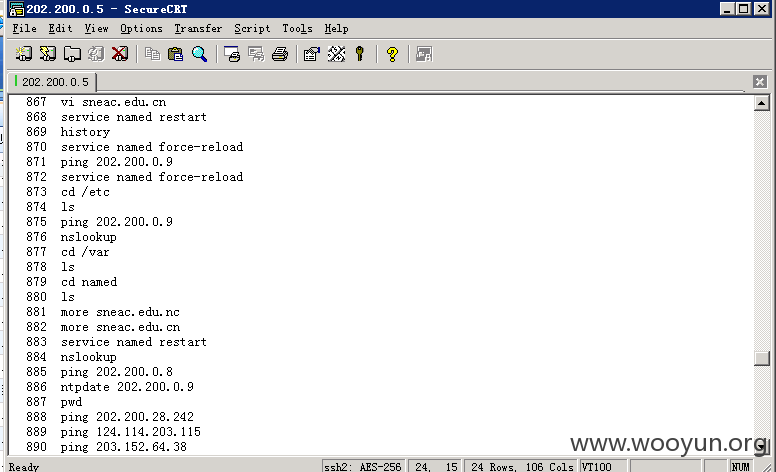

dns 服务器的

250个节点(主机)的负载均衡,都是在枢纽机房的

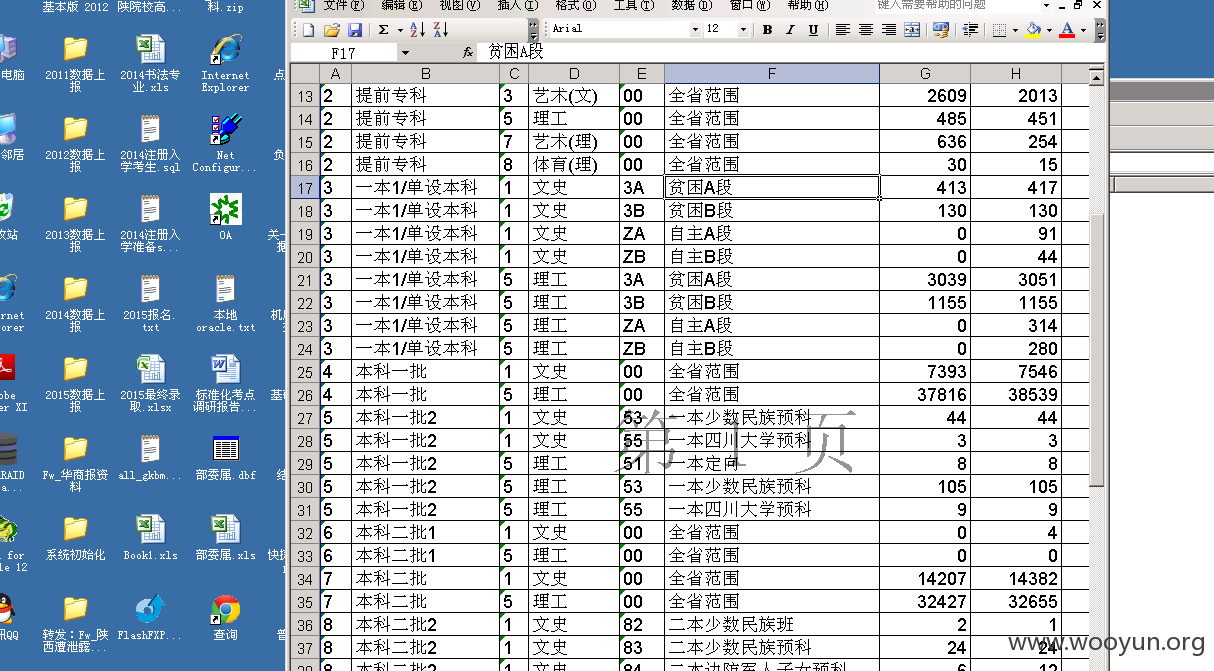

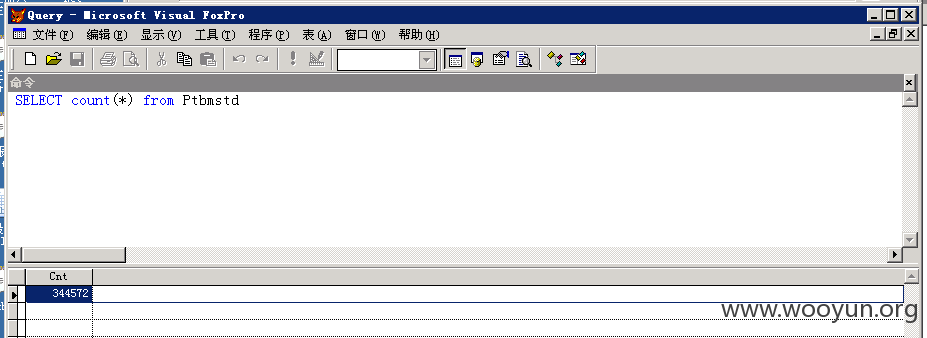

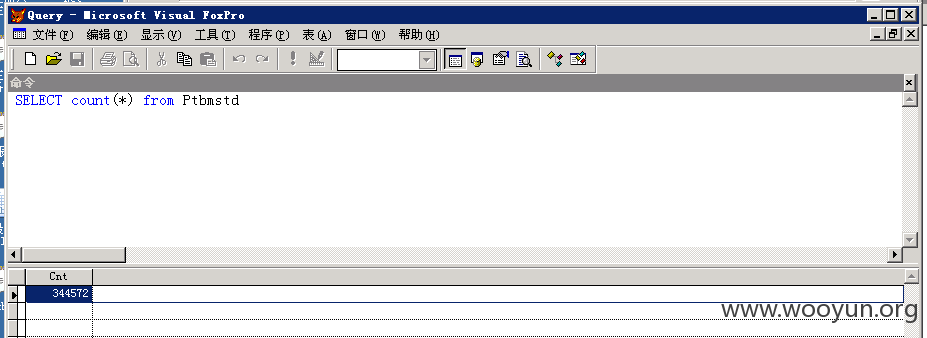

最后一起统计一下15年的高考数据

总共30W+

这是普招,加上其他什么成人教育呀5年(11-15)的数据足有200W+