0x00 漫游起源

去年在自如租房时,员工登录cms.ziroom.com系统,在输入账户为2009****并多次输入密码为|2009****导致可被攻击者轻易记录(可能是实习生或者第一次登录很紧张导致多次输错密码)

回到家后,我也登录了下,后背一凉!

自如注册、密码找回和账户提现的验证码在这里可以看到,可以任意操作了?!

给他这么高的权限真的好吗?可以主站挂马了

0x01 First Blood!(exam站点上传导致服务器沦陷)

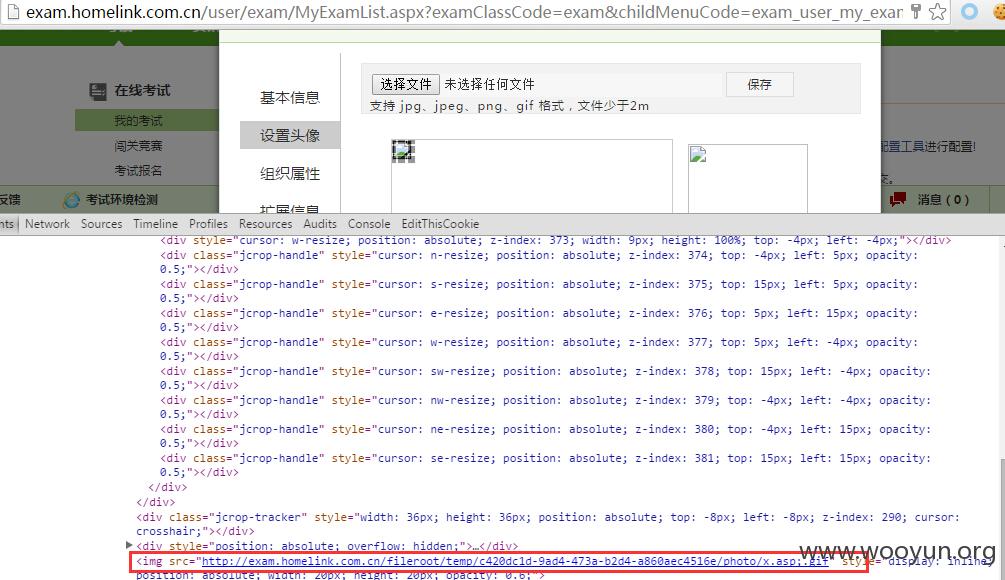

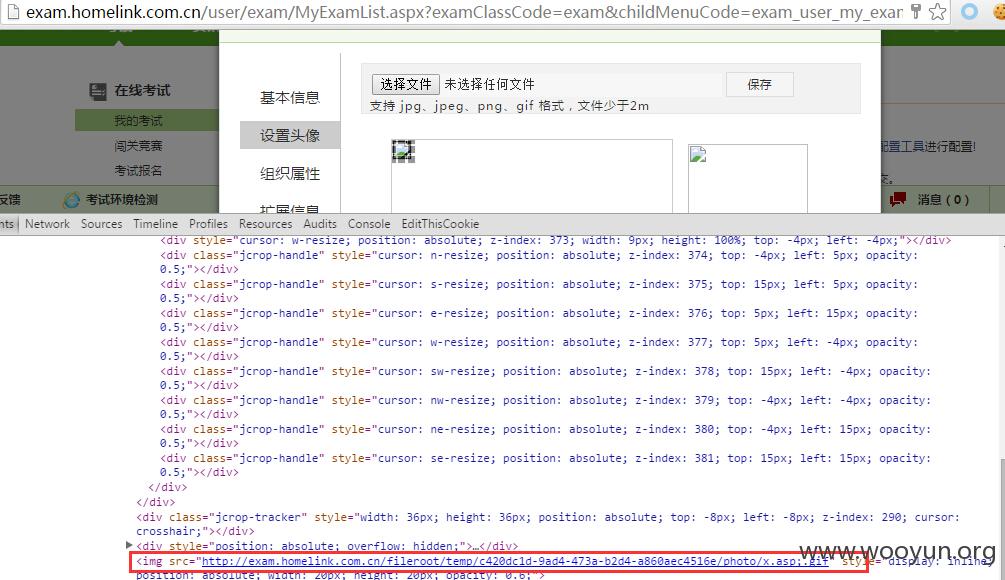

通过上面的2009****,密码相同即可登录http://exam.homelink.com.cn站点,这里使用20090003登录后头像可上传,啪!一句话马就上去了

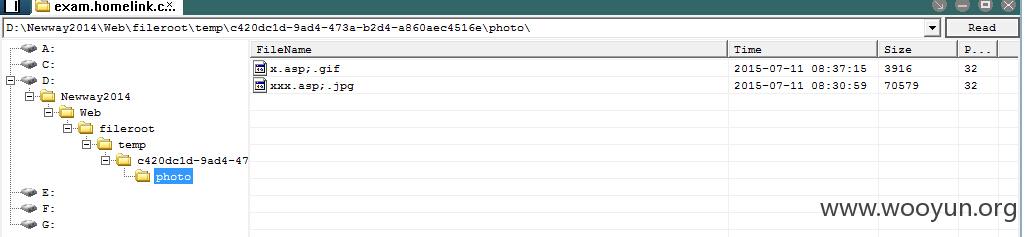

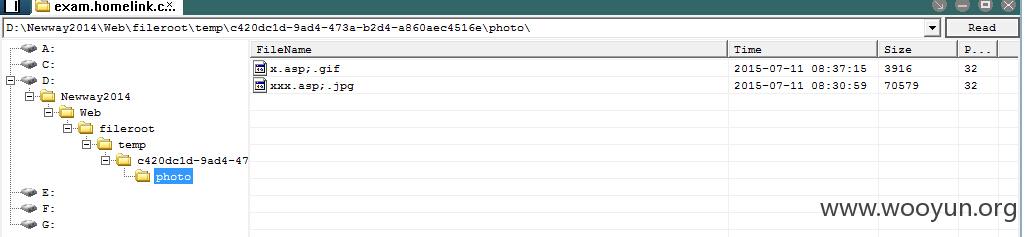

http://exam.homelink.com.cn/fileroot/temp/c420dc1d-9ad4-473a-b2d4-a860aec4516e/photo/x.asp;.gif keio

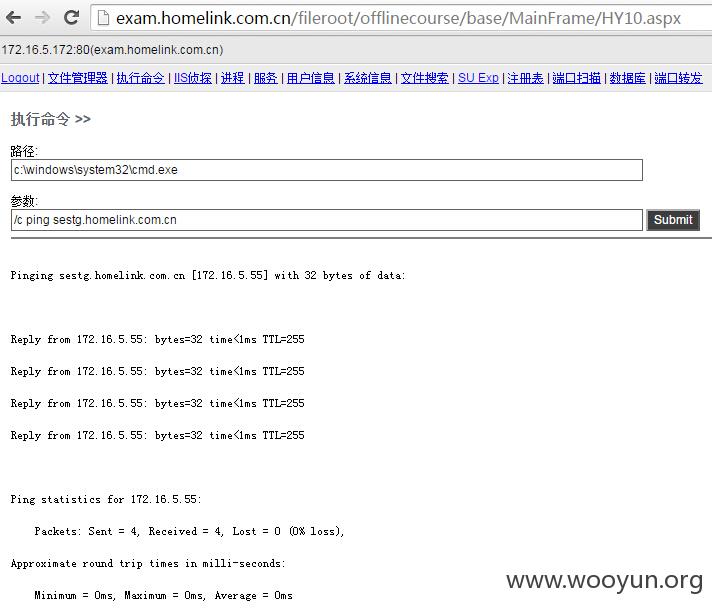

大马:

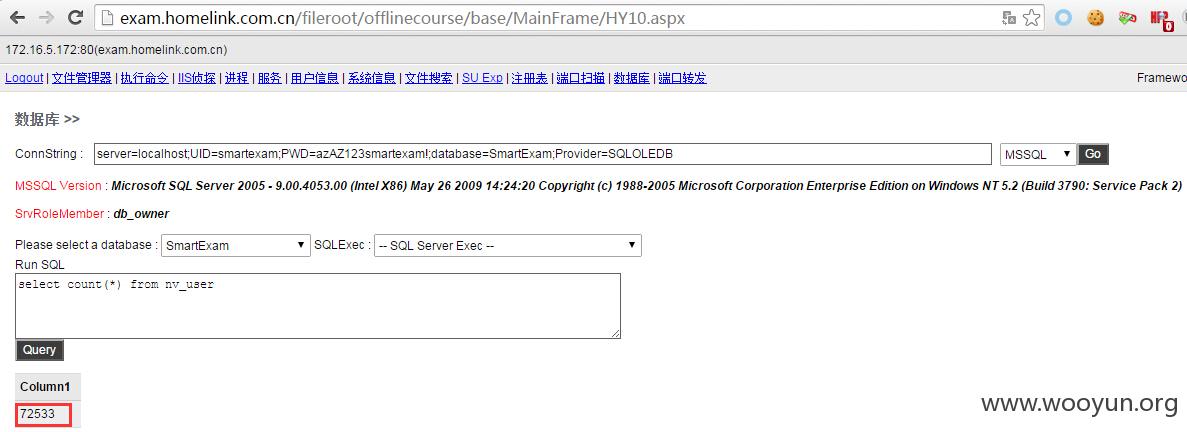

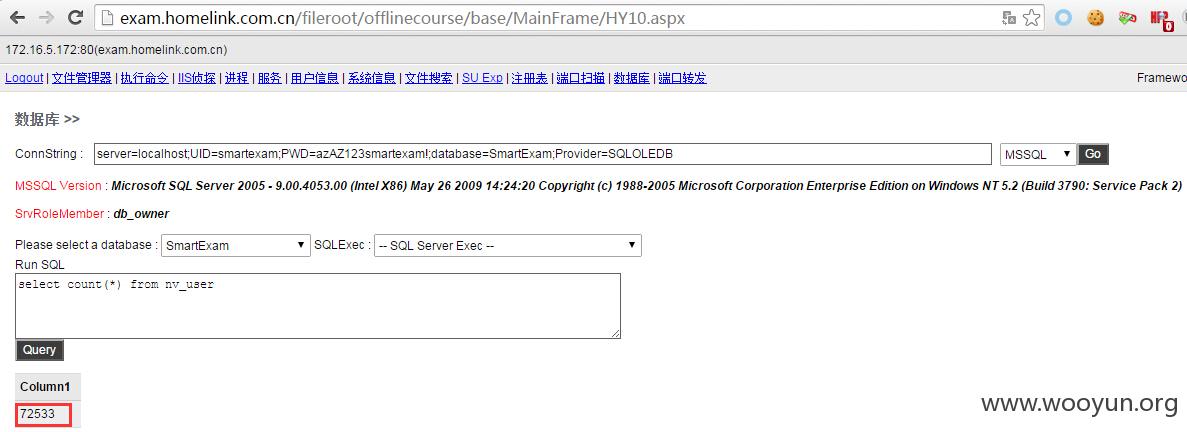

http://exam.homelink.com.cn/fileroot/offlinecourse/base/MainFrame/HY10.aspx admin

找到数据库配置文件

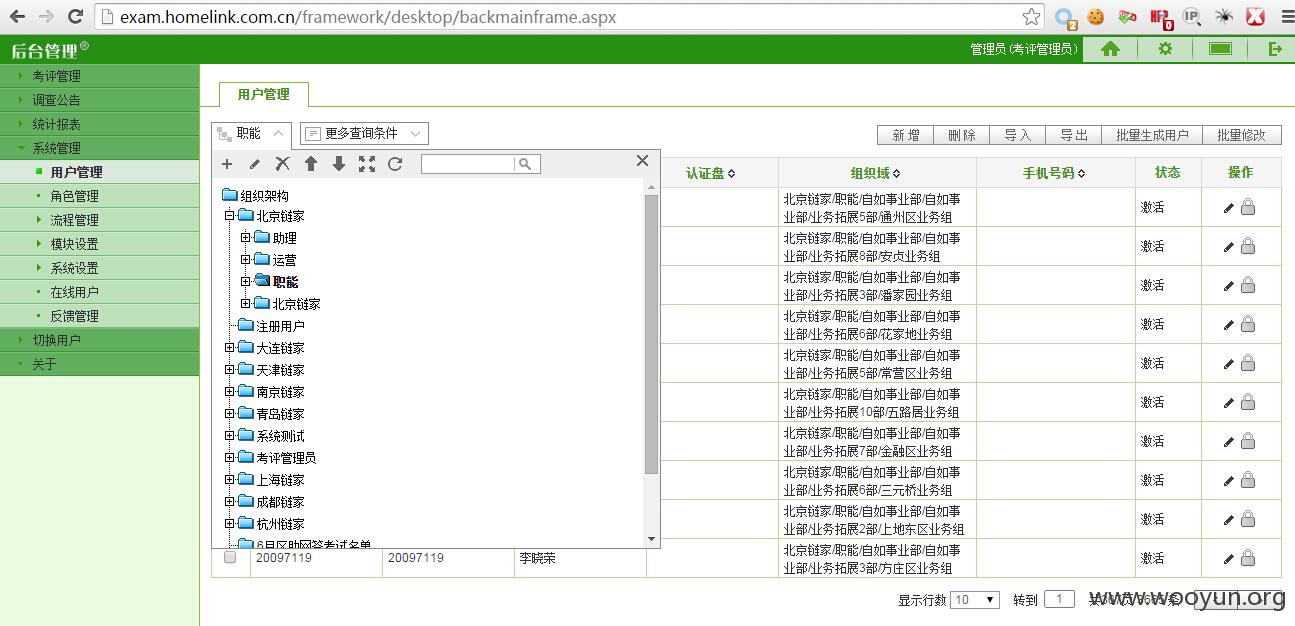

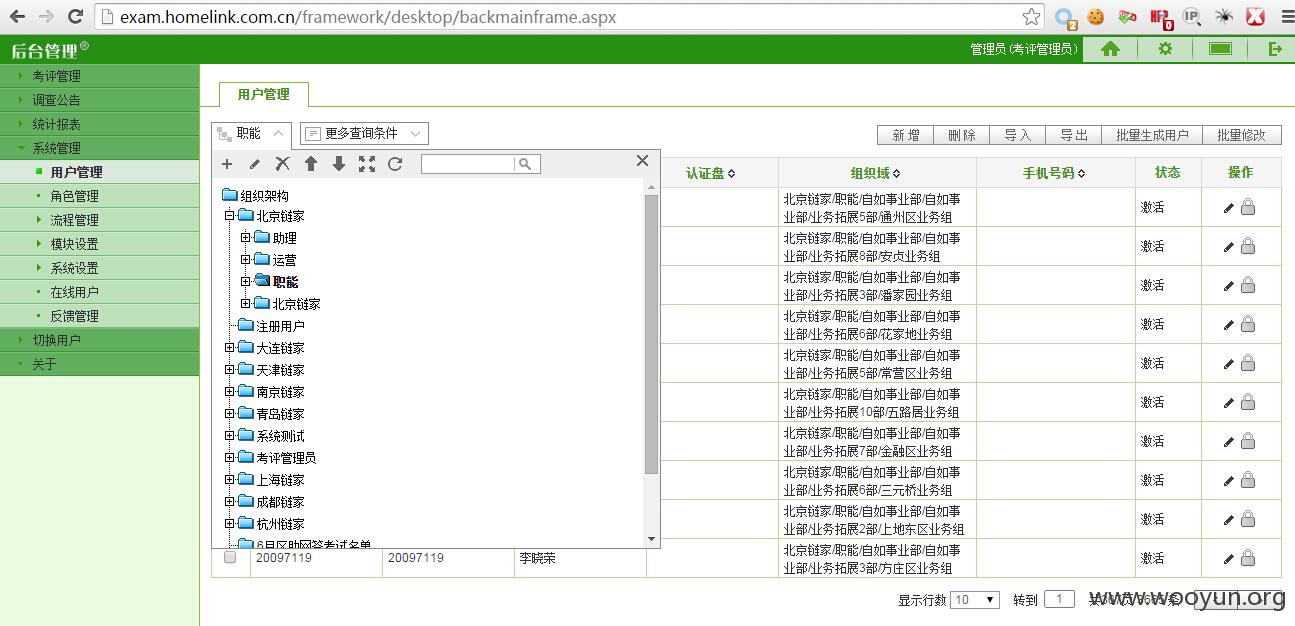

连接数据库并找到user表,首先计算下用户数:72533

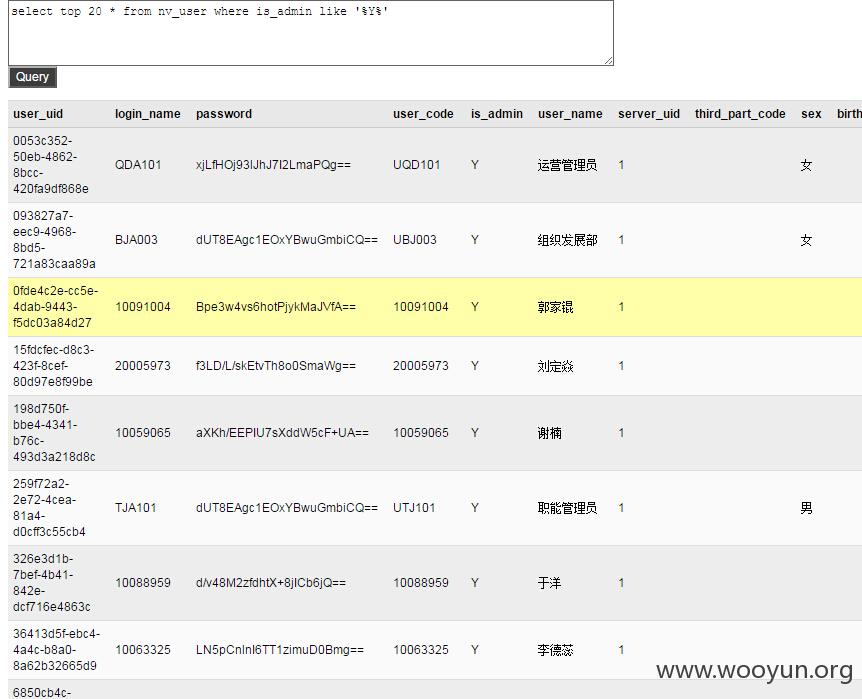

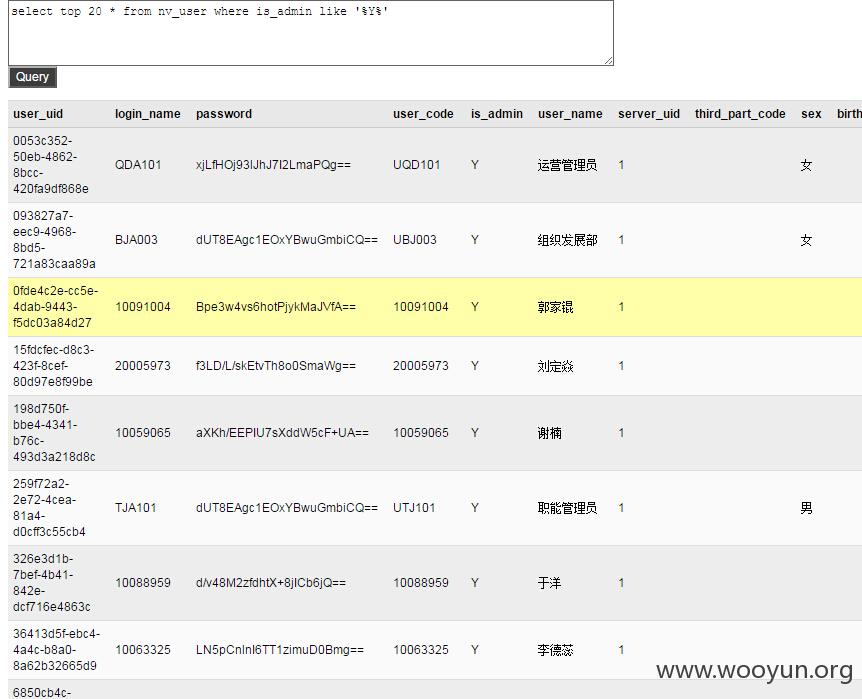

select top 10 * from nv_user where is_admin like '%Y%'

本来以为是md5加密,后来发现还不是,通过解密方法可以直接获取admin密码为wumin,登录后可以进管理后台,整个链家的员工组织架构和员工工号等信息就全部暴露了!这一点很重要,将涉及到后面的mail系统沦陷、VPN内网漫游和代理反弹漫游等。

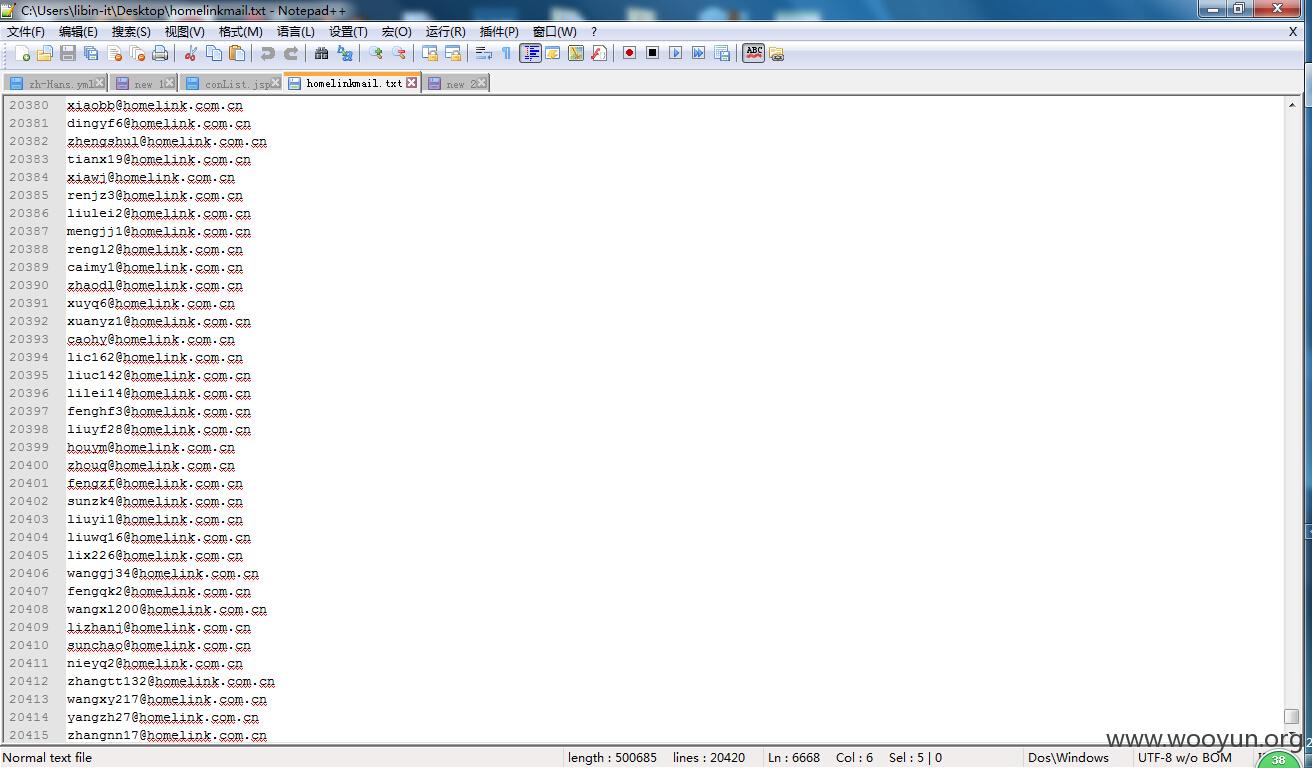

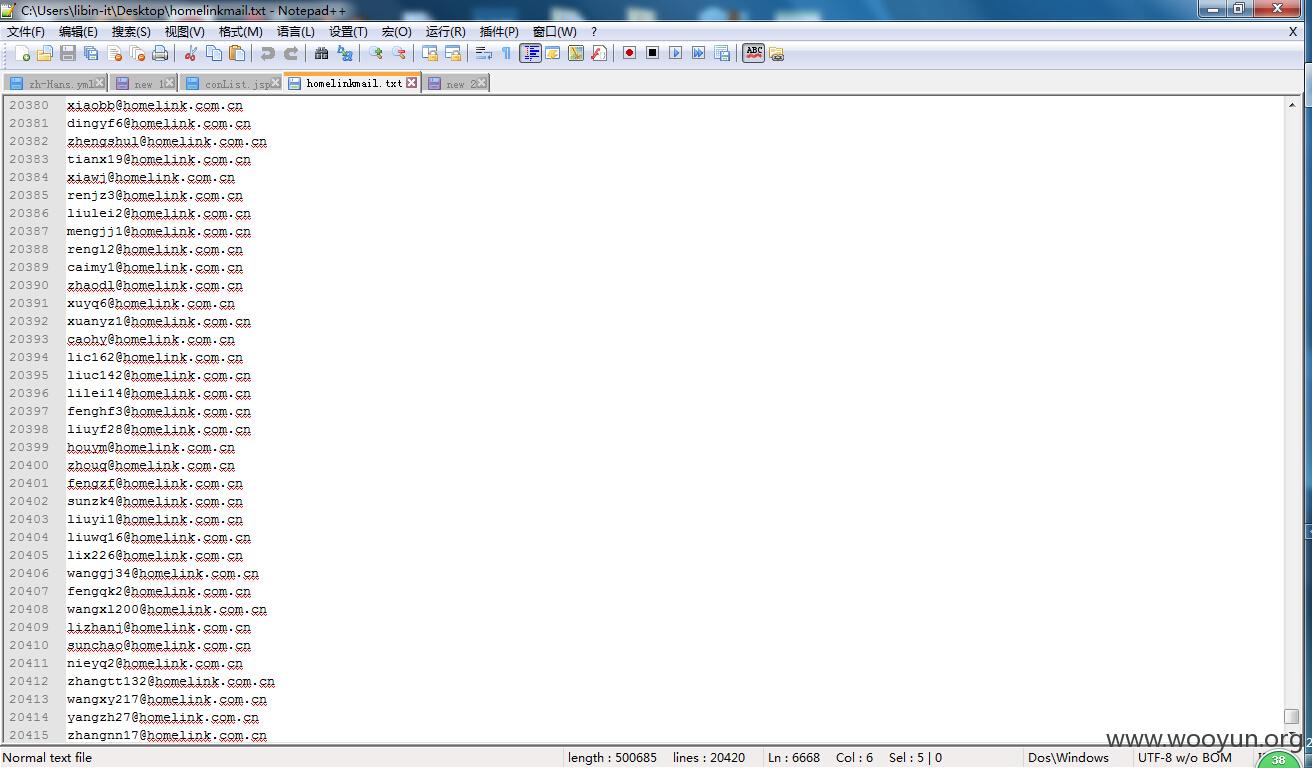

0x02 企业安全软肋之邮件系统

邮件系统一直是黑客的最爱,因为它包含开发和运维等职能相关的账户信息、企业核心数据相关的源码(svn、git)信息以及VPN这种直接远程入内网的账户信息等。尤其是在猪猪侠大牛提出了常用的500用户名之后以及北京方便面的经典案例 WooYun: 企业应用安全的软肋之唯品会内网漫游(DBA系统、项目管理系统等) ,这种简单粗暴直接的攻击方式往往能达到“快准狠”的效果。于是乎我也试了下链家的邮件系统,首先还是从链家主站发现2W+的经纪人的邮件信息:

写个程序即可爬取所有人的邮箱,java代码如下(其中WriteToFile是个写文件的类,就不用贴了吧):

这样单线程跑也就2分钟搞定!

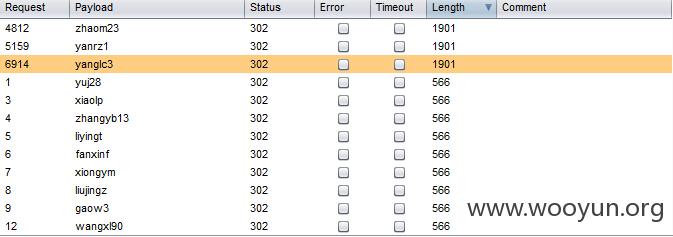

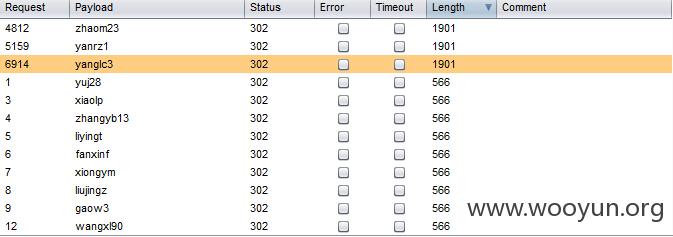

结果爆破使用最简单的123456,其它规则参考 WooYun: 企业应用安全的软肋之唯品会内网漫游(DBA系统、项目管理系统等) ,跑出了三条:

两万才跑出3条?!还都是经纪人邮件,貌似没什么卵用,后来试了试其它规则也是收效甚微。之后有一天在想链家7W多的员工都在使用员工工号登陆exam系统,会不会其邮件系统密码也是用员工工号呢?

之后的邮件VPN漫游更加明确了一条攻击思路:通过0x01获取的员工工号作为密码+邮箱系统的通讯录作为用户名就可以控制我想要的邮件信息了。

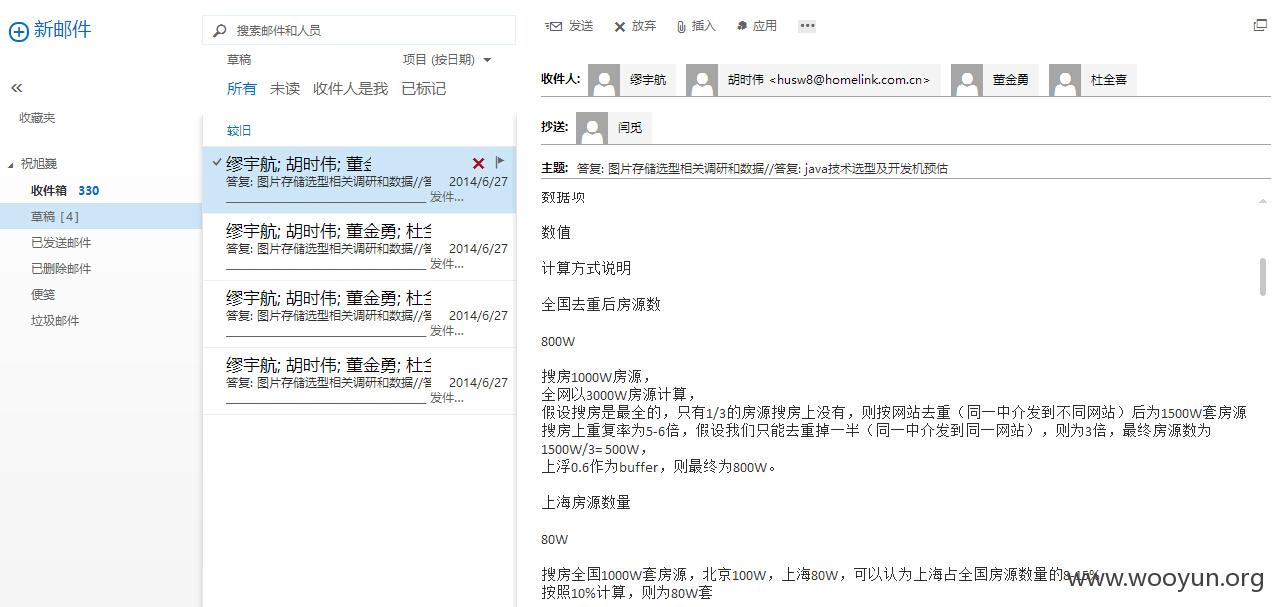

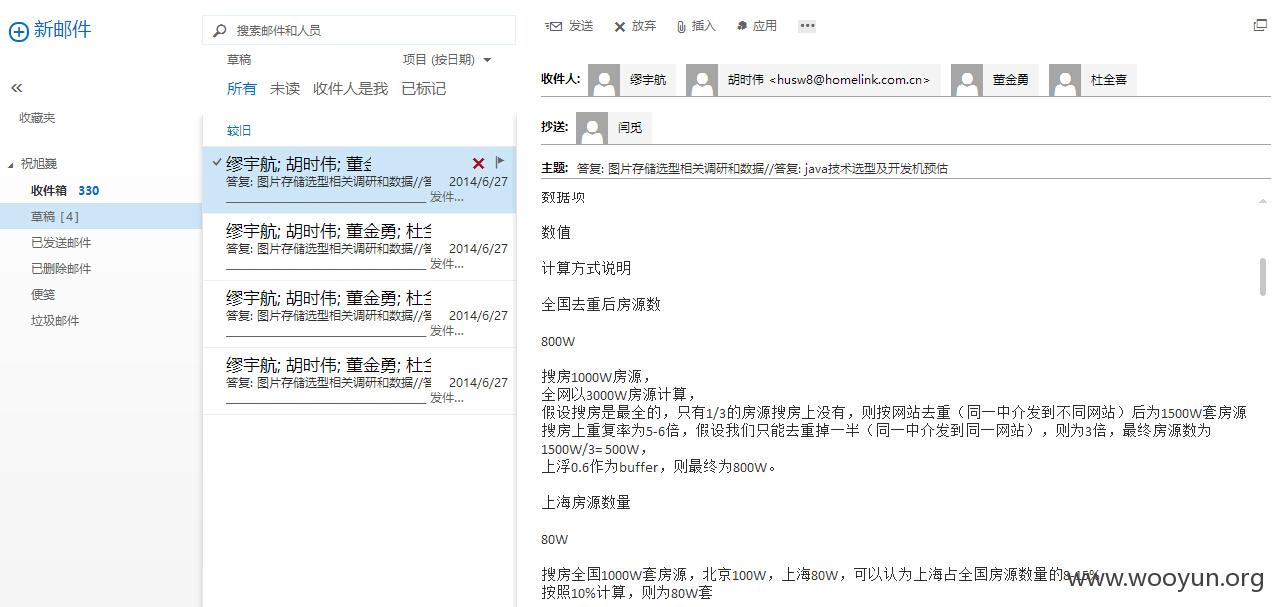

====================邮件泄露信息=================

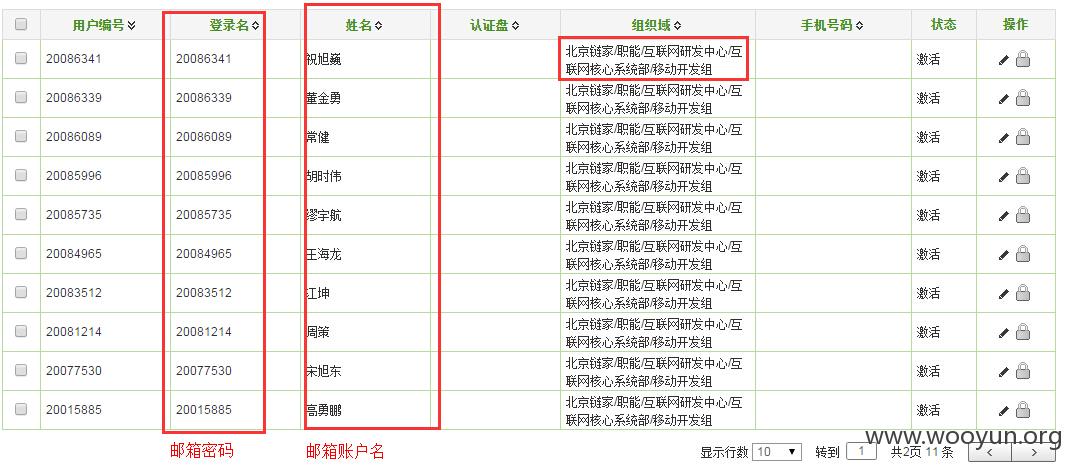

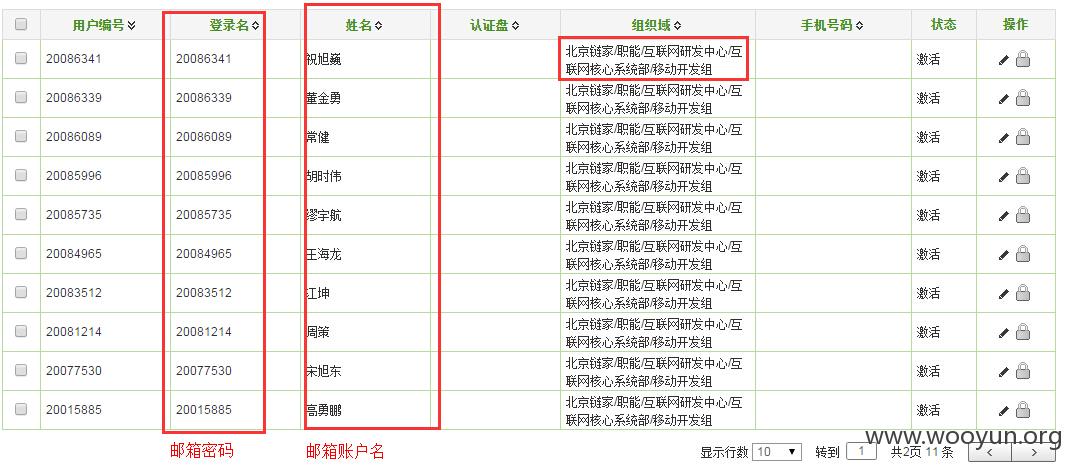

首先看看核心系统研发组:

通过经纪人zhaom23在通讯录里查到其邮箱账户为zhuxw4,密码是工号:20086341

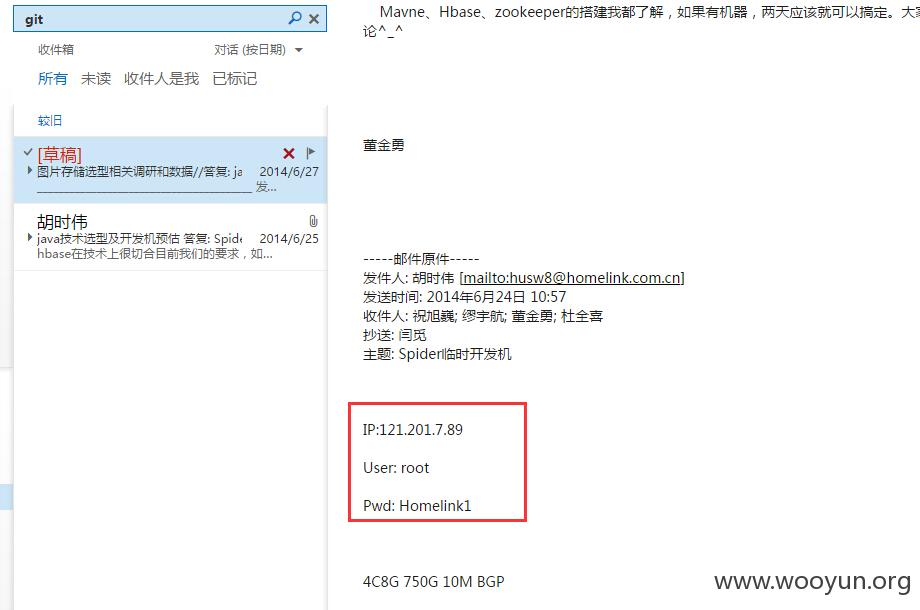

去重后房源是800w,然后我们搜寻git,发现一个账户

无奈端口都已经关闭了

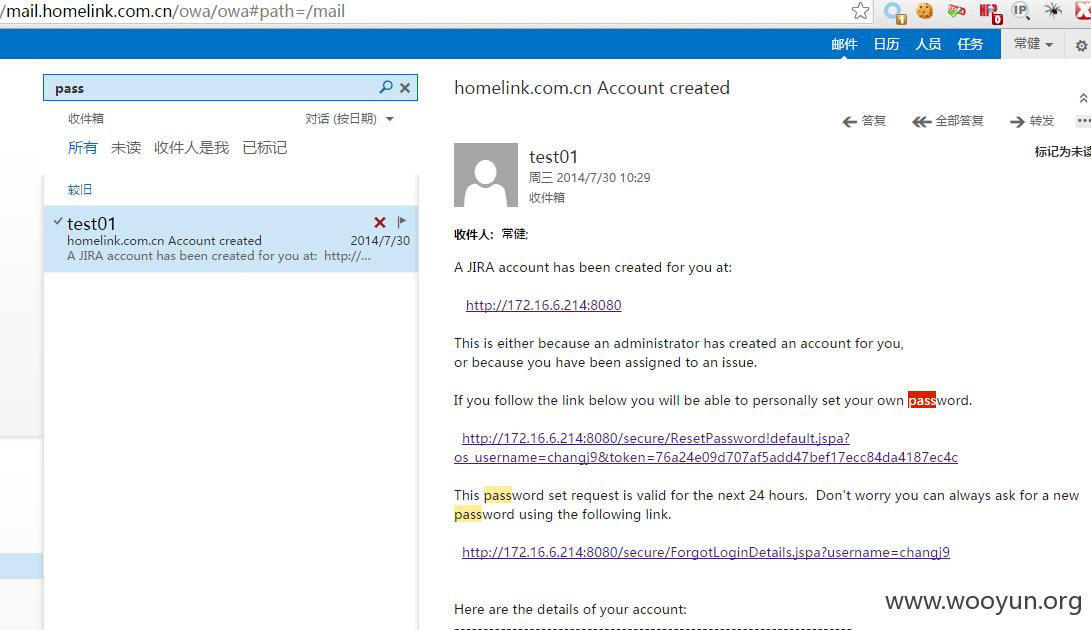

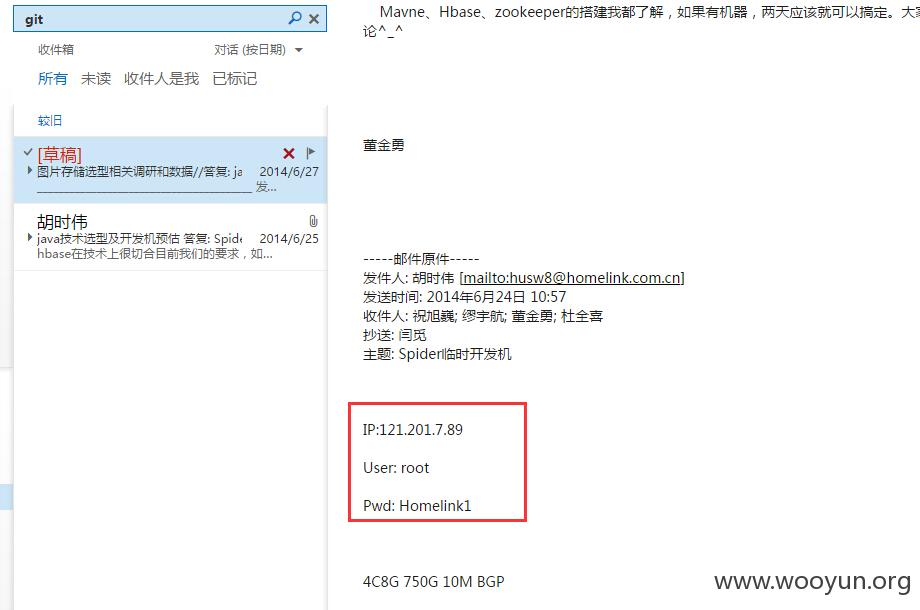

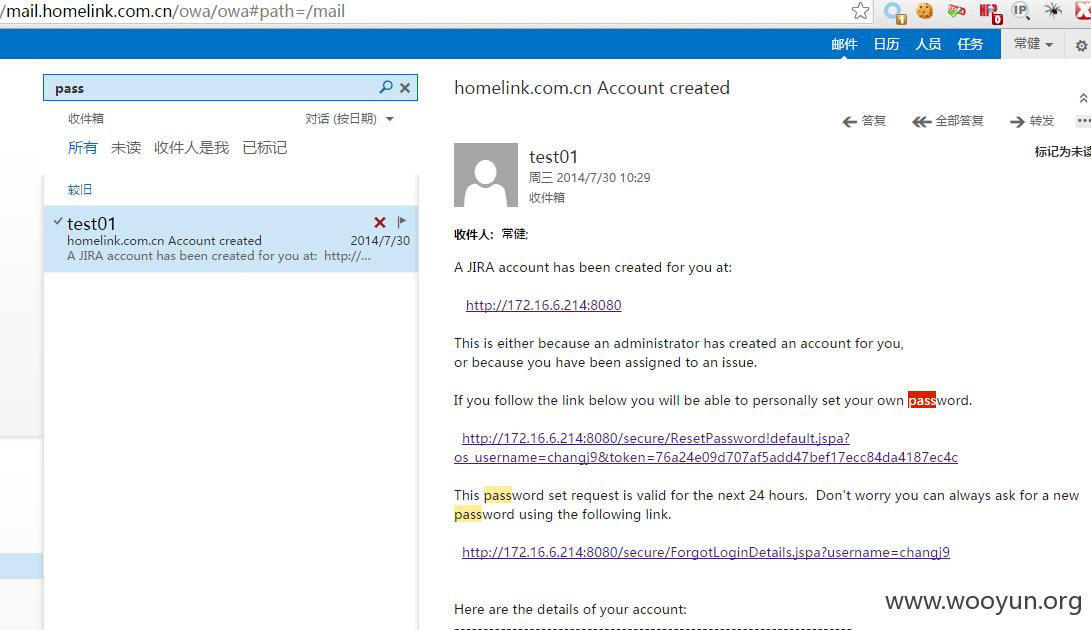

研发组里掌上链家的常健changj9\20086089

JIPA系统,在内网

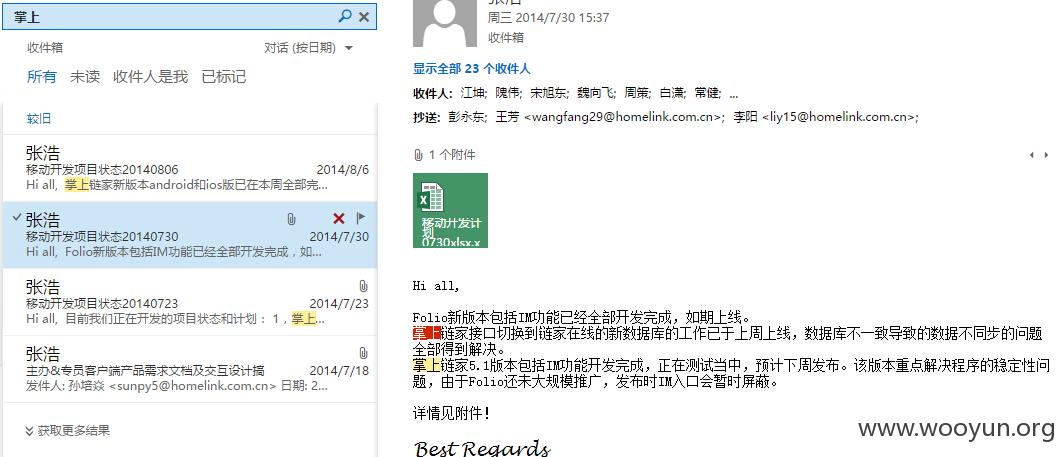

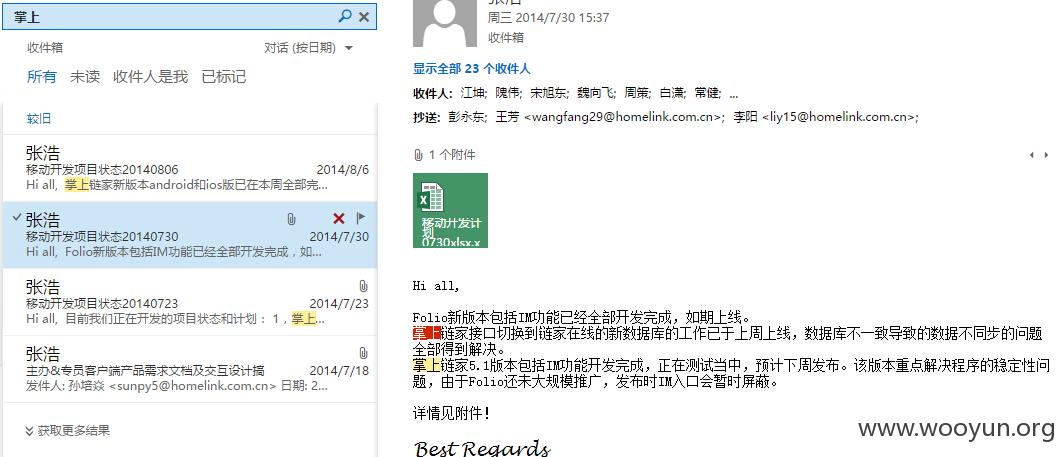

然后知道常健是做掌上链家的研发

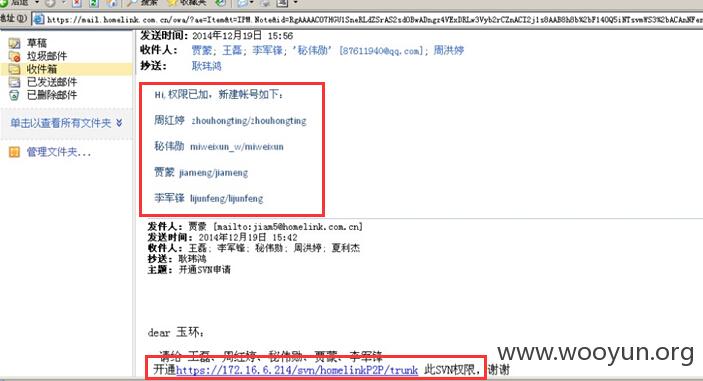

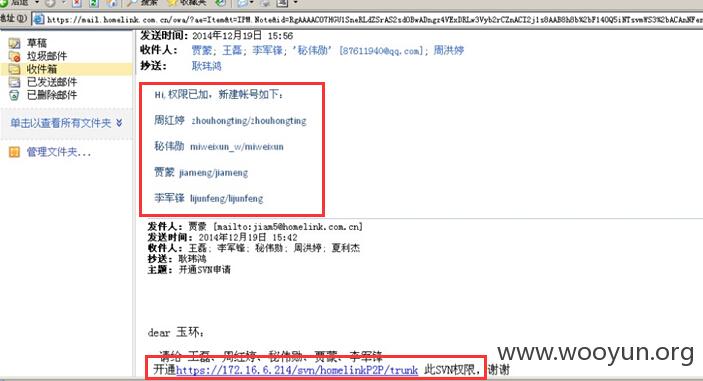

互联网应用开发组里的李军峰lijf6|20012579(密码已改),链家理财svn账户信息泄露,也是在内网

0x03 企业安全软肋之VPN系统

VPN系统的爆破也成为企业安全的软肋,我们使用之前邮箱的攻击思路即可进一步测试VPN系统

使用常健 changj9|20086089 可以成功登陆vpn系统

重置常健的JIPA密码为123456asd(0x02邮箱获得的地址),进入JIPA系统,发现是掌上链家项目的问题及解决这样一个系统

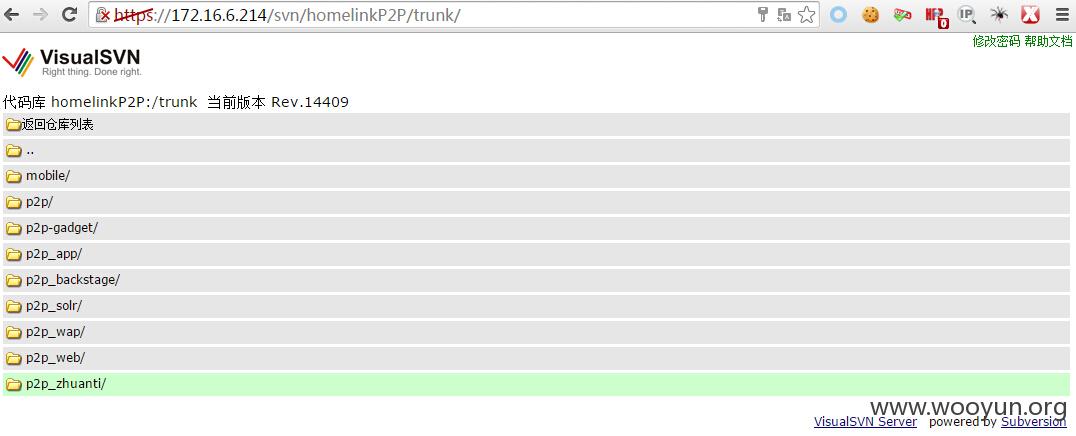

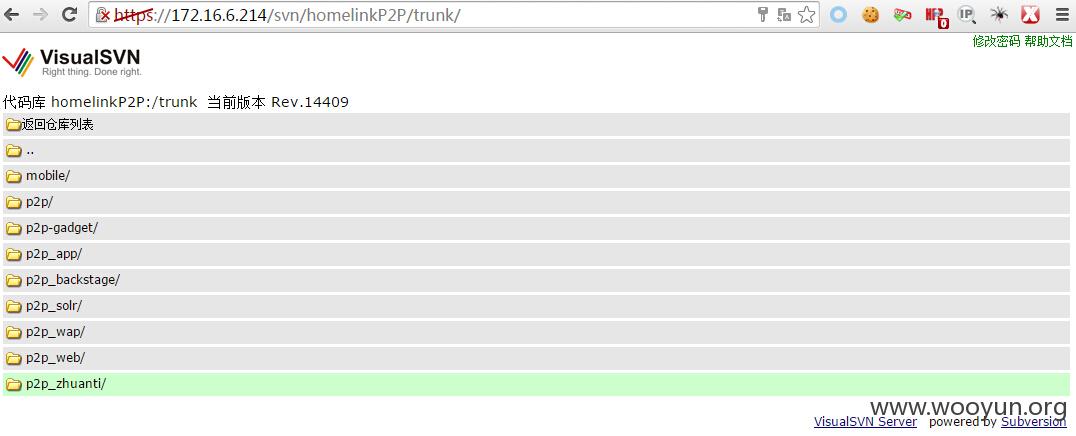

然后登录链家核心业务之一链家理财的svn可查看源码,也可以整包下载喽?

https://172.16.6.214/svn/homelinkP2P/trunk/ 账户密码为:zhouhongting|zhouhongting

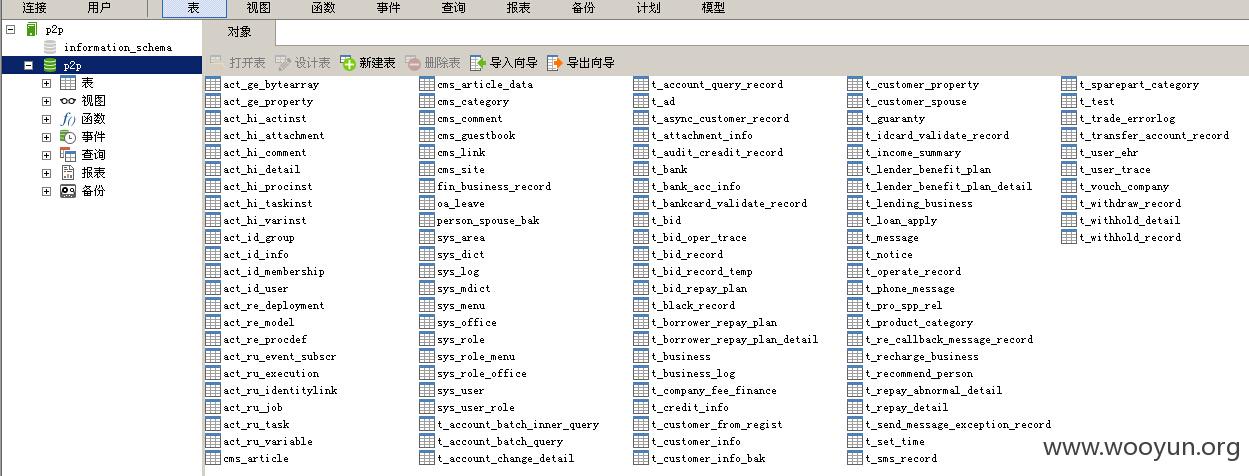

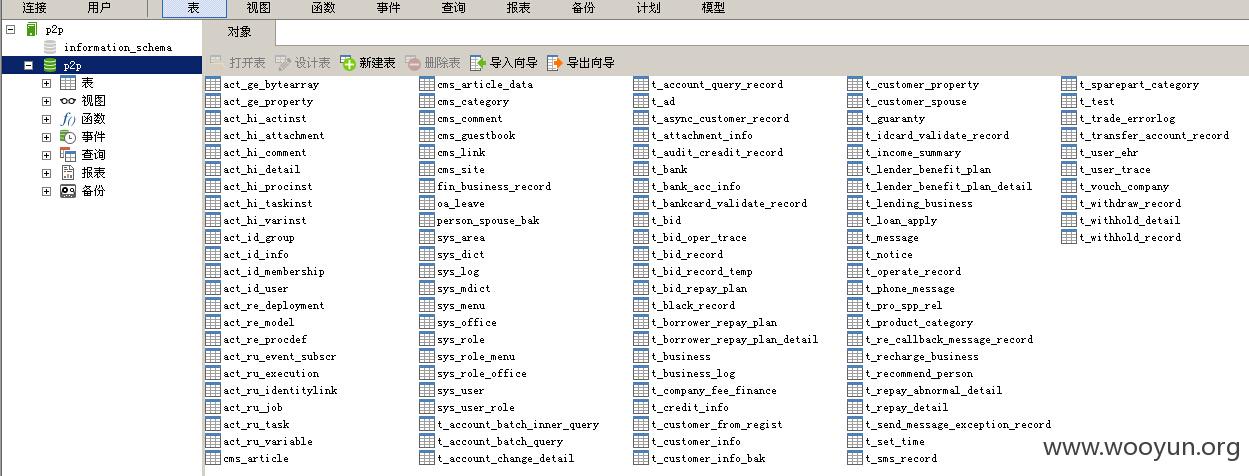

看数据库配置信息

连接数据库

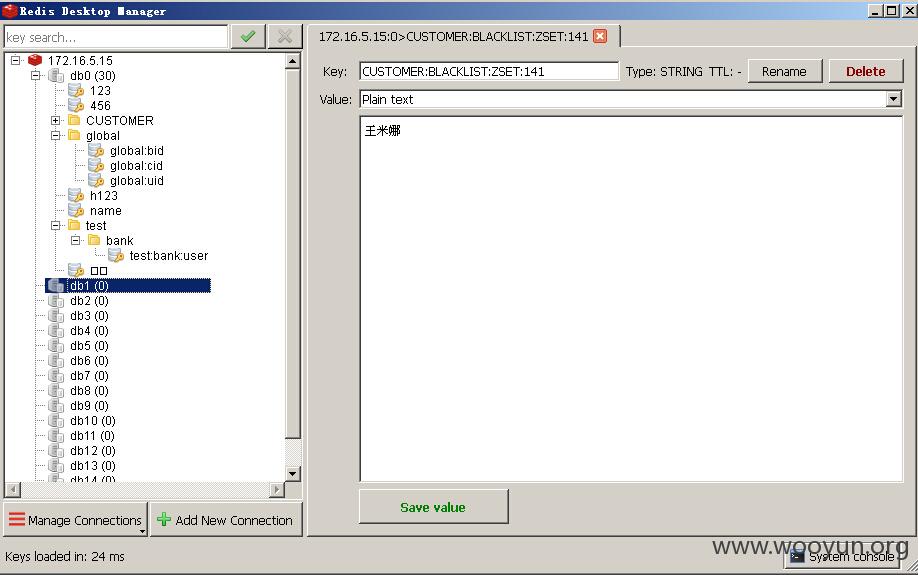

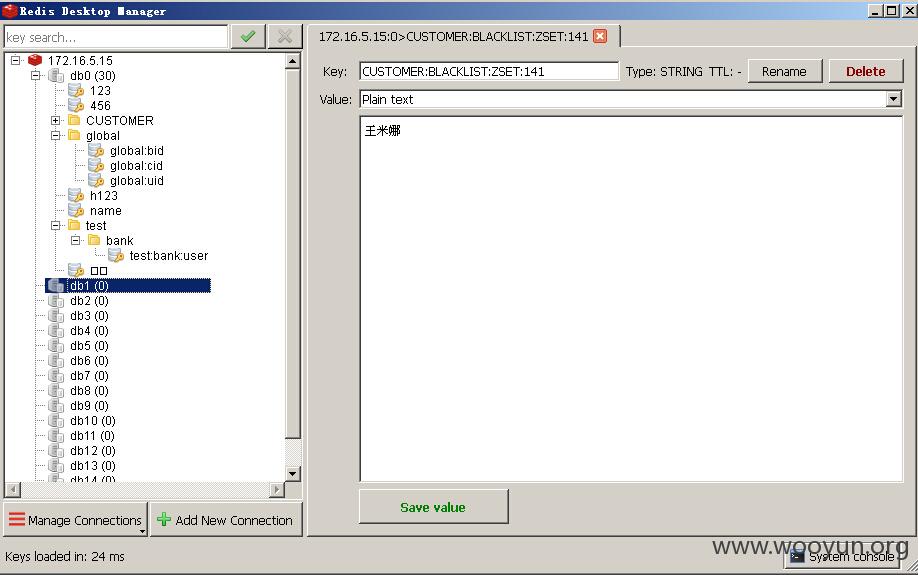

还有个redis未授权访问,现在可以直接拿shell

另外一个VPN账户为王楚中:wangcz_v|wangcz_v(密码已改)--》密码已改不可怕,请看后面的突破VPN限制。

由于王楚中身份是北京链家-职能-资讯科技本部-系统运维部-系统架构组,所以登录VPN后其管理的系统是最全面的

====================VPN漫游=================

可以登录eoffice,进而可以了解链家很多业务站点:

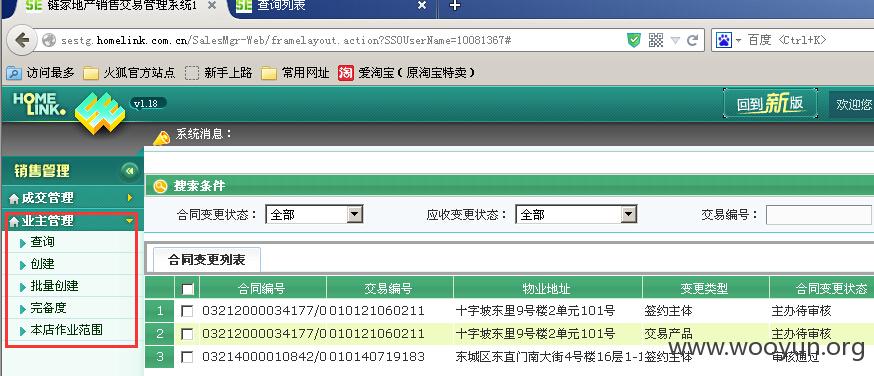

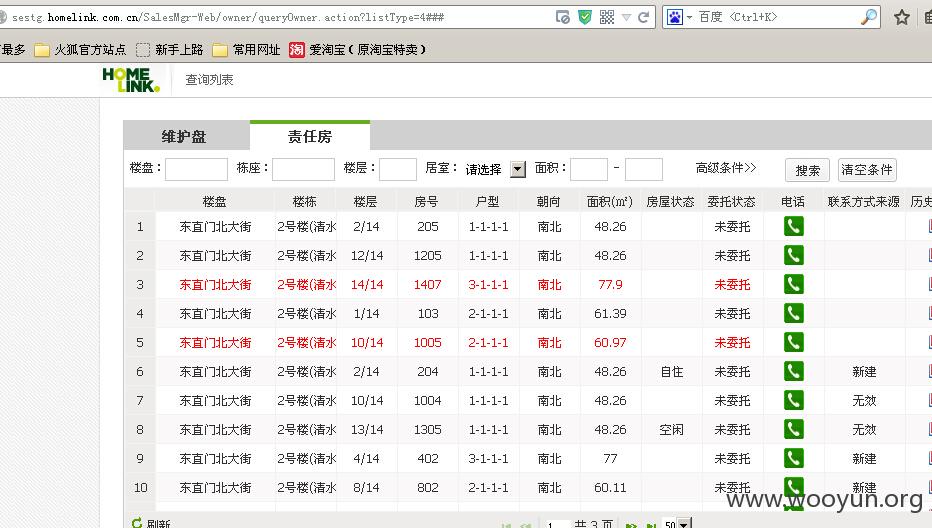

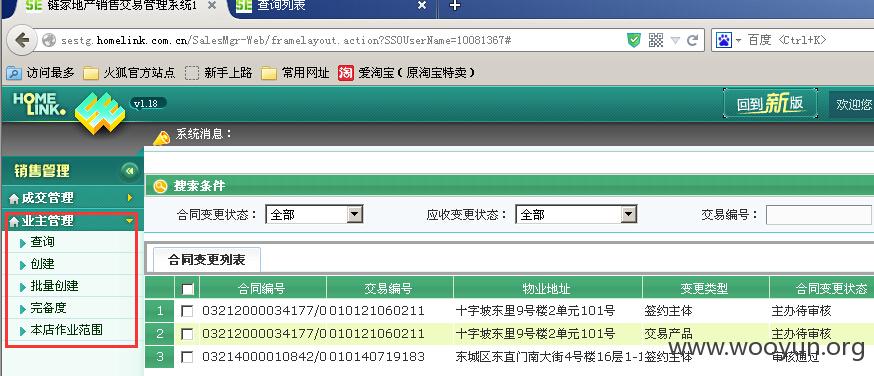

链家核心销售管理系统(172.16.5.55)存在高危设计缺陷

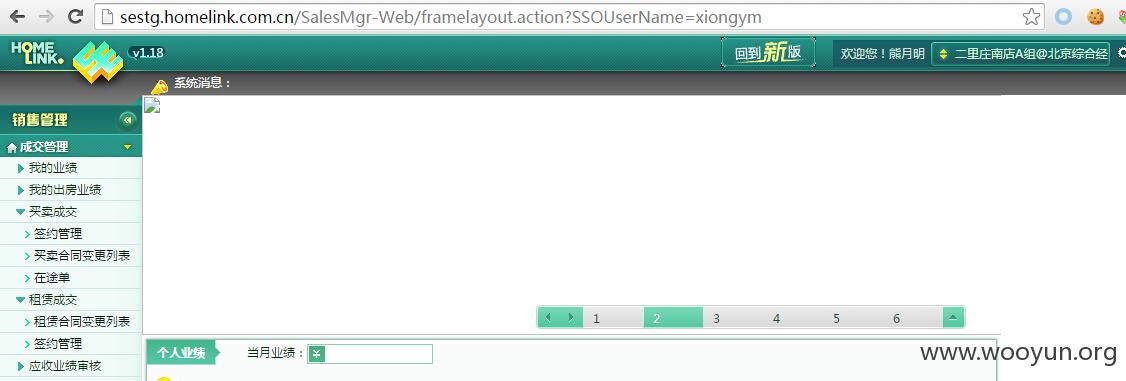

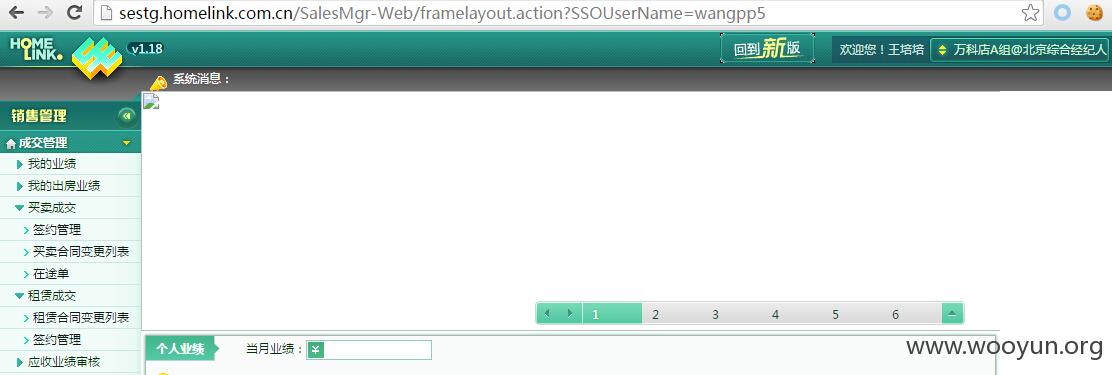

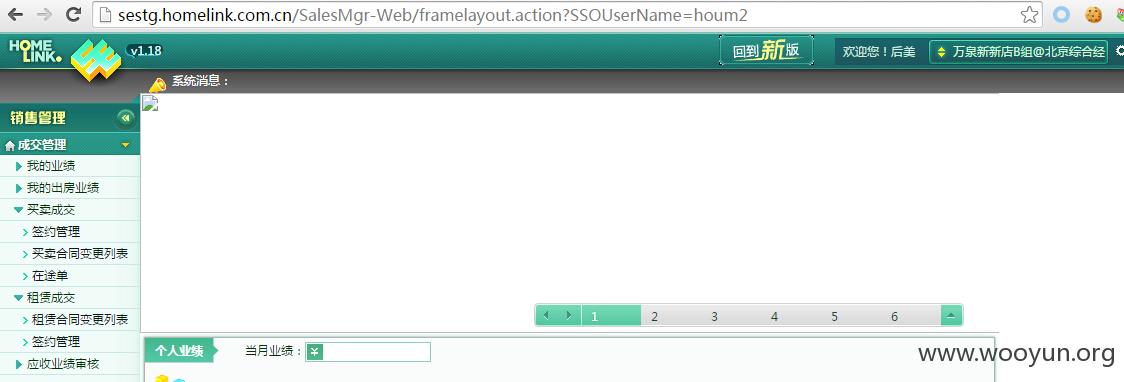

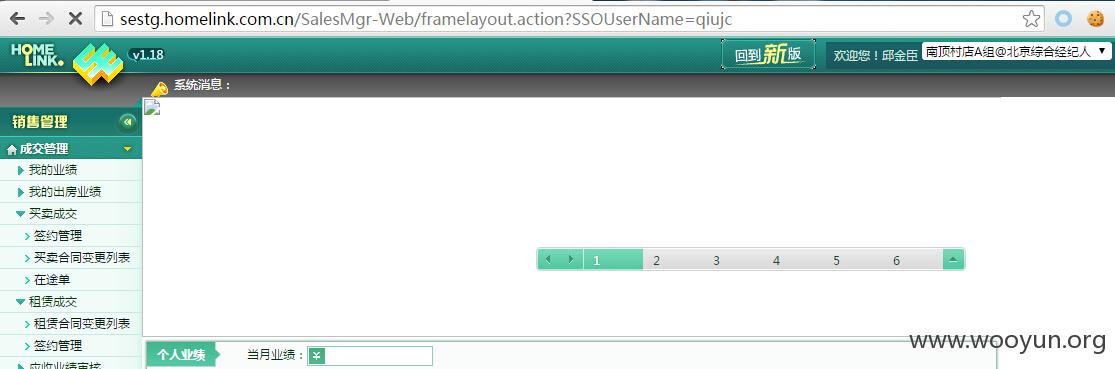

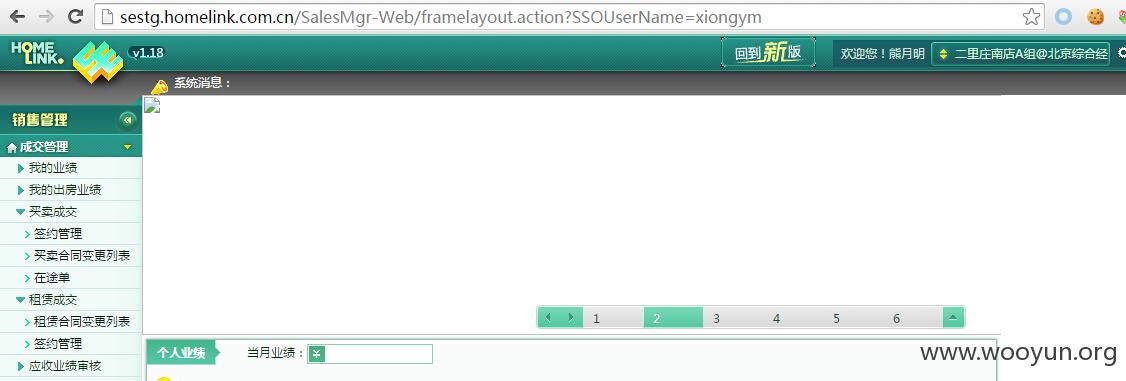

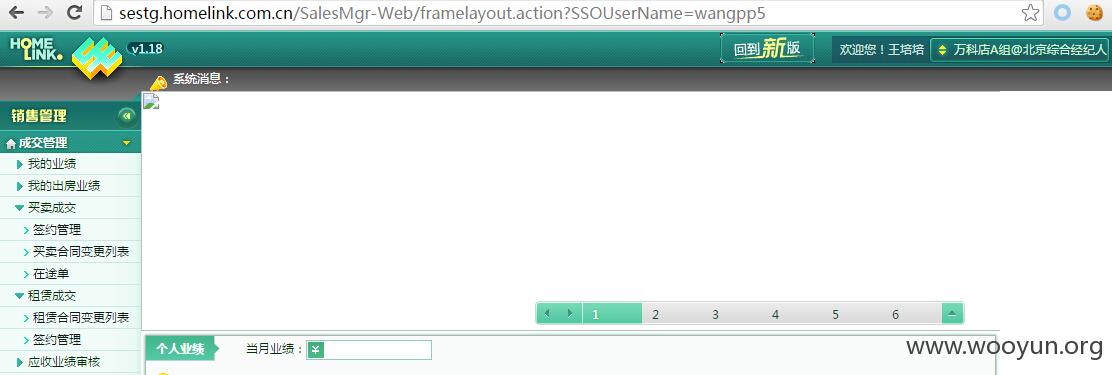

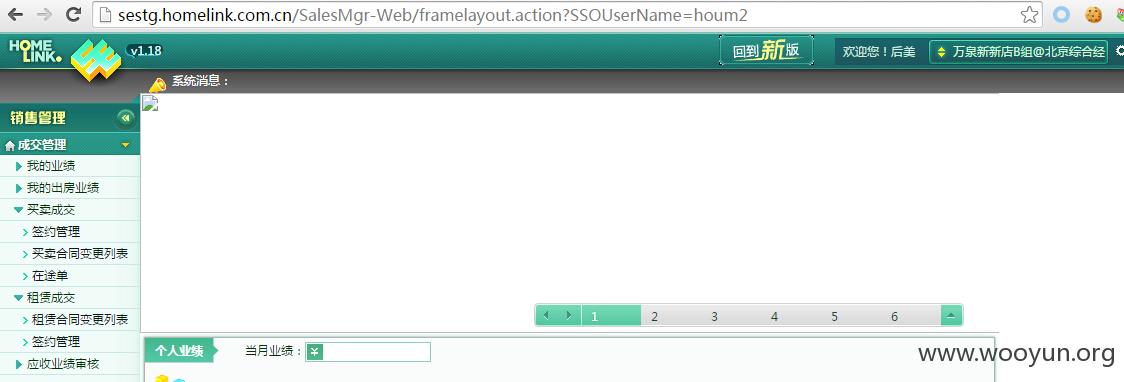

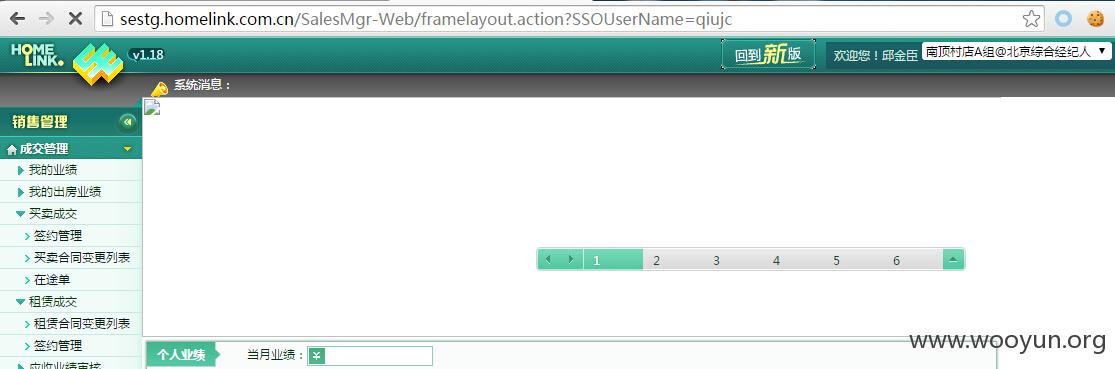

http://sestg.homelink.com.cn/SalesMgr-Web/framelayout.action?SSOUserName=$xiongym$

其中$xiongym$部分替换为任意经纪人的邮箱前缀即可登录(之前已经使用程序批量获取2W+经纪人账户)

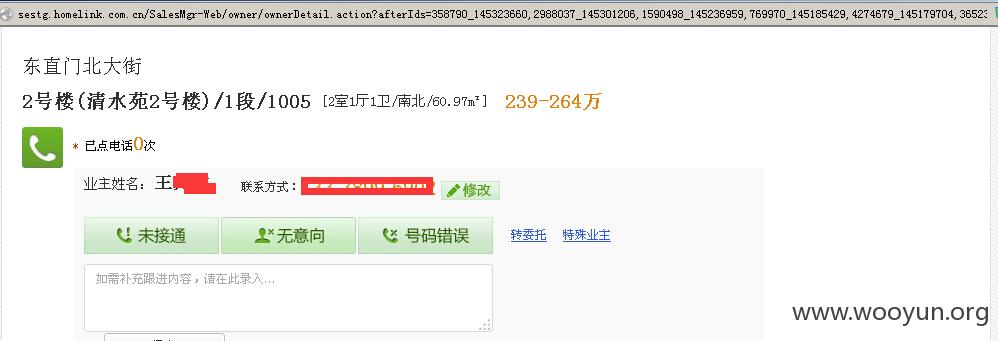

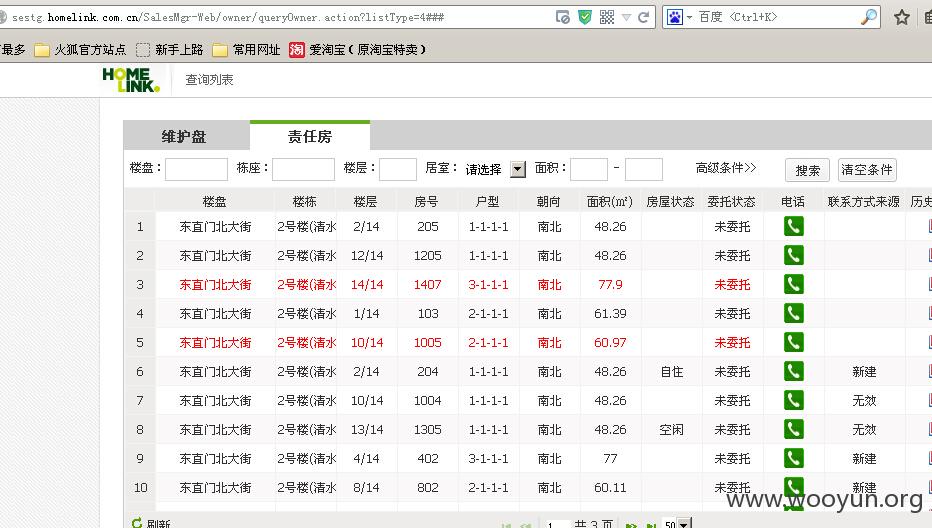

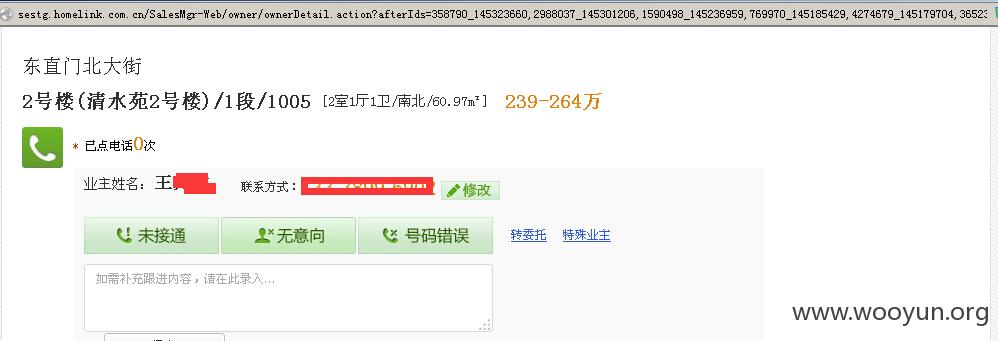

这个系统可以直接查看该经纪人所管小区域的房主信息

业主联系方式

0x04 突破VPN限制

http://apisms.test.ziroom.com admin|admin tomcat弱口令可上传war包

传个reGeorgSockets的tunnel.jsp

即可再次登录核心销售管理系统