漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154693

漏洞标题:远景能源某漏洞可导致内网漫游(SCADA案例/控制核心代码/全球数十处风厂)

相关厂商:远景能源

漏洞作者: 0x0d

提交时间:2015-11-21 02:08

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:成功的入侵事件

危害等级:低

自评Rank:1

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-21: 细节已通知厂商并且等待厂商处理中

2015-11-25: 厂商已经确认,细节仅向厂商公开

2015-12-05: 细节向核心白帽子及相关领域专家公开

2015-12-15: 细节向普通白帽子公开

2015-12-25: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

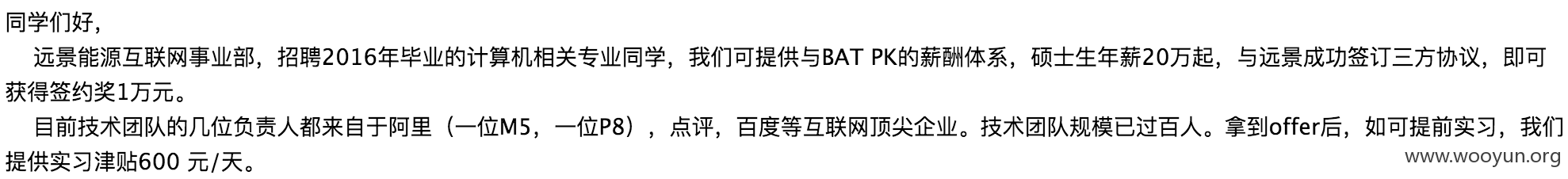

在群里看到远景hr说实习生工资一天600,赶紧跑去围观了下。

详细说明:

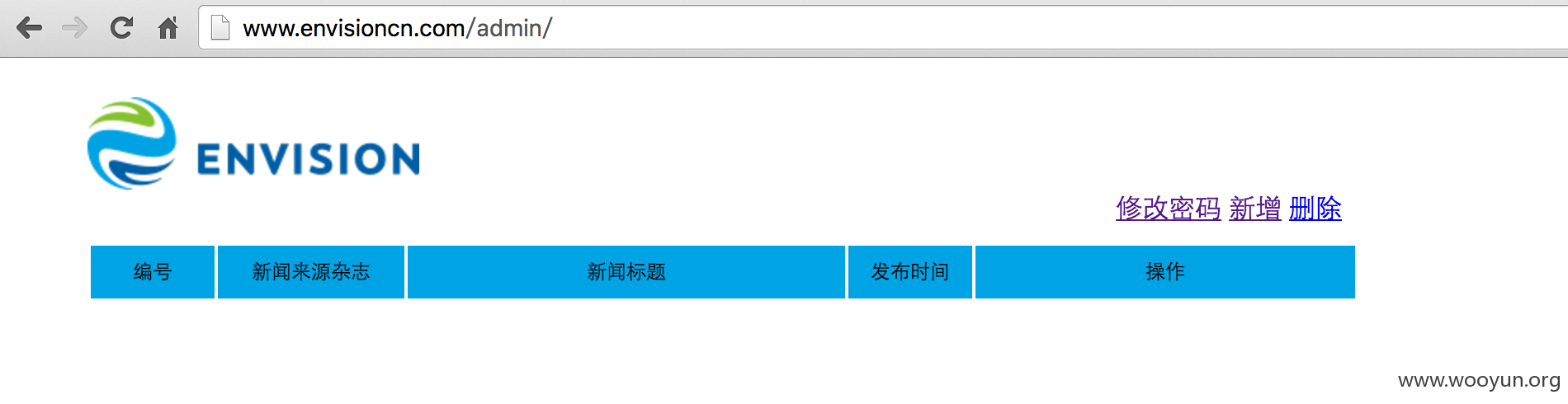

先是个官网的未授权访问,没什么用:

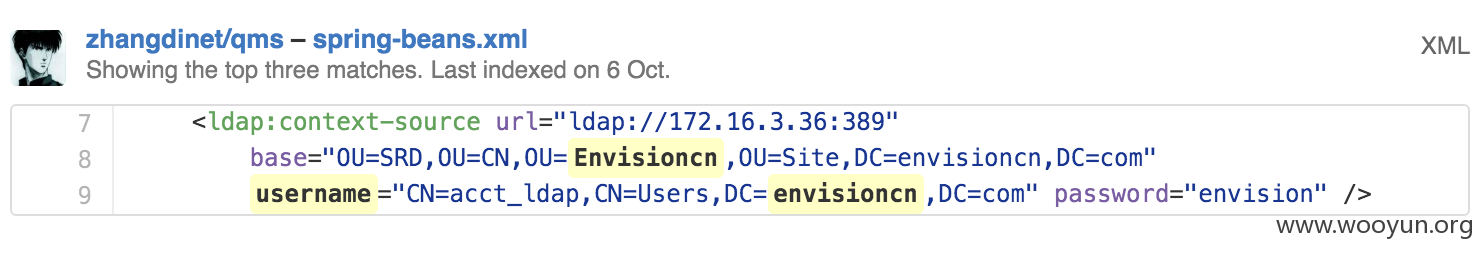

跑子域名的时候照例去github查了下,找到了几个测试账户:

发现 autodiscover.**.**.**.** 是远景用的outlook地址。

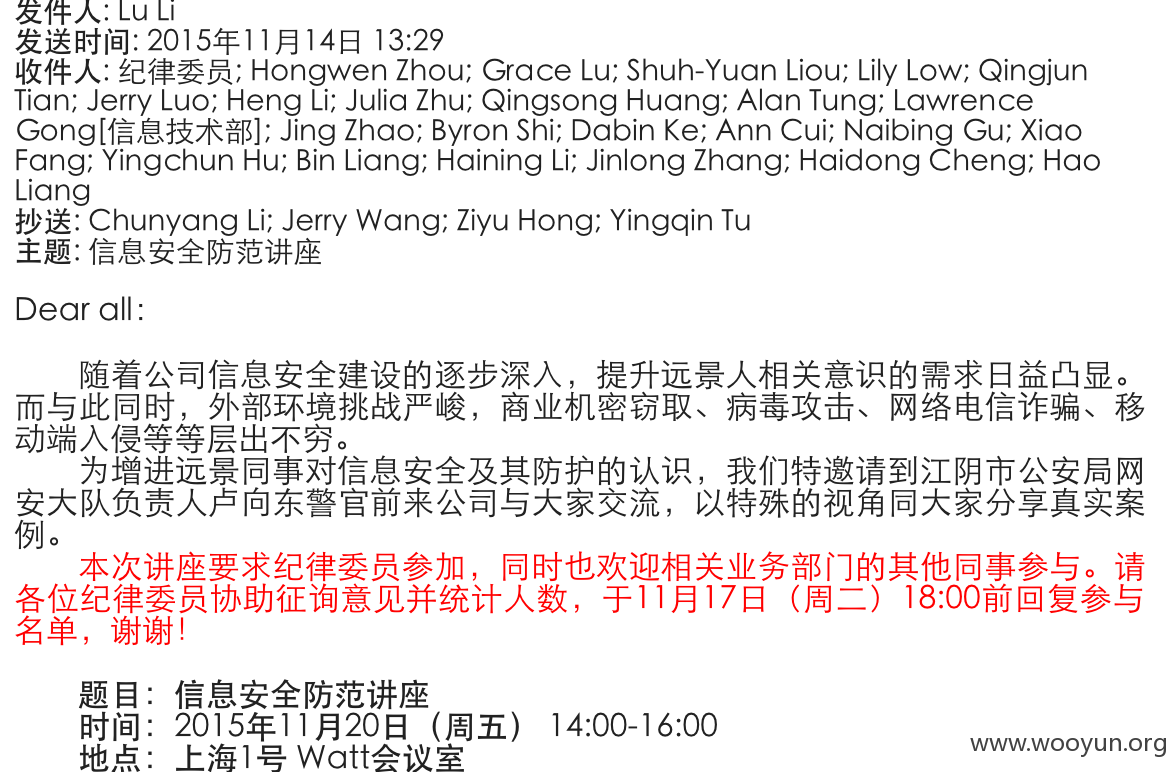

但是登录进去后发现没有什么有价值的邮件,不过得到了通讯录:

按理说下一步应该是导出通讯录进行爆破,但比较坑的是Mac版的outlook没有导出功能。。

接着检查子域名的时候发现了一个废弃的系统:

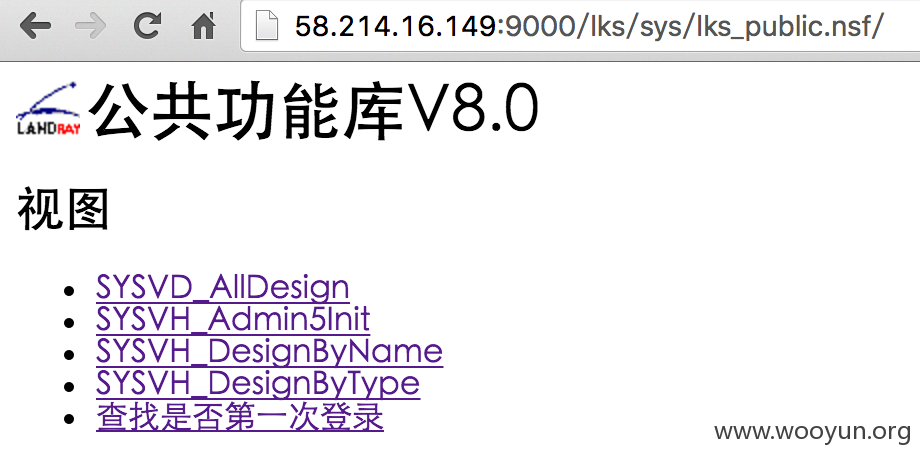

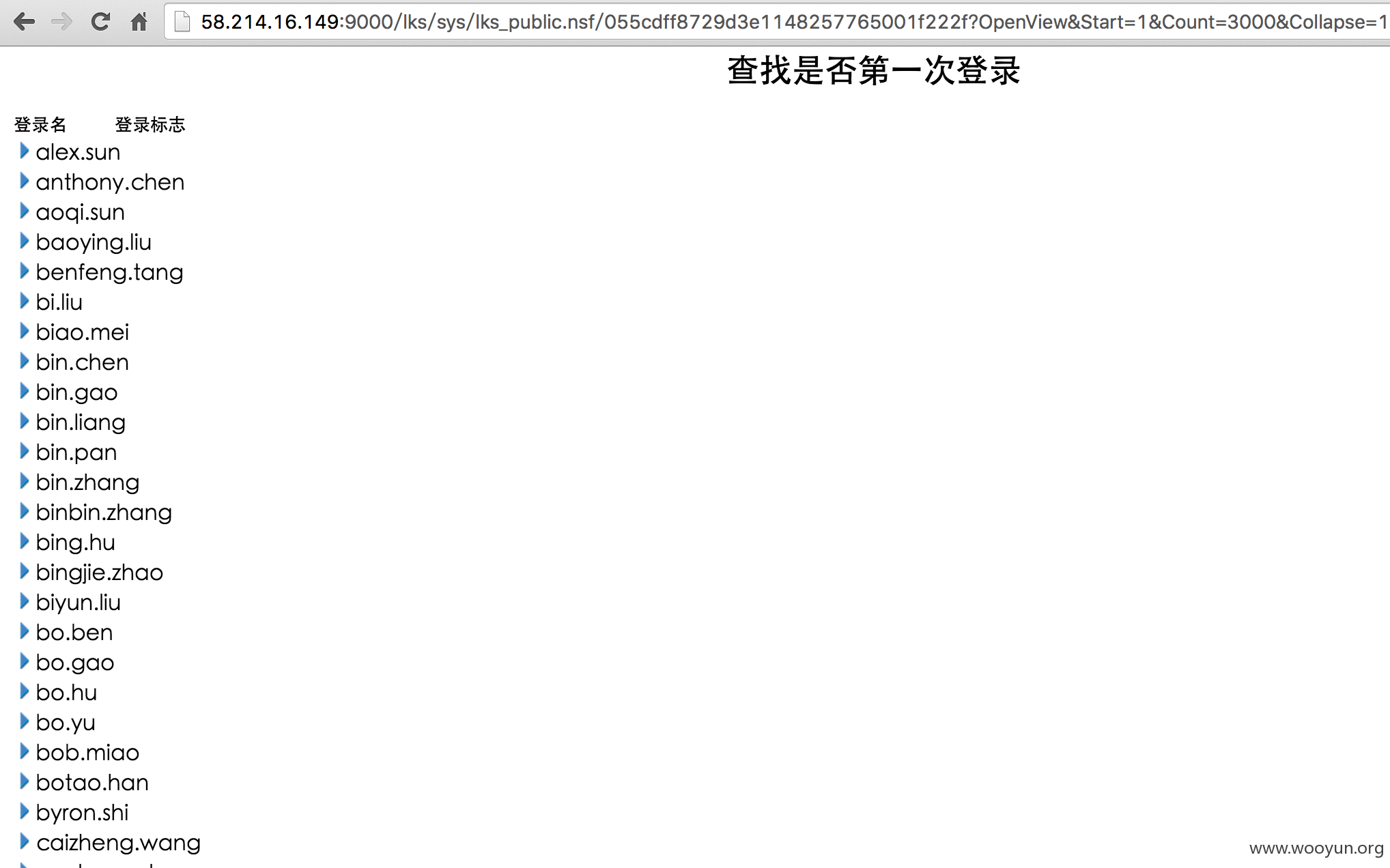

“查找是否第一次登录”这里列出了所有的用户名:

于是写了个脚本:

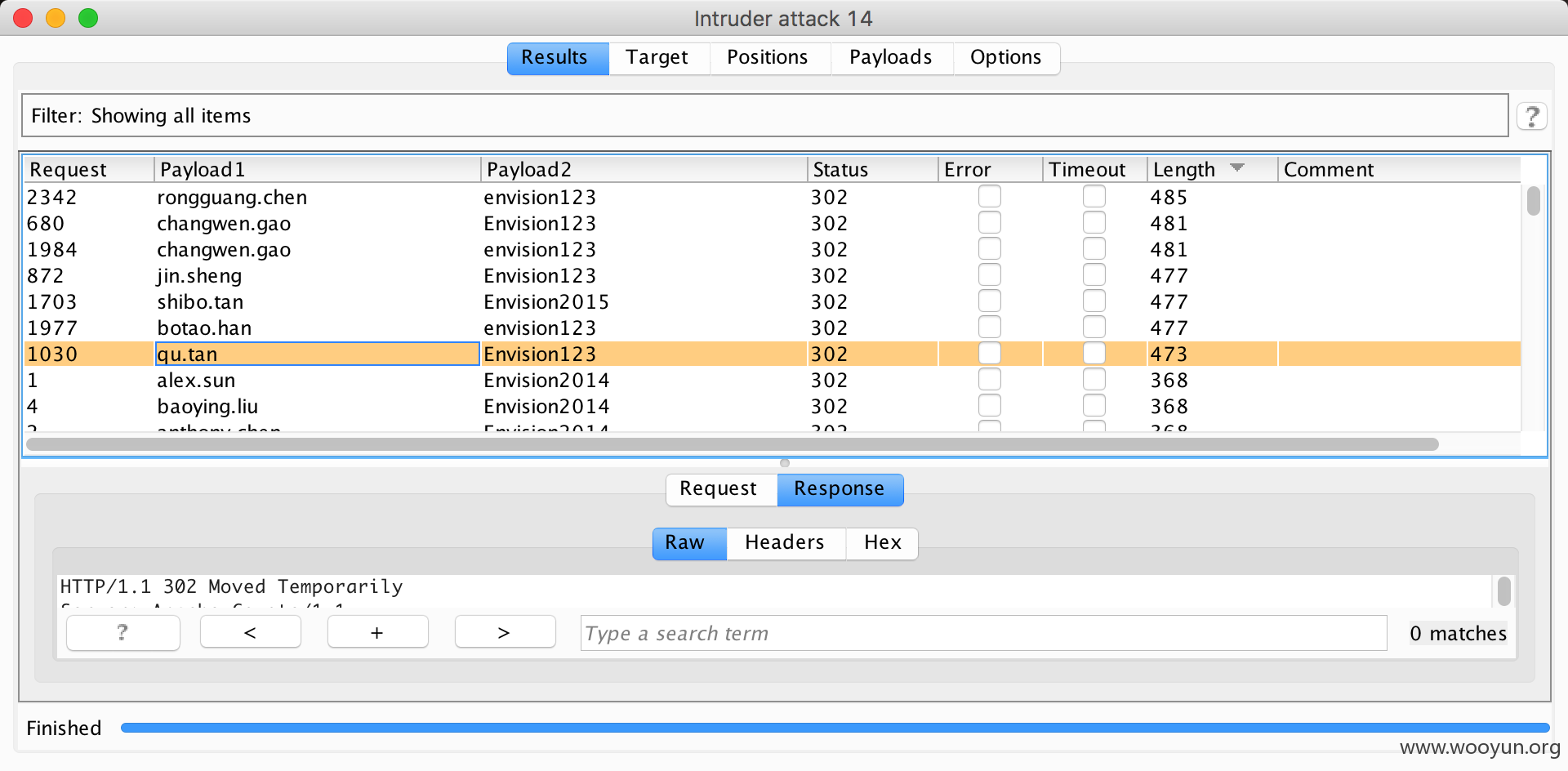

然后找到OA系统,泛微的,但是试了乌云上已有的几个POC没成功,干脆直接爆破了:

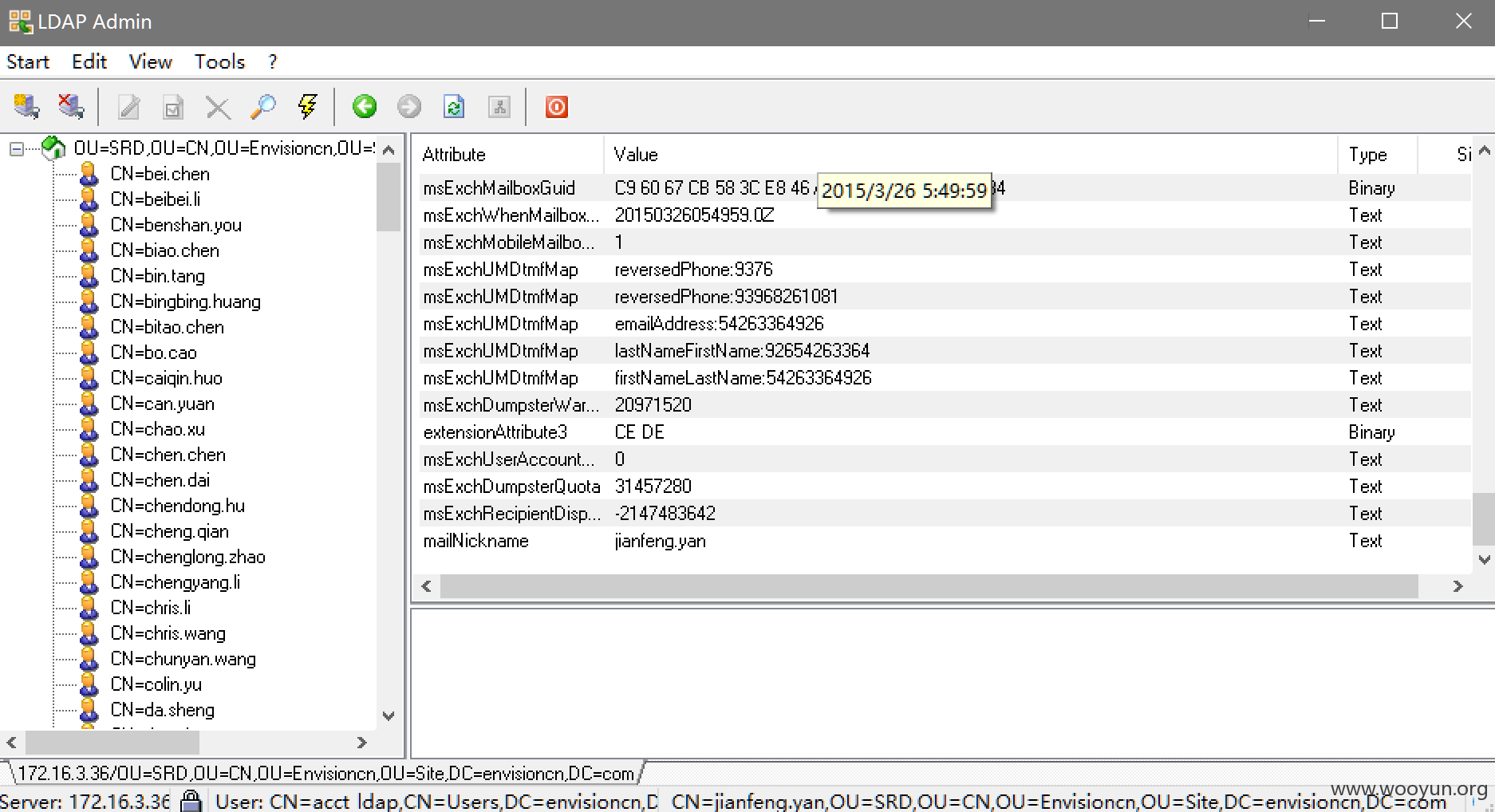

发现OA系统有个LTPA Token,应该是用的LDPA的统一认证:

于是用爆破出的密码试着登录了下outlook,找到了VPN地址和一些资料:

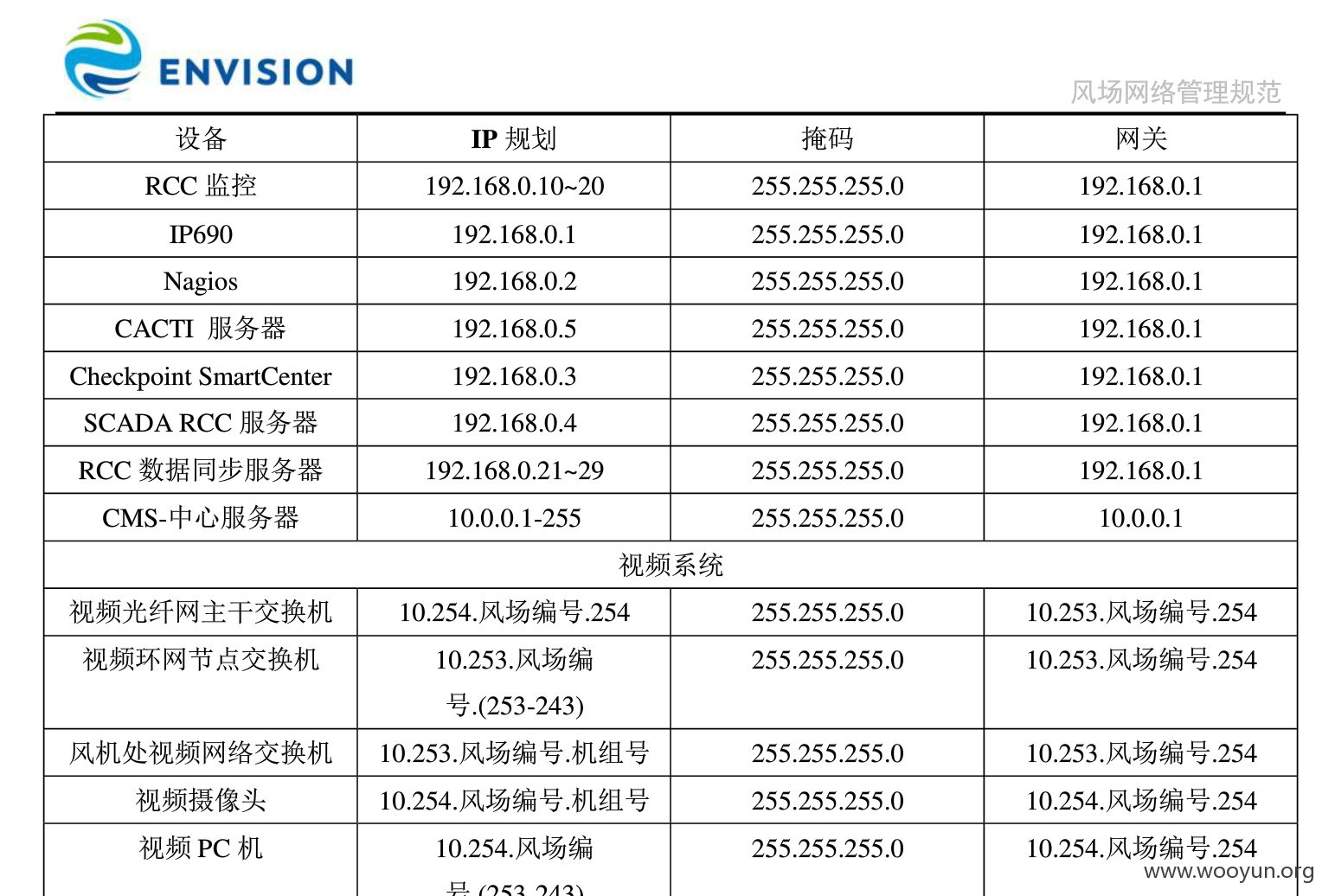

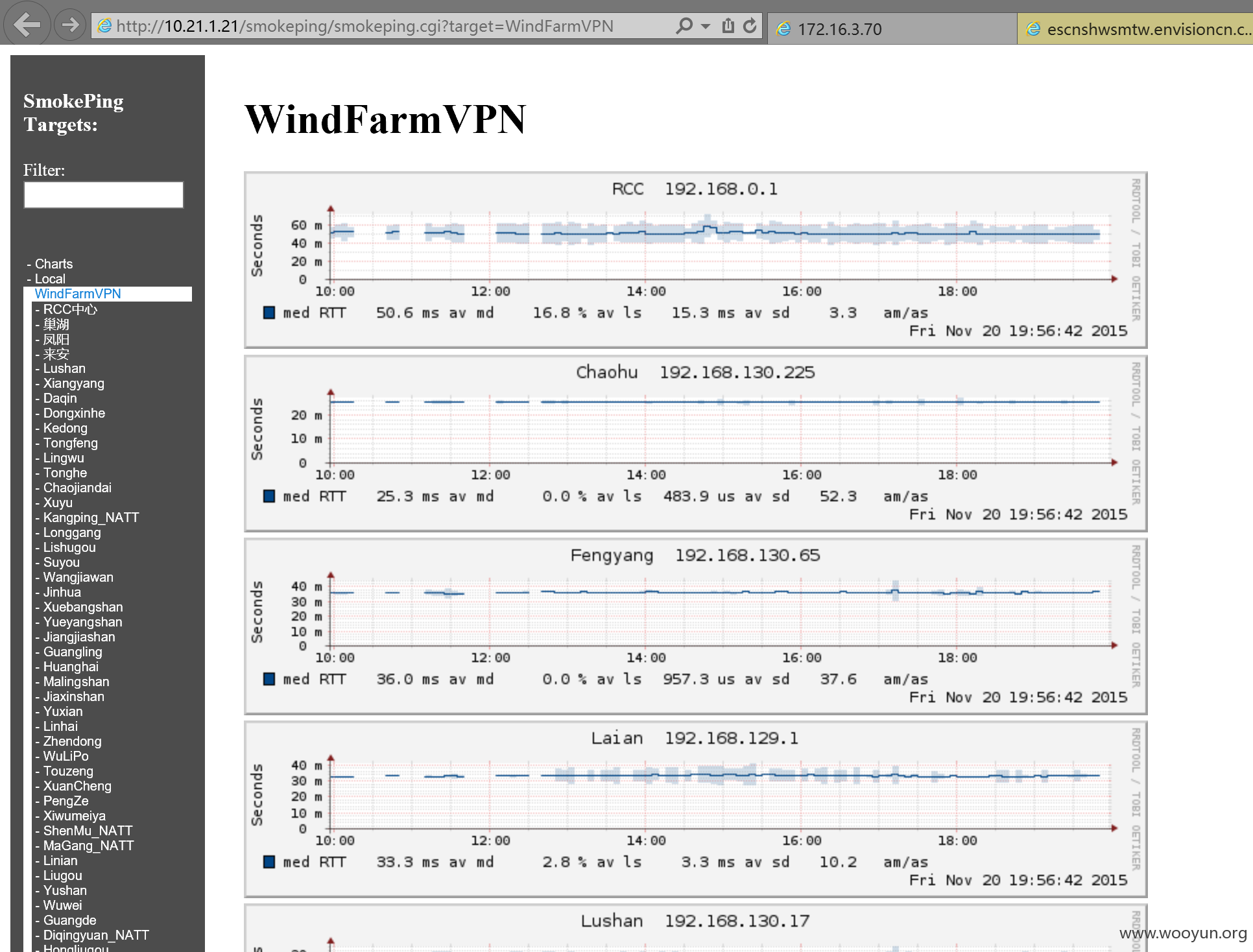

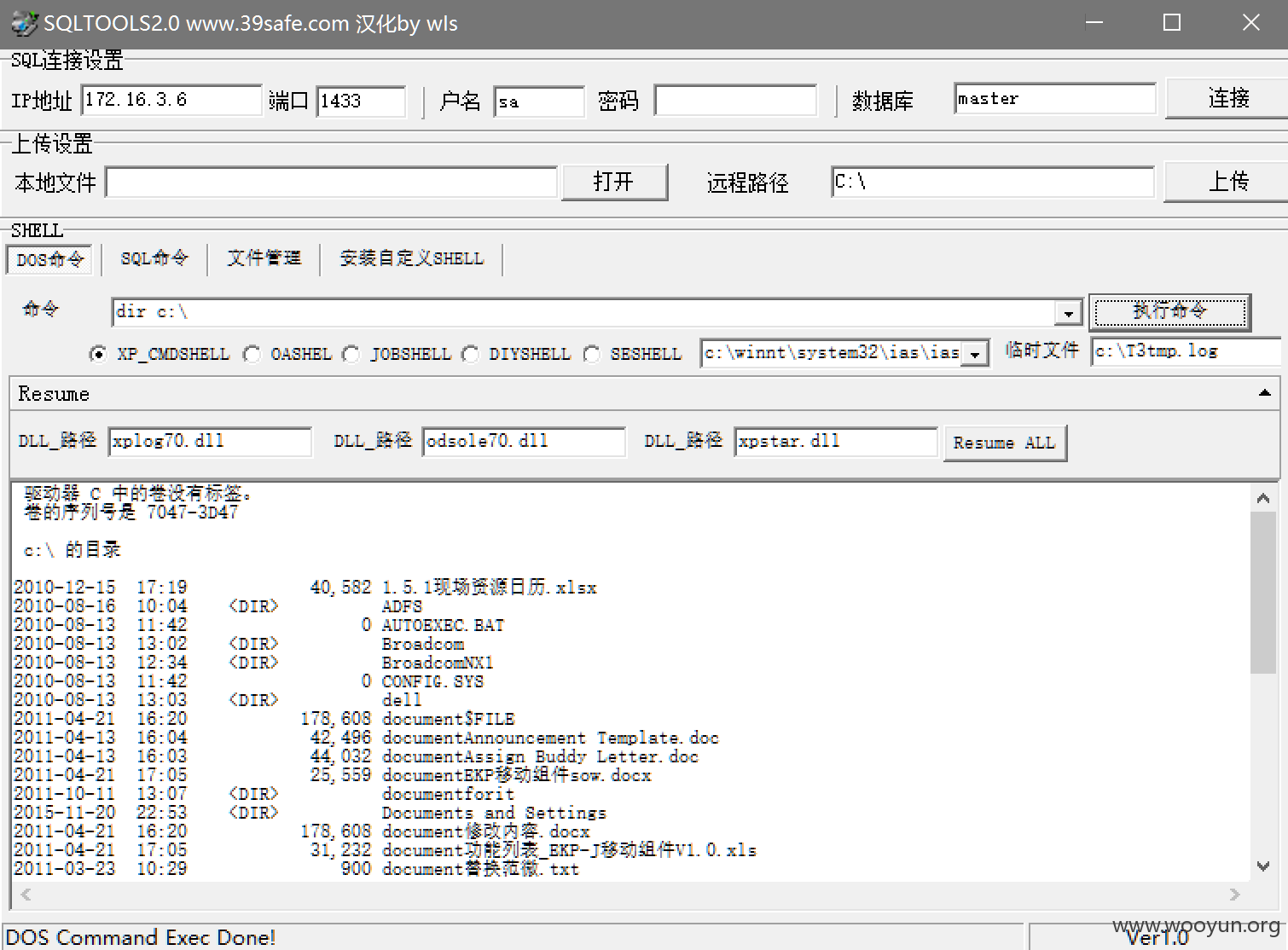

连上VPN后发现内网很大,至少有几个B段,怎么快速定位目标?好好学习吧:

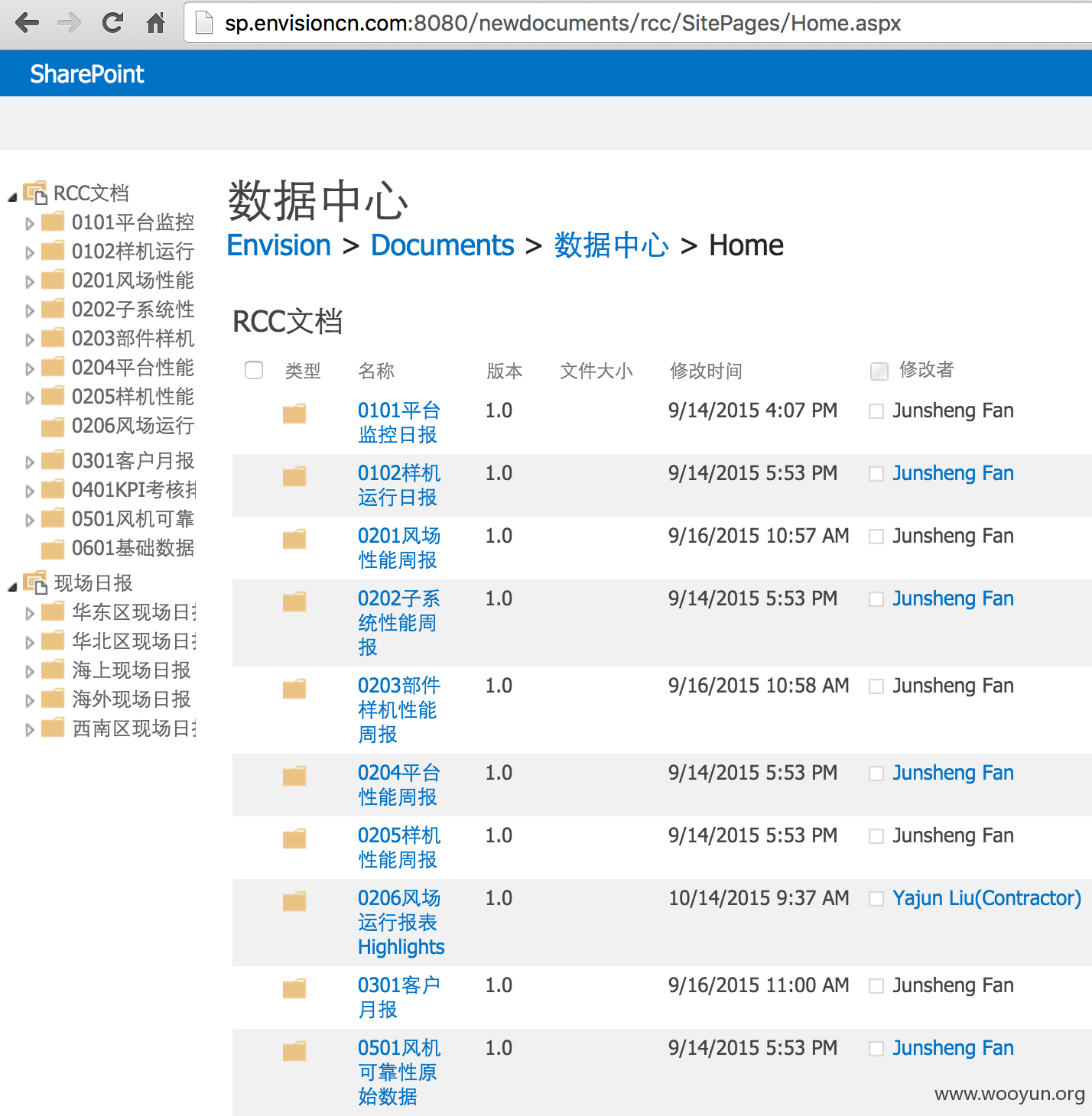

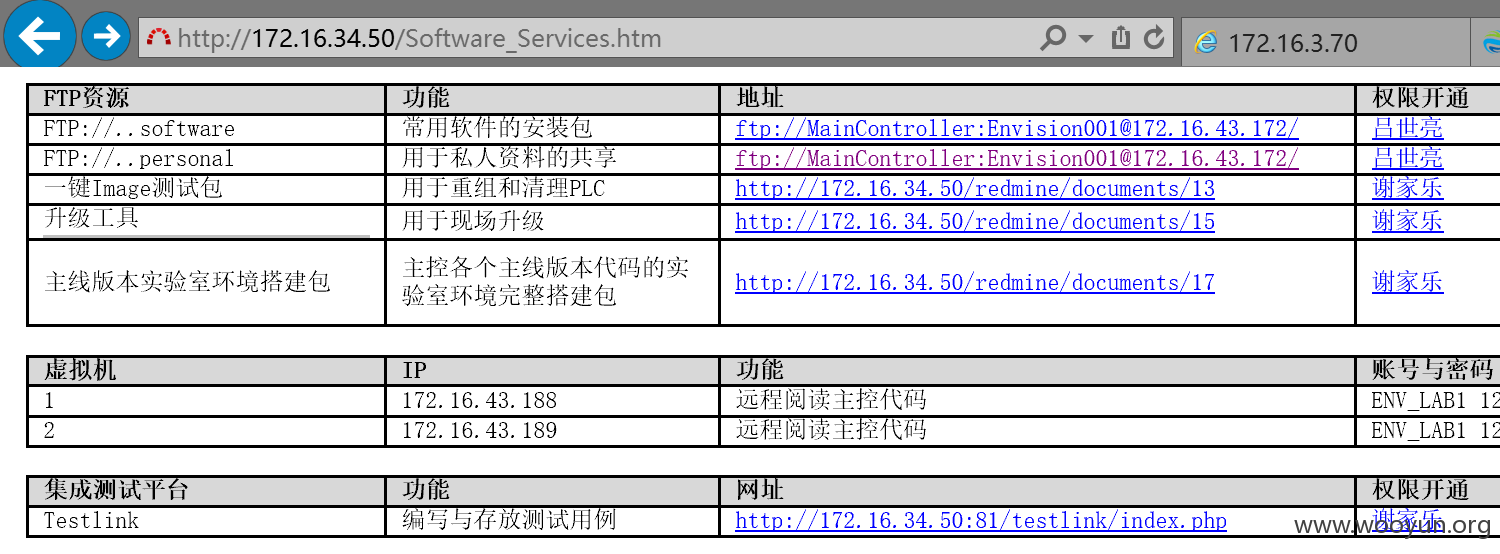

OA里的文档:

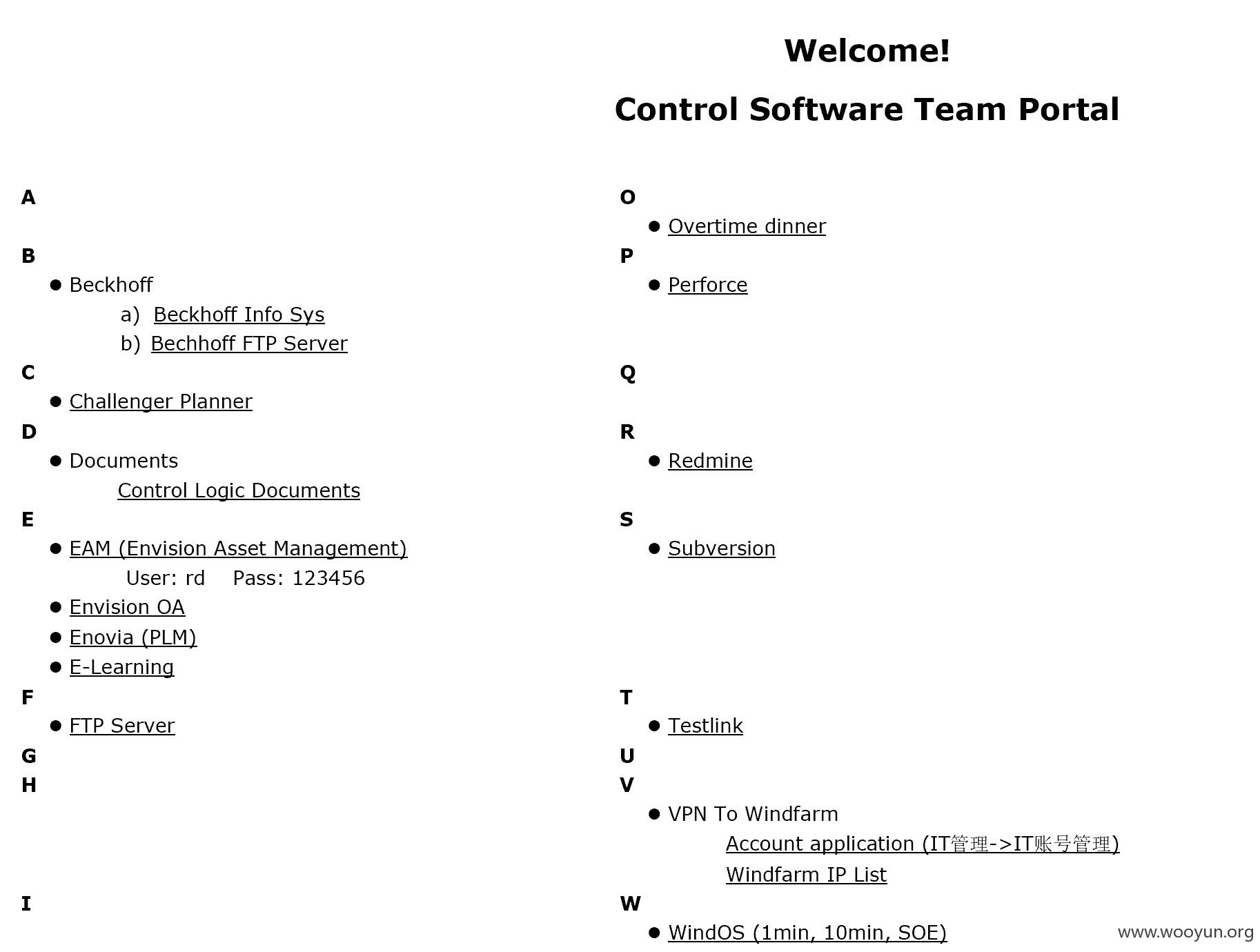

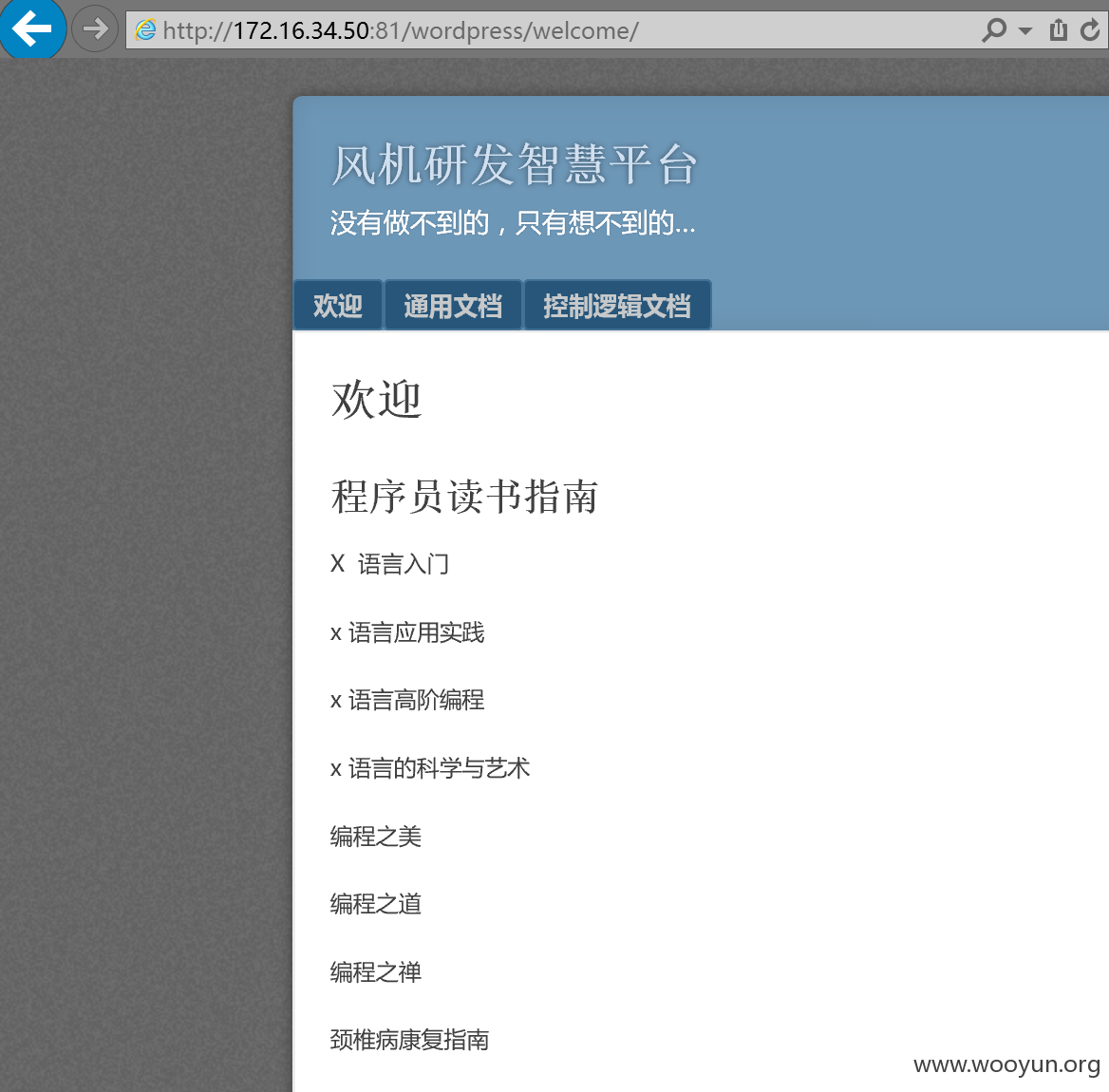

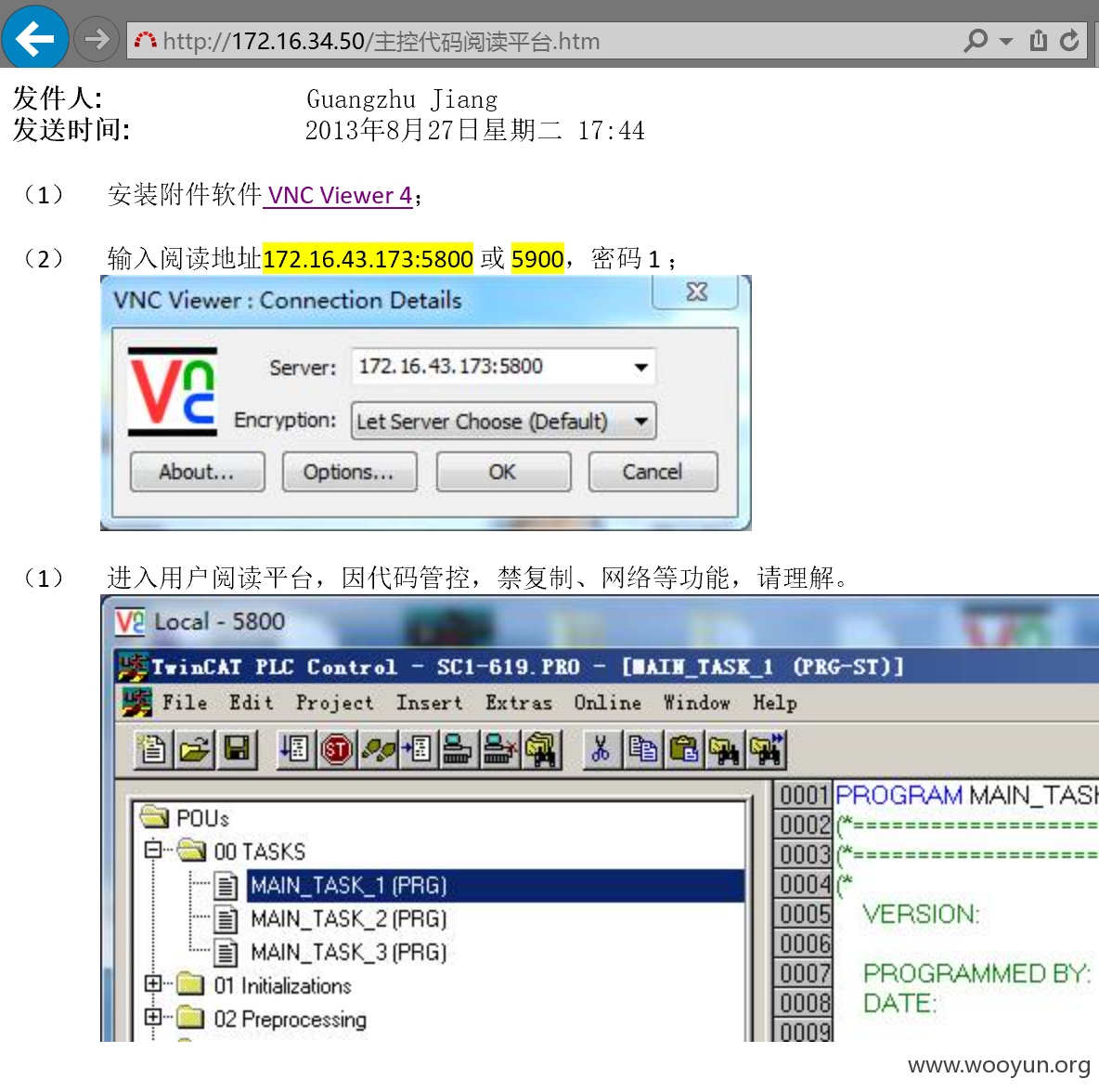

学习平台:

认真学习后收获不少:

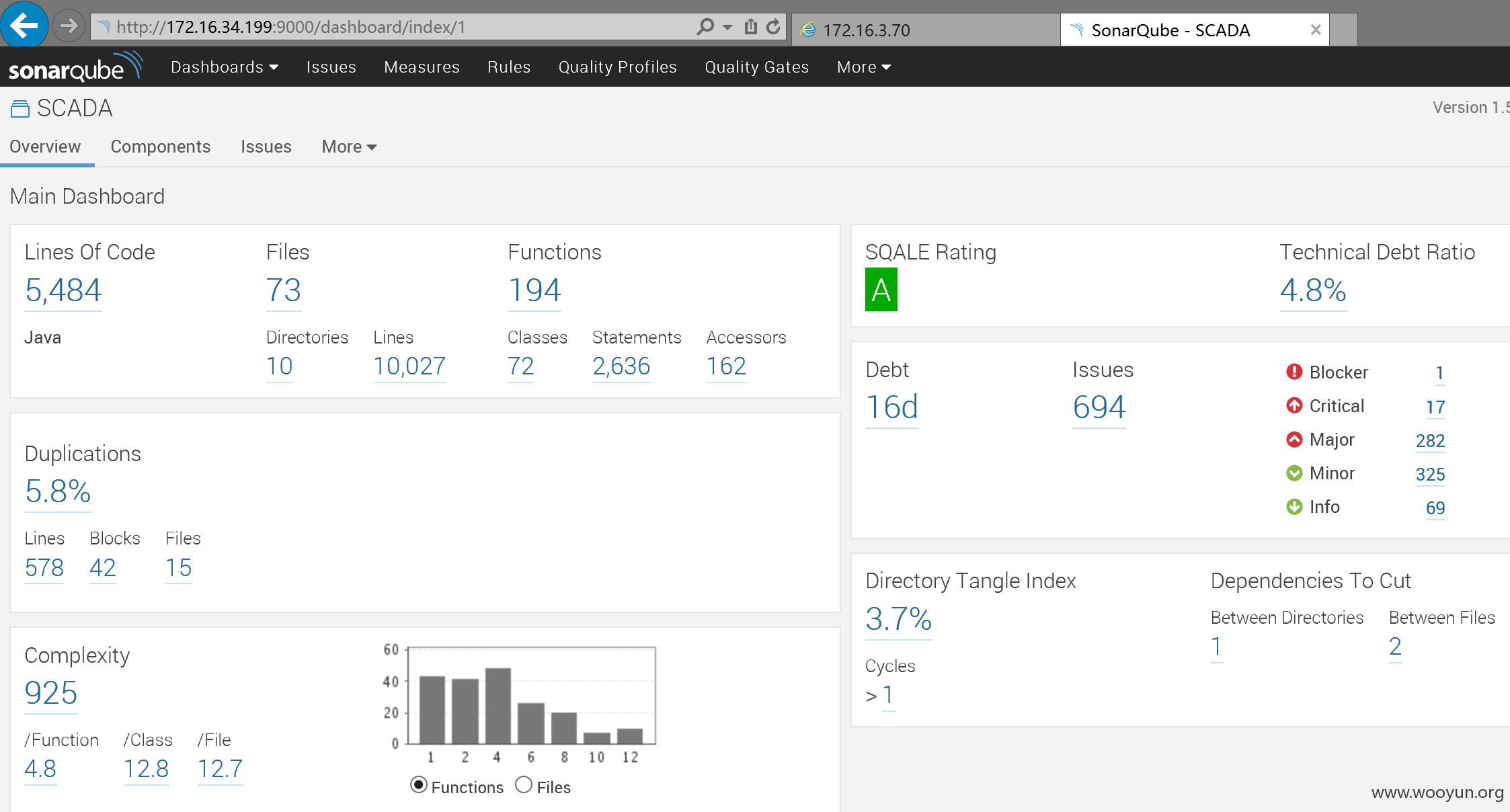

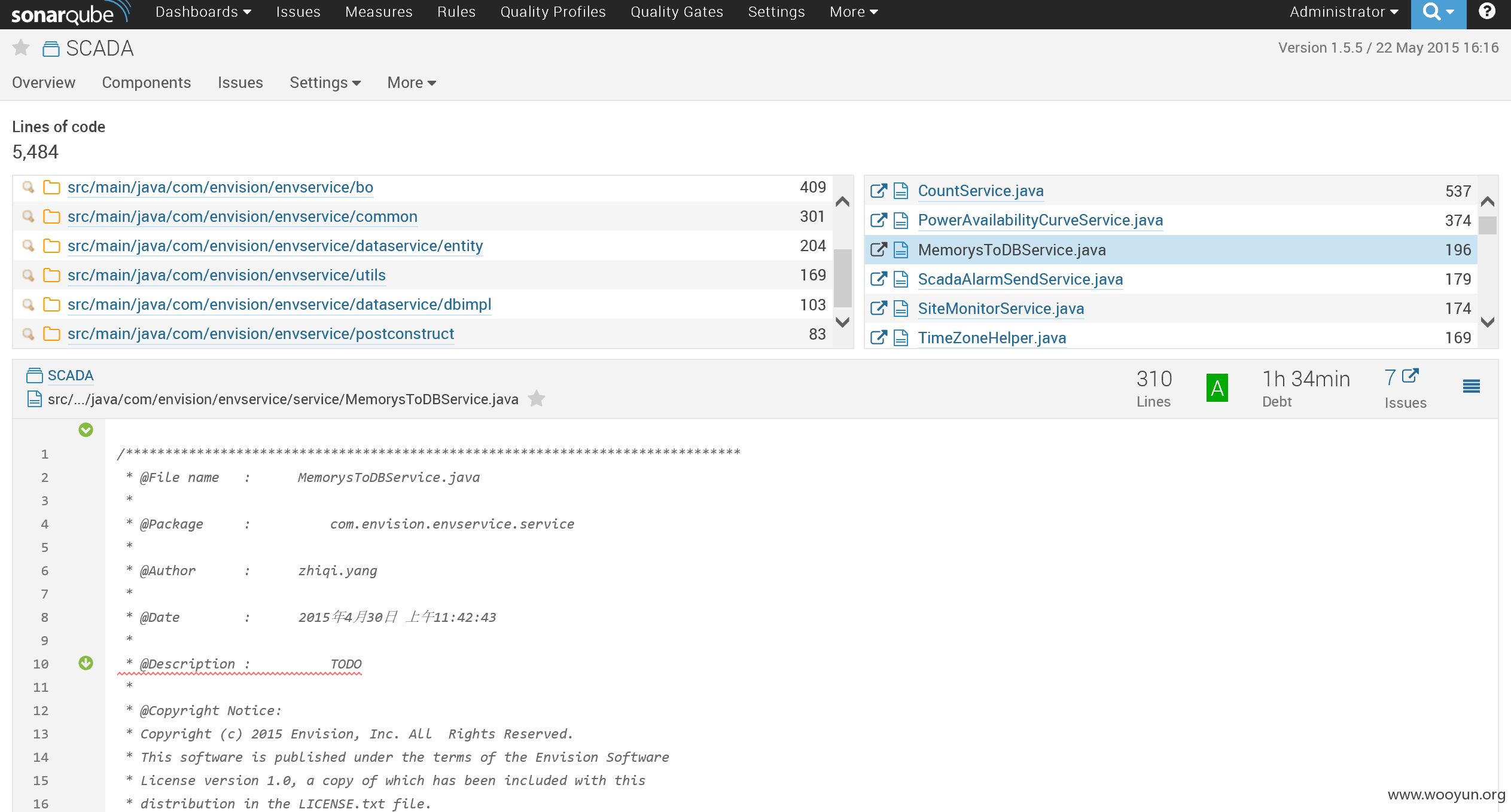

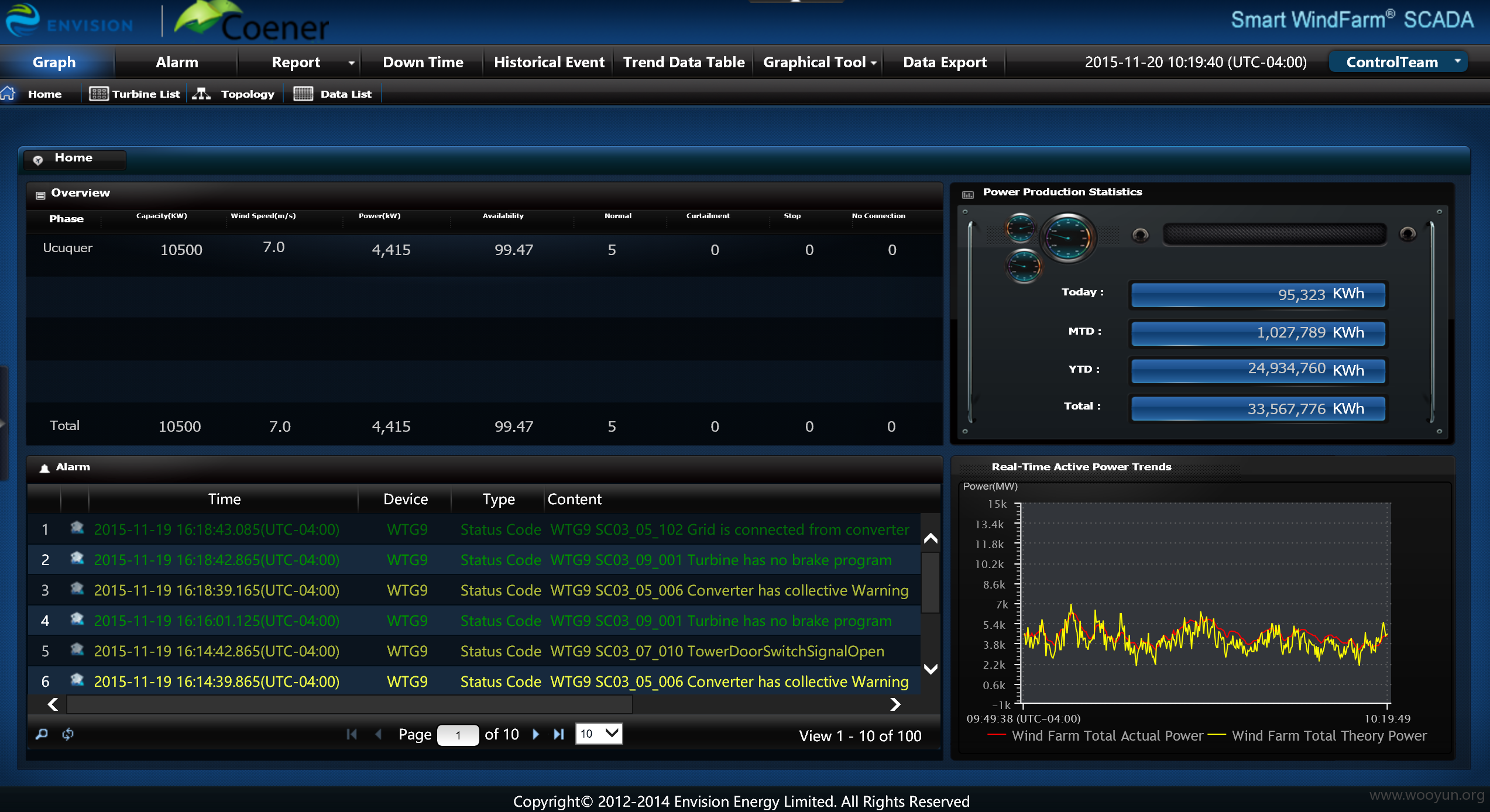

某个核心SCADA系统的代码:

各种敏感信息:

控制平台软件开发系统:

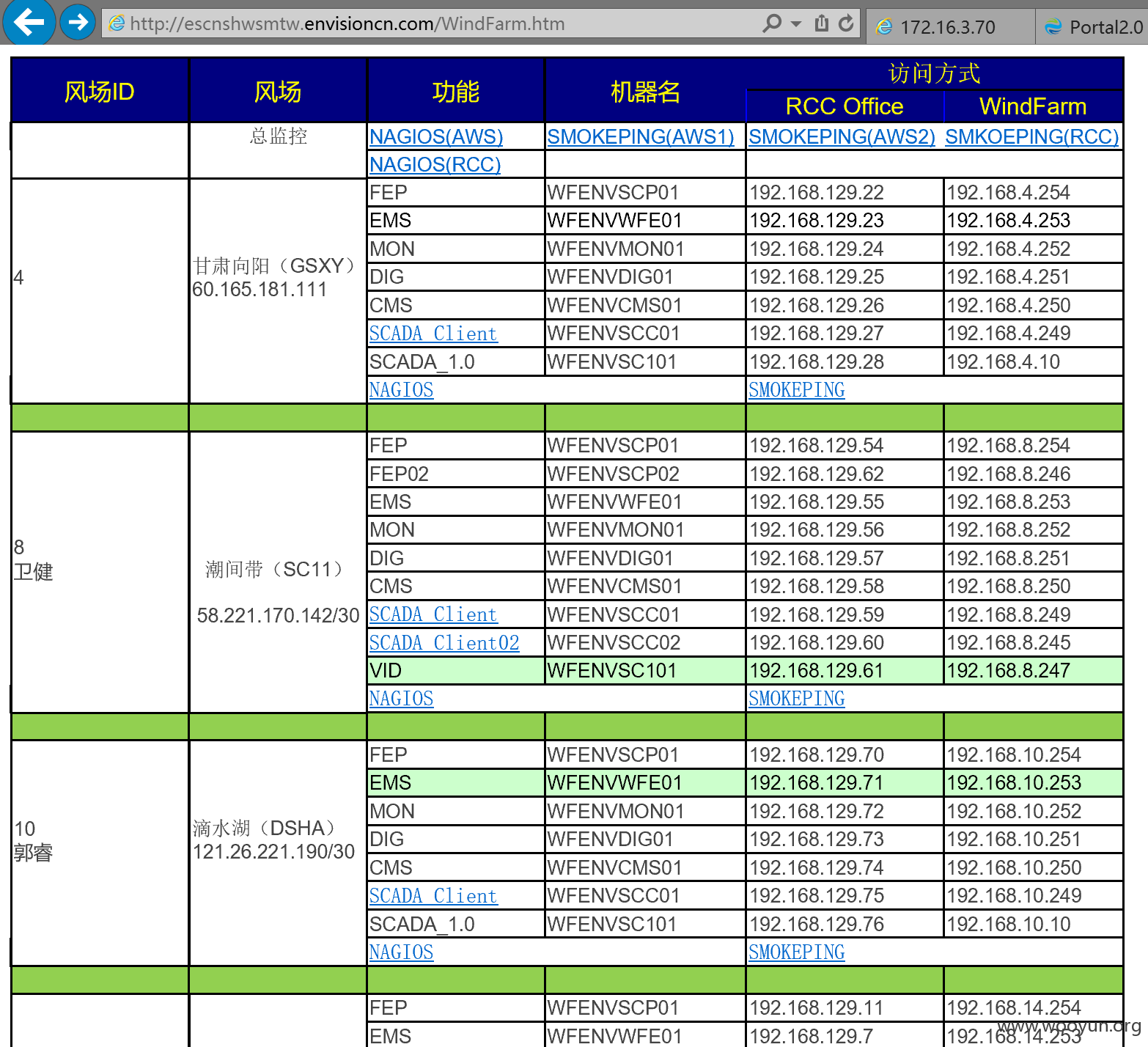

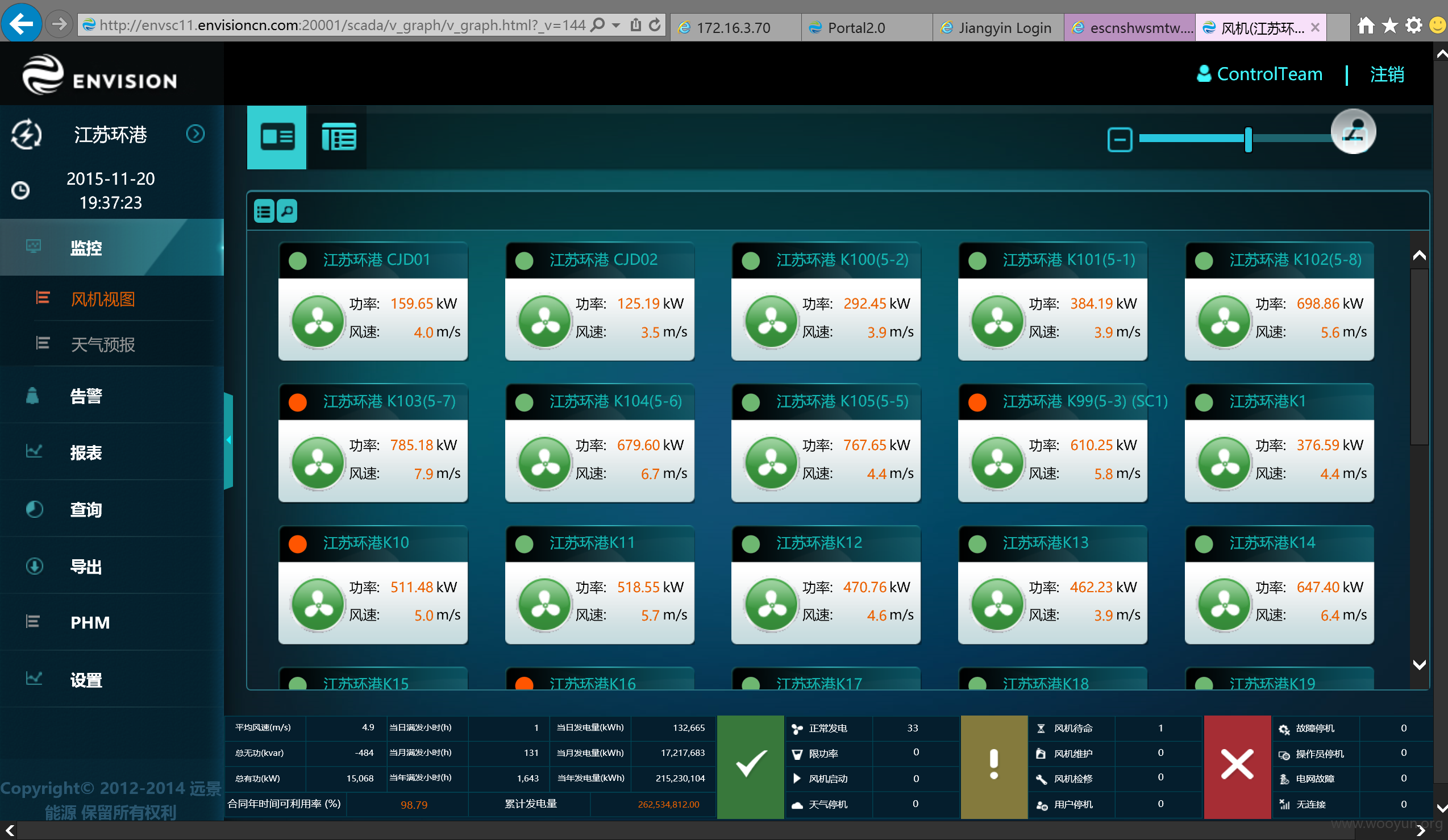

最后是风厂控制中心:

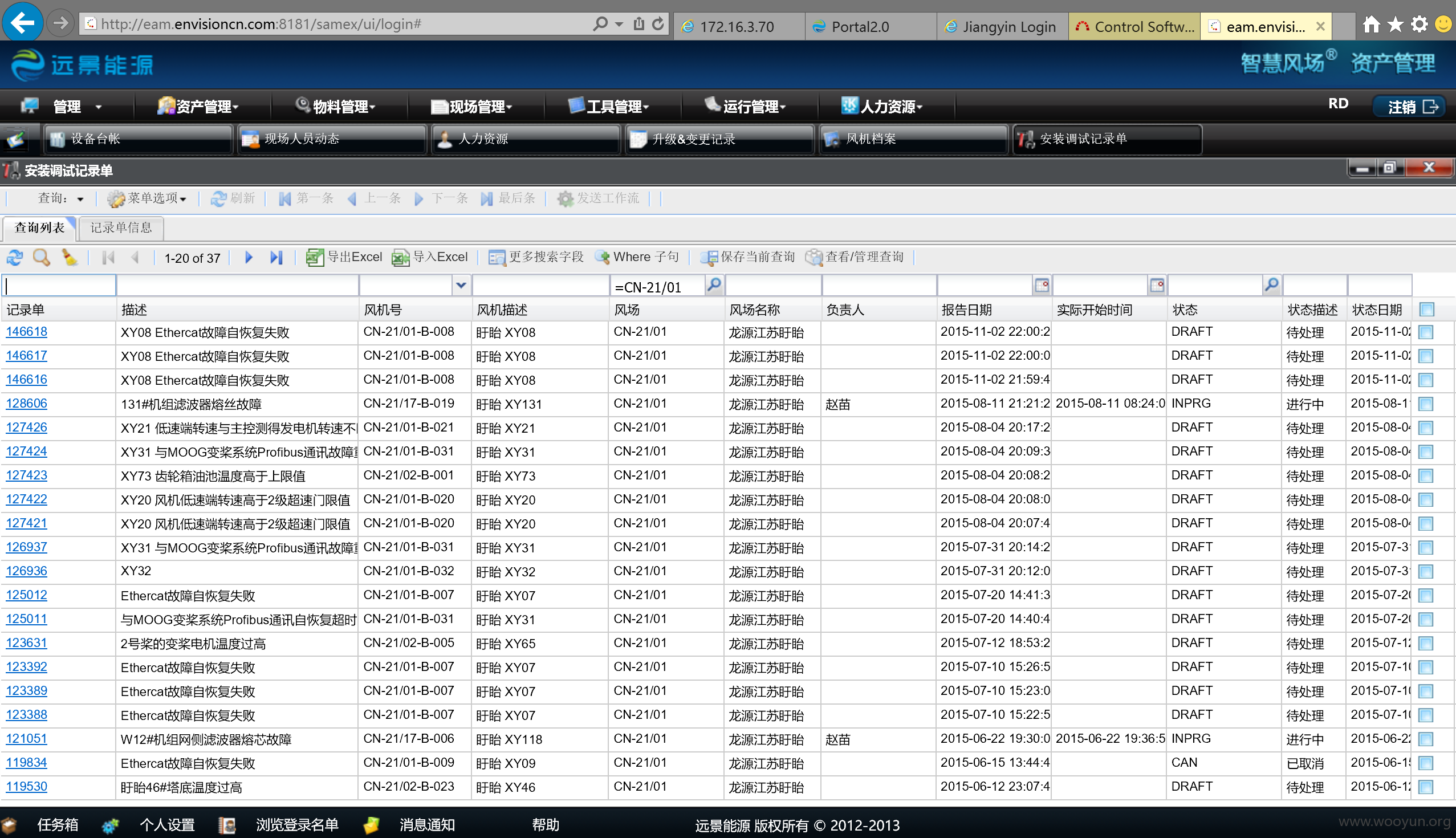

以江苏环港风厂为例:

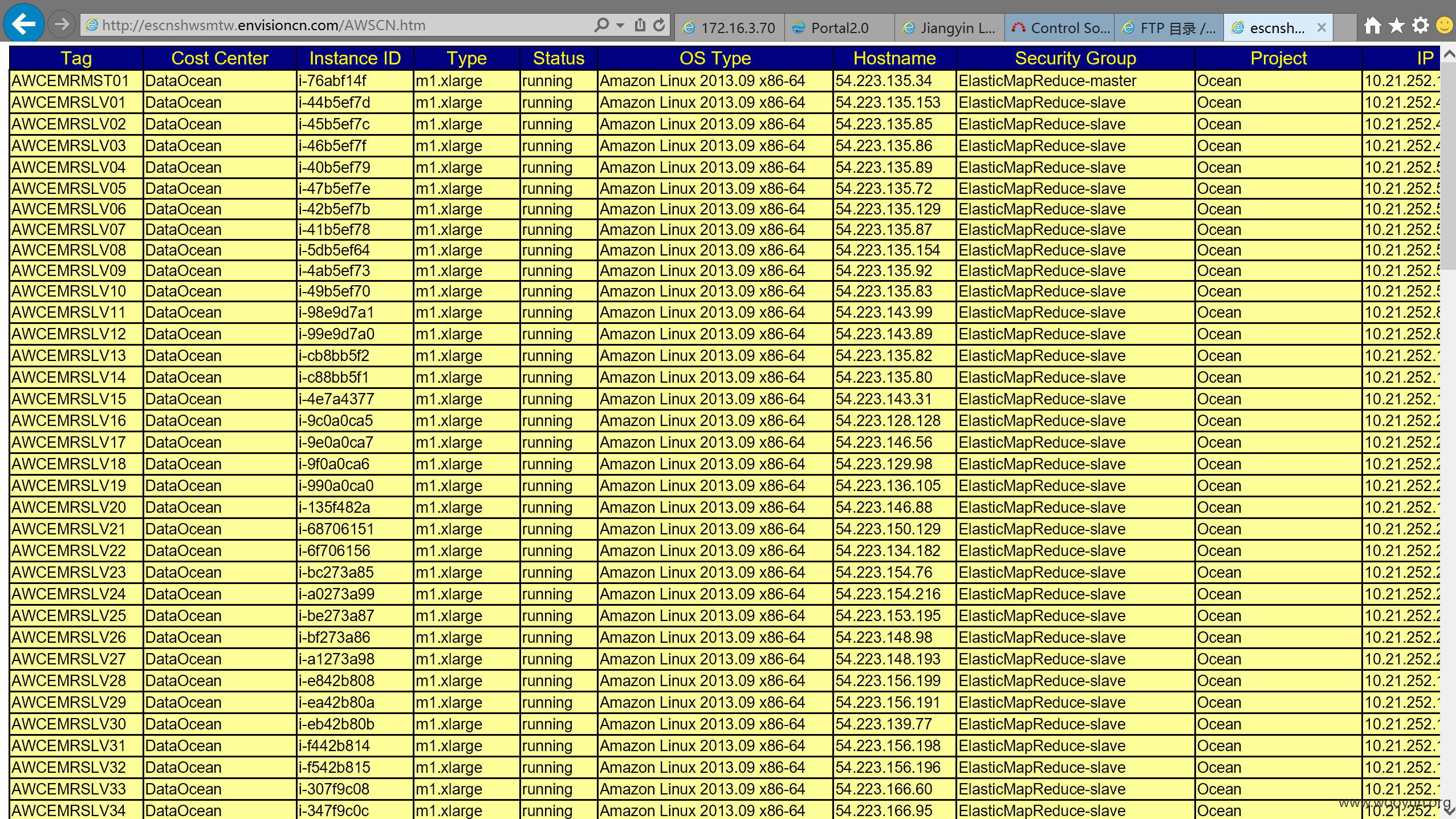

资产管理中心:

漏洞证明:

修复方案:

版权声明:转载请注明来源 0x0d@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-11-25 11:43

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件通报,由其后续提供解决方案。

最新状态:

暂无