漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0123794

漏洞标题:小蛋空气净化器设备任意控制漏洞

相关厂商:iqegg.com

漏洞作者: 宋兵甲

提交时间:2015-07-10 17:41

修复时间:2015-10-08 17:46

公开时间:2015-10-08 17:46

漏洞类型:非授权访问

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-10: 细节已通知厂商并且等待厂商处理中

2015-07-10: 厂商已经确认,细节仅向厂商公开

2015-07-13: 细节向第三方安全合作伙伴开放

2015-09-03: 细节向核心白帽子及相关领域专家公开

2015-09-13: 细节向普通白帽子公开

2015-09-23: 细节向实习白帽子公开

2015-10-08: 细节向公众公开

简要描述:

可以通过枚举获取小蛋净化器大部分设备序列号及设备信息,从而无需授权,也能控制设备。

详细说明:

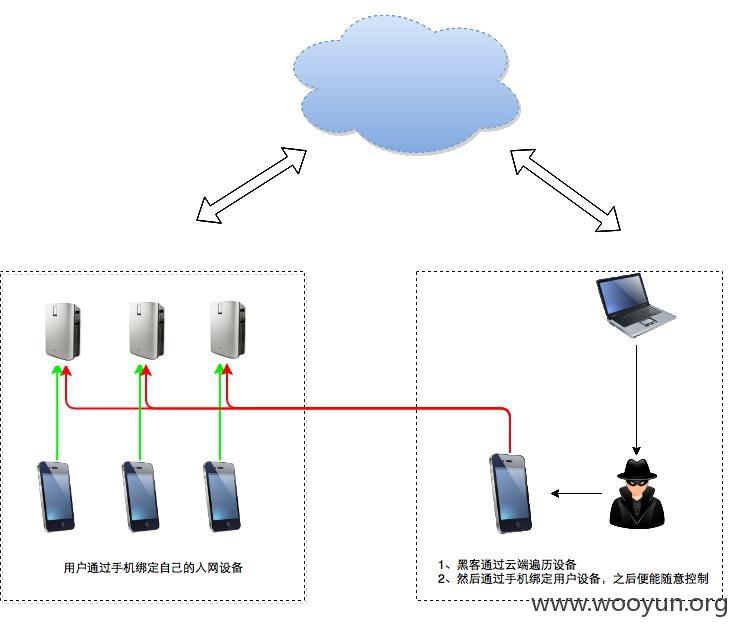

小蛋空气净化器通过 HTTP 协议进行设备绑定和控制,通过 URL API 指令 check_version 查询指定的设备是否已经入网,通过 check_online 指令获取当前在线在线状态,如果设备在线,可直接通过 activation 指令将在线设备绑定到自己的手机上。

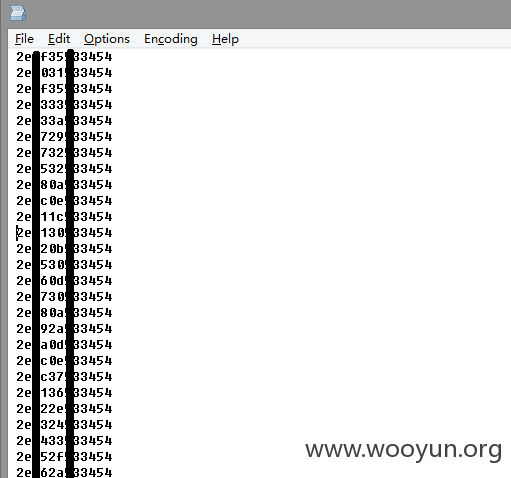

在查询设备和绑定手机的过程中,小蛋未对数据做任何校验。且由于设备序列号的相对连续性,导致可以遍历小蛋的入网的大部分设备和绑定任意在线设备。

绑定设备之后即活得设备的完全控制权。

漏洞证明:

修复方案:

1、服务器限制一段时间内同一token的设备查询次数

2、设备ID不要使用连续或者容易枚举的数字串

3、使用加密的通信方式,而不是用简单的明文URL来提交参数

4、对明显的异地绑定需要其他绑定人授权,或者至少要提醒下已经绑定的用户。

版权声明:转载请注明来源 宋兵甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-07-10 17:45

厂商回复:

多谢帮助

最新状态:

暂无