漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0123076

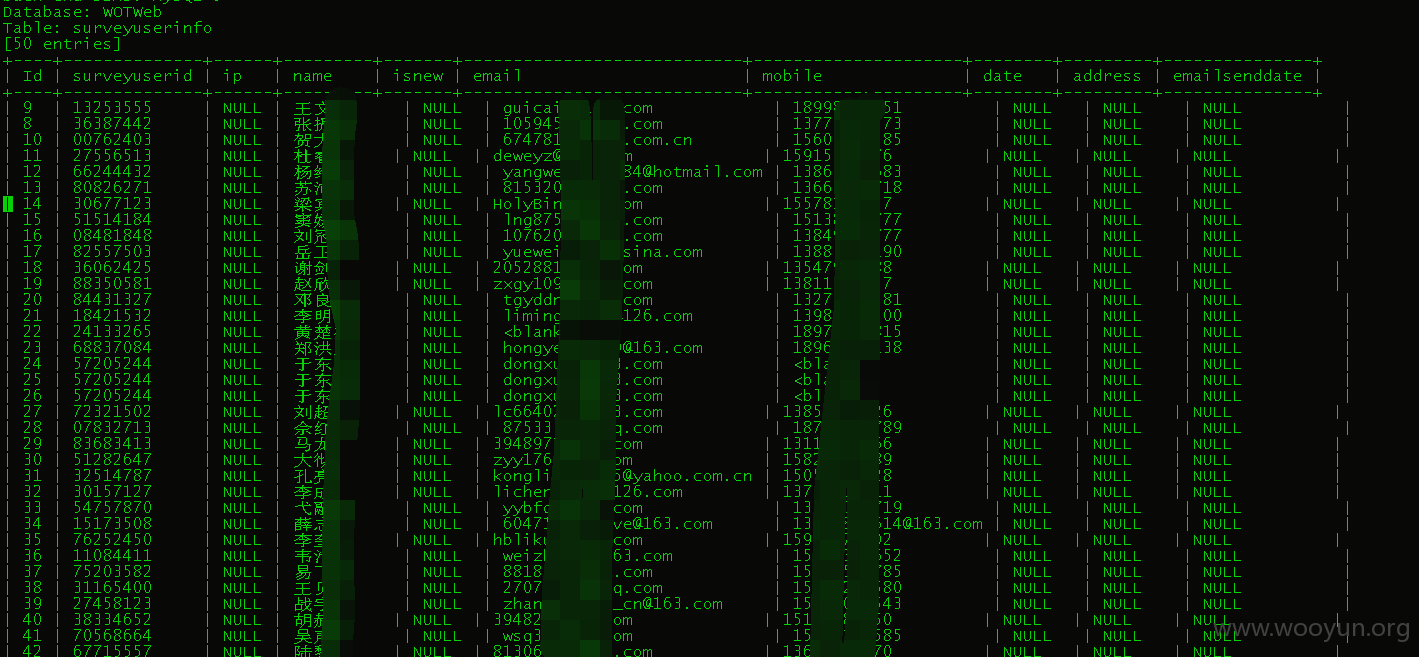

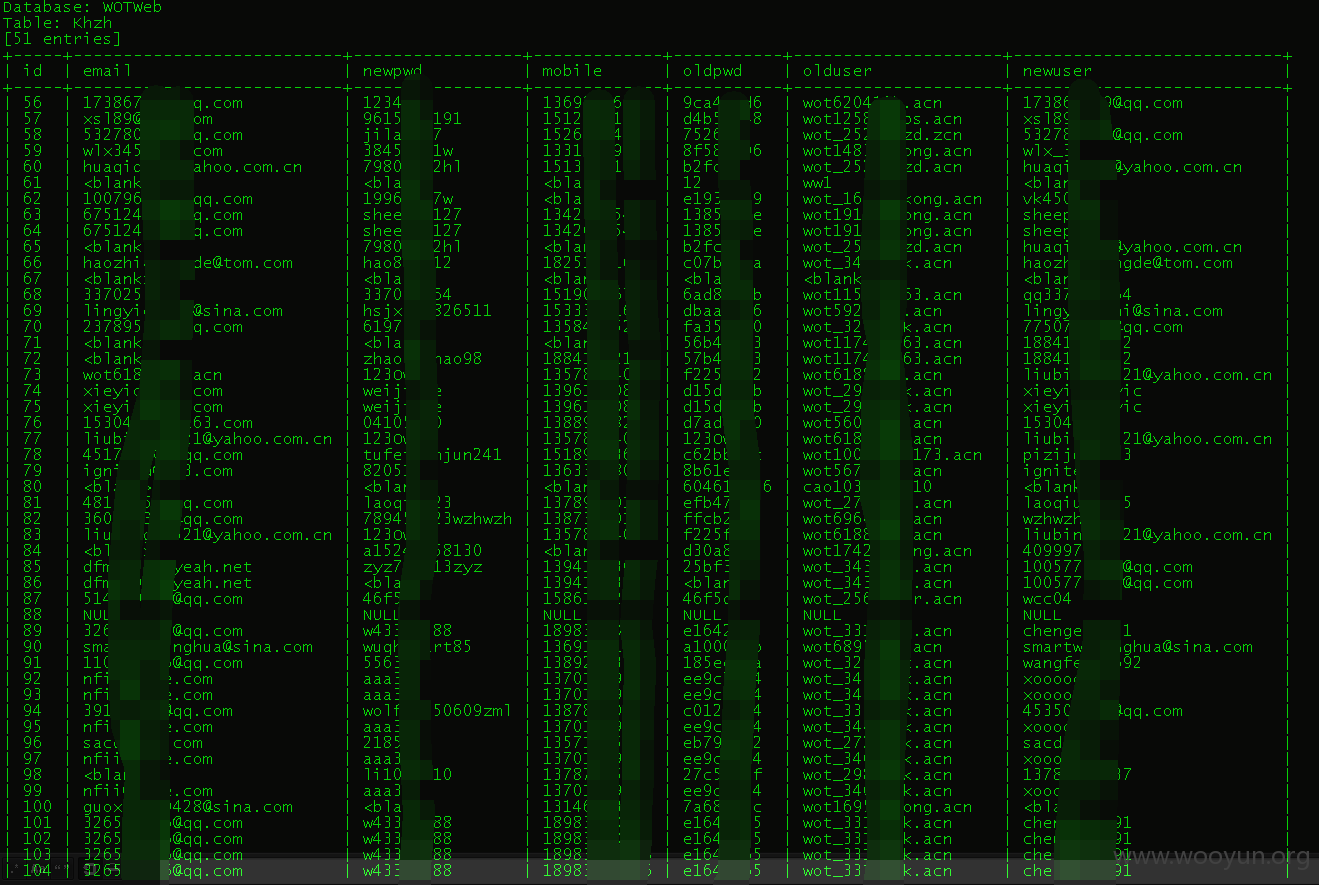

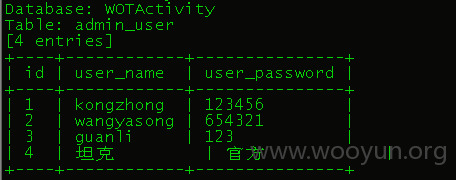

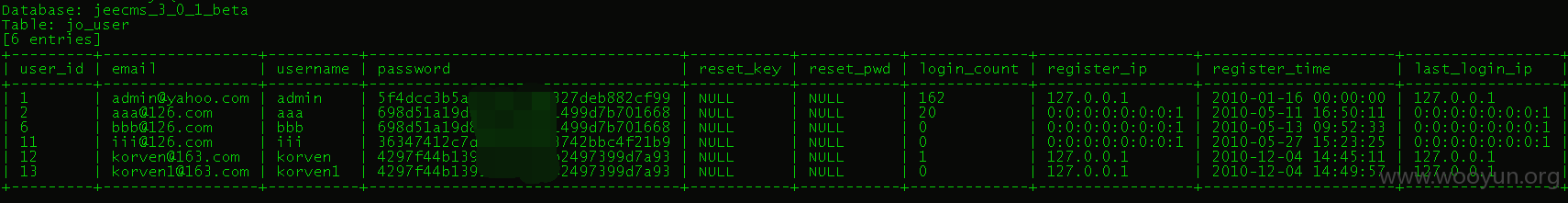

漏洞标题:空中网坦克世界某处SQL注射含部分内测时用户真实姓名、邮箱、电话、住址等(部分表密码是明文)

相关厂商:空中网

漏洞作者: 染血の雪

提交时间:2015-06-27 12:43

修复时间:2015-08-13 10:20

公开时间:2015-08-13 10:20

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-27: 细节已通知厂商并且等待厂商处理中

2015-06-29: 厂商已经确认,细节仅向厂商公开

2015-07-09: 细节向核心白帽子及相关领域专家公开

2015-07-19: 细节向普通白帽子公开

2015-07-29: 细节向实习白帽子公开

2015-08-13: 细节向公众公开

简要描述:

大家来猜会有多少rank吧!我猜6 rank~

详细说明:

URL:

Payload:

数据库用户是dba权限,反查了一下用户密码全是弱密码!

漏洞证明:

修复方案:

查了一下表UPDATE_TIME,虽然用户信息应该是内测时期的,但是其中不少表至今还在使用,甚至还影响到了飞机世界,请妥善处理!

本次注入仅做测试,注入时已尽可能使用--start --stop参数防止数据库全脱。

版权声明:转载请注明来源 染血の雪@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-06-29 10:18

厂商回复:

感谢您的关注,我们会尽快处理。

最新状态:

2015-06-29:已经处理完成,并修改了相关权限。谢谢关注!

![HYGE0S7`1]T3OJ]WXVZ7_%H.png](http://wimg.zone.ci/upload/201506/27105519bff6b9bb216de77303a768f865a9205a.png)