漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0122877

漏洞标题:清大智博-TNQ智能触摸导航查询系统绕过拿系统管理员权限

相关厂商:清大智博

漏洞作者: mr.yu

提交时间:2015-07-01 13:36

修复时间:2015-10-01 09:30

公开时间:2015-10-01 09:30

漏洞类型:权限控制绕过

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-01: 细节已通知厂商并且等待厂商处理中

2015-07-03: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-07-06: 细节向第三方安全合作伙伴开放

2015-08-27: 细节向核心白帽子及相关领域专家公开

2015-09-06: 细节向普通白帽子公开

2015-09-16: 细节向实习白帽子公开

2015-10-01: 细节向公众公开

简要描述:

又是一年毕业季,走进一所陌生的大学,到图书馆转转,发现现在的图书馆比我们上学时智能太多了,各种方便、各种智能设备,那就玩玩吧.....

详细说明:

首先看看官方对这个智能大设备的介绍:

漏洞证明:

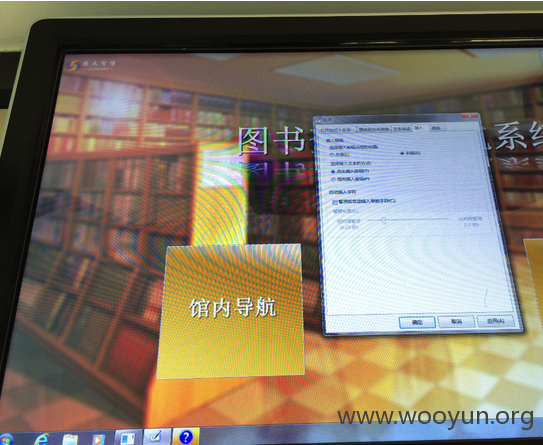

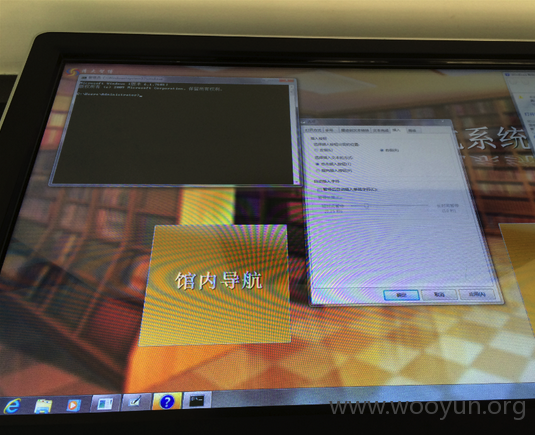

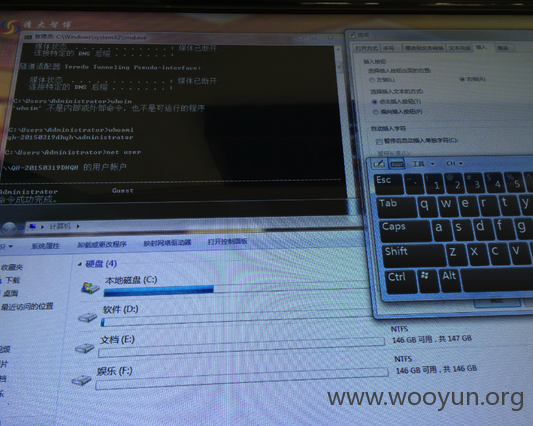

1:就不拍正常系统照片了,直接上绕过后的照片,方法:老手法+新创意。Win7显真身:

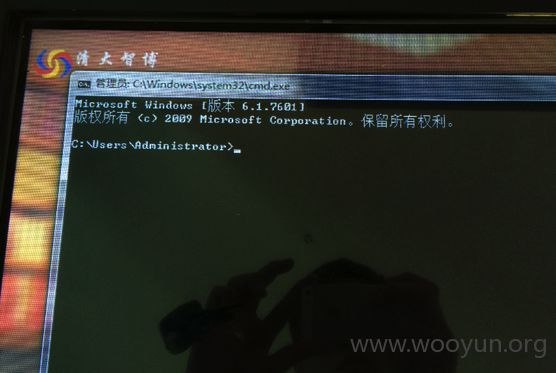

2:开始-》CMD,Administrator权限:

3:放大看看:

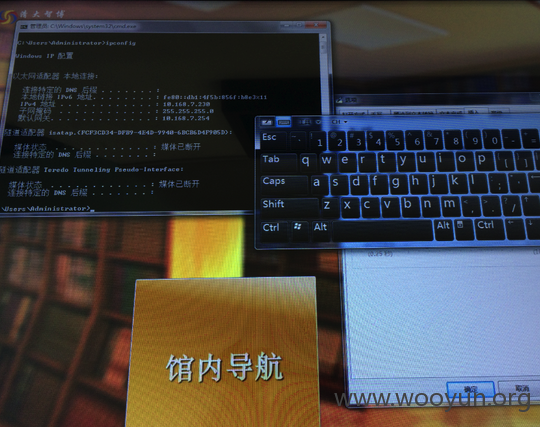

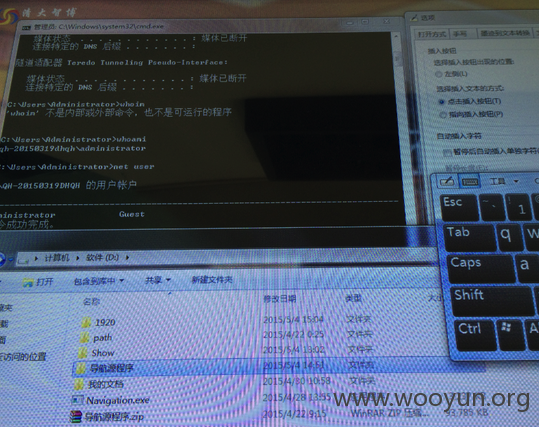

4:执行命令看看该智能大设备所处的环境吧:

5:进文件系统搜集信息,很多内网资料,由于涉及敏感信息就不贴一一图了,看下智能设备的权限、和设备源程序吧:

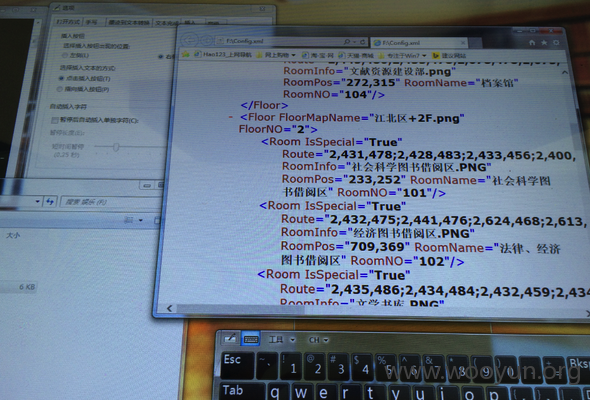

6:经测试发现外网访问该单位存在WAF防护且策略极为严格,但利用图书馆内的该智能设备进行测试发现处于内网,且智能设备内部的大量信息均可利用对网内的其他服务器发起攻击(我不会告诉你可以直达教务处数据库,哈哈哈)。最后来一张Config文件内容结尾。

由于时间关系(旁边4个保安、头上2个监控)没深入内网测试,仅验证该智能设备的绕过问题及网内其他安全隐患。

修复方案:

谁都不能保证自己的智能设备不会被攻破,所以设备内别放敏感信息,最小权限部署,出售设备前做全面的安全测试。我能说40秒就把这智能家伙拿下了么?

版权声明:转载请注明来源 mr.yu@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-07-03 09:29

厂商回复:

暂未能建立与设备生产厂商的联系处置渠道,待认领.

最新状态:

暂无