漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0121132

漏洞标题:苏宁多个问题(可获取全部员工个人信息\控制内部微博\可导致内网漫游)

相关厂商:江苏苏宁易购电子商务有限公司

漏洞作者: 子非海绵宝宝

提交时间:2015-06-17 14:14

修复时间:2015-08-01 14:46

公开时间:2015-08-01 14:46

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-17: 细节已通知厂商并且等待厂商处理中

2015-06-17: 厂商已经确认,细节仅向厂商公开

2015-06-27: 细节向核心白帽子及相关领域专家公开

2015-07-07: 细节向普通白帽子公开

2015-07-17: 细节向实习白帽子公开

2015-08-01: 细节向公众公开

简要描述:

我才不是冲着礼品卡的呢.....[害羞]

详细说明:

首先是切入点

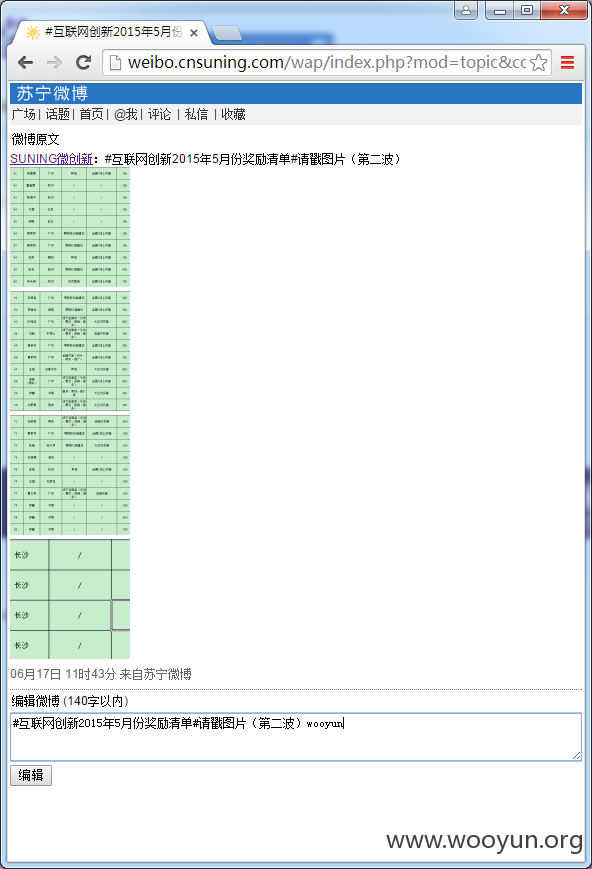

这个是苏宁的内部微博

但是限制了IP

但是问题来了 他没有限制wap登录IP

所以直接登录http://weibo.cnsuning.com/wap/就没有限制了

那我们要继续就太简单了

首先就是帐号的收集

由于是内部微博 所以信息都比较开放 那么手机起来就很方便了

翻找发现可以通过ID进行全员例遍 并且微博的名字基本上都是真名 而且重要的是这个ID其实就是对应的员工工号

http://weibo.cnsuning.com/wap/index.php?mod=13076755

随便写个脚本爬了下就几千的用户量了

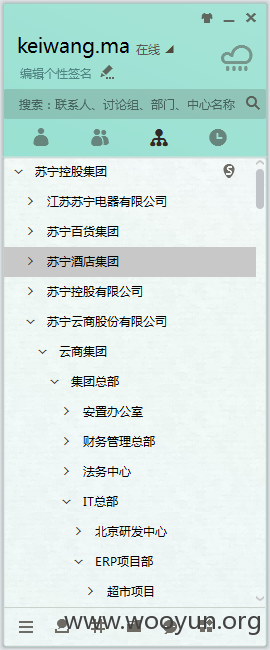

通过微博发现 内部员工使用的工具为豆芽

所以找到豆芽的站点

由于没有验证码或者其他限制 直接进行爆破

还是有很多弱密码的 你们可以自己排查下

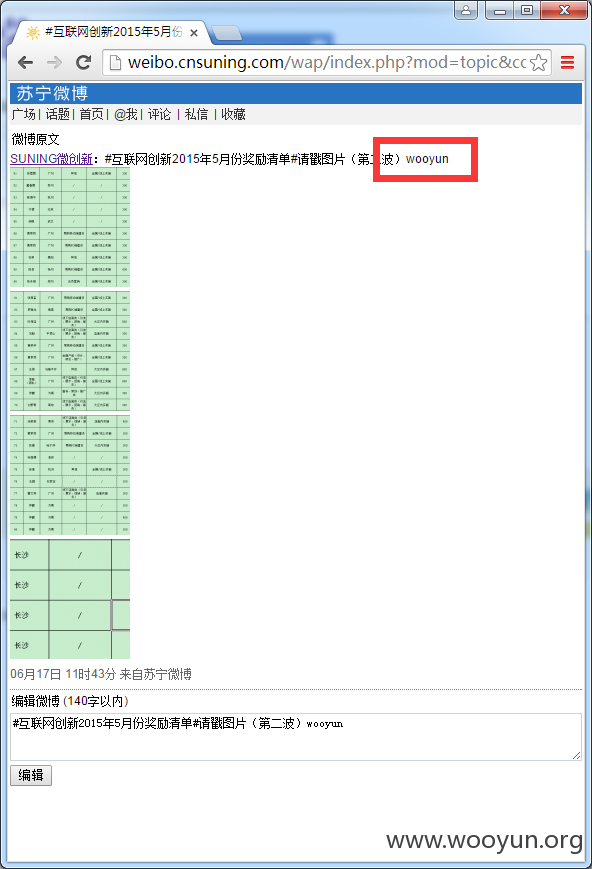

那怎么控制微博呢

由于权限没有判断 导致可以直接编辑其他人的微博

找了个官方的帐号试了下

现在就可以控制苏宁内部微博 冒充其他的发微博什么的就太多了

钓鱼什么的就不难了

怕有影响就没弄了 不过钓个VPN帐号不难吧

http://103.255.94.252/ VPN连接方式什么的 这里也有

帐号也是工号

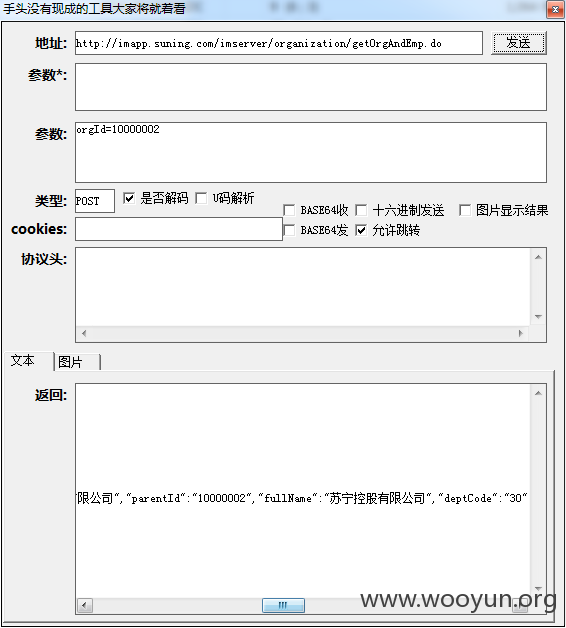

那么如何获得更多更准确的帐号呢

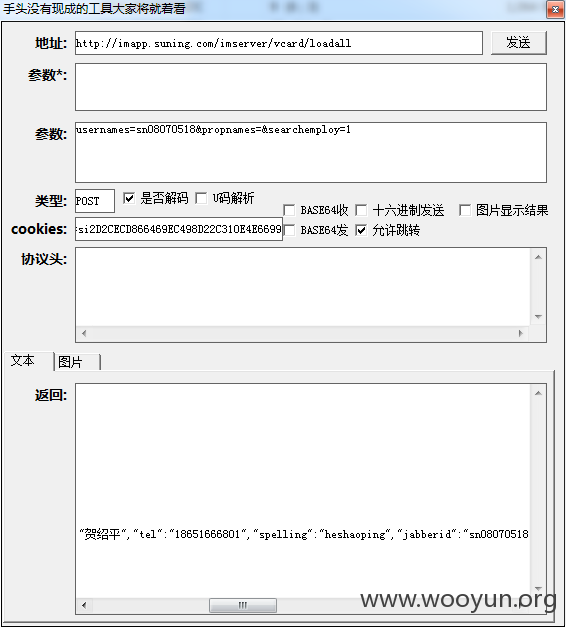

那么我们就需要登录豆芽了

豆芽调用的是webAPI可能是方便IOS和安卓的调用吧

不过这样更方便爬取各种内部人员信息

姓名职位电话邮箱工作地点

漏洞证明:

修复方案:

我就不深入了如果有需要什么的 可以找我测试下员工安全意识 做个几个钓鱼网站试试在用官方微博发出去

版权声明:转载请注明来源 子非海绵宝宝@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-06-17 14:44

厂商回复:

感谢提交,稍后送上礼品卡。

最新状态:

暂无