漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0196797

漏洞标题:极路由云后台任意用户密码修改

相关厂商:极路由

漏洞作者: Nullun

提交时间:2016-04-15 21:56

修复时间:2016-05-31 07:50

公开时间:2016-05-31 07:50

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-15: 细节已通知厂商并且等待厂商处理中

2016-04-16: 厂商已经确认,细节仅向厂商公开

2016-04-26: 细节向核心白帽子及相关领域专家公开

2016-05-06: 细节向普通白帽子公开

2016-05-16: 细节向实习白帽子公开

2016-05-31: 细节向公众公开

简要描述:

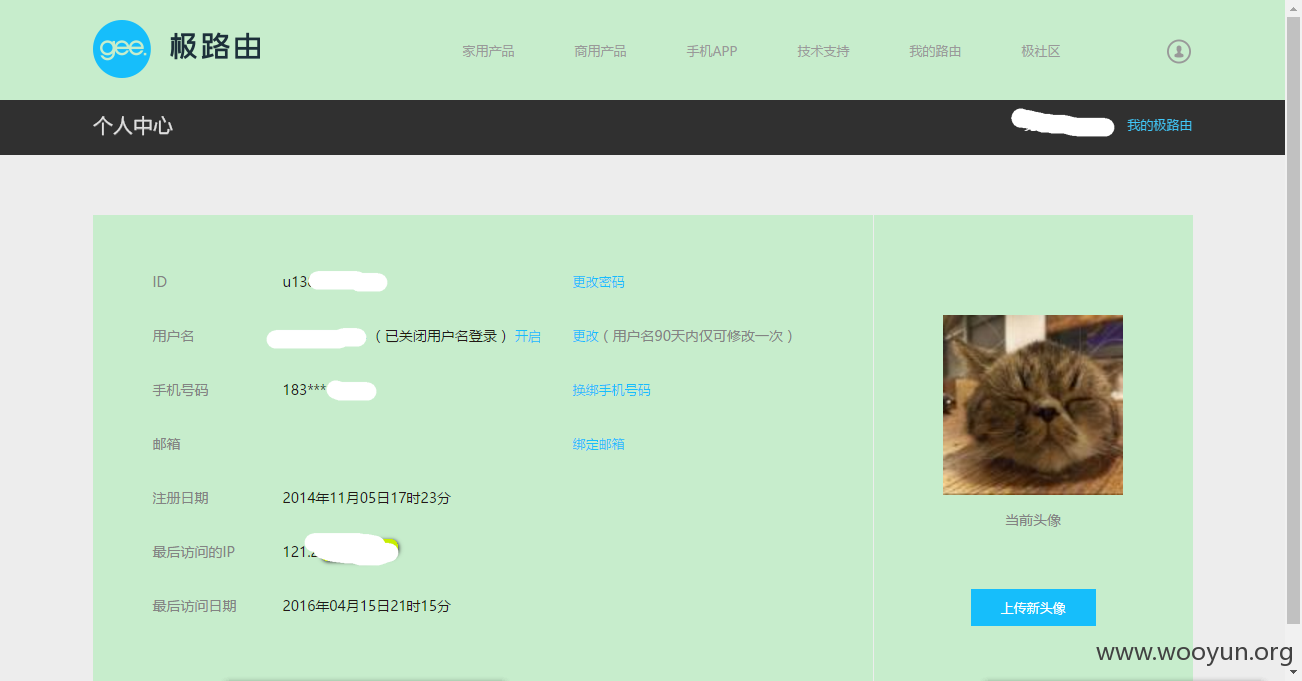

路由器云服务的安全问题,极路由云后台任意用户密码修改,可登录用户路由器后台,安装插件(包括ssh,vpn等插件),泄露信息

详细说明:

极路由云后台任意用户密码修改,可登录用户路由器后台,修改网络设置,修改wifi,安装插件(包括ssh,vpn等插件),泄露信息

漏洞证明:

https://user.hiwifi.com/login

密码找回存在逻辑错误,无需验证码秒该密码

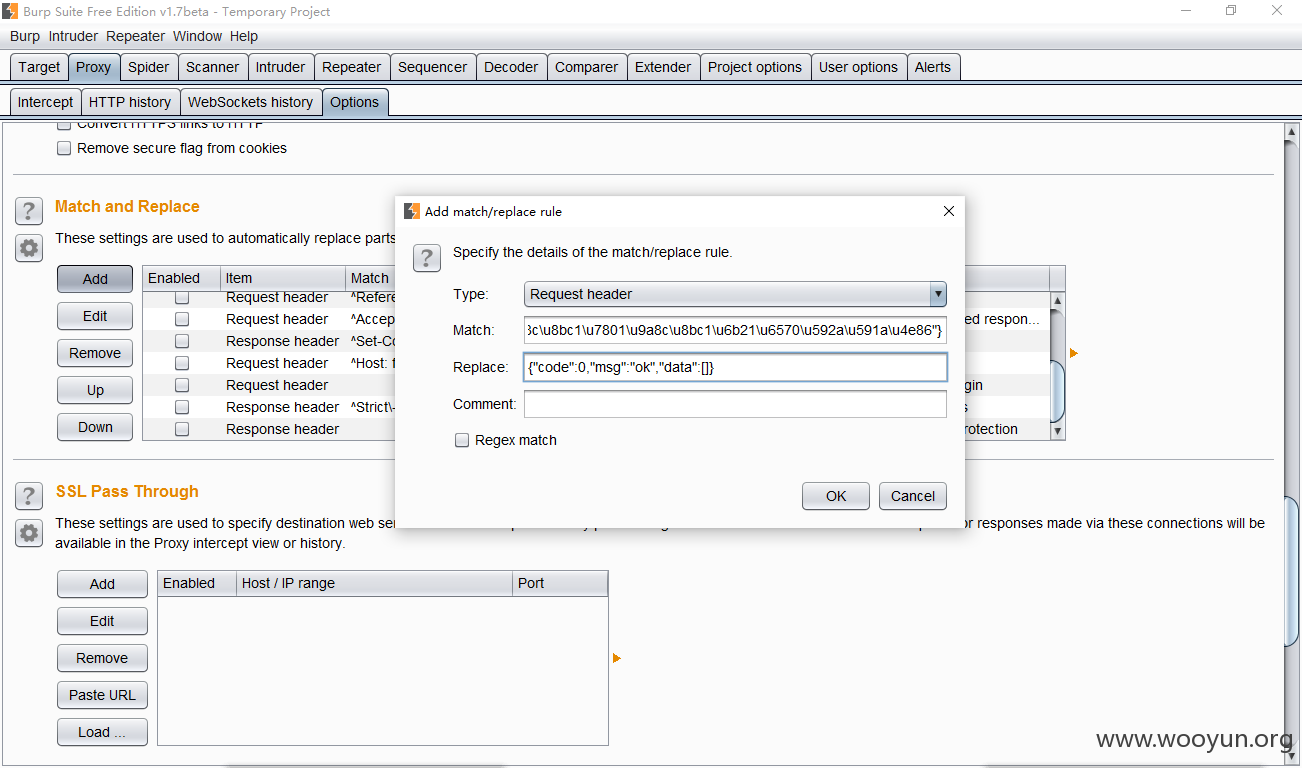

上图中的验证码无需发送,只需随便输入六位数字,然后借助burp将修改密码过程中的response

{"type":"code","code":"error","msg":"\u9a8c\u8bc1\u7801\u9a8c\u8bc1\u6b21\u6570\u592a\u591a\u4e86"}

(转码后:{"type":"code","code":"error","msg":"请输入正确的验证码"}}

修改为

{"code":0,"msg":"ok","data":[]}

即可欺骗客户端进入新密码界面

修复方案:

密码修改时服务器的校验

版权声明:转载请注明来源 Nullun@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2016-04-16 07:47

厂商回复:

添加对漏洞的补充说明以及做出评价的理由

最新状态:

暂无