#### 客户端版本,官网下载的最新版Maxthon_4.4.6.2000_remote_ChinaMainland.apk

#### 组件拒绝服务

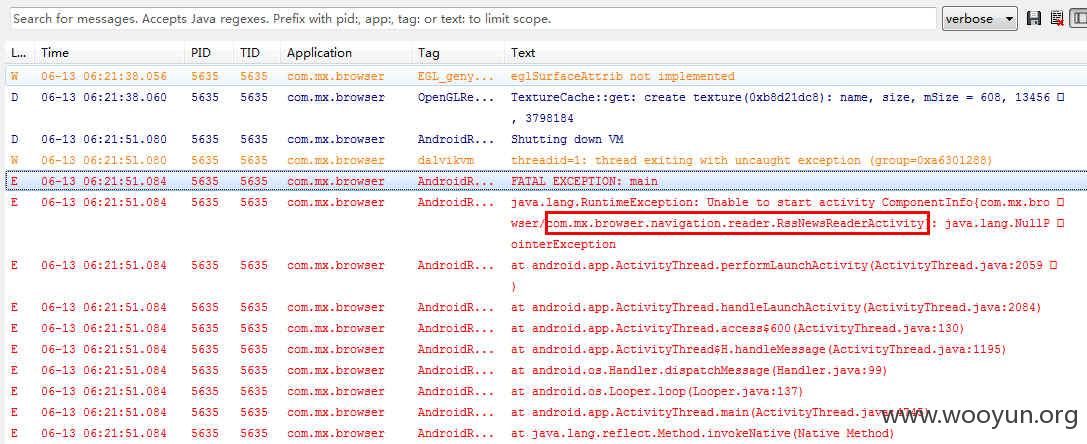

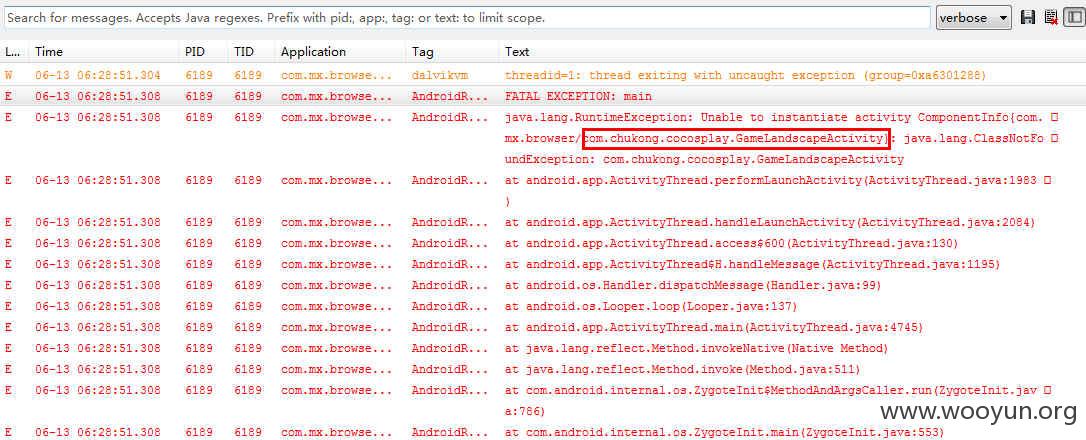

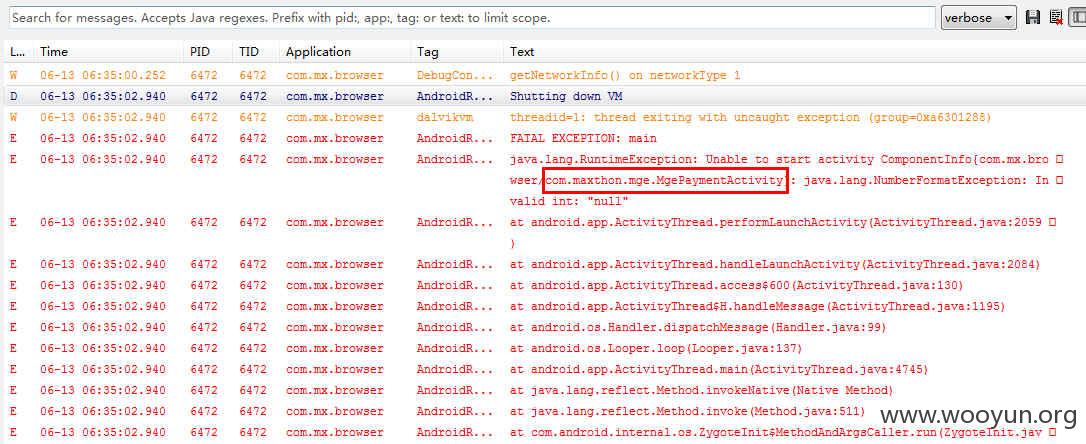

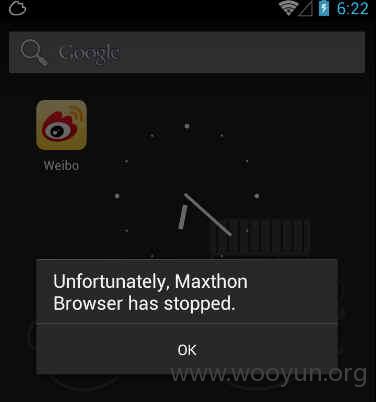

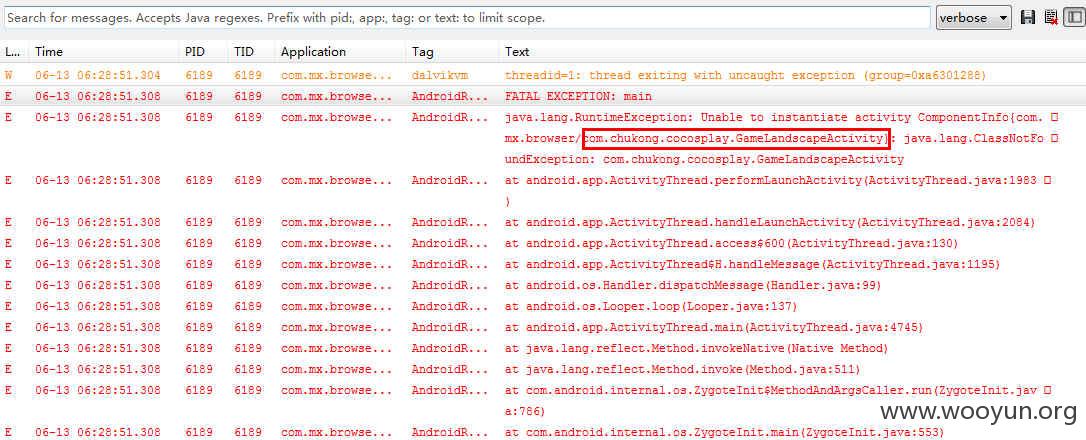

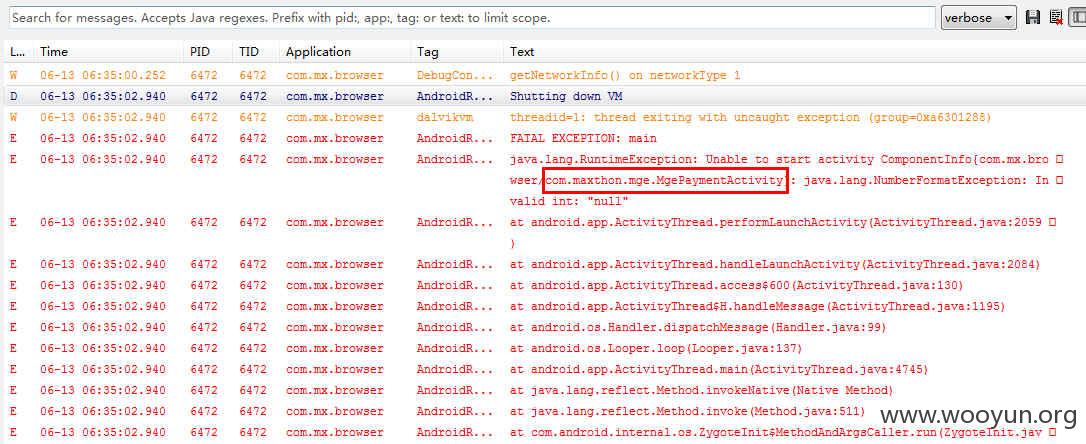

客户端以下组件暴露,直接发送intent会导致浏览器崩溃退出

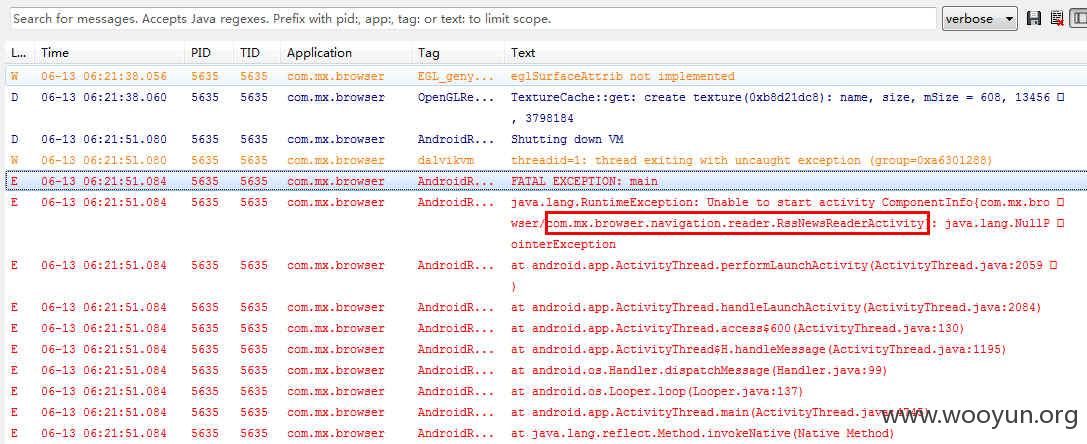

部分Logcat日志:

POC:

MX浏览器支持IntentScheme,可以实现远程拒绝服务,用户点击含有恶意代码的页面,就会导致浏览器Crash,POC如下

#### 信息泄露&SQL注入

数据接口暴露,其他任何APP都可以调用,导致信息泄露

检测存在SQL注入漏洞

#### 通过暴露的数据接口,能够篡改用户收藏夹,可用于欺诈钓鱼攻击

POC:

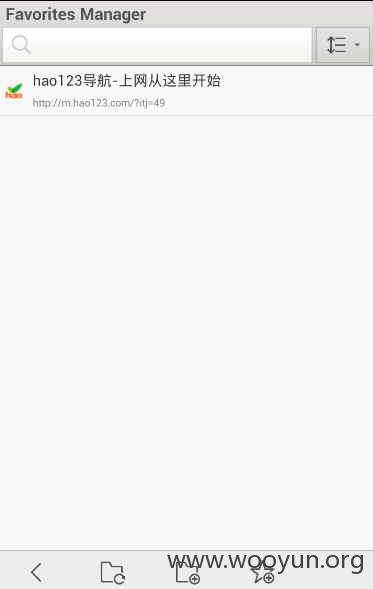

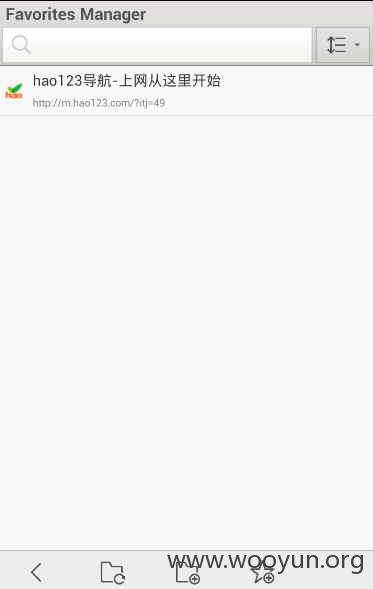

执行前:

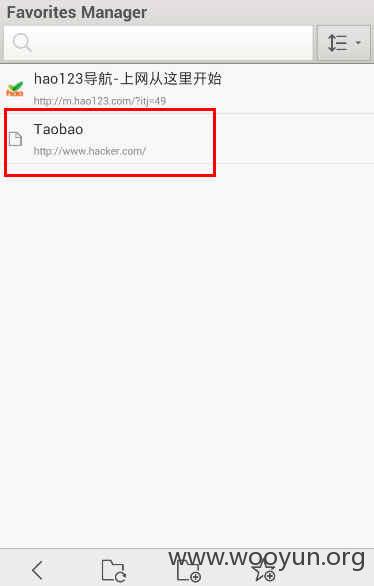

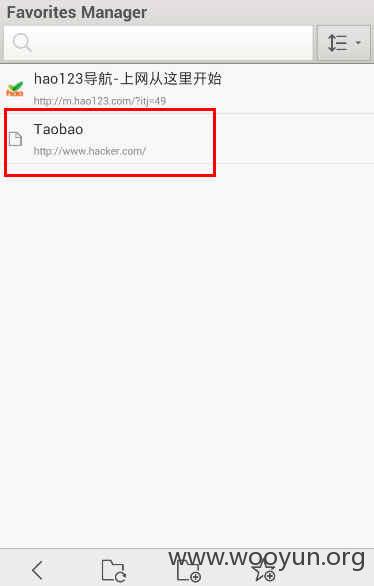

执行后:

可以看到,插入了一条新的收藏网址,名字是“Taobao”,而对应的网址却是“http://www.hacker.com/”,用户一旦不注意就会中招,造成钱财损失。