漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120190

漏洞标题:金万维网络某出口网关(使用的第三方设备非本厂商产品)存在通用漏洞可能被攻击

相关厂商:北京金万维科技有限公司

漏洞作者: 路人甲

提交时间:2015-06-15 11:49

修复时间:2015-08-03 17:18

公开时间:2015-08-03 17:18

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-15: 细节已通知厂商并且等待厂商处理中

2015-06-19: 厂商已经确认,细节仅向厂商公开

2015-06-29: 细节向核心白帽子及相关领域专家公开

2015-07-09: 细节向普通白帽子公开

2015-07-19: 细节向实习白帽子公开

2015-08-03: 细节向公众公开

简要描述:

北京金万维科技有限公司是国内最受企业信赖的云平台服务提供商,成立于2004年,由风险投资商注资成立,和清华大学、中科院有广泛的合作关系。金万维的使命是通过连接企业的信息、人和物,使企业更高效的发展。

笔者感觉你们自己的产品都比你们用的这网关产品安全,为啥不用自己的。希望有机会能免费使用金万维路由器。

乌云厂商的大家庭欢迎你们的到来。

详细说明:

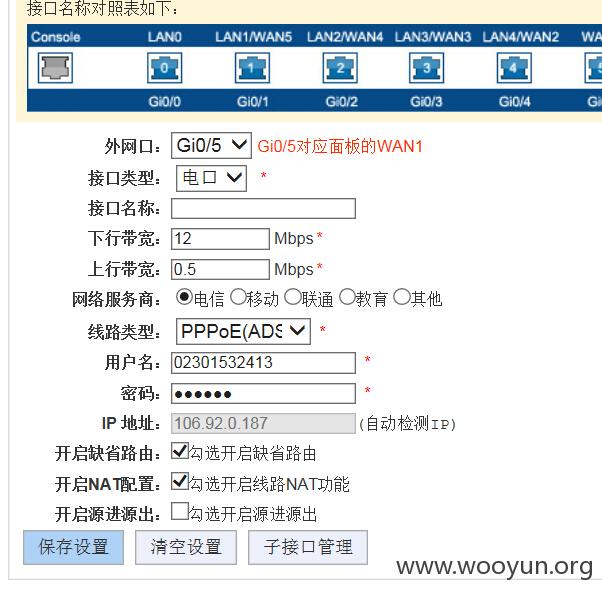

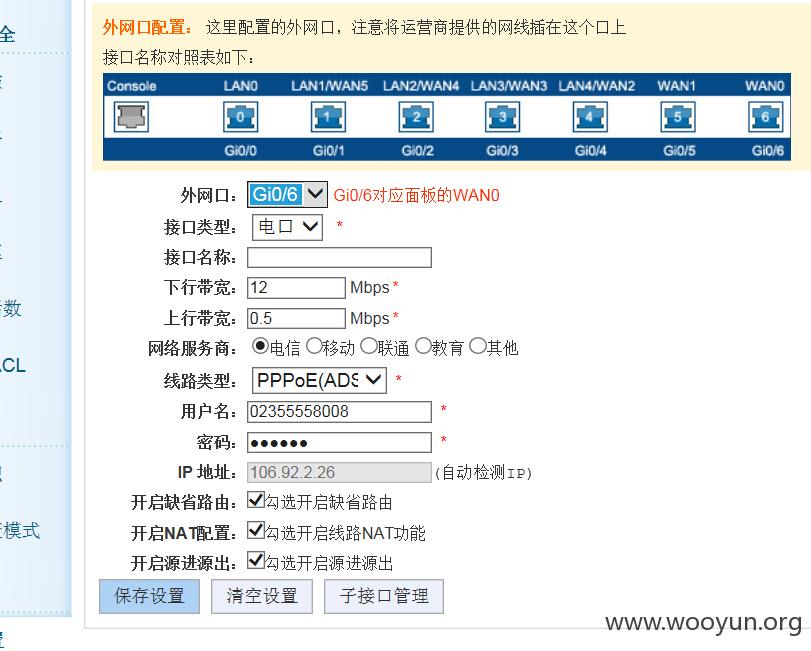

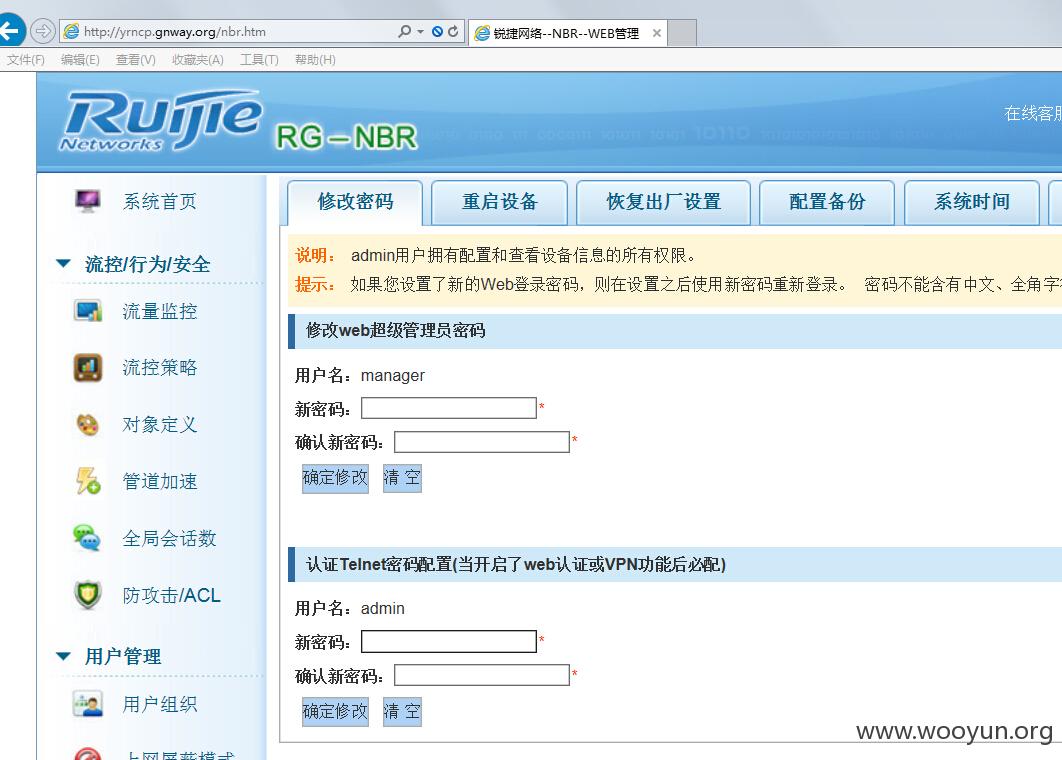

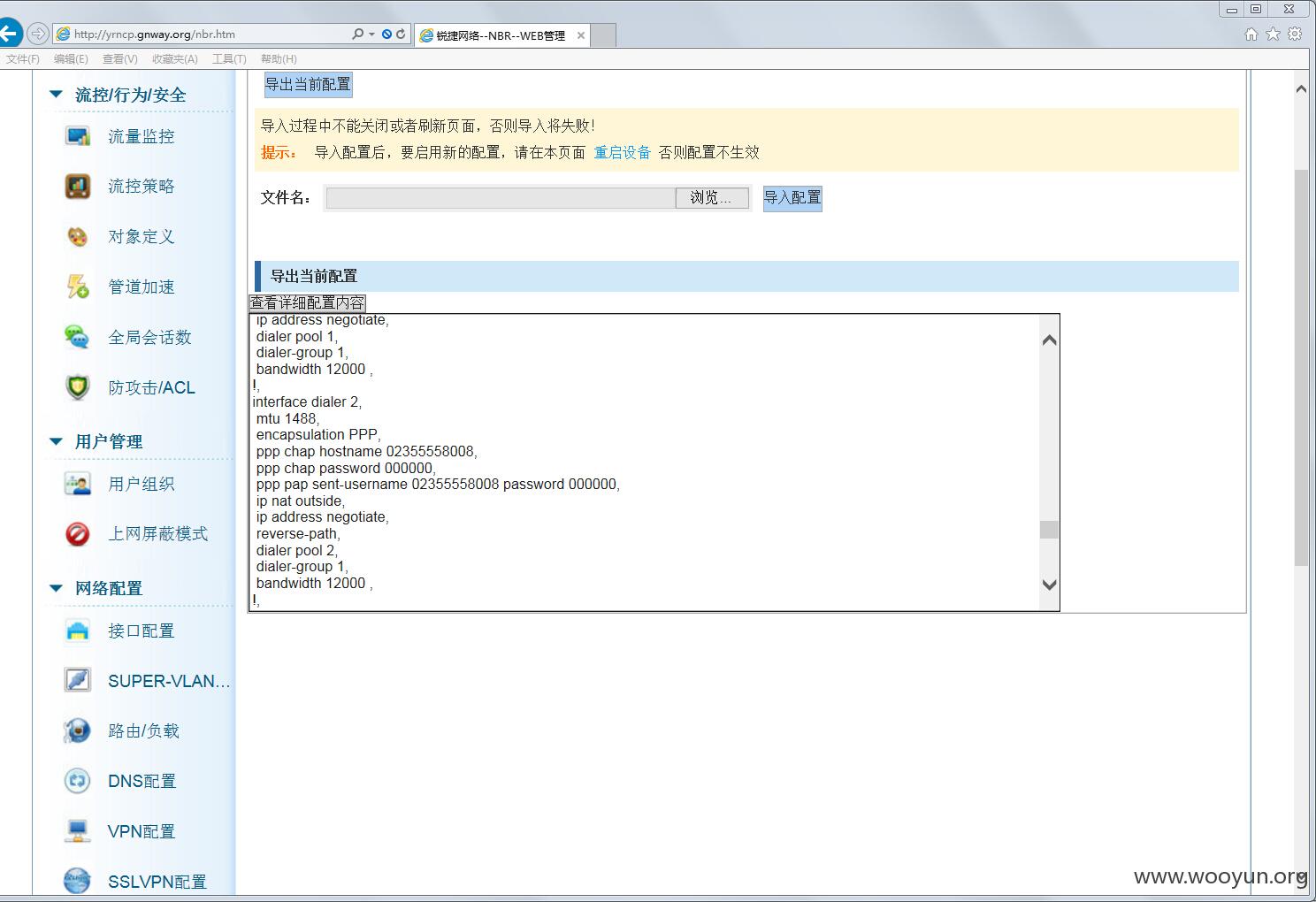

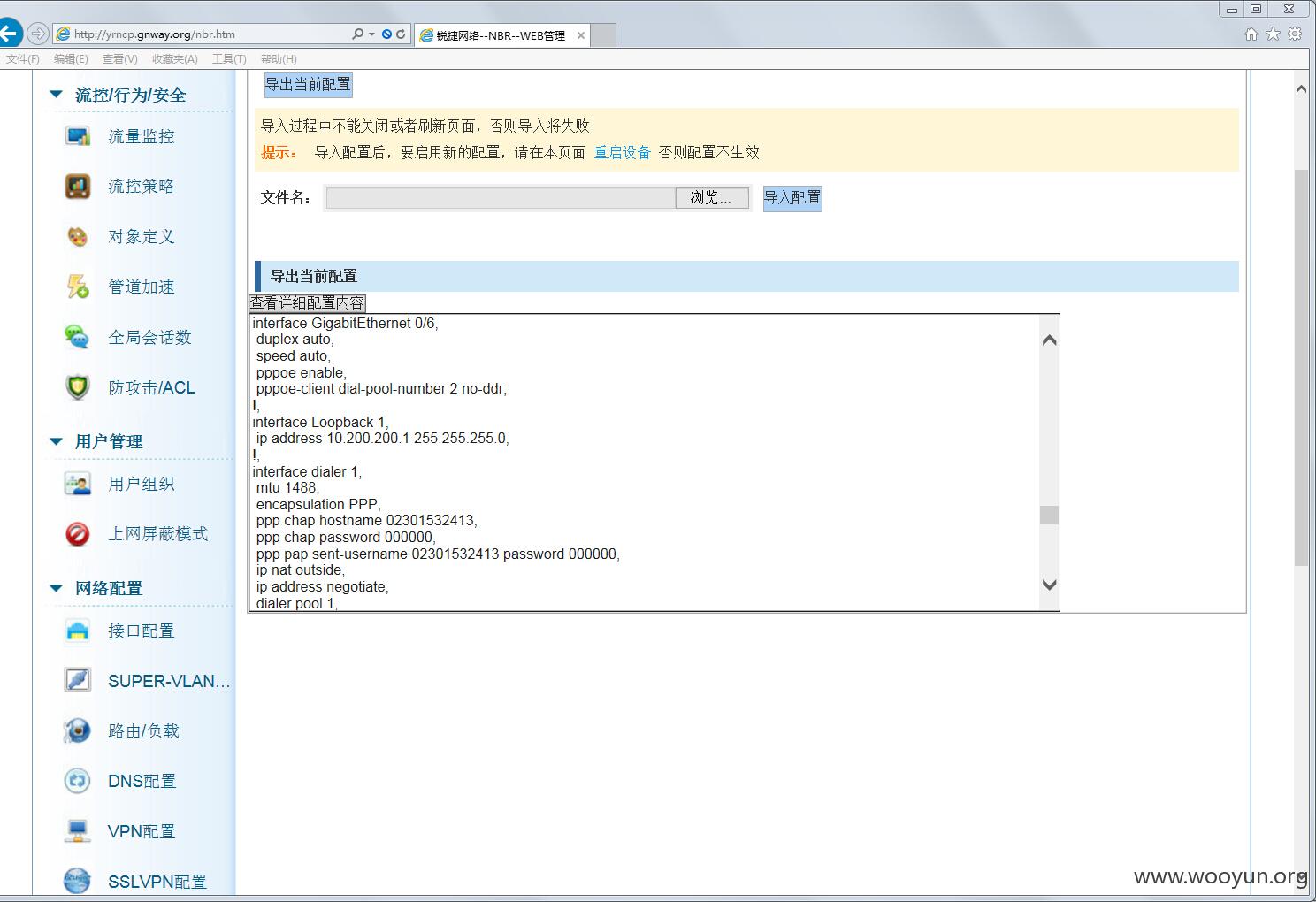

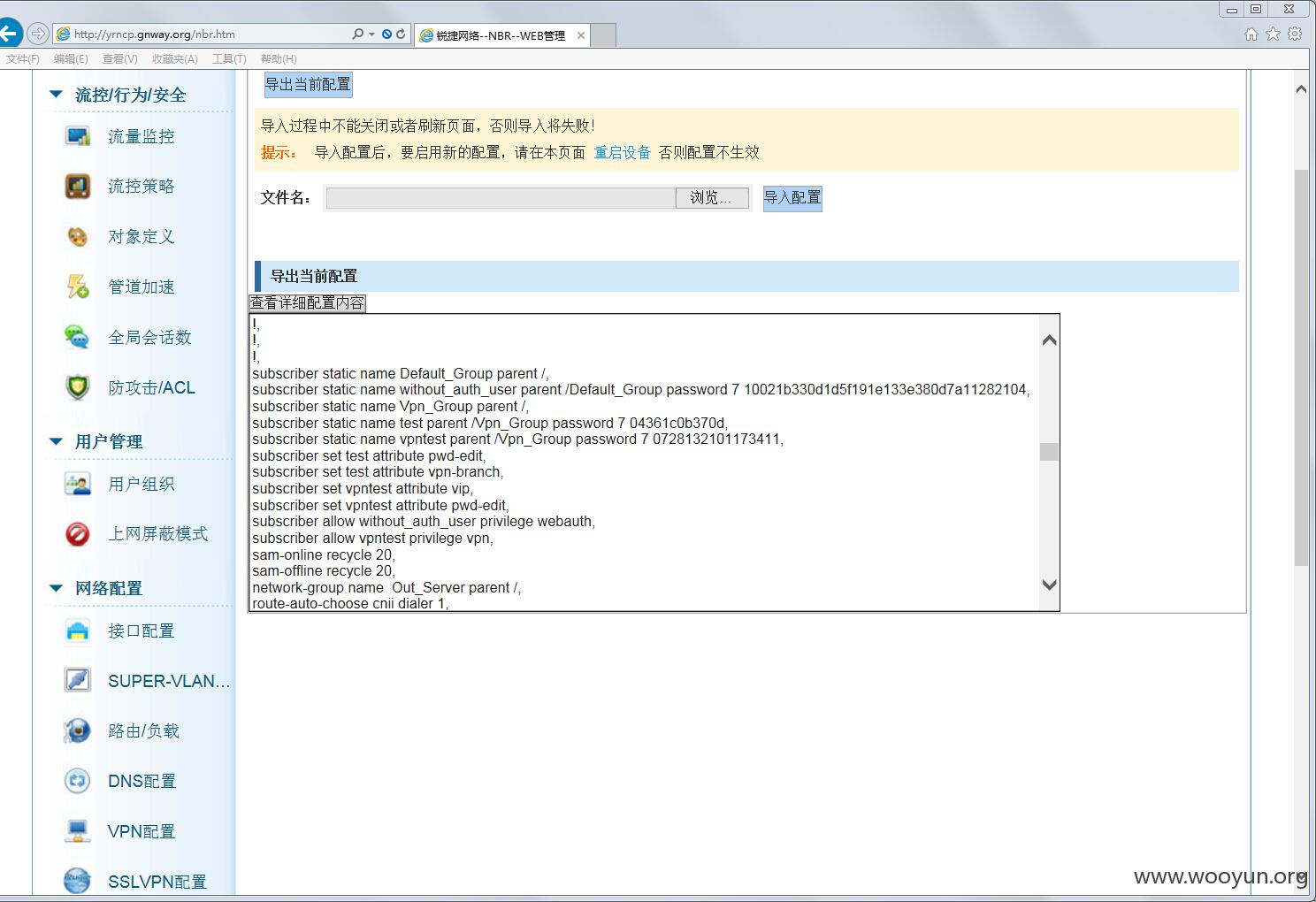

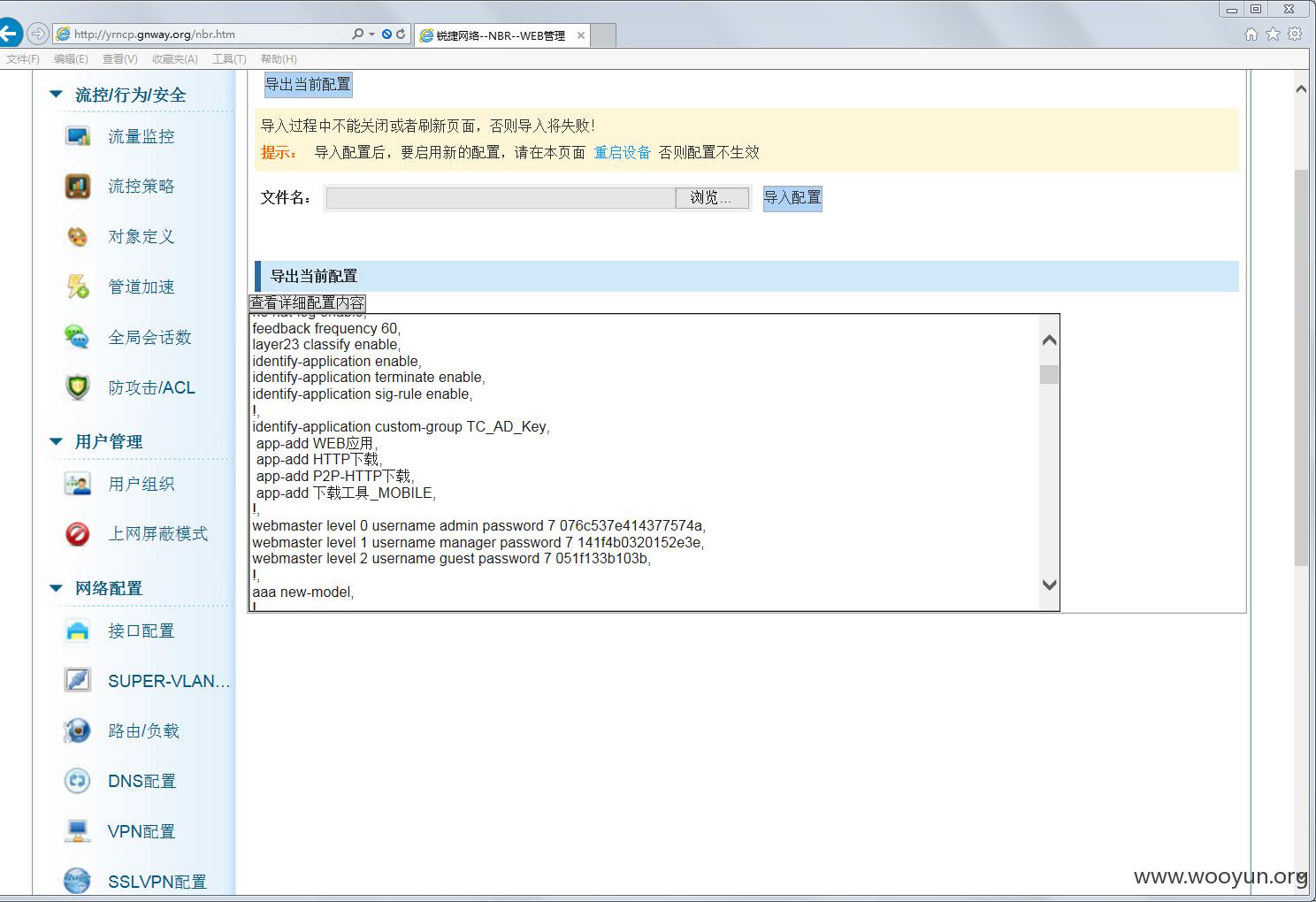

使用的锐捷网络NBR产品存在通用漏洞同时manager配置管理员密码默认口令导致可被渗透。

此账户不能删除,权限和管理员类似。在去年关于锐捷网络网关漏洞的调查抽样中这个问题的渗透成功率超过99%,现在仍可达到90%以上,故请贵厂商不要处罚你们的运维人员,他们无过或者过失较小。同时此设备通用漏洞修补不完全,贵厂商可以考虑替换。

希望有机会成为甲方乙方的合作关系。漏洞证明如下,不做无用赘诉。

可以通过增加VPN隧道渗透内网,可以随意增加VPN账户和资源,这里由于法律授权问题无法测试只做提醒!

希望有机会免费试用这产品

此设备相关漏洞和官方修复情况请贵厂商自行验证

漏洞证明:

修复方案:

关闭所有外网访问此设备的端口

更好思科,华为华三等靠谱设备,价格其实差不多。

更改弱口令。

希望有机会进行合作。

在经济情况允许条件下,如有需要也可以根据实际情况琢磨下授权测试。。。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-06-19 17:16

厂商回复:

最新状态:

暂无