漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0171875

漏洞标题:神州数码两处站点系统登录后台限制绕过修改密码后台SQL注入(轻松绕过)

相关厂商:digitalchina.com

漏洞作者: 岩少

提交时间:2016-01-22 14:20

修复时间:2016-02-03 10:55

公开时间:2016-02-03 10:55

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-22: 细节已通知厂商并且等待厂商处理中

2016-01-25: 厂商已经确认,细节仅向厂商公开

2016-02-03: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

rt

给送礼物嘛==

详细说明:

首先第一个系统登录界面。。

http://servexpress.digitalchina.com/sms/login.asp

11112/11112

11122/11122

11134/11134

根据探测获得以上登录信息。可是,登录过程中有个限制,,

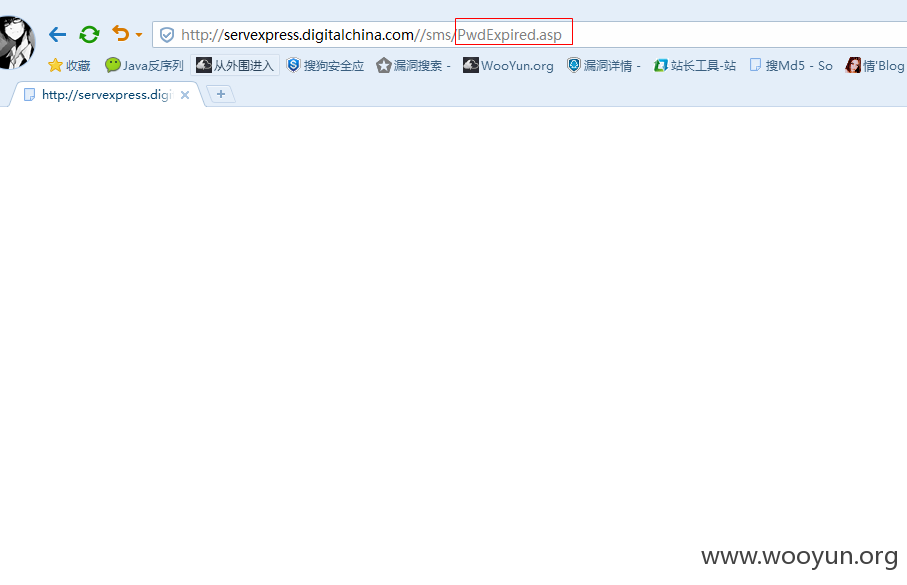

他直接会说,密码已经过期,请修改密码。。我以为这绕过不去。http://servexpress.digitalchina.com//sms/PwdExpired.asp

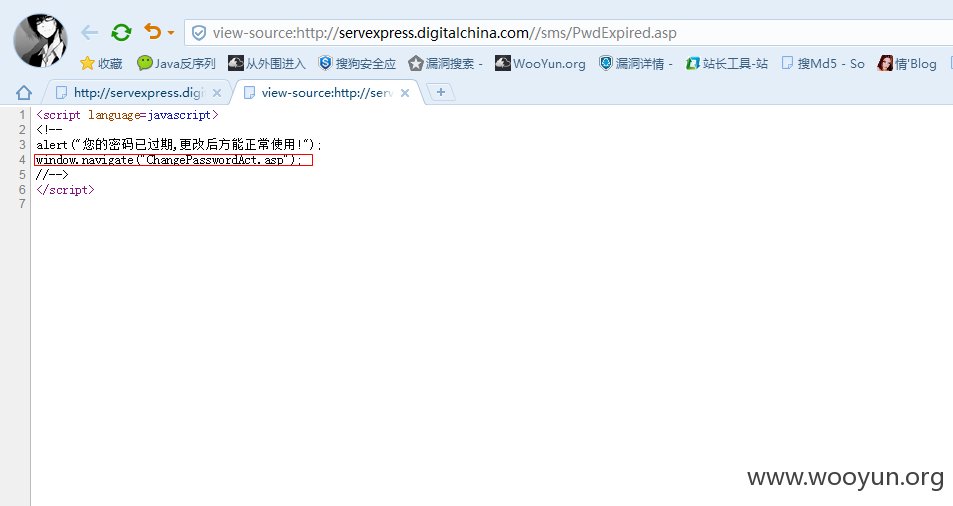

我直接看了一下源代码。。。

他隐藏的很深也。。。。。有个修改密码的跳转页面。。。

我直接去访问。。

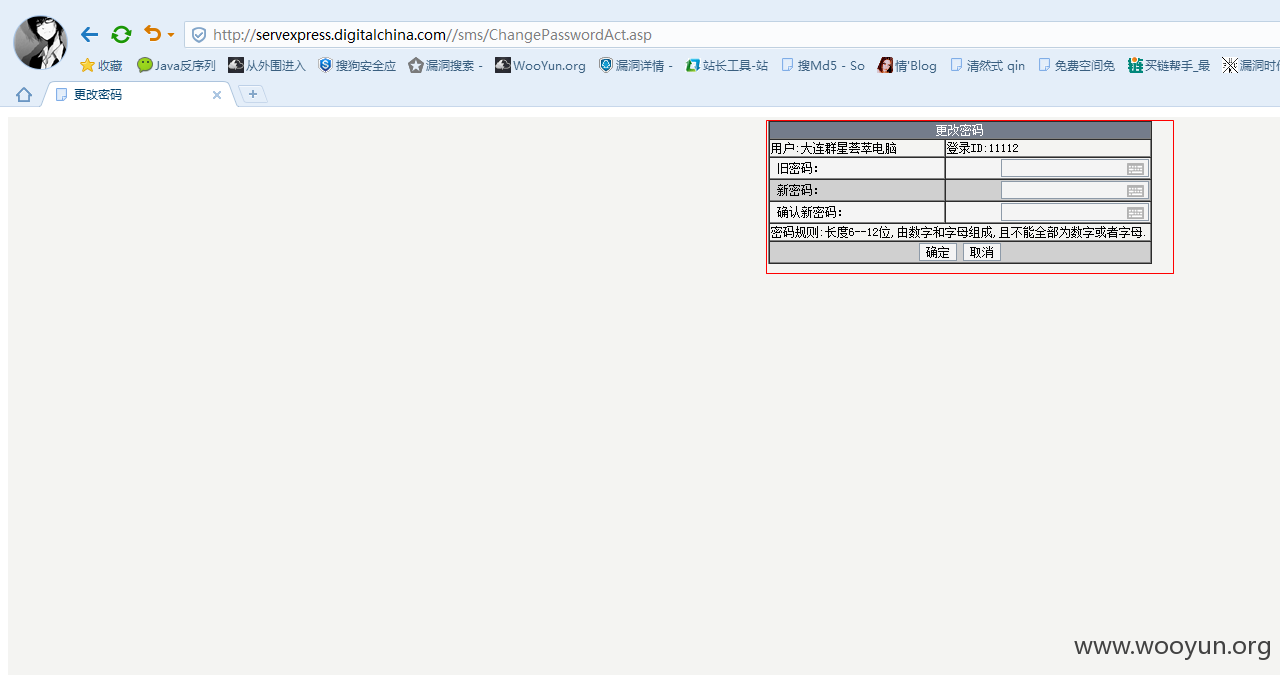

到修改密码这个界面。。我先把密码修改 一下。。

修改密码为:11112 wooyun123

OK,进入到后台了。。。。。

-------------------------------------------------------------

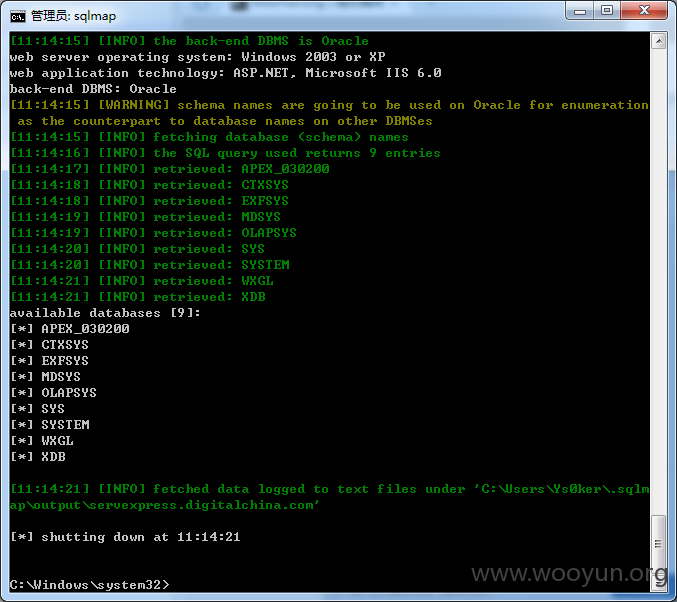

参数:username存在注入。。。

有个上传的地方。凑是找不到路径,很悲剧的。。

我就不跑数据了。。。。特别慢的。。。

=====================================================================================

servexpress.digitalchina.com/sms/onlinetest/login.asp

11625 11625

11549 11549

这个绕过限制,跟上面一样的。。。我也不多说了。。

修改账户密码:11625 wooyun123

存在注入、、、

就这样了。

漏洞证明:

修复方案:

你们懂得。

版权声明:转载请注明来源 岩少@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2016-01-25 17:17

厂商回复:

谢谢!

最新状态:

2016-02-03:已修复