漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0119045

漏洞标题:苏宁某接口可撞库影响用户账户安全(绕过限制技巧)

相关厂商:江苏苏宁易购电子商务有限公司

漏洞作者: 鸟云厂商

提交时间:2015-06-08 17:07

修复时间:2015-07-23 17:24

公开时间:2015-07-23 17:24

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-08: 细节已通知厂商并且等待厂商处理中

2015-06-08: 厂商已经确认,细节仅向厂商公开

2015-06-18: 细节向核心白帽子及相关领域专家公开

2015-06-28: 细节向普通白帽子公开

2015-07-08: 细节向实习白帽子公开

2015-07-23: 细节向公众公开

简要描述:

苏宁某接口可影响用户账户安全

详细说明:

主站登录接口可以爆破

看到路径是/ids/login ,后端应该有IDS硬件设备防着

登录接口对登录做了限制

1、登录请求发送频次过高时会被拦截,返回长度是4177

2、同ip请求超过限制,会需要验证码,返回:needVerifyCode:true

利用burp的功能来绕过限制

首先设置Number of threds:“线程”为10(这里没有硬性要求,不过也不能太高)

然后最重要的是Throttle(milliseconds):“在事件之间插入固定的时间延迟”,这里设置1000-2000都可以

最后是设置X-Forwarded-For来绕过对ip的限制

这个如果不行的话,手动切换IP或者挂个自动换代理软件都可以

开始爆破

失败的返回是errorCode:badPassword.msg1或者errorCode:badPassword.msg2

要么是用户不存在

然后这些并不重要

找到正确的返回长度就可以了

根据账户的不同,返回值有859、840等等等等

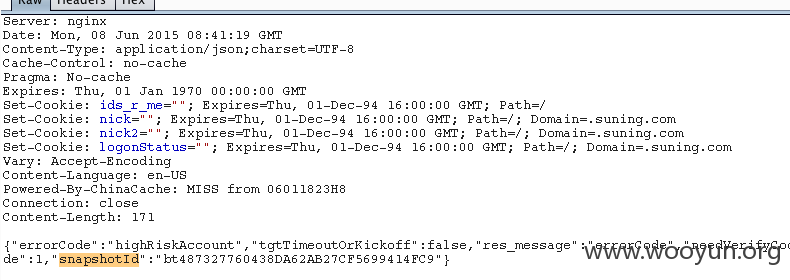

并且有个特征,登录成功返回的数据中有关键字段:snapshotId

以下是部分成功账号,可能是太久没登陆之类的原因,都需要二次验证了。

漏洞证明:

修复方案:

版权声明:转载请注明来源 鸟云厂商@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-06-08 17:23

厂商回复:

感谢提交,passport后端已经有waf进行撞库防护机制,且用户名已经经过脱敏处理。故送上200元礼品卡。

最新状态:

暂无