漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0118628

漏洞标题:苏宁易购XSS后门可对用户进行持久劫持

相关厂商:江苏苏宁易购电子商务有限公司

漏洞作者: 我是小号

提交时间:2015-06-06 16:51

修复时间:2015-07-23 09:48

公开时间:2015-07-23 09:48

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-06: 细节已通知厂商并且等待厂商处理中

2015-06-08: 厂商已经确认,细节仅向厂商公开

2015-06-18: 细节向核心白帽子及相关领域专家公开

2015-06-28: 细节向普通白帽子公开

2015-07-08: 细节向实习白帽子公开

2015-07-23: 细节向公众公开

简要描述:

苏宁易购XSS后门-可感染主站及多个子站实现对用户进行持久劫持

详细说明:

1.首先是苏宁易购购买储值卡下单的添加地址的请求是GET而且没有加TOKEN(GET型CSRF)

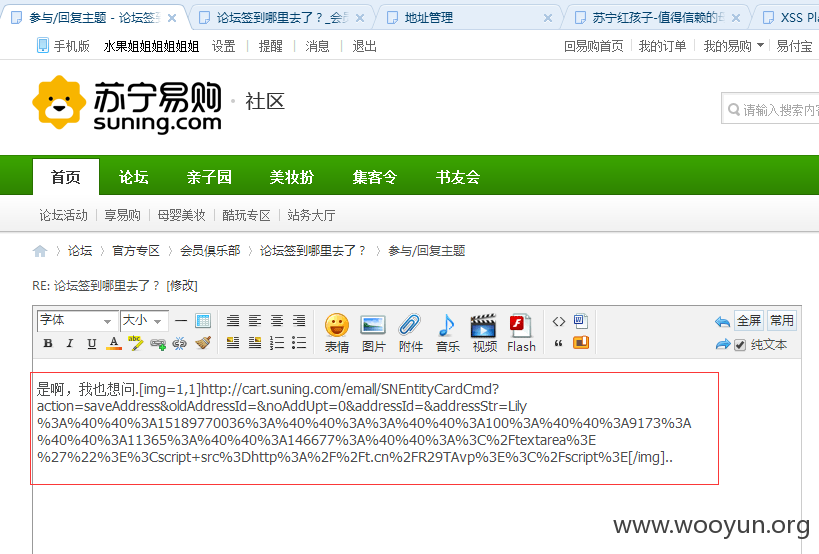

添加地址这边,如下图所示,详细地址里插入xss payload

2.点击保存地址,然后就得到了下面这样一个恶意的带XSS后门的CSRF请求

请求的作用是向用户植入XSS payload

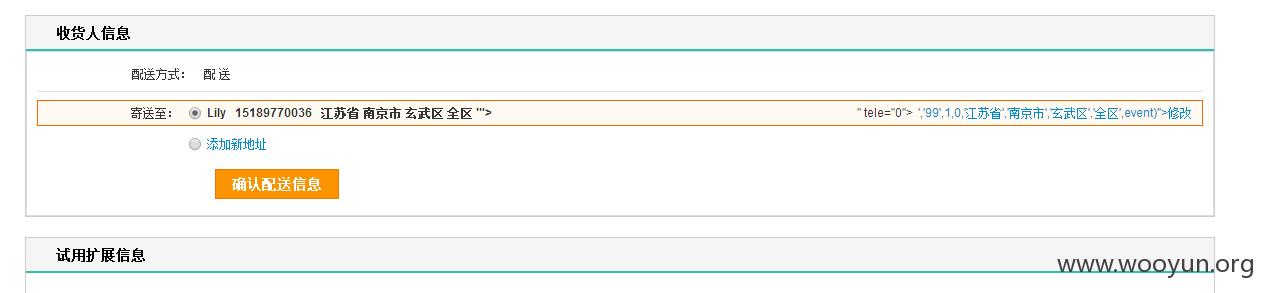

3.接着我发现苏宁易购几乎所有下单和个人中心显示地址的地方都没有对xss代码进行编码,比如下面两个很容易被触法的地方

1)主站下单处

2)个人中心地址管理处

上面列举的这两处很容易被触发的地方,都没有进HtmlEncode。这也使得本来是鸡肋的self-xss结合前面同样鸡肋的GET型的CSRF,实现感染任意用户,批量种植XSS后门。进一步窃取cookies(未http-only保护,代表可以任意用户登录)和监控对应用户的苏宁易购的购物操作。

漏洞证明:

明晰了漏洞的原理之后来讲讲如何利用这个漏洞

1.GET型CSRF很容易利用,只要用图片形式引入任意位置就可以发起了。正好苏宁易购下面有一个论坛

攻击者只要大量往帖子里面植入恶意CSRF请求就可以了:

往这两个帖子里面植入了对应的恶意CSRF请求:

2.任意已经登陆的用户只要访问带恶意CSRF请求的帖子,个人中心就会多出一个带XSS后门的新收获地址

所有苏宁易购旗下会显示用户收货地址的主站及子站,都会受到此XSS后门的感染:

1.众酬付费处

2.主站下单处

http://cart.suning.com/emall/SNCart2ManageCmd?

3.个人中心地址管理处

4.试用中心提交申请处

还有很多地方都会被留下后门...

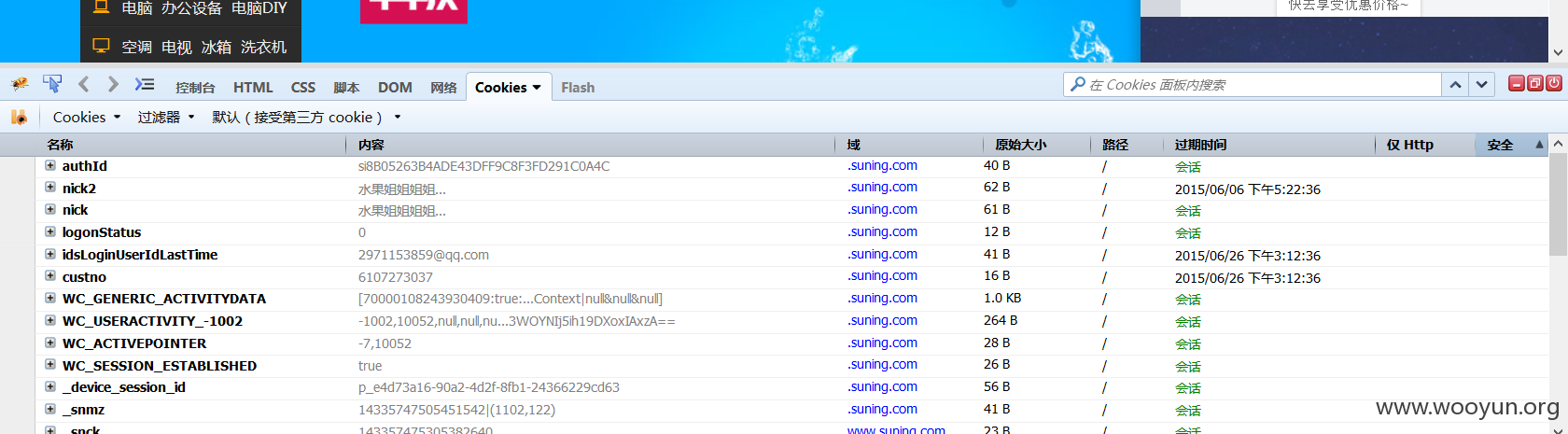

3.苏宁易购的cookies没有进行http-only保护,也导致攻击者可以利用这个漏洞登陆用户的易购账户,威胁到用户的财产

攻击者只要用XSS平台收cookies就行了

POC:

访问http://club.suning.com/thread-2246493-1-1.html,返回个人中心查看就会发现多出一条XSS。如果你看到了这条“奇怪”的收获地址的话,此时cookies已经到攻击者手中了

修复方案:

1.修复

接口的GET型CSRF

2.对用户输入的收获地址进行HTMLENCODE

3.建议你们加强对于XSS跨站脚本攻击的防护,给cookies加上http-only标记

版权声明:转载请注明来源 我是小号@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-06-08 09:46

厂商回复:

感谢提交,稍后送上1000礼品卡。

最新状态:

暂无