漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0142000

漏洞标题:苏宁一揽子服务器敏感信息泄露+xss一枚

相关厂商:江苏苏宁易购电子商务有限公司

漏洞作者: Seven.Sea

提交时间:2015-09-18 17:37

修复时间:2015-11-05 14:26

公开时间:2015-11-05 14:26

漏洞类型:敏感信息泄露

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-18: 细节已通知厂商并且等待厂商处理中

2015-09-21: 厂商已经确认,细节仅向厂商公开

2015-10-01: 细节向核心白帽子及相关领域专家公开

2015-10-11: 细节向普通白帽子公开

2015-10-21: 细节向实习白帽子公开

2015-11-05: 细节向公众公开

简要描述:

一揽子测漏

详细说明:

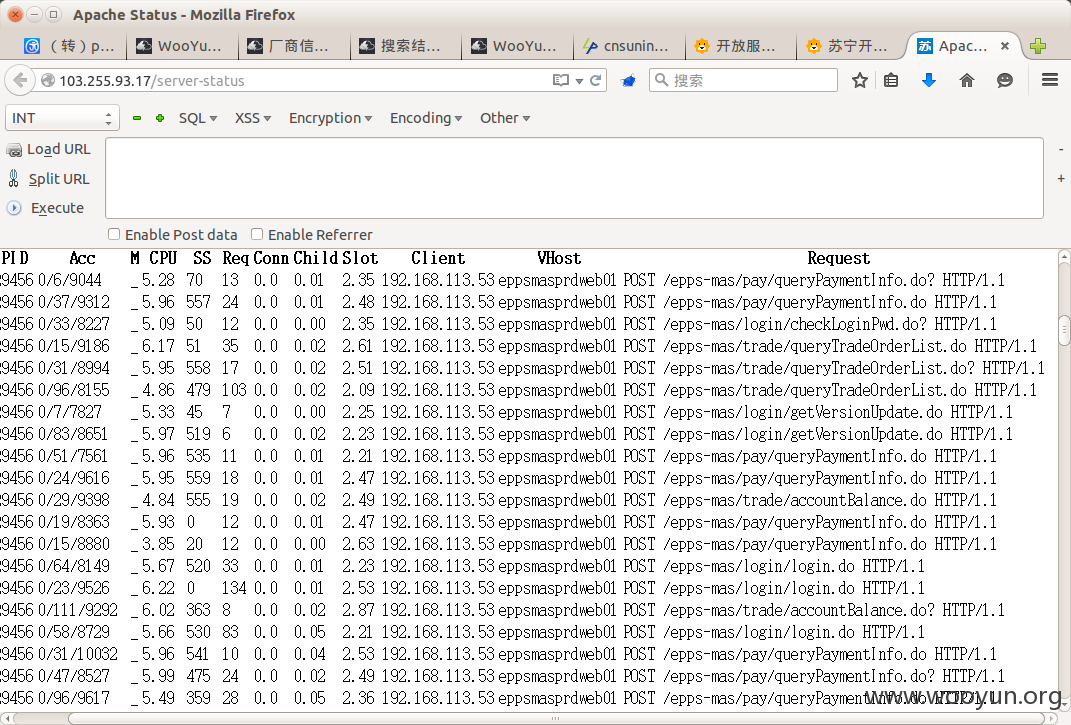

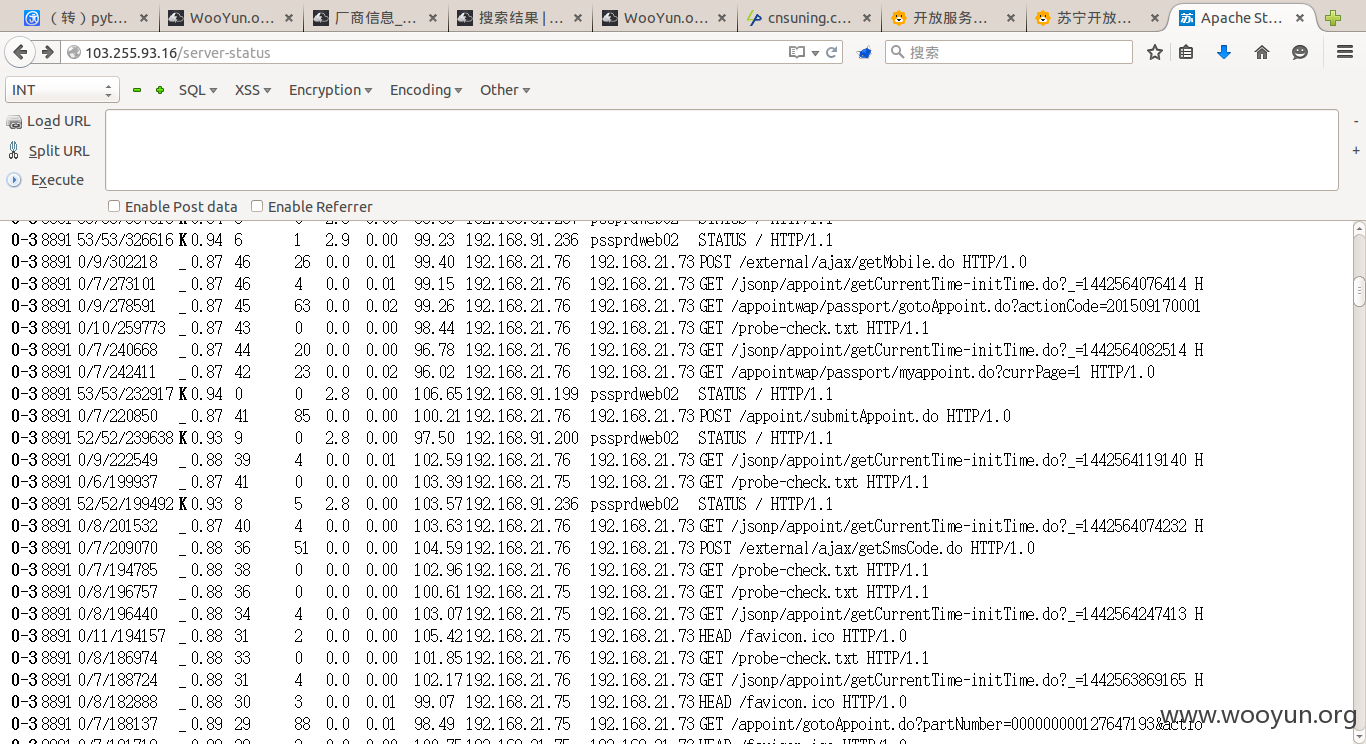

1.apache服务器状态信息泄露,实时更新~apache状态一览无余

http://103.255.93.13/server-status

http://103.255.93.9/server-status

http://103.255.93.10/server-status

http://card.suning.com/server-status

http://mp.suning.com/server-status

http://103.255.93.15/server-status

http://103.255.93.16/server-status

http://103.255.93.17/server-status

http://103.255.93.117/server-status

http://103.255.93.111/server-status

http://103.255.93.119/server-status

重要信息都post了=.=然而Get的并没有太大的卵用..

http://103.255.93.103/.bashrc

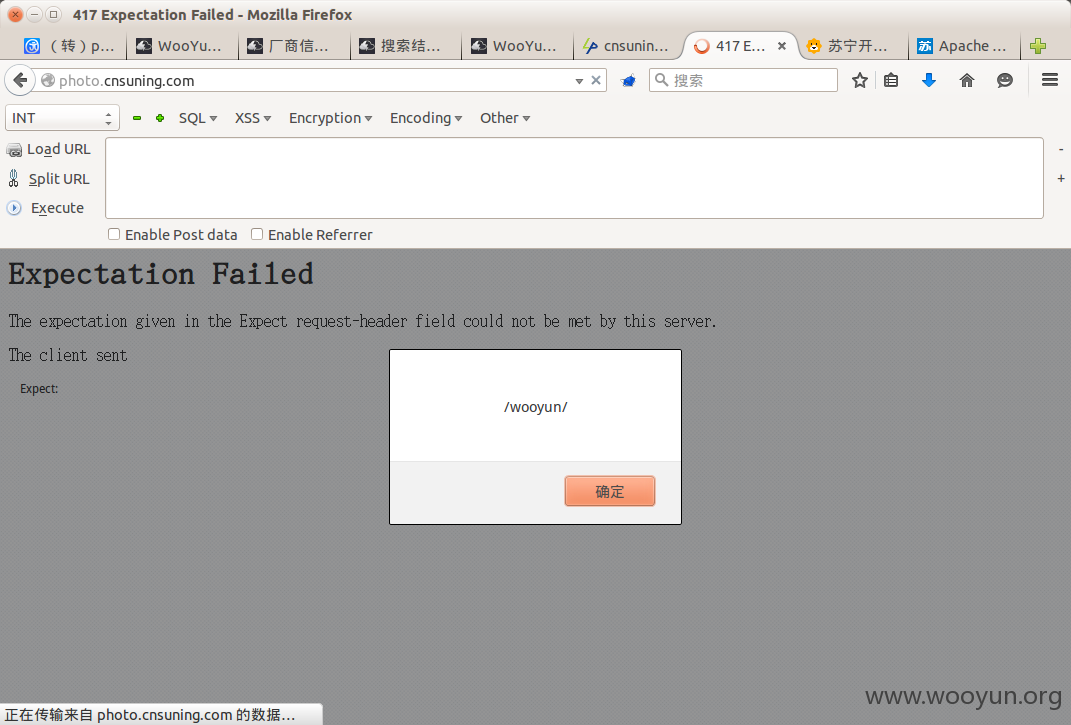

2.附赠一个xss

Unfiltered header Injection

跟这个一样http://www.wooyun.org/bug.php?action=view&id=5896

漏洞证明:

修复方案:

限制访问=.=

版权声明:转载请注明来源 Seven.Sea@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2015-09-21 14:24

厂商回复:

信息泄露问题已从苏宁安全应急响应中心获悉,跨站问题请见谅影响较小。

最新状态:

暂无