漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-011678

漏洞标题:苏宁易购敏感信息弱口令

相关厂商:江苏苏宁易购电子商务有限公司

漏洞作者: seclab_zju

提交时间:2012-09-03 11:01

修复时间:2012-10-18 11:02

公开时间:2012-10-18 11:02

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-03: 细节已通知厂商并且等待厂商处理中

2012-09-03: 厂商已经确认,细节仅向厂商公开

2012-09-13: 细节向核心白帽子及相关领域专家公开

2012-09-23: 细节向普通白帽子公开

2012-10-03: 细节向实习白帽子公开

2012-10-18: 细节向公众公开

简要描述:

苏宁易购找回密码页面生成弱口令发送用户邮箱,可穷举重置密码链接

详细说明:

苏宁易购找回密码好像不止一个入口,比如通过这个入口: http://www.suning.com/webapp/wcs/stores/servlet/ForgotPasswordView 系统会发送一封邮件到用户邮箱。

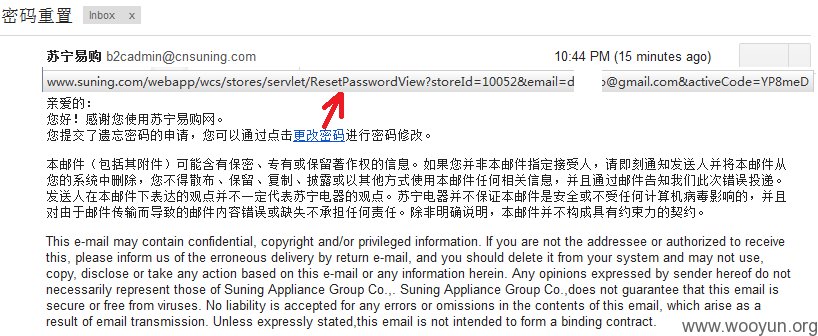

但是重置密码邮件里面的链接是这样的:

可以看到,邮件格式是:

http://www.suning.com/webapp/wcs/stores/servlet/ResetPasswordView?storeId=10052&email=邮件地址&activeCode=六位字符

邮件地址是明文,六位数字+字符的排列组合是一个不大的数字。而且这个字符串还有某些规律,如数字通常只有1个或没有,因此可以通过枚举方法向服务器不停提交,直到正确的重设用户密码:

虽然重设密码的页面有captcha保护,但这个captcha太简单了,一般的OCR都可以识别。

另外顺便报个小洞:在https://member.suning.com/emall/RetrievePasswordView?storeId=10052&catalogId=10051输入用户名admin,会暴露管理员的邮件: l********[email protected],社工一下就能知道隐去的两个字母是什么。

漏洞证明:

修复方案:

使用更长的不可预测的字符串

版权声明:转载请注明来源 seclab_zju@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2012-09-03 18:00

厂商回复:

感谢您对苏宁易购的关注,我们将尽快对其中的缺陷进行修复

最新状态:

暂无