漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0117976

漏洞标题:手礼网给我送礼物引发的一场血案(任意用户登录,任意用户订单泄露,修改订单信息等)已贴信息泄露数据

相关厂商:shouliwang.com

漏洞作者: ❤

提交时间:2015-06-03 15:54

修复时间:2015-07-19 14:06

公开时间:2015-07-19 14:06

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-03: 细节已通知厂商并且等待厂商处理中

2015-06-04: 厂商已经确认,细节仅向厂商公开

2015-06-14: 细节向核心白帽子及相关领域专家公开

2015-06-24: 细节向普通白帽子公开

2015-07-04: 细节向实习白帽子公开

2015-07-19: 细节向公众公开

简要描述:

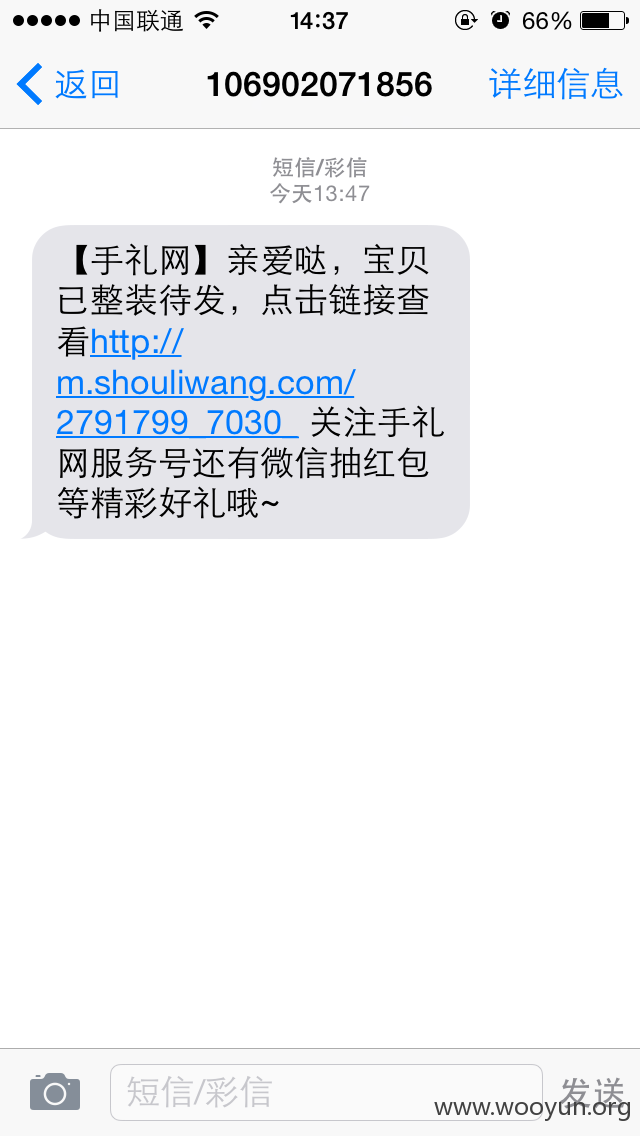

早上接到客服MM给我发的短信,说有礼物送我,不过,然后。。。

详细说明:

中午吃饭接到短信:

得到URL:http://m.shouliwang.com/2791799_7030_

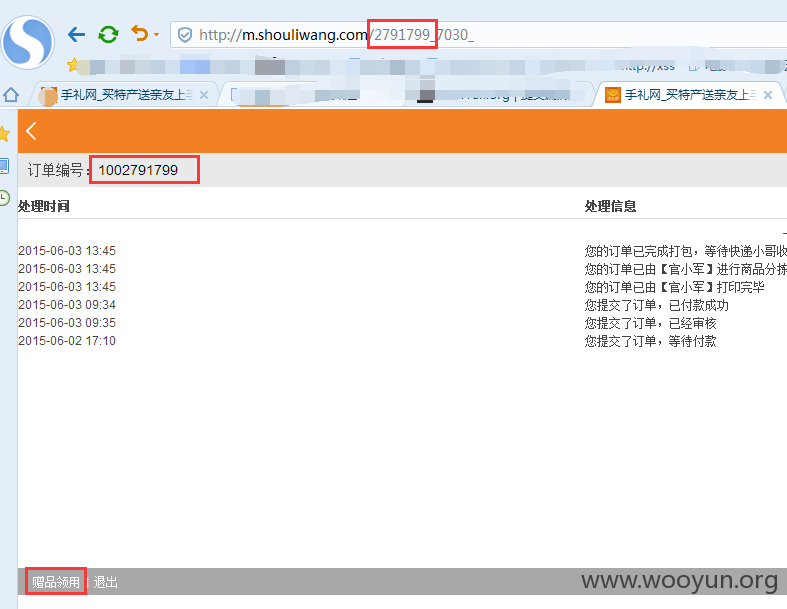

打开网站发现原来2791799跟订单号相似

于是想,是不是前面是订单号,后面是验证码.

于是尝试爆破验证看看.

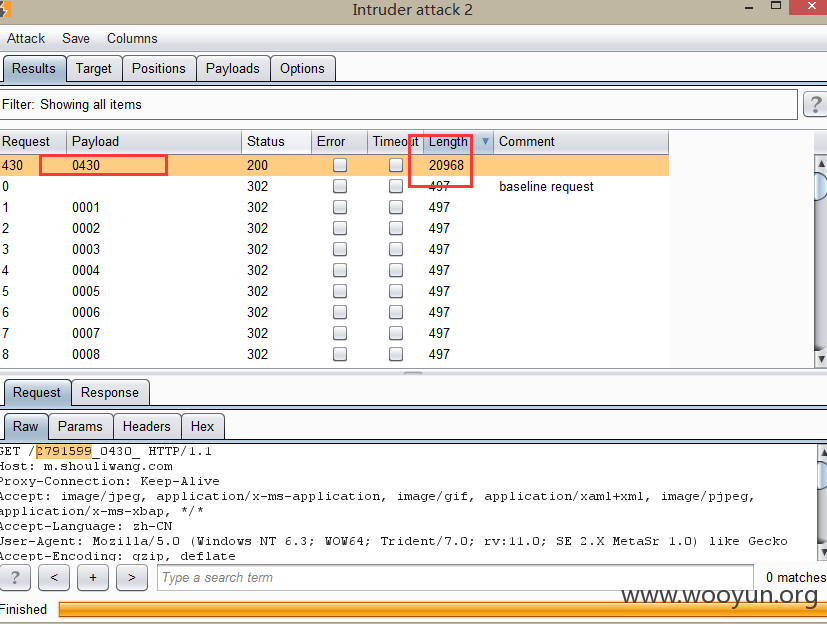

抓get请求包:

随便输个订单号:2791599

构造爆破

果然不出我所料,爆破出来:

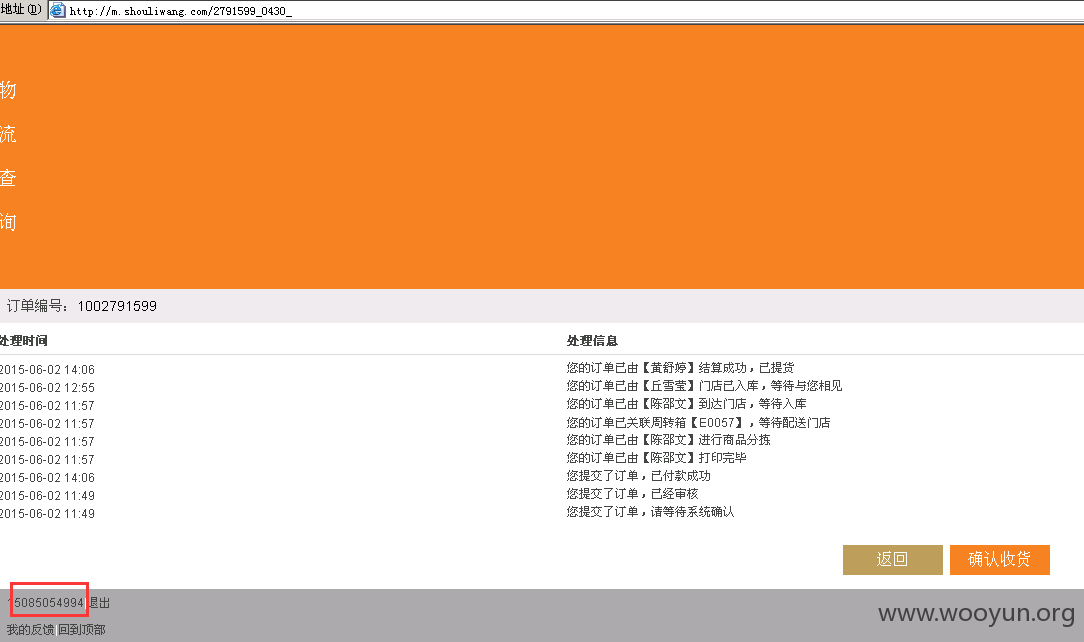

于是得到链接:

http://m.shouliwang.com/2791599_0430_

打开看看:

果然是别的账号登录了。。

此用户的个人中心。。

刚才没贴用户的地址泄露,乌云没给我审核,补下地址信息等吧。。

爆破订单用户的收货地址,在物流信息查看中可以看到。。

漏洞证明:

RT

找不到审核的联系方式,只能重新发下,不好意思啦~审核大大。

修复方案:

我的地址就这样被泄露了,快再送我个礼物压压惊吧~

版权声明:转载请注明来源 ❤@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-06-04 14:06

厂商回复:

谢谢。。

最新状态:

暂无