漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0117090

漏洞标题:极光推送某安全漏洞间接影响用户使用(顺丰、中国电信、去哪儿、凤凰网、大麦网、东方航空等)

相关厂商:jpush.cn

漏洞作者: 鸟云厂商

提交时间:2015-05-30 10:19

修复时间:2015-07-14 15:52

公开时间:2015-07-14 15:52

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-30: 细节已通知厂商并且等待厂商处理中

2015-05-30: 厂商已经确认,细节仅向厂商公开

2015-06-09: 细节向核心白帽子及相关领域专家公开

2015-06-19: 细节向普通白帽子公开

2015-06-29: 细节向实习白帽子公开

2015-07-14: 细节向公众公开

简要描述:

自评18Rank不是因为其他,

极光推送某安全漏洞间接影响用户使用(顺丰、中国电信、去哪儿、凤凰网、大麦网、东方航空等)

详细说明:

http://iportal.jpush.cn

该系统登录接口未做限制导致可爆破

得到一批账号

登录

可以修改APP的推送设置,操作开关(突然某一天PUSH发不出了用户一定要疯)

举几个栗子

#1 顺丰速运

#2 途牛旅游(用户数2500W)

#3 深圳交警

#4 天翼客服(1200W用户)

#5 神州租车(300W用户)

#6 迅雷看看(5400W用户)

可操作10W余个APP的Push开关

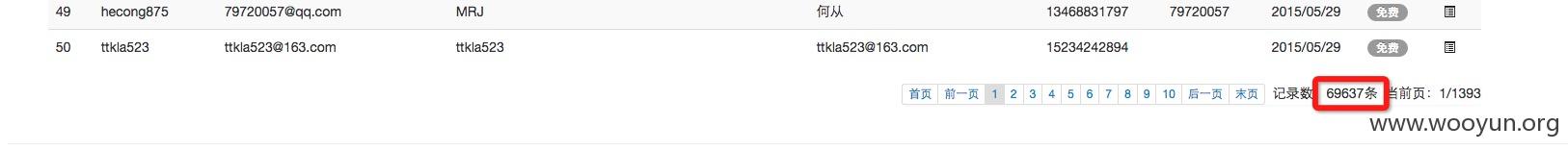

泄露7W开发者信息,包括电话、QQ、邮箱、所在公司,并可以修改开发者权限(升级高级账户)

该系统调试模式没关也泄露部分信息

加个@直接爆出来

漏洞证明:

修复方案:

版权声明:转载请注明来源 鸟云厂商@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2015-05-30 15:50

厂商回复:

感谢漏洞提供者,此系统没有发送消息权限。

最新状态:

暂无