漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0133548

漏洞标题:极光推送内网系统漫游(涉及20万企业应用信息/亿级push开关/近十万开发者信息/公司员工通讯录(包括邮箱手机qq)/服务器部署情况等)

相关厂商:jpush.cn

漏洞作者: just_joker

提交时间:2015-08-12 10:54

修复时间:2015-09-26 11:00

公开时间:2015-09-26 11:00

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-12: 细节已通知厂商并且等待厂商处理中

2015-08-12: 厂商已经确认,细节仅向厂商公开

2015-08-22: 细节向核心白帽子及相关领域专家公开

2015-09-01: 细节向普通白帽子公开

2015-09-11: 细节向实习白帽子公开

2015-09-26: 细节向公众公开

简要描述:

极光推送敏感信息泄露导致内网系统漫游,海量敏感信息。

详细说明:

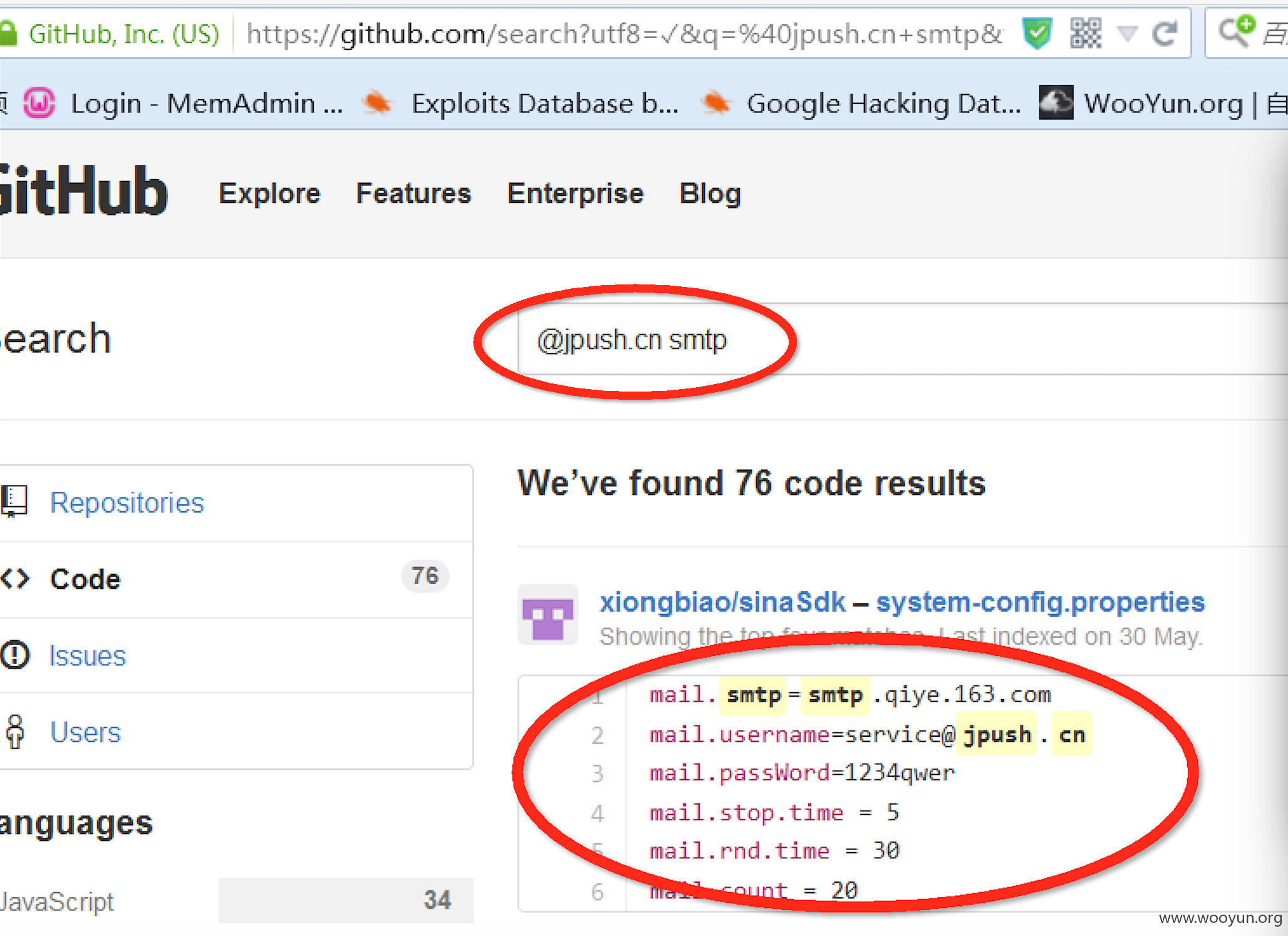

缘起githup

可以找到很多关于jpush的信息,得到邮箱账号密码,开进去,对通讯录爆破,获得更多弱口

令,如下:

------------------------

[email protected] wangmj123

[email protected] wangfeng123

[email protected] jpay123456

[email protected] 1234qwer

[email protected] yanlin123

[email protected] zhuguotao123

这些账号有开发,有财务,有市场各部门人员,得好好整治弱口令问题了。

进到邮箱翻翻翻

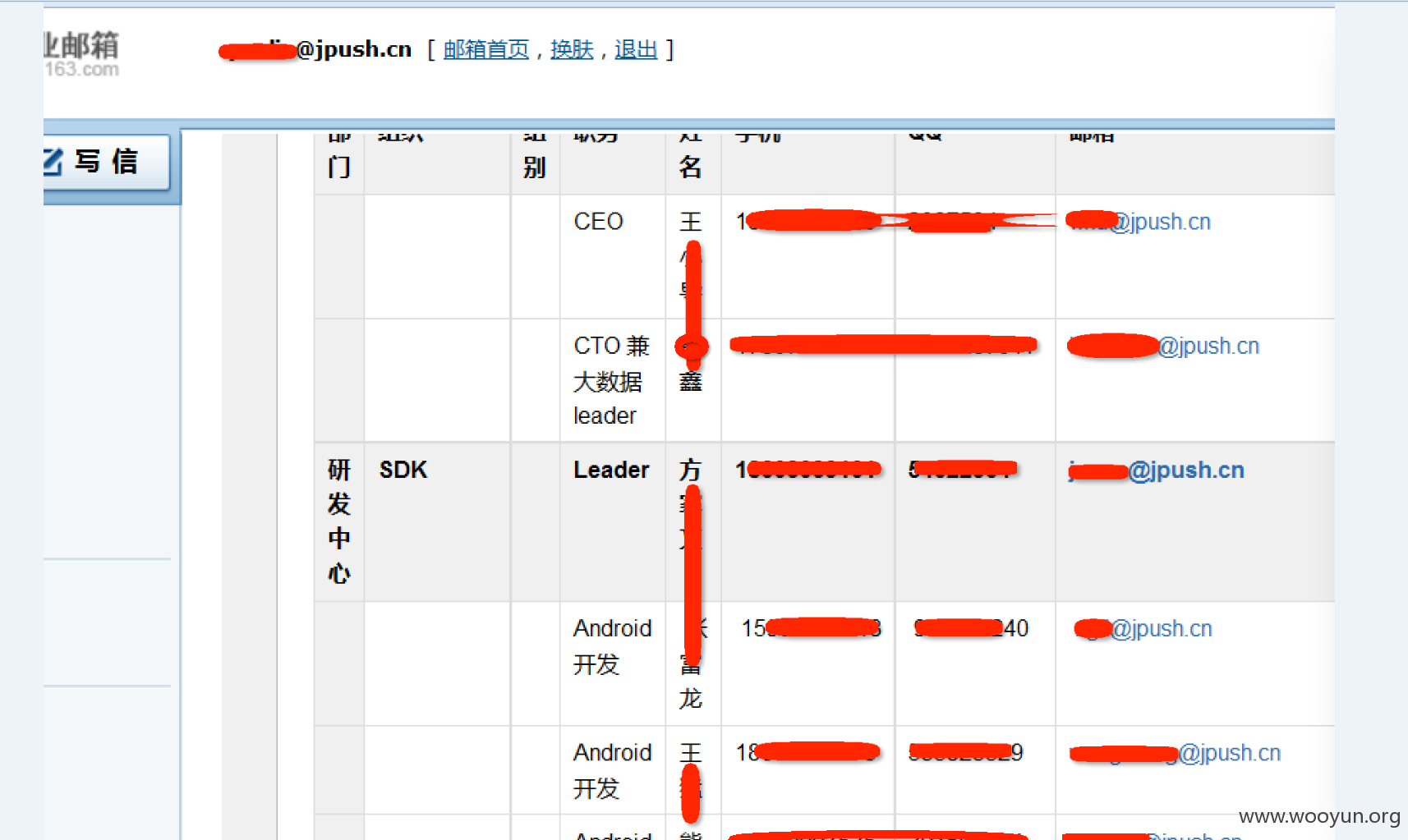

通讯录,看到六位qq我心生敬意

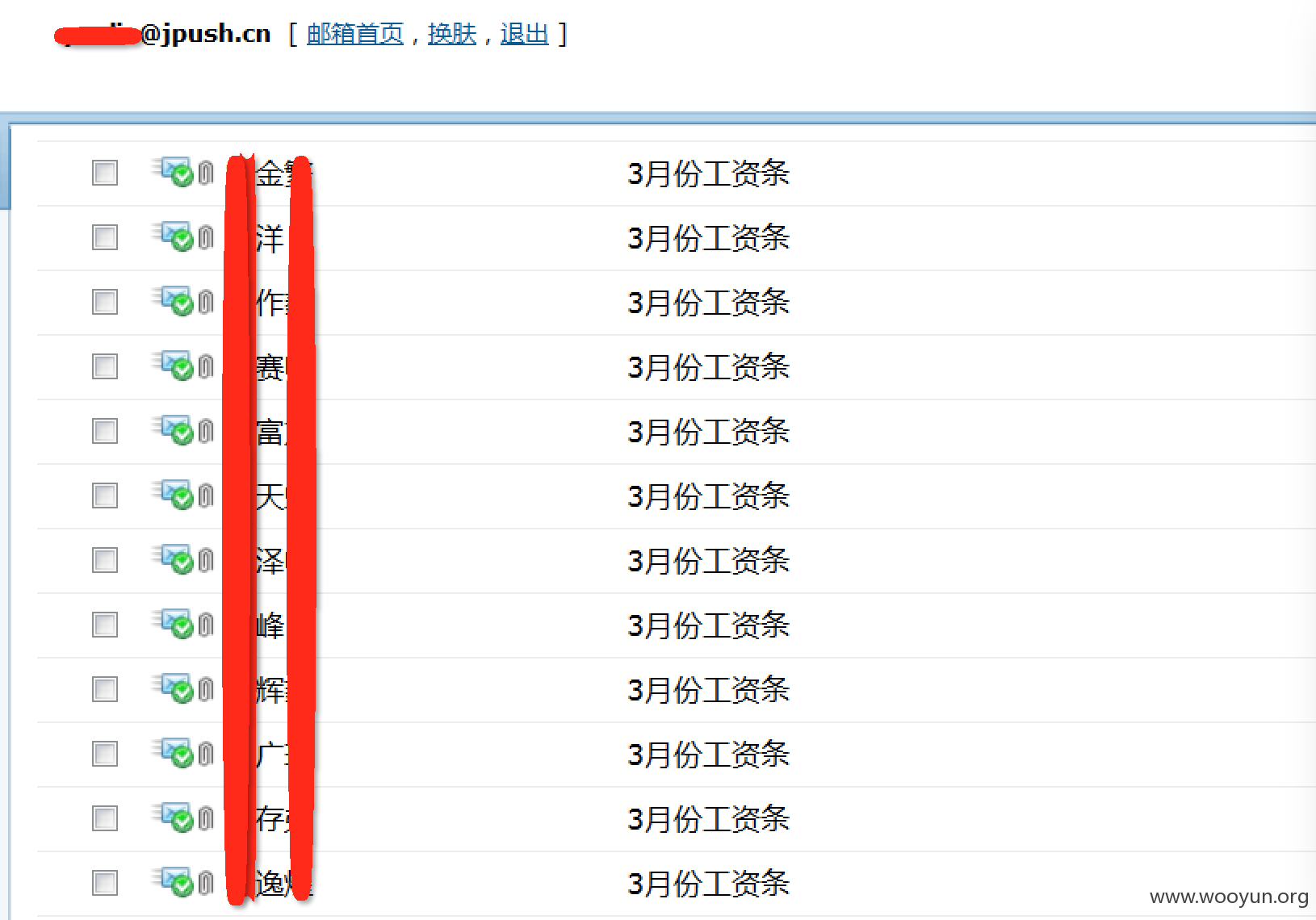

工资条

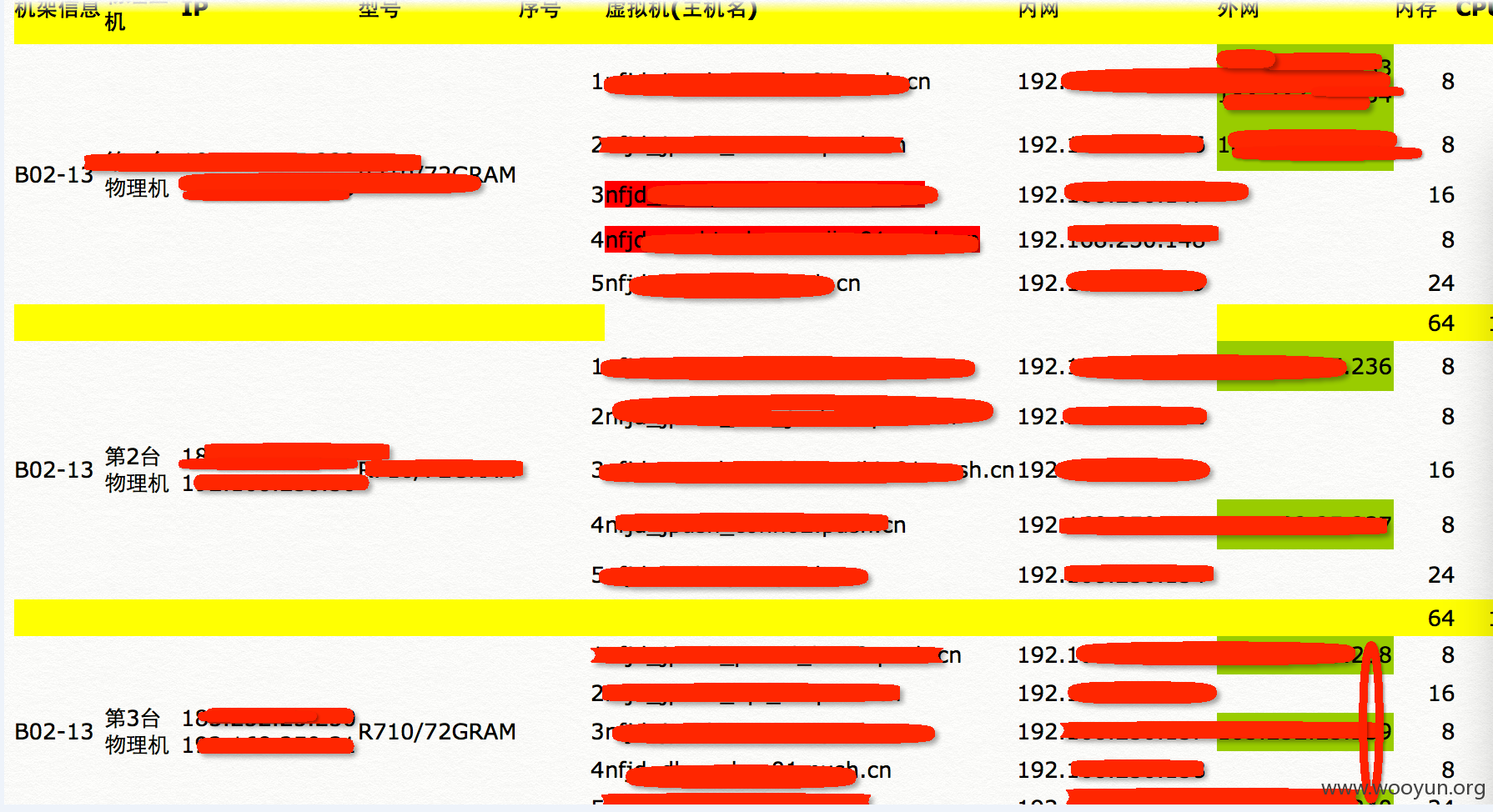

主机部署情况

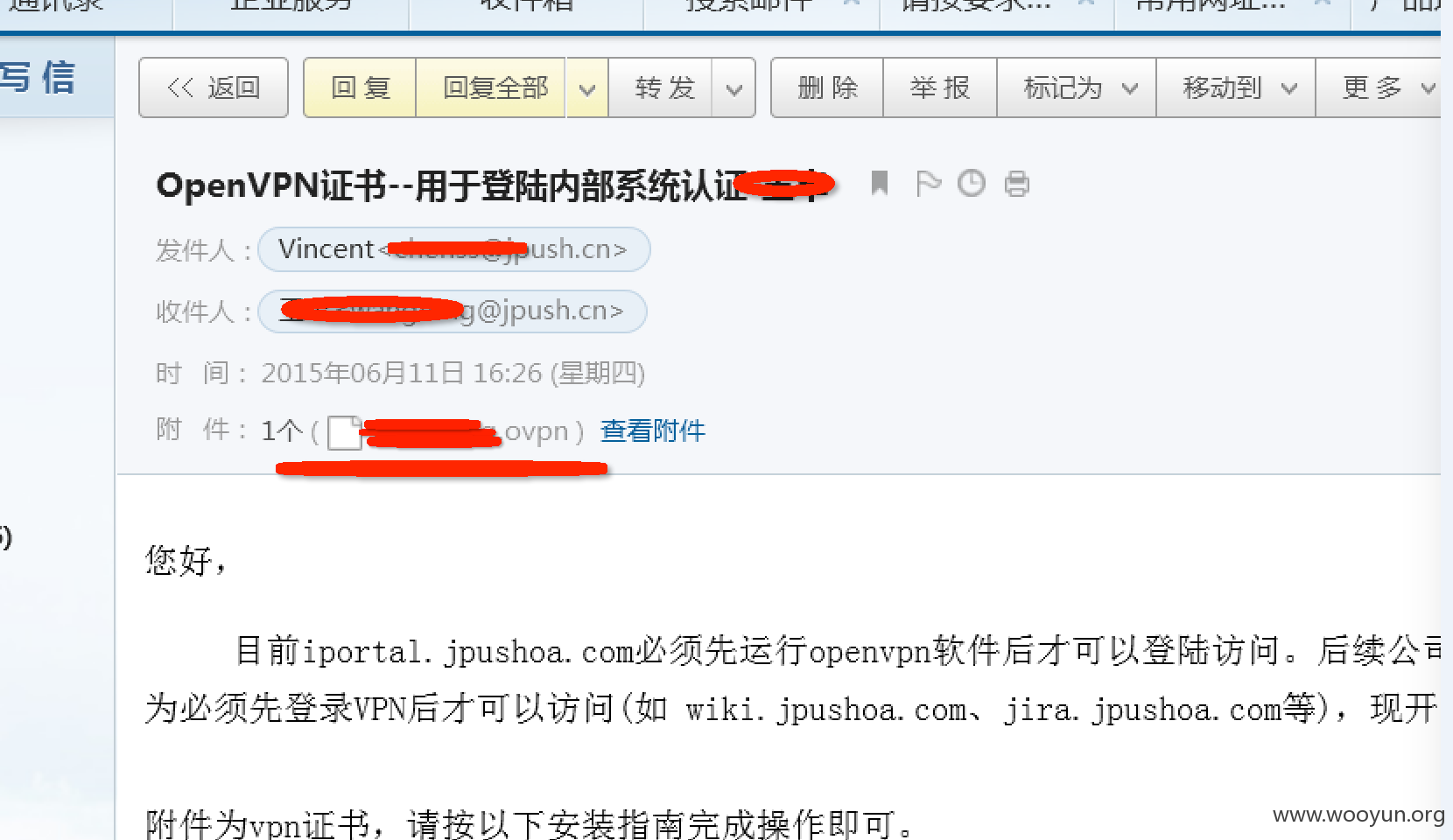

邮件太多,搜关键字出来一堆,终于翻到了vpn

下载openvpn,配置文件放进去,开始连接,就进去了,极光被报过漏洞后,安全意识增强了,系统

都迁移到内网了。

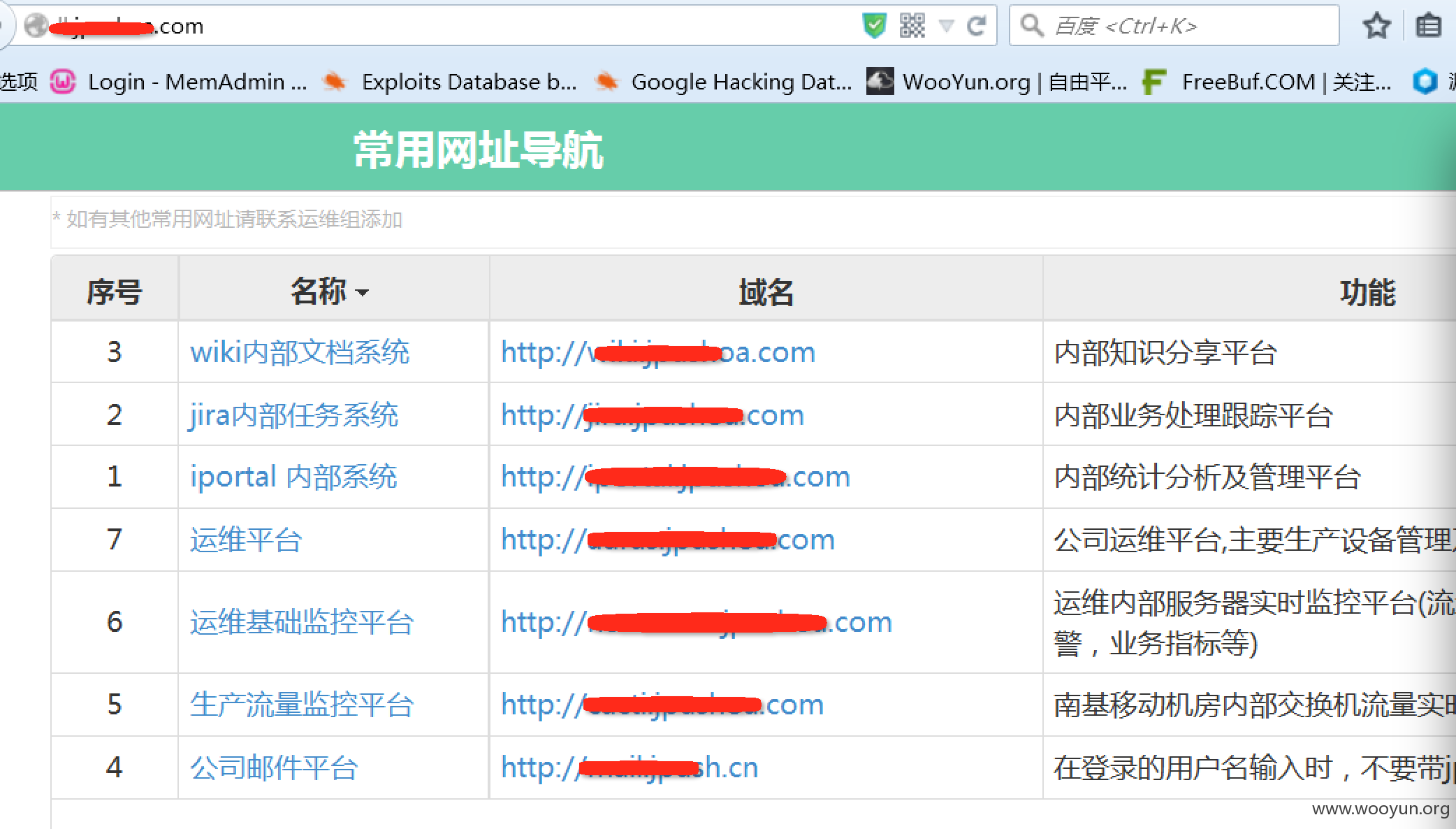

继续弱口令进入各系统

jira

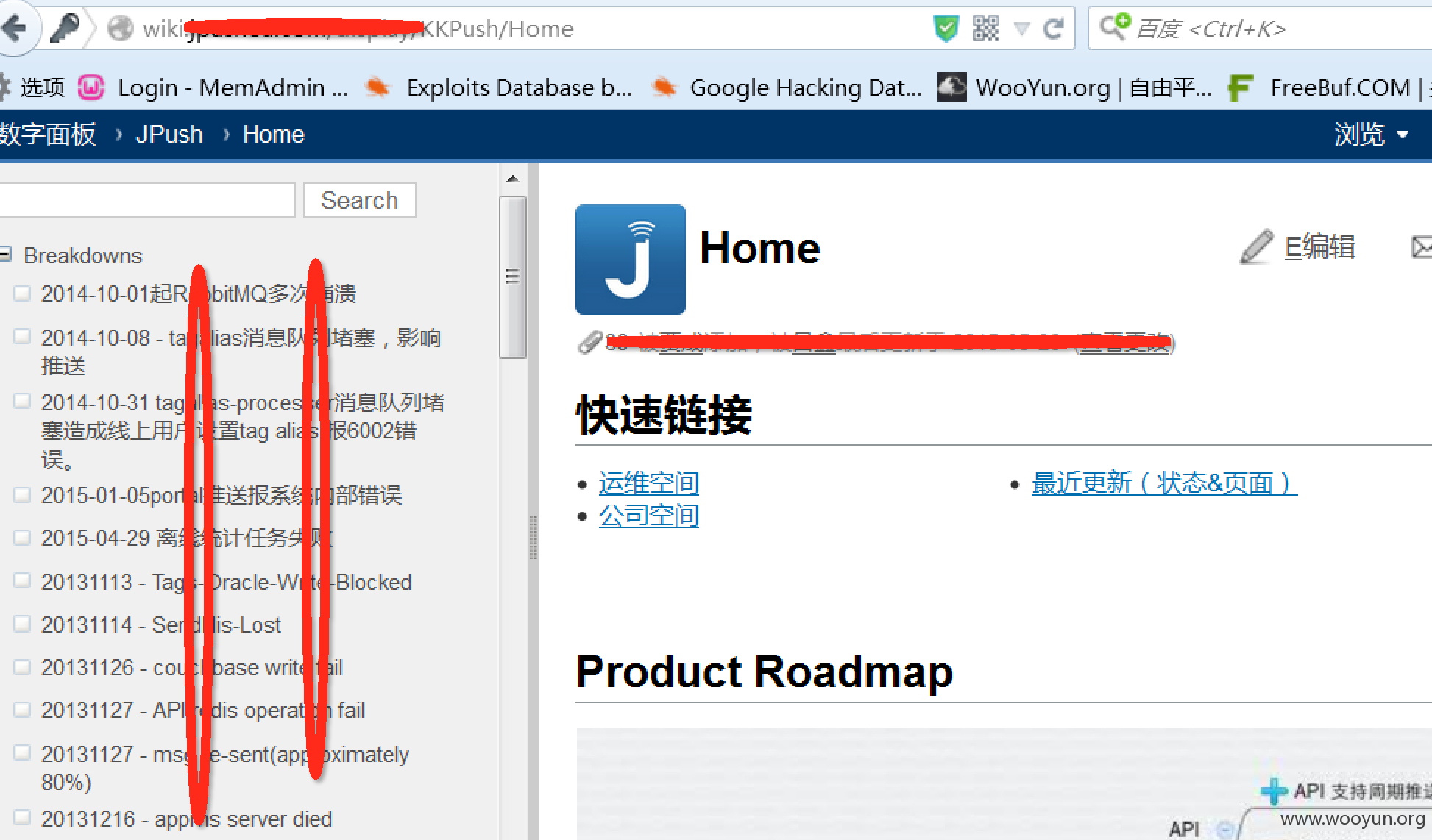

wiki 敏感信息不少

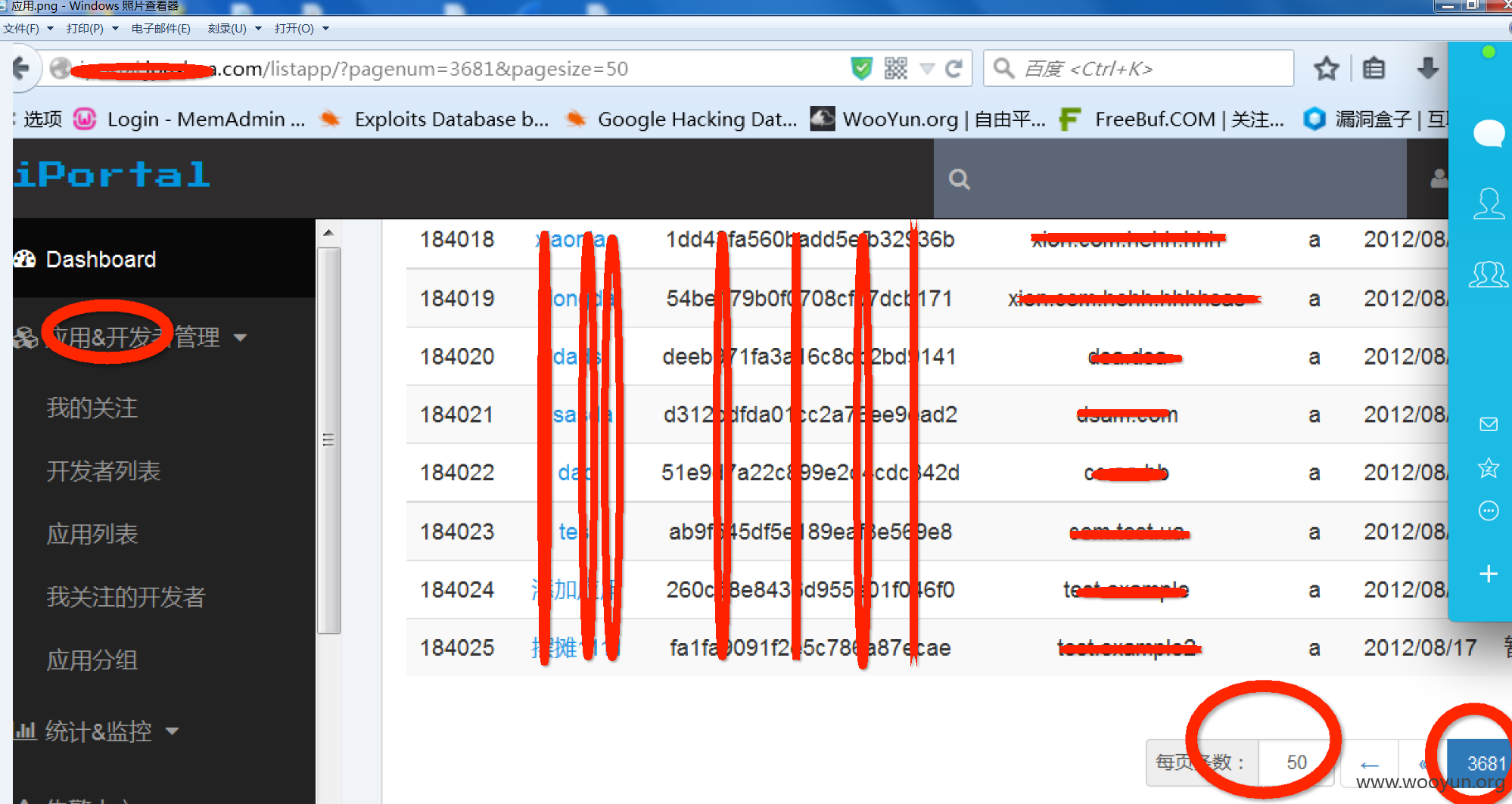

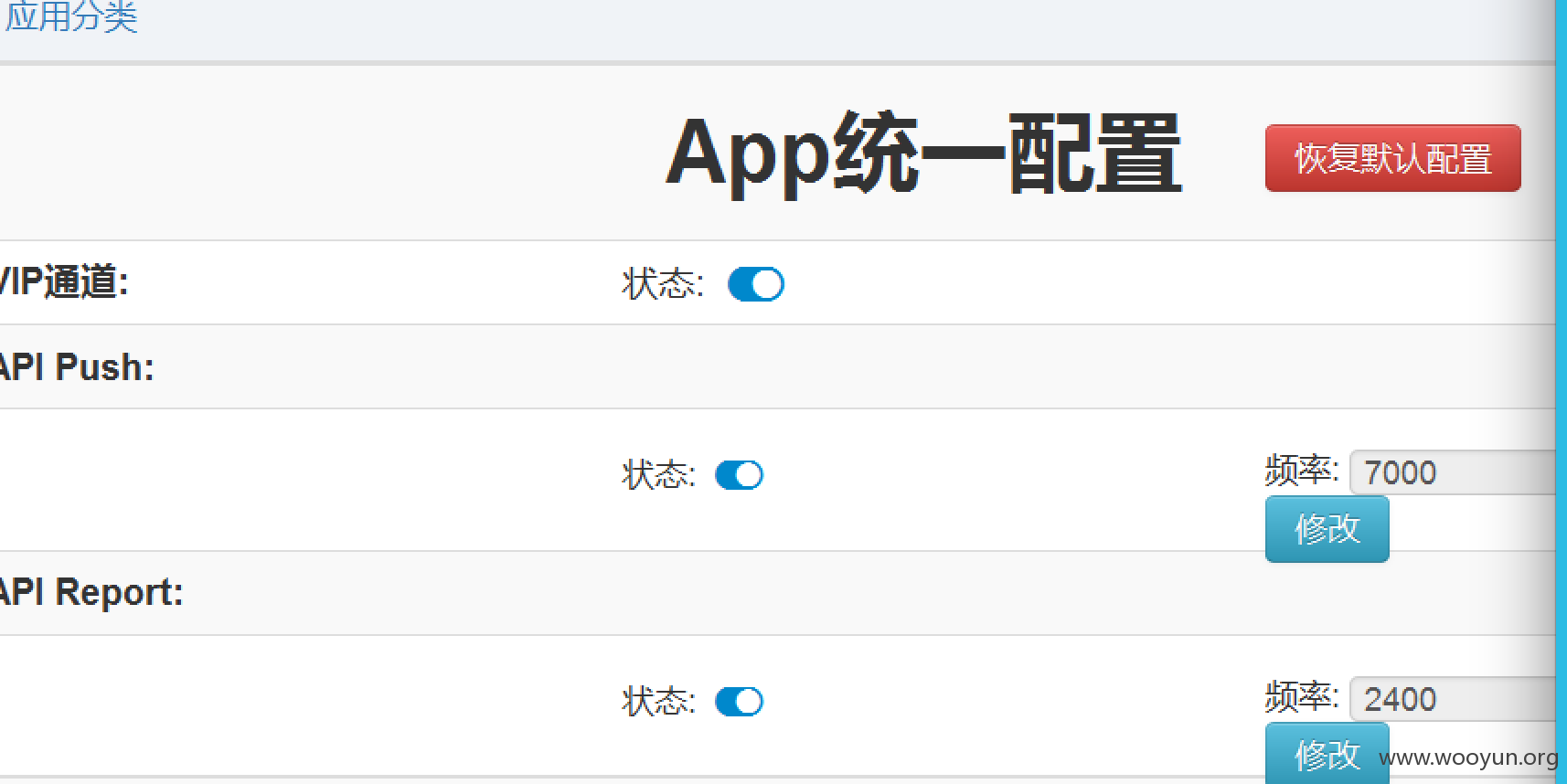

最核心应该是这个了iportal平台了,应用,开发者,运营情况,push开关

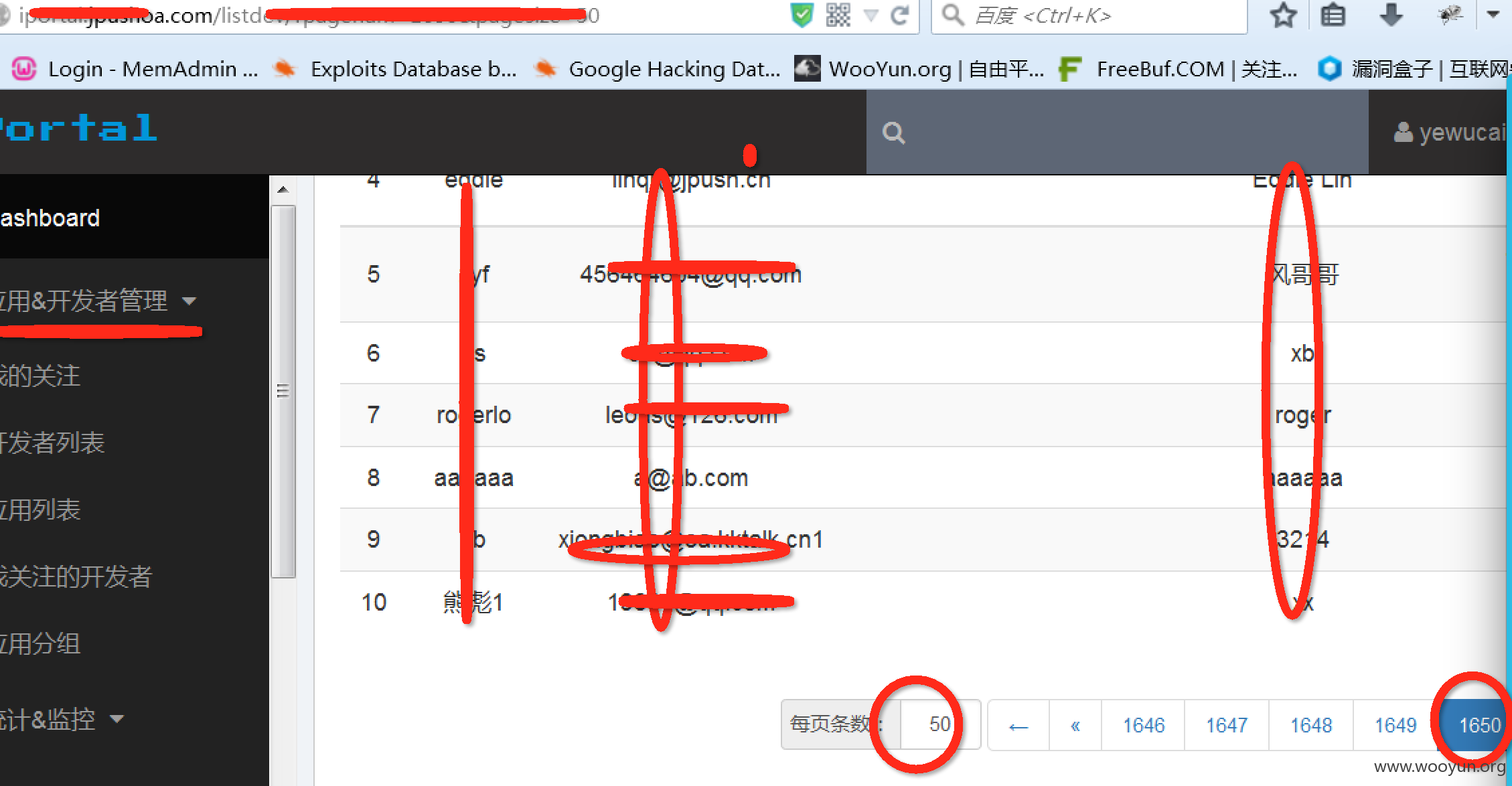

应用数量 20万左右

开发者数量 小十万

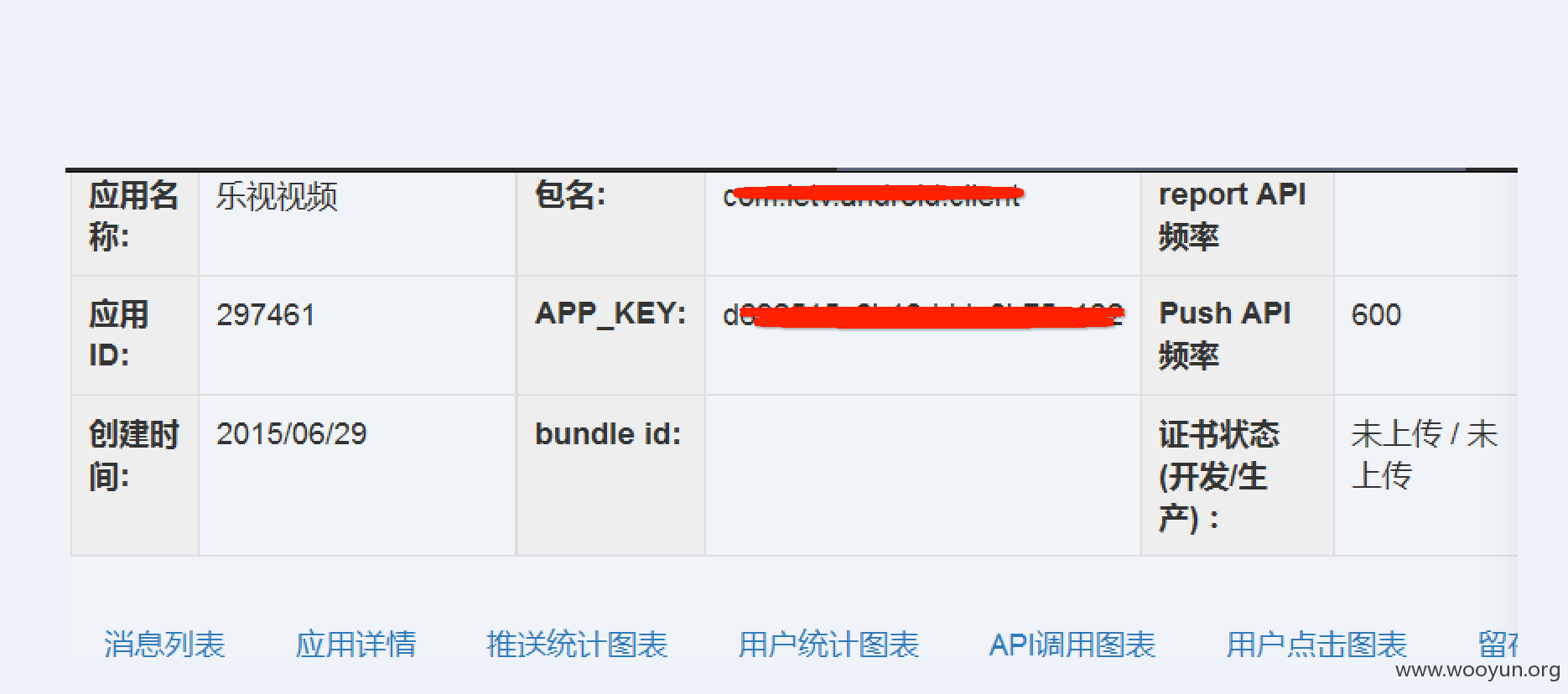

乐视视频

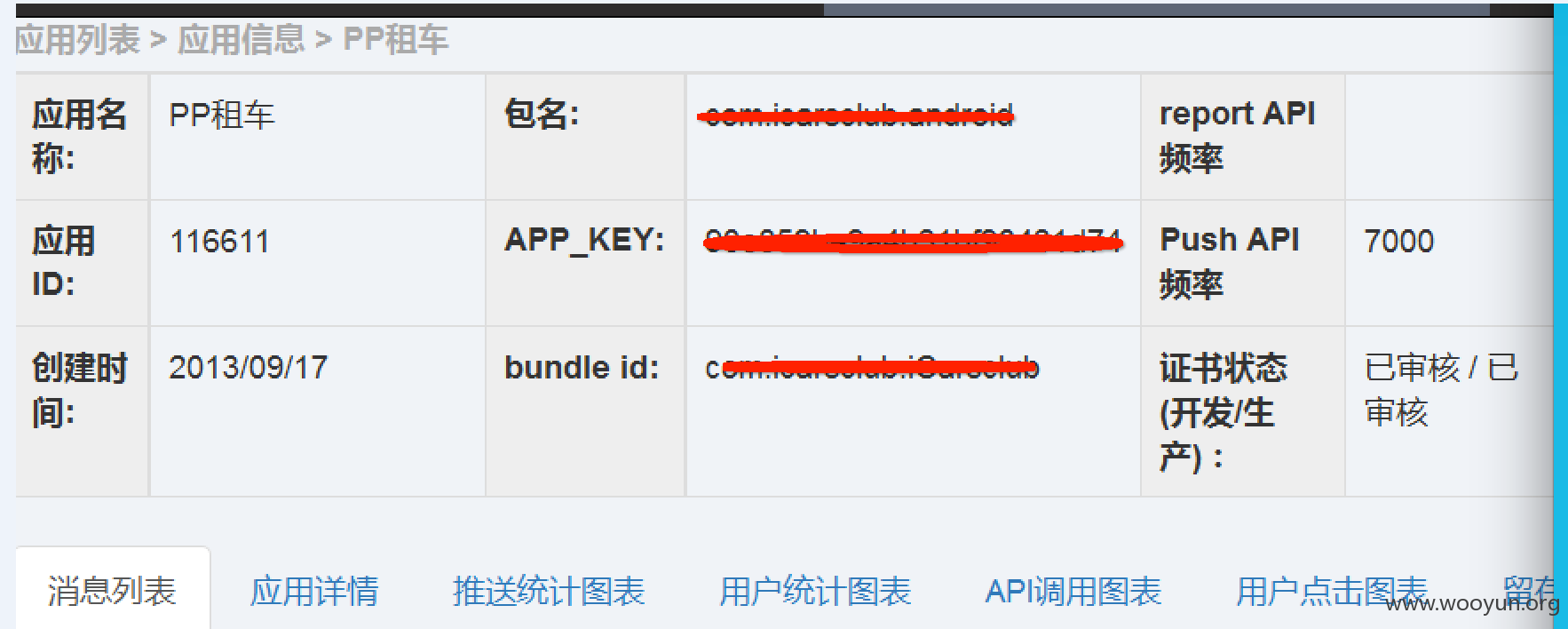

PP租车

漏洞证明:

修复方案:

从内部邮件了解到,经过几次的漏洞报告,极光安全意识增强了不少,但是同样存在其他公司一样的问

题,安全措施的落地实施,一个vpn的实施就可能在公司遭到阻碍,真是深有感触,“我们到底是什么

驱动开发?事故驱动开发?是不是我们做任何一件事情都必须要有一个事故我们才会把这件事儿给做

了” 这是邮件中的一句话,我非常赞同,偏题了,

1. githup上的好好梳理一下,是自己的赶紧拿掉

2. 弱口令,邮件,内部系统继续整改,严格控制后台系统的权限,不要随便一个人,就全选,权

限都给了

3. 测试过程很短,打马赛克打了好久,避免漏点,求高分

版权声明:转载请注明来源 just_joker@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-08-12 10:58

厂商回复:

感谢指出漏洞。弱口令问题和代码安全目前正在整改中。

最新状态:

暂无