漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0115981

漏洞标题:万达电商某站漏洞影响4600万会员数据

相关厂商:大连万达集团股份有限公司

漏洞作者: 黑名单

提交时间:2015-05-25 09:23

修复时间:2015-07-09 10:12

公开时间:2015-07-09 10:12

漏洞类型:网络敏感信息泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-25: 细节已通知厂商并且等待厂商处理中

2015-05-25: 厂商已经确认,细节仅向厂商公开

2015-06-04: 细节向核心白帽子及相关领域专家公开

2015-06-14: 细节向普通白帽子公开

2015-06-24: 细节向实习白帽子公开

2015-07-09: 细节向公众公开

简要描述:

求送V8钻石卡 不行来个低等级的也行

详细说明:

求送V8钻石卡 不行来个低等级的也行

漏洞证明:

目标

请审核带上打码器 帮一下内容打下码 麻烦你了

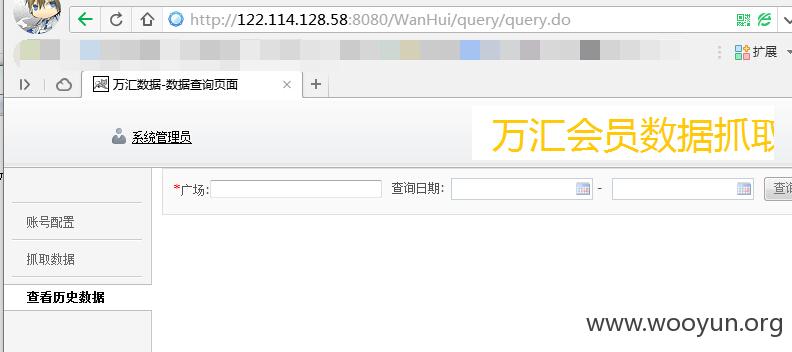

http://122.114.128.58:8080/WanHui/query/query.do

一处越权访问

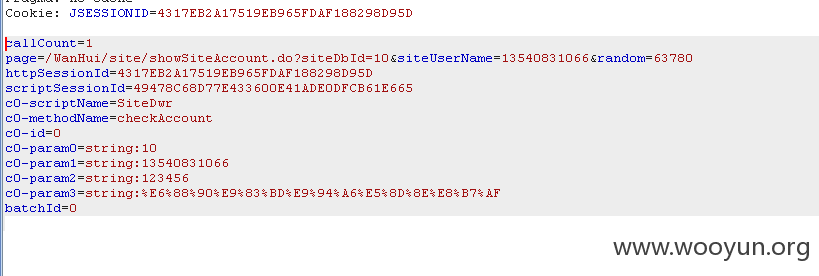

解包抓取密码

http://122.114.128.58:8080/ admin admin 一处弱口令但是拿不到shell

http://122.114.128.58:808/一处后台

http://122.114.128.58:808/data 列目录 不截图了

http://122.114.128.58:808/data/平台系统初始化说明.txt 找到密码

values ( 2, 'admin', '81DC9BDB52D04DC20036DBD8313ED055', 'admin', '男', 0, 8,

admin 1234

user=bos868&pwd=bos868@#$@ 包含各种密码泄露 data目录里面还有很多信息不一一列举

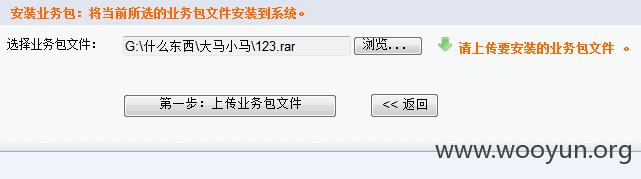

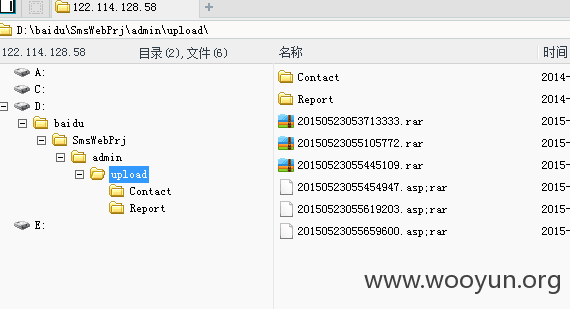

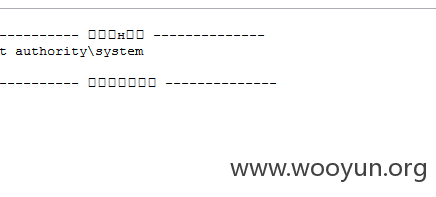

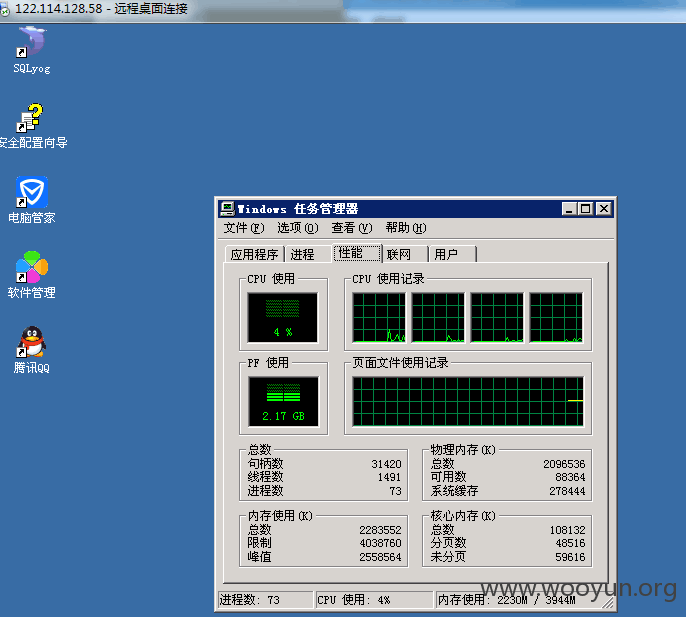

进后台拿shell 提权进服务器

上传123.asp;.rar拿shell

提权进服务器

你懂的

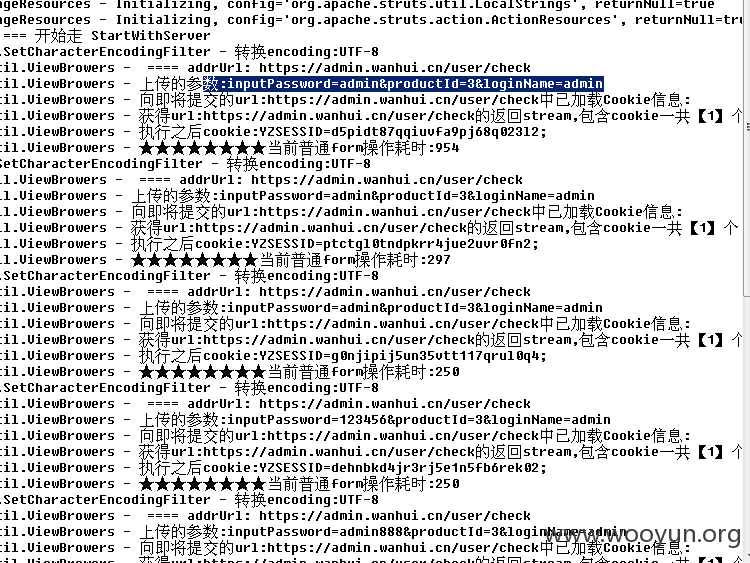

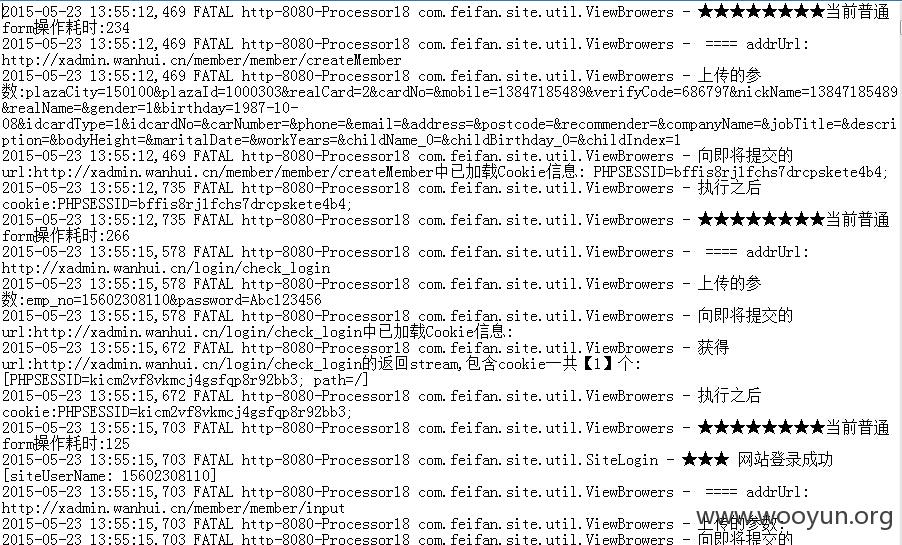

然后查看发现日志信息

D:\list.txt liwenbo_error_log.log liwenbo_feifan_error_log.log liwenbo_wanhui_error_log.log 这几个文件里面很多信息

麻烦管理帮忙打码

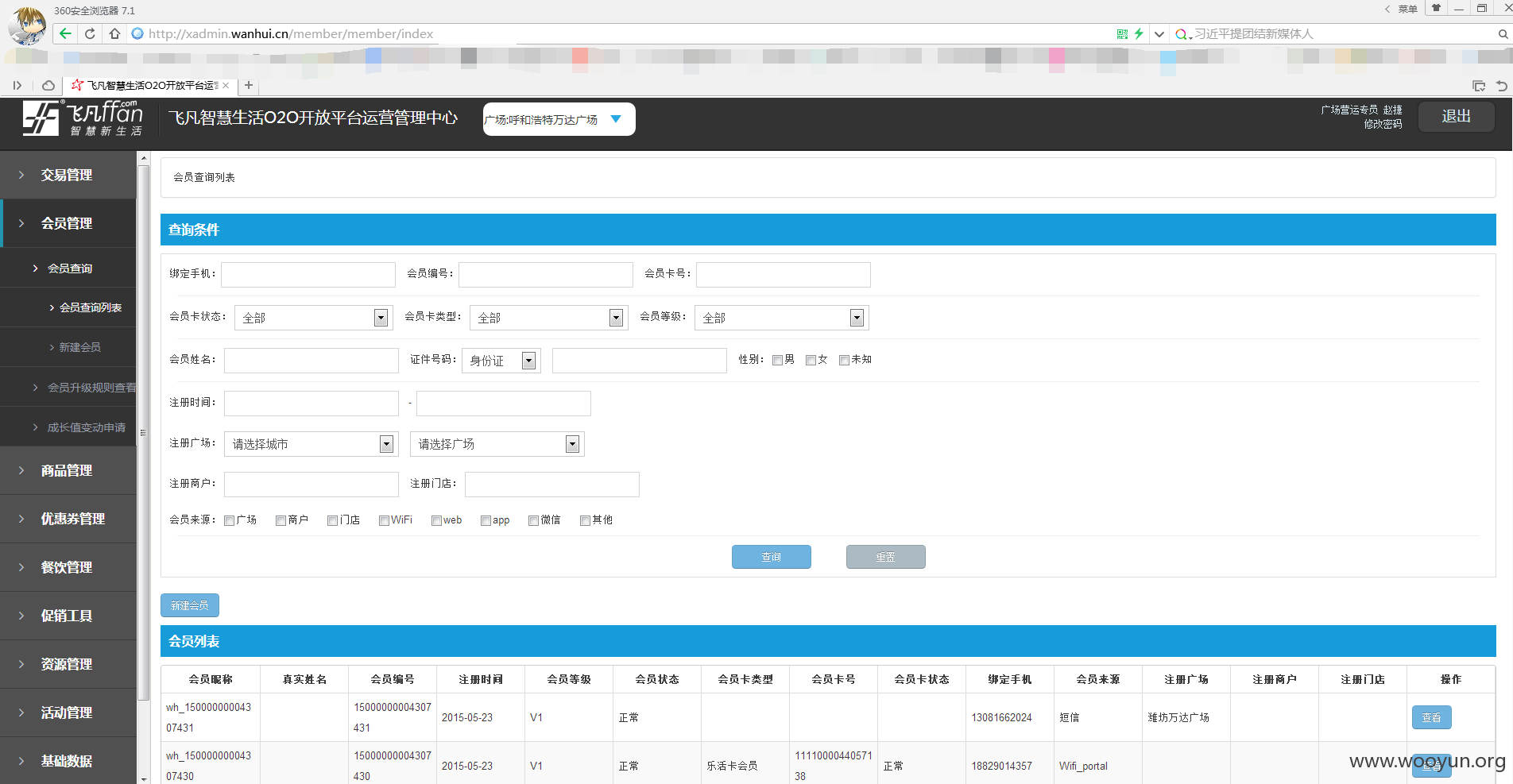

http://xadmin.wanhui.cn/login/index

找到密码

emp_no=156******0&password=A******6

emp_no=137******6&password=1******046

emp_no=152******1&password=A******56

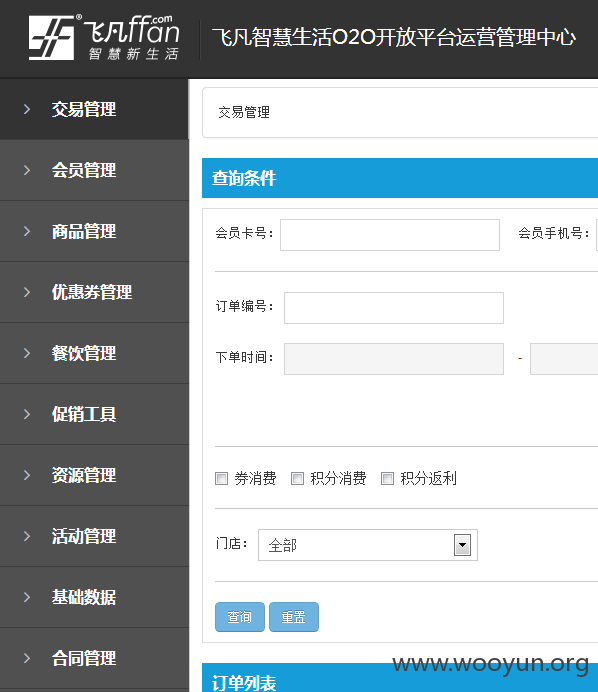

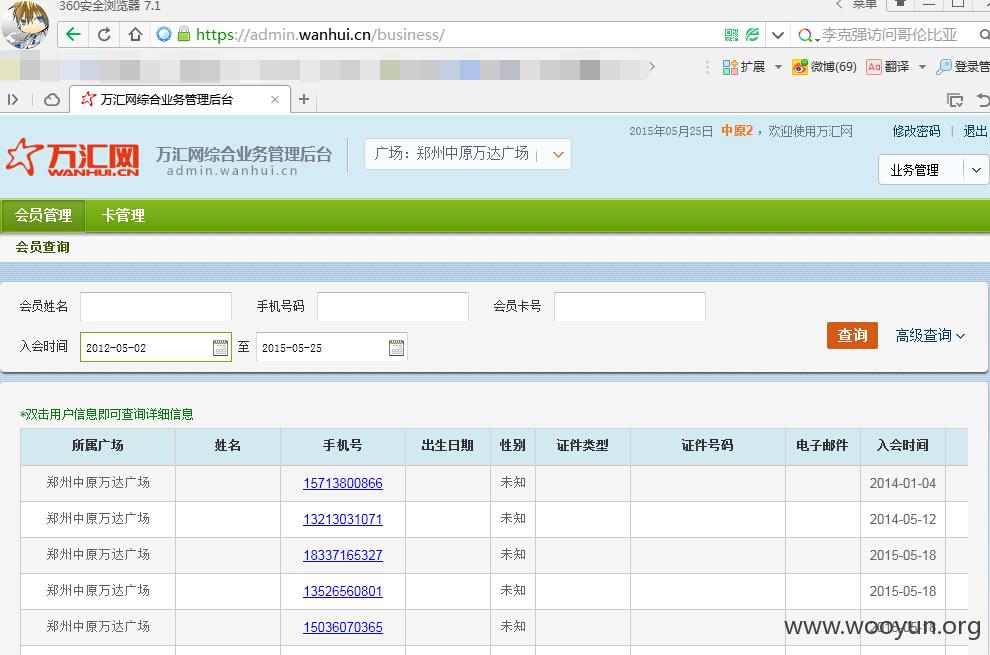

https://admin.wanhui.cn/ 全国密码都有 在第一步泄露那里 截包能查看全国的明文密码

38 上海五角场万达广场 138******6 123456

39 上海宝山万达广场 138******8 123456

40 上海江桥万达广场 138******2 123456

41 南京建邺万达广场 150******8 123456

42 南京江宁万达广场 151******2 123456

然后

各登陆一个账号 证明 全国账号都可登陆

然后你懂的

装逼要被打死的 求送V8钻石卡 不行来个低等级的也行 信息敏感不发出来了 能证明就行

中间省略了一些 破解密码过程 都不重要

修复方案:

问元芳

版权声明:转载请注明来源 黑名单@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-05-25 10:10

厂商回复:

感谢路人甲同学的关注与贡献!马上通知业务整改!

最新状态:

2015-06-04:洞主何在?私信联系礼物!