N久没玩了,一玩就冒着撞洞的风险→ WooYun: 国信证券任意用户密码修改漏洞

但既然厂商都说修复了,那就放心多了,问题还是有的~~

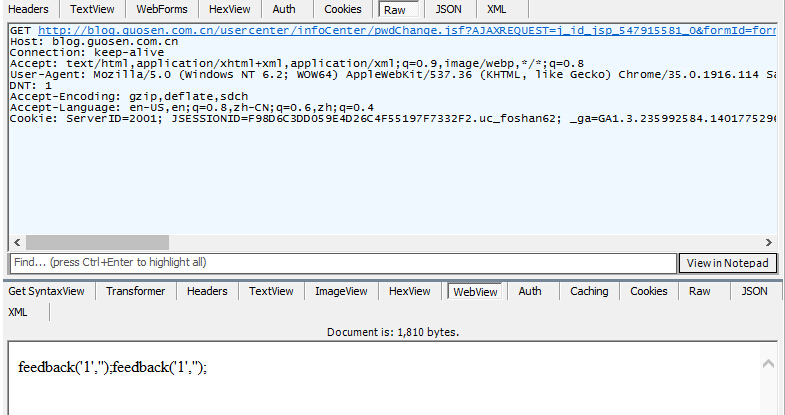

问题出在修改密码的请求,并没有验证原密码【验证原密码在另外请求中验证】,另外发现这个请求还存在CSRF。

YY一下:如果再来个XSS~~~~

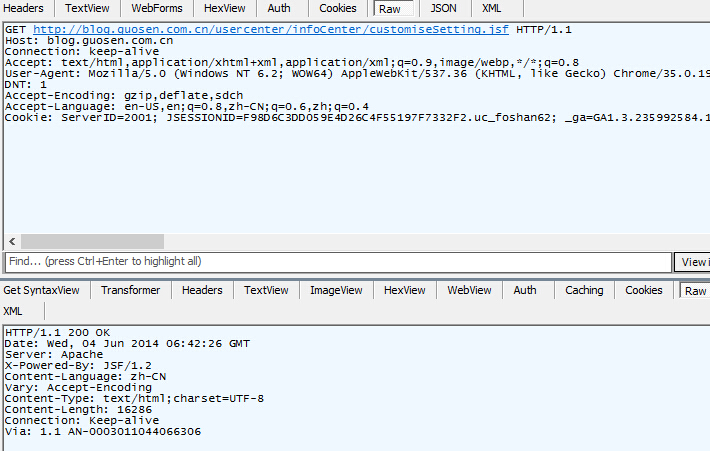

验证过程时发现这个还是很恶心的,如修改密码请求:

javax.faces.ViewState=j_id2

如果这个参数不对的话则返回404~~~

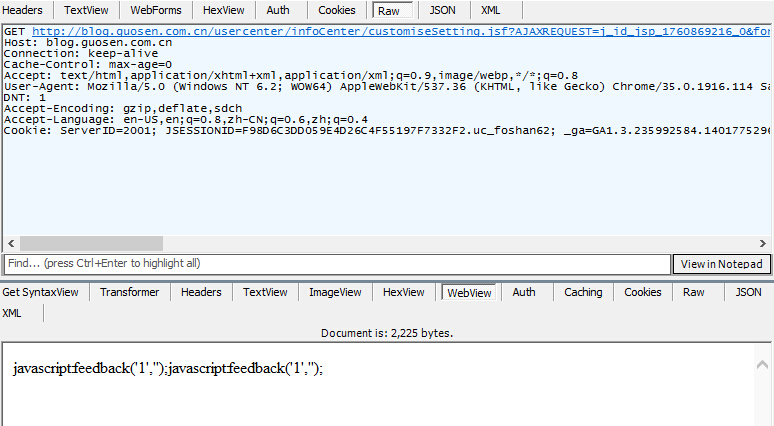

如果只有在用户访问了修改密码的页面才可利用的CSRF也太鸡肋了,于是乎发现要一步一步按着正常请求一个一个发出则可正常执行修改密码请求

所以这个CSRF发起的请求有点多~~

问题主要是修改密码请求的oldPwd=12341234没有验证,直接将newPwd=qwerqwer写进数据库,呵呵~~~

前面的请求也有一个类似【javax.faces.ViewState=j_id2】作用的参数,因此多尝试几次就可以成功,而且经过多次测试发现数字变化不超过3

So Easy~

另外,再送一个URL跳转:

https://blog.guosen.com.cn/sso/login?service=http%3A%2F%2Fwww.baidu.com