漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0114509

漏洞标题:安邦保险命令执行漏洞致泄漏百套人才简历及四套内网数据库

相关厂商:安邦保险集团

漏洞作者: 火风暴

提交时间:2015-05-18 12:03

修复时间:2015-07-02 18:00

公开时间:2015-07-02 18:00

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-18: 细节已通知厂商并且等待厂商处理中

2015-05-18: 厂商已经确认,细节仅向厂商公开

2015-05-28: 细节向核心白帽子及相关领域专家公开

2015-06-07: 细节向普通白帽子公开

2015-06-17: 细节向实习白帽子公开

2015-07-02: 细节向公众公开

简要描述:

命令执行漏洞致getshll

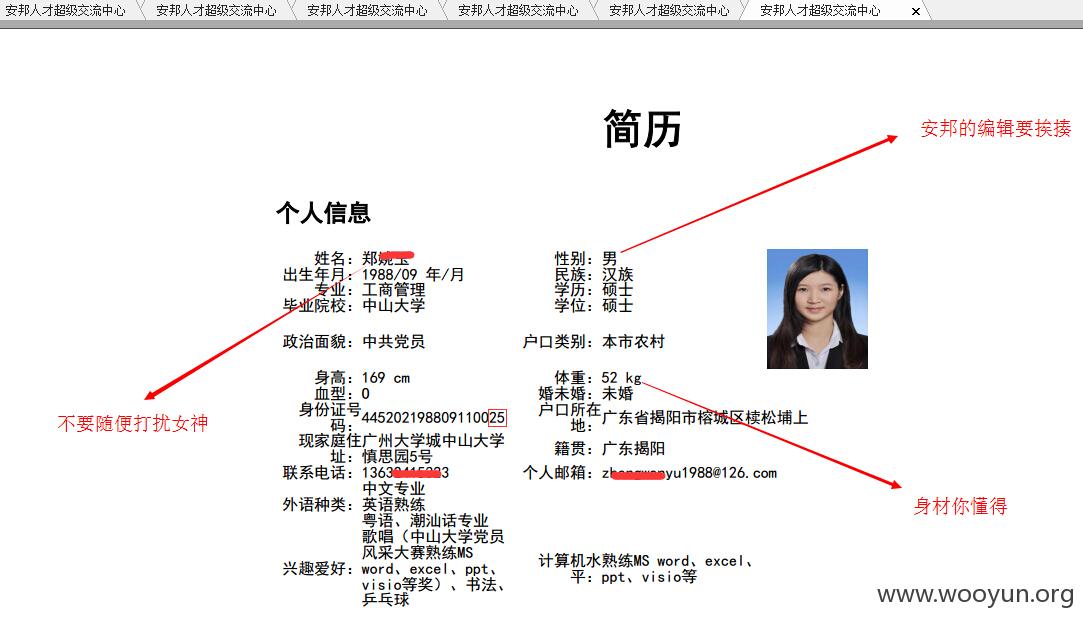

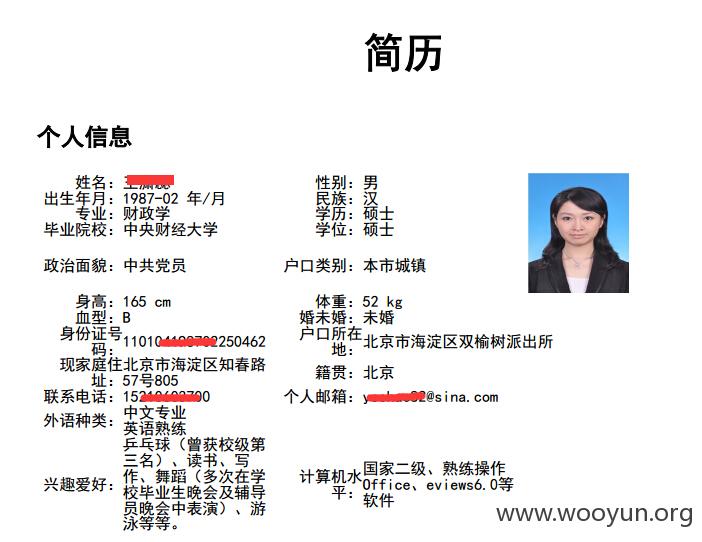

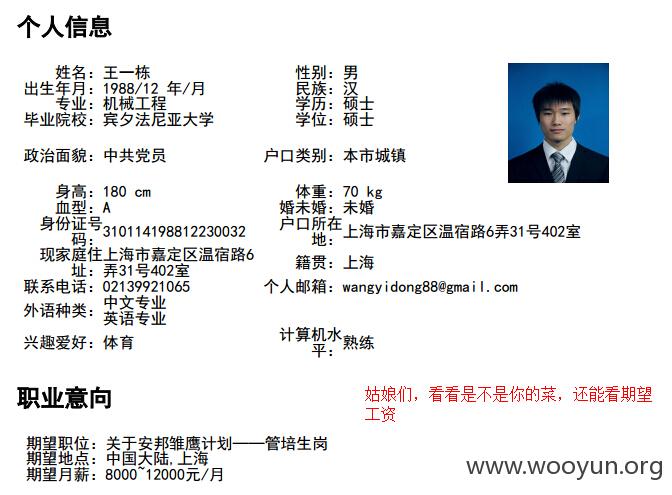

百套人才简历,含姓名、手机号、邮箱、身份证号、学历、爱好、家庭住址。

目测为男屌女屌带来福利。

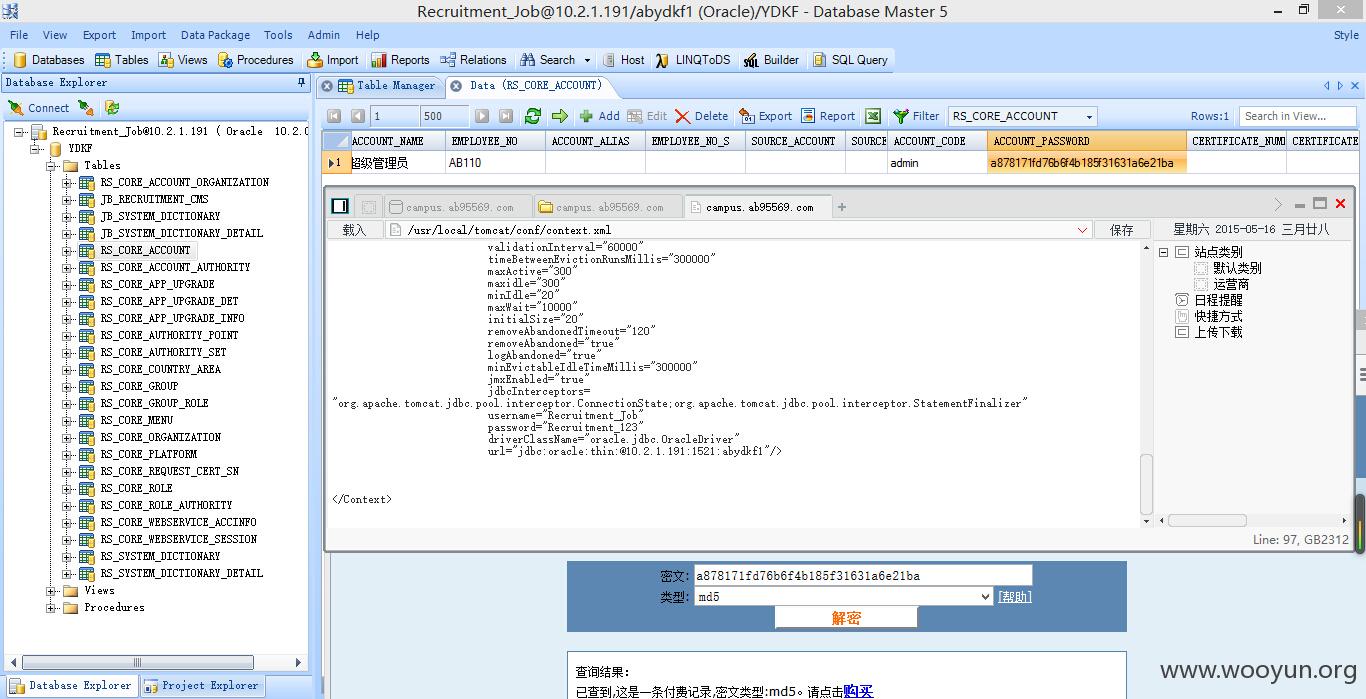

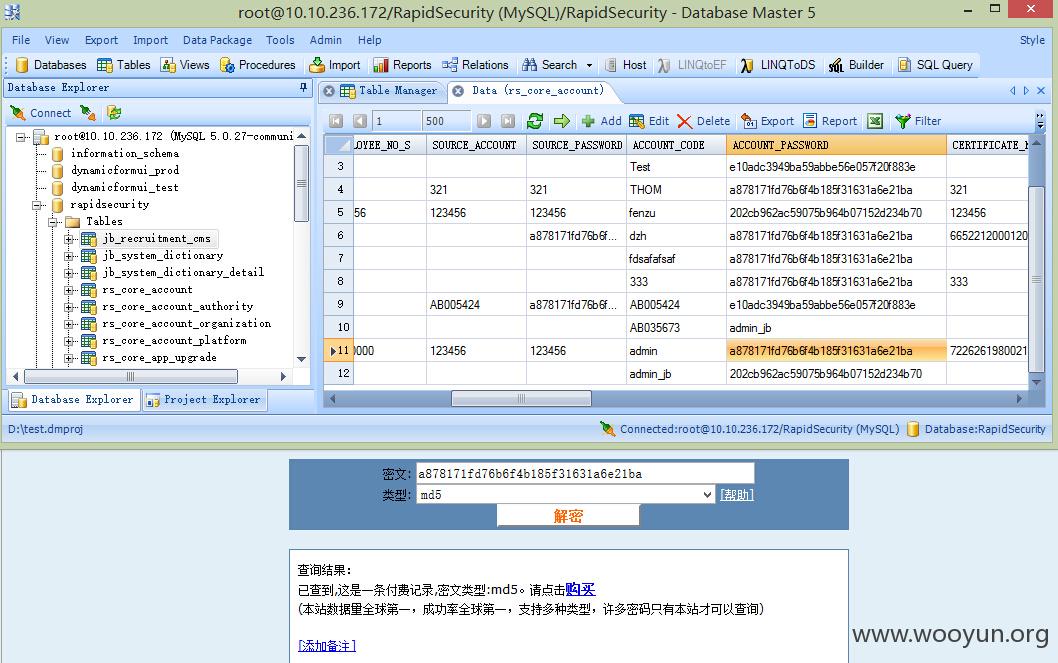

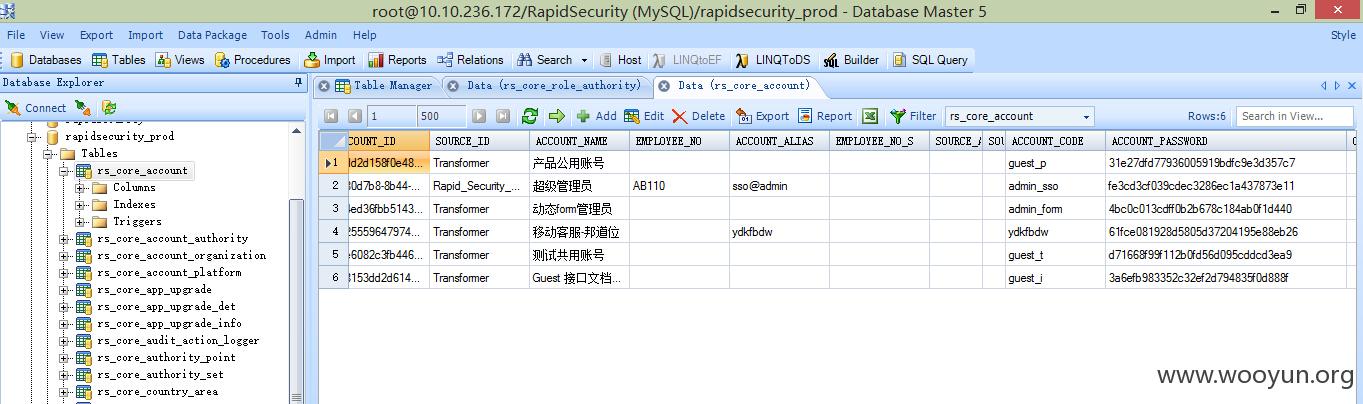

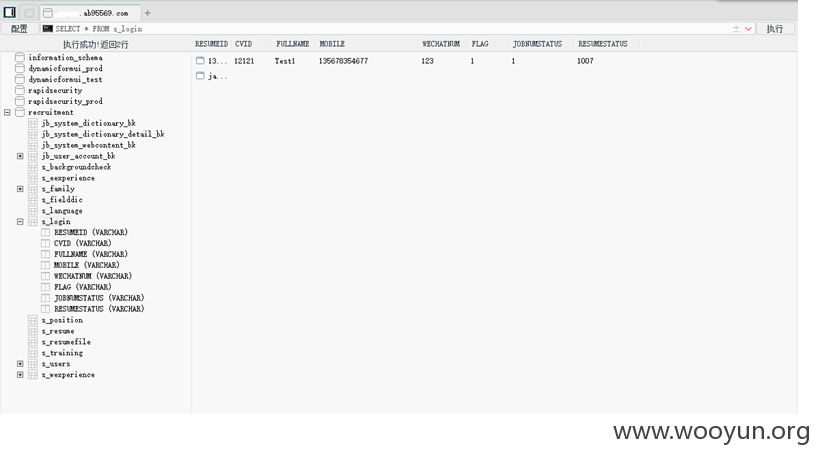

内网四套数据库含用户名密码等字段。

详细说明:

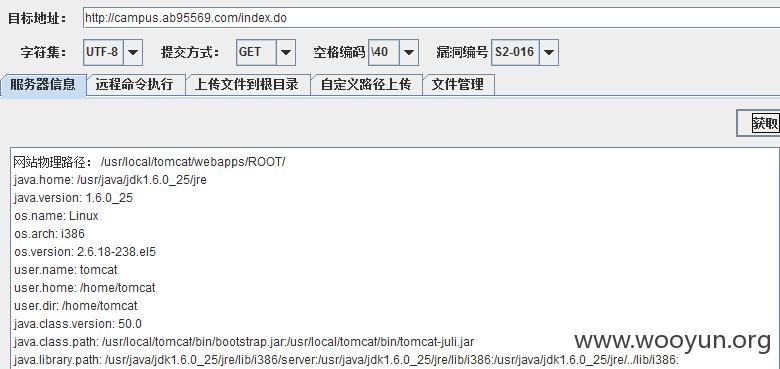

1.struts2漏洞,getshell

http://campus.ab95569.com/index.do

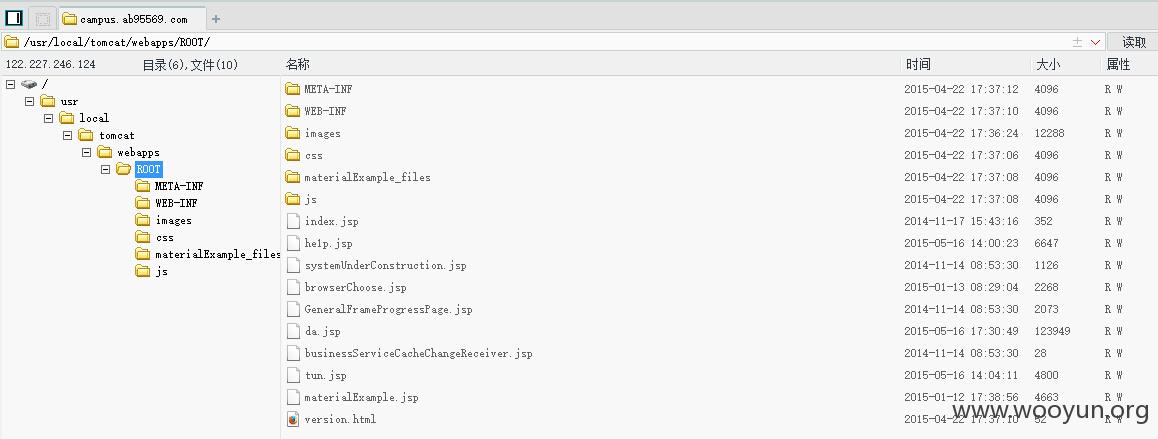

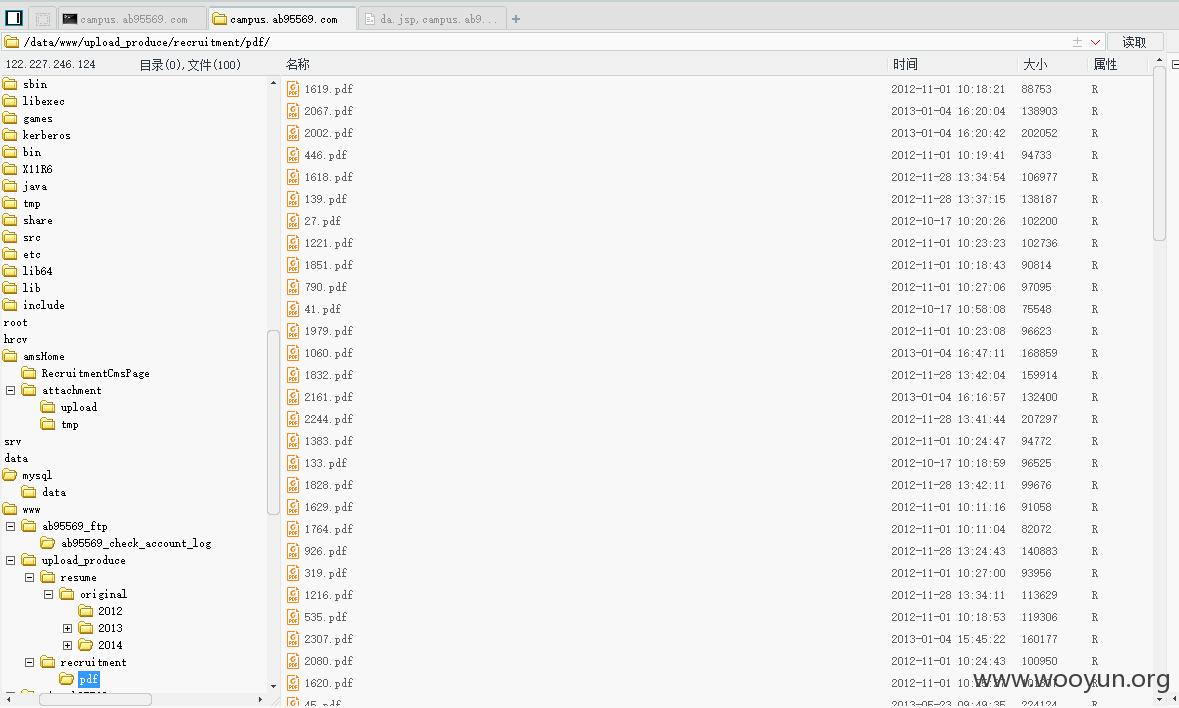

2.翻翻文件,找到一些敏感的PDF文件,后来打开发现,原来是安邦人才超级交流中心的人才简历。

简历信息很详细。除了个人数据外,还可借此找个女神聊聊。小伙看你啦(教给你如何口算和目测各种妹子),不要998不要880,给点rank女神男神带回家,既能么么哒还能啪啪啪。

男神男神,快到碗里来

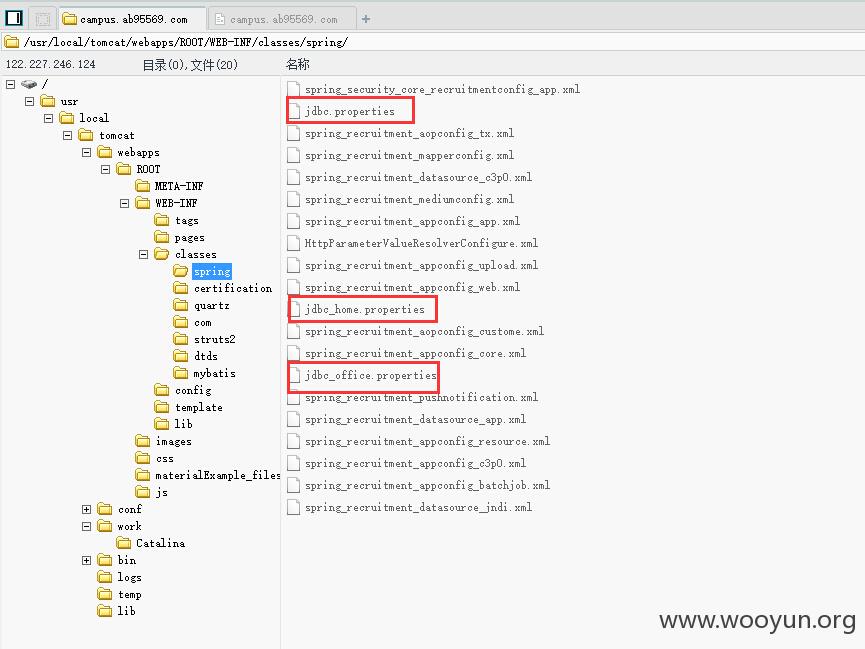

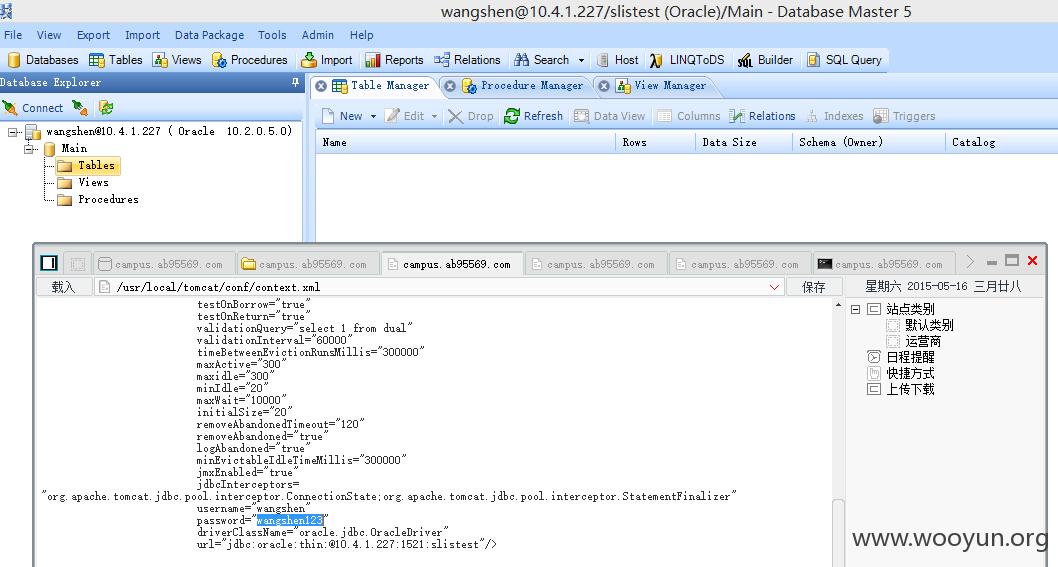

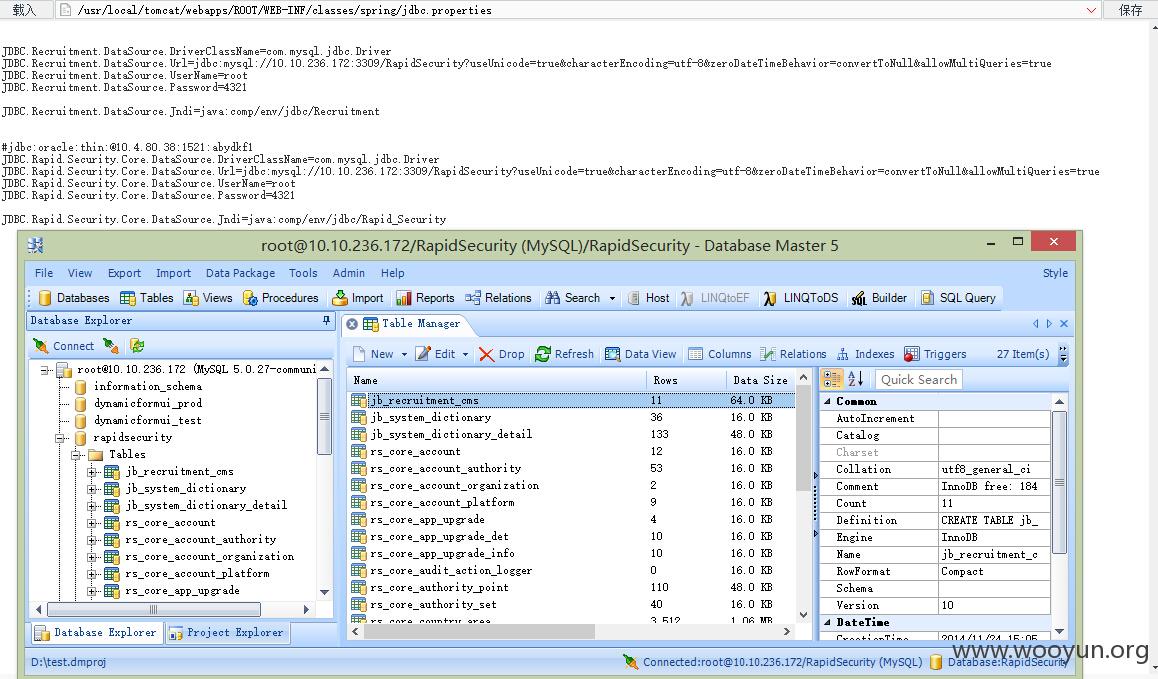

3.翻查数据库配置文件,挂上WEB代理(reGeorgSocksProxy.py),直接连接内网数据库

数据库配置文件路径,如下

/usr/local/tomcat/webapps/ROOT/WEB-INF/classes/spring

/usr/local/tomcat/conf/context.xml

挂上WEB代理后,数据库连接器上,有mysql 有oracel

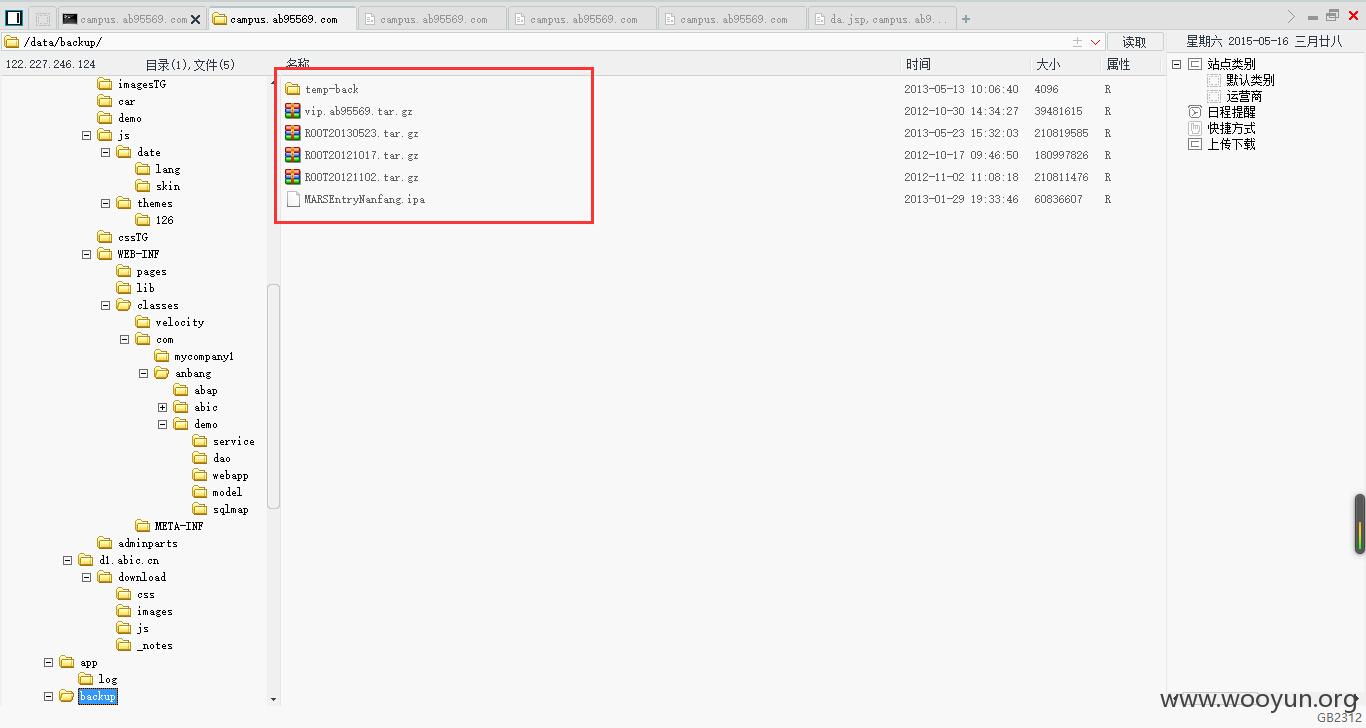

4.当然还翻到一些备份文件,可以进一步跨站点渗透

漏洞证明:

修复方案:

1.升级struts2框架

2.增强安全意识

版权声明:转载请注明来源 火风暴@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-05-18 17:59

厂商回复:

1、谢谢对我们工作的支持

2、我们会尽快修复

最新状态:

暂无