漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0114386

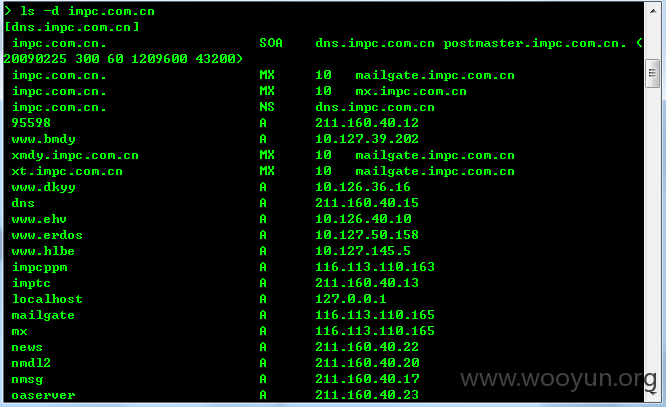

漏洞标题:内蒙古电力dns域传送漏洞

相关厂商:impc.com.cn

漏洞作者: 路人甲

提交时间:2015-05-18 11:11

修复时间:2015-07-06 18:04

公开时间:2015-07-06 18:04

漏洞类型:重要敏感信息泄露

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-18: 细节已通知厂商并且等待厂商处理中

2015-05-22: 厂商已经确认,细节仅向厂商公开

2015-06-01: 细节向核心白帽子及相关领域专家公开

2015-06-11: 细节向普通白帽子公开

2015-06-21: 细节向实习白帽子公开

2015-07-06: 细节向公众公开

简要描述:

dns 区域传送漏洞

Dns是整个互联网公司业务的基础,目前越来越多的互联网公司开始自己搭建DNS服务器做解析服务,同时由于DNS服务是基础性服务非常重要,因此很多公司会对DNS服务器进行主备配置而DNS主备之间的数据同步就会用到dns域传送,但如果配置不当,就会导致任何匿名用户都可以获取DNS服务器某一域的所有记录,将整个企业的基础业务以及网络架构对外暴露从而造成严重的信息泄露,甚至导致企业网络被渗透。

详细说明:

漏洞证明:

修复方案:

解决方案:区域传送是DNS常用的功能,区域传送的漏洞也不是没有办法解决的,严格限制允许区域传送的主机即可,例如一个主DNS服务器应该只允许它的从DNS服务器执行区域传送的功能。

针对于bind软件,可以通过allowe-transfer指令来控制,可以作为global选项或者zone选项的一个参数,我们可以使用地址列表如下

但是使用基于地址的访问控制列表可能会被某些“意志坚定”黑客绕过,呵呵。最好的方法是使用TSIG key来严格定义区域传送的关系,如下

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-05-22 18:03

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT向国家能源局信息中心通报,由其后续协调网站管理单位处置。按同类风险评分,rank 5

最新状态:

暂无