漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0113840

漏洞标题:对某省机动车治安管理系统的一次安全检测

相关厂商:公安部一所

漏洞作者: 路人甲

提交时间:2015-05-13 11:58

修复时间:2015-06-27 15:00

公开时间:2015-06-27 15:00

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(公安部一所)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-13: 细节已通知厂商并且等待厂商处理中

2015-05-13: 厂商已经确认,细节仅向厂商公开

2015-05-23: 细节向核心白帽子及相关领域专家公开

2015-06-02: 细节向普通白帽子公开

2015-06-12: 细节向实习白帽子公开

2015-06-27: 细节向公众公开

简要描述:

虽然不是很严重的漏洞,但是这泄露了很多公民(11467个从业人员)和企业信息(3244家修车厂信息),包含企业的名称、地址、法人、电话等信息和从业人员的姓名、性别、所在单位、学历、身份证号码、现住址、户口所在地等信息。

下次去修车,你可以这么吹:我认识你们老板XX,那个XX市那个XX是不是你们这里的维修师傅啊!

详细说明:

目标系统

C段扫描80端口无意发现的,打开就这样,很无语

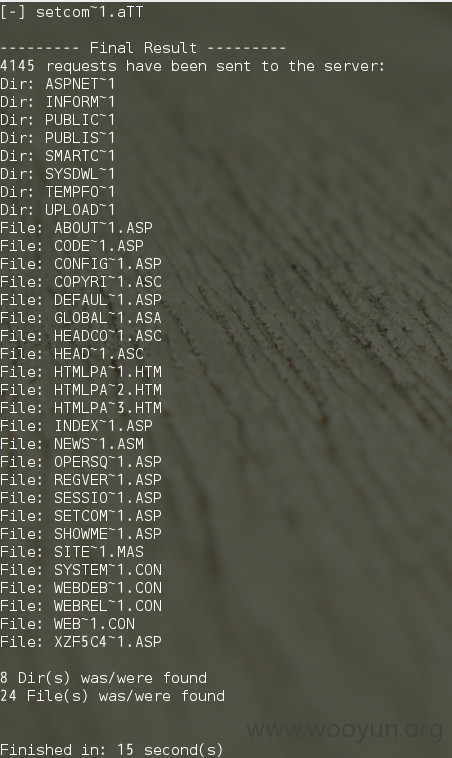

大体看来,没有食欲啊。没办法AWVS扫描了一下,扫到几个文件和目录,打开不是500就是403,最重要的是检测到存在“IIS短文件/文件夹漏洞”

故事开始了

漏洞证明:

获取到的部门文件夹和文件如下

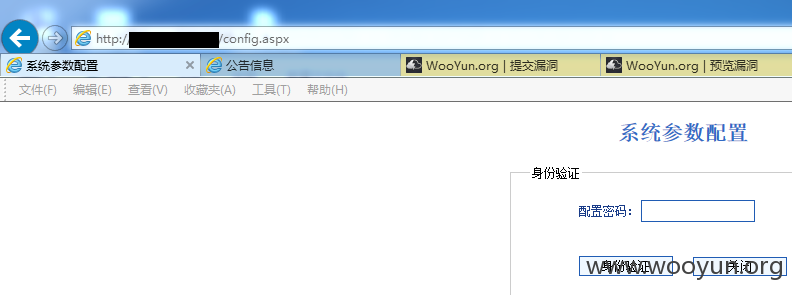

访问config.aspx看看,这是我打开的目标系统的第一个200页面,可惜需要密码,试了一下不存在弱口令

继续继续

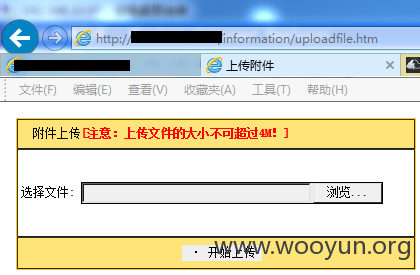

通过短文件名漏洞配合dirbuster我找到了下面的登陆界面和上传界面

和

可惜上传错误500,且这index和default的区别可是真大

这时只能暂时尝试是否存在弱口令了

成功利用

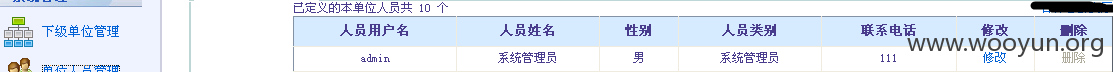

登陆进入系统

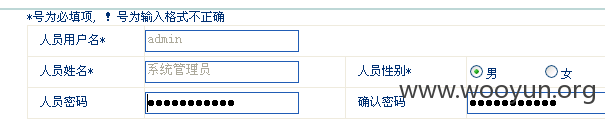

并且可以查看其它用户密码

查看源文件即可见超管密码

此时我们可以查询,企业信息,从业人员信息和车辆维修上报信息

维修记录不截图了,涉及一些上报信息。

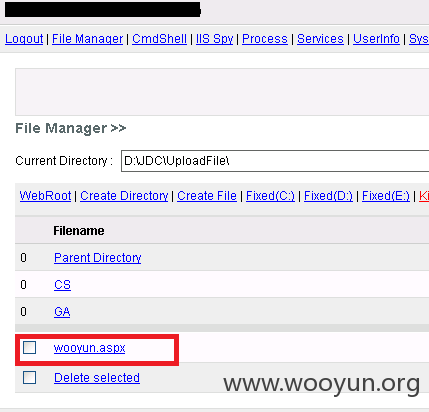

这些还不够,试试可否上传webshell,在“公告、消息管理”处找到上传点

在上传wooyun.aspx.jpg时burpsuite拦截,去掉.jpg并在aspx后面加入空格即可上传成功

webshell地址

密码

webshell权限很低,没有进行提权尝试,因为我(pa)很(gao)菜(huai)。

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-05-13 14:59

厂商回复:

非常感谢!

上面描述的漏洞已验证,会尽快修复。

最新状态:

暂无