漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0113598

漏洞标题:苏州智慧驾培管理系统存在泄漏学员信息的风险

相关厂商:苏州智慧驾

漏洞作者: 路人甲

提交时间:2015-05-12 16:33

修复时间:2015-06-29 18:06

公开时间:2015-06-29 18:06

漏洞类型:用户资料大量泄漏

危害等级:中

自评Rank:6

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-12: 细节已通知厂商并且等待厂商处理中

2015-05-15: 厂商已经确认,细节仅向厂商公开

2015-05-25: 细节向核心白帽子及相关领域专家公开

2015-06-04: 细节向普通白帽子公开

2015-06-14: 细节向实习白帽子公开

2015-06-29: 细节向公众公开

简要描述:

驾校学员在登录苏州智慧驾培管理系统时,系统会返回当前驾校每一个教练的帐号和密码。然后在通过登录任意一个教练的帐号,即可获取驾校所有学员的个人信息(身份证号、手机、姓名、地址、户籍地址等)

详细说明:

使用帐户名:jy_15040144,密码:121020 的学员帐户(非本人帐号,请管理员屏蔽该信息)登录系统。

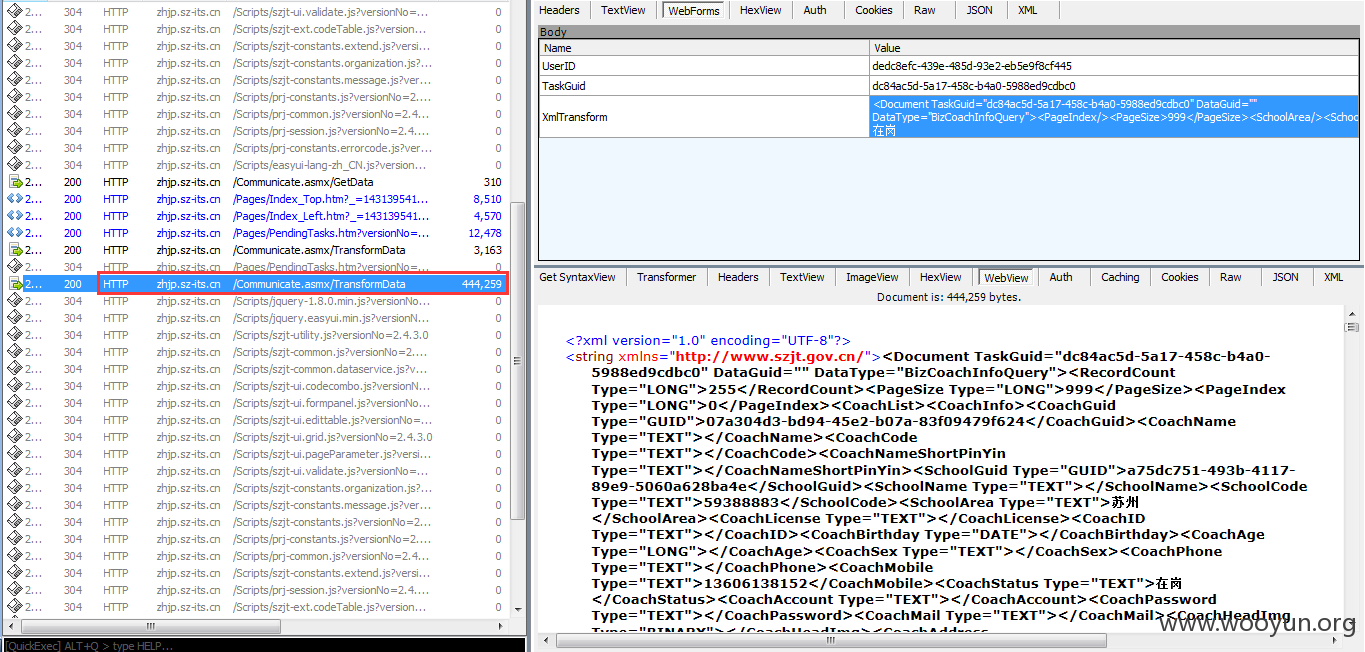

点击登录之后,会有一个查询所有教练信息的HTTP POST请求,大致如下:

返回的XML中有所有教练的信息(其中包含帐号和密码),截图如下:

为了方便查看,将返回XML用XML查看器打开:

其中CoachCode是教练的编号,用户名就是"jy_"+教练编号,"jy"是交运的首字母缩写,CoachPassword是教练的密码。所以这个教练的用户名就是:jy_05005008,密码:010030。

用这个帐号即可登录智慧驾培系统,截图如下:

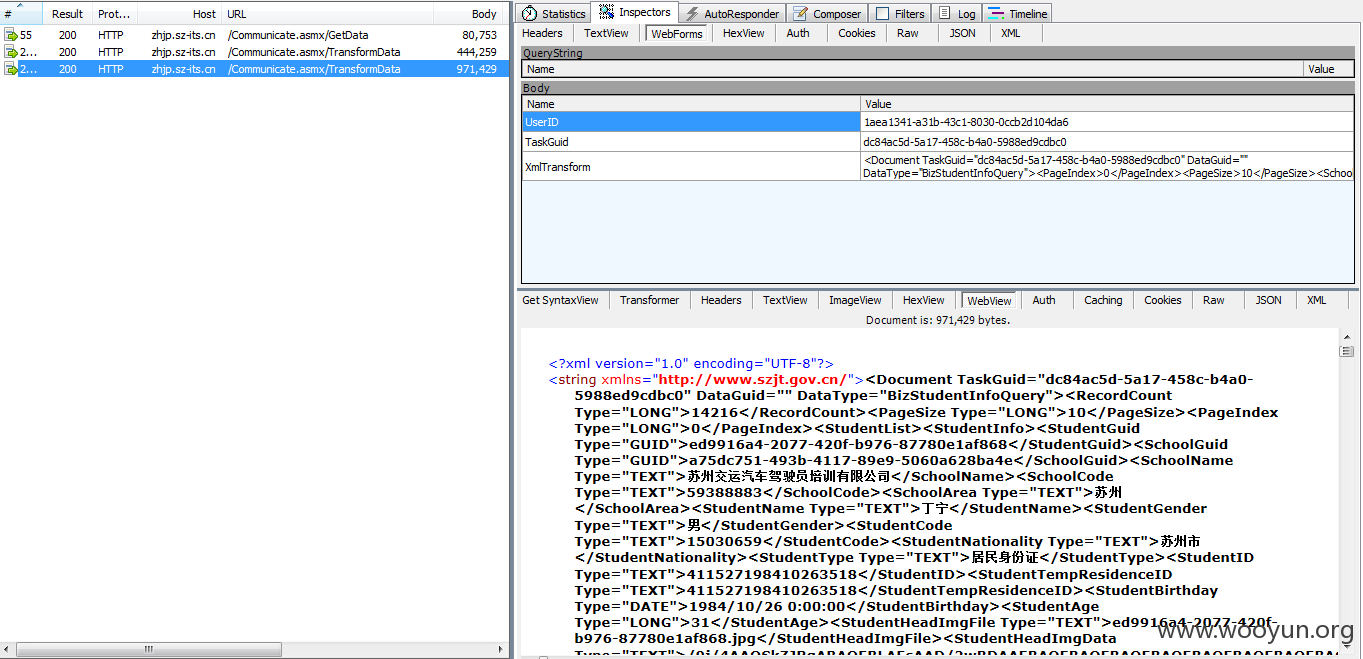

点击“教练信息”->“信息查询”->“学员信息”->“查询”后,系统会发起一个HTTP POST请求,大致如下:

漏洞证明:

查询学员信息的HTTP 请求中有所有学员的个人信息:

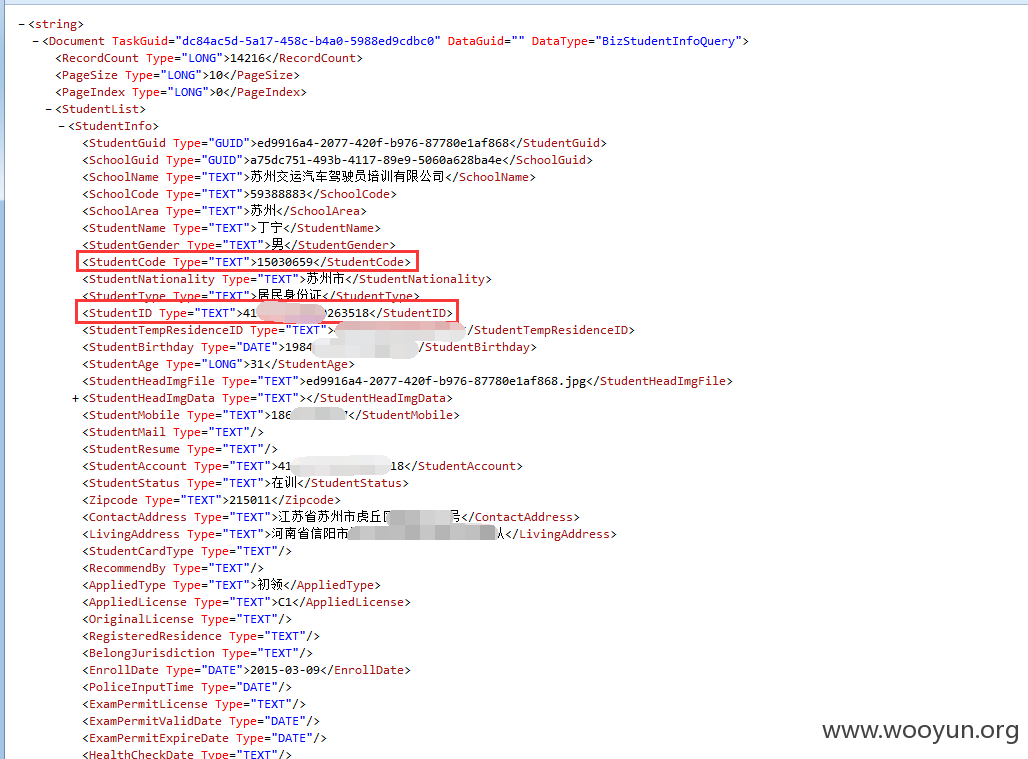

为了方便查看,将返回XML用XML查看器打开:

学员的身份证号、手机、姓名、住址、户籍地址等个人信息全部可以看到。

另外:可以通过"jy_"+StudentCode作为用户名,身份证号码后六位作为密码,登录学员的帐号

修复方案:

1、过滤HTTP返回信息中的敏感信息(密码、身份证号码等)

2、强制系统用户首次登录信息时,修改默认密码。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2015-05-15 18:05

厂商回复:

CNVD未直接复现所述情况,已经转由CNCERT下发给江苏分中心,由其后续协调网站管理单位处置。

最新状态:

暂无